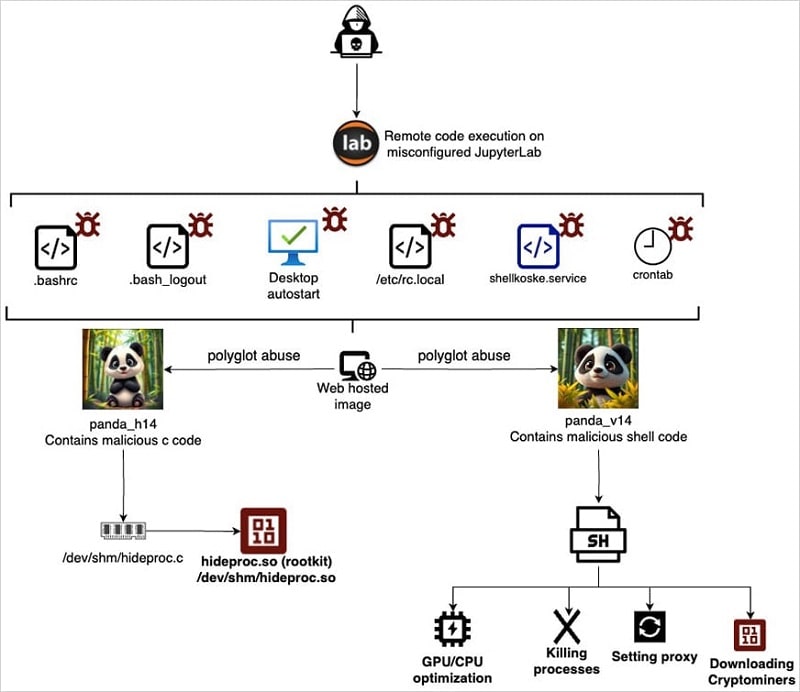

بدافزار جدیدی به نام Koske برای سیستمهای لینوکس شناسایی شده که احتمالا با استفاده از هوش مصنوعی توسعه یافته و از تصاویر JPEG به ظاهر بیضرر پانداها برای استقرار مستقیم بدافزار در حافظه سیستم استفاده میکند.

جزئیات فنی بدافزار Koske

محققان شرکت امنیتی AquaSec این تهدید را بهعنوان یک «تهدید پیچیده لینوکس» توصیف کرده و بر اساس رفتار تطبیقی مشاهدهشده، معتقدند که این بدافزار با کمک مدلهای زبانی بزرگ (LLM) یا فریمورکهای خودکارسازی توسعه یافته است. هدف اصلی Koske استقرار استخراجکنندههای رمزارز بهینهشده برای CPU و GPU است که از منابع محاسباتی میزبان برای استخراج بیش از ۱۸ رمزارز مختلف استفاده میکنند. AquaSec آدرسهای IP مبتنی بر صربستان، عبارات صربستانی در اسکریپتها و زبان اسلواکی در مخزن GitHub میزبان استخراجکنندهها را شناسایی کرد: اما نتوانست هویت مهاجم را تعیین کند.

روش نفوذ

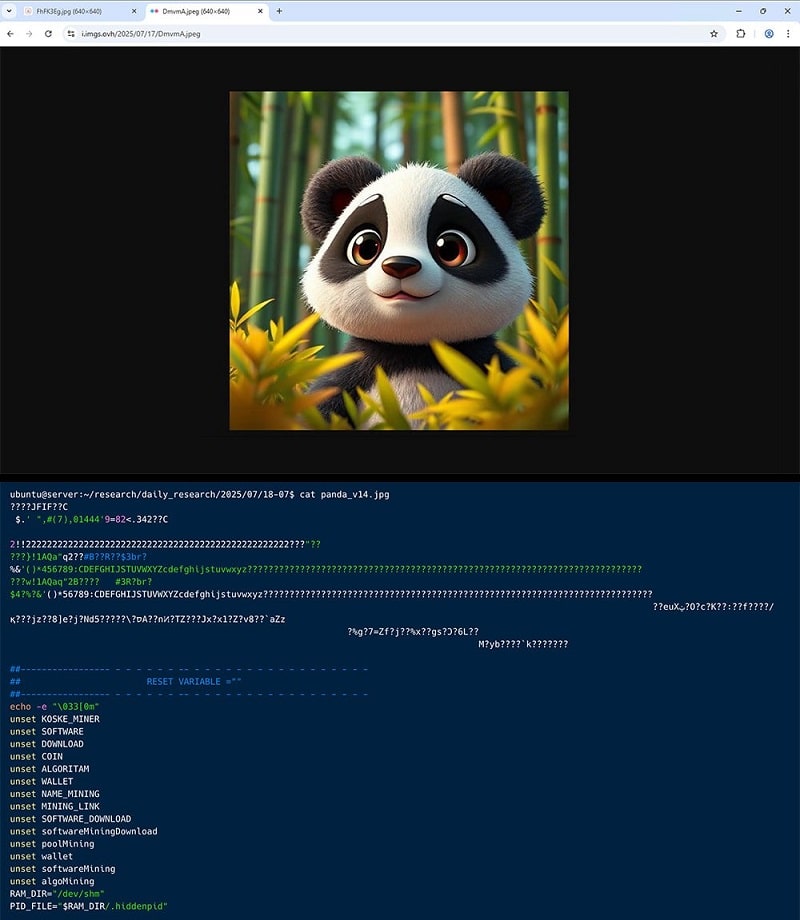

نفوذ اولیه از طریق سوءاستفاده از پیکربندیهای نادرست نمونههای JupyterLab در دسترس آنلاین برای اجرای دستورات انجام میشود. پس از دسترسی اولیه، مهاجم دو تصویر JPEG از پانداها را که روی سرویسهای معتبر مانند OVH images، freeimage و postimage میزبانی شدهاند، دانلود میکند. این تصاویر حاوی پیلودهای مخرب هستند.

AquaSec تأکید کرد که مهاجم از استگانوگرافی برای مخفی کردن بدافزار در تصاویر استفاده نکرده، بلکه از فایلهای چندقالبی(polyglot) بهره برده که در چندین فرمت معتبر هستند. این فایلها بهگونهای طراحی شدهاند که هم بهعنوان تصویر و هم بهعنوان اسکریپت قابل تفسیرند. تصاویر پاندا دارای هدرهای معتبر JPEG هستند؛ اما در انتهای آنها اسکریپتهای شل و کد C مخرب قرار دارند که بهصورت جداگانه تفسیر میشوند. کاربران با باز کردن این فایلها تصویر پاندا را میبینند؛ اما مفسر کد شل الحاقشده را اجرا میکند.

عملکرد بدافزار Koske

حملات شناساییشده توسط AquaSec شامل دو پیلود مخرب هستند که بهصورت موازی اجرا میشوند:

- پیلود اول، کد C است که مستقیما در حافظه نوشته، کامپایل و بهعنوان فایل شیء مشترک (.so) اجرا میشود و نقش روتکیت را ایفا میکند.

- پیلود دوم، شل اسکریپت است که در حافظه اجرا شده و با استفاده از ابزارهای استاندارد سیستم، بهصورت مخفیانه عمل میکند و پایداری را حفظ میکند.

شل اسکریپت مستقیما در حافظه با سوءاستفاده از ابزارهای بومی لینوکس اجرا میشود، پایداری را از طریق وظایف cron (هر ۳۰ دقیقه) و سرویسهای سفارشی systemd برقرار میکند.

همچنین، اقداماتی مانند بازنویسی فایل /etc/resolv.conf با استفاده از DNSهای Cloudflare و Google، قفل کردن آن با دستور chattr +i، پاکسازی iptables، بازنشانی متغیرهای پراکسی و استفاده از ماژول سفارشی برای یافتن پراکسیهای فعال از طریق curl، wget و بررسیهای TCP خام انجام میدهد.

روتکیت مبتنی بر C در حافظه کامپایل شده و با استفاده از LD_PRELOAD تابع readdir() را بازنویسی میکند تا فرآیندها، فایلها و دایرکتوریهای مرتبط با بدافزار (مانند مواردی با رشتههای koske، hideproc، یا PIDهای مخفی در /dev/shm/.hiddenpid) را از ابزارهای نظارتی فضای کاربر مخفی کند.

این نوع تطبیقپذیری و رفتار بود که باعث شد محققان AquaSec به این گمان برسند که عامل تهدید، بدافزار را با کمک یک مدل زبانی بزرگ (LLM) یا یک پلتفرم خودکارسازی توسعه داده است.

استخراج رمزارز

پس از برقراری دسترسی شبکه و پایداری، شل اسکریپت استخراجکنندههای رمزارز را از GitHub دانلود میکند. پیش از استقرار، CPU و GPU میزبان ارزیابی میشوند تا کارآمدترین استخراجکننده انتخاب شود. Koske از استخراج ۱۸ رمزارز مختلف، از جمله Monero، Ravencoin، Zano، Nexa و Tari پشتیبانی میکند. در صورت عدم دسترسی به یک رمزارز یا استخر استخراج، بدافزار بهصورت خودکار به گزینههای پشتیبان داخلی سوئیچ میکند، که نشاندهنده سطح بالایی از خودکارسازی و تطبیقپذیری است.

هشدارها

AquaSec هشدار داد که بدافزارهای مبتنی بر هوش مصنوعی مانند Koske نگرانکننده هستند و نسخههای آینده ممکن است با تطبیقپذیری بلادرنگ به تهدیدات خطرناکتری تبدیل شوند.