یک آسیب پذیری تازه پچ شده در Secure Boot یا بوت امن [1]UEFI وجود دارد که میتواند تهدیدی جدی برای امنیت سیستمها به شمار آید. این آسیب پذیری که با شناسه CVE-2024-7344 دنبال میشود (امتیاز CVSS: 6.7)، به مهاجمان اجازه میدهد تا مکانیزم Secure Boot را در سیستمهای UEFI دور بزنند.

Secure Boot ، به عنوان یک مکانیزم امنیتی طراحی شده است تا از بارگذاری نرمافزارهای مخرب در زمان بوت سیستم جلوگیری کند. با این حال، چنانچه مهاجمان بتوانند مکانیزم امنیتی را دور بزنند، آنگاه خواهند توانست بوت کیتهای مخرب را بارگذاری کنند و کنترل کامل بر روی سیستم را بدست آورند.

این قبیل آسیب پذیریها معمولا ناشی از ضعفهای موجود در پیاده سازی UEFI یا نقصهای امنیتی در خود نرم افزارهایی هستند که در این محیط اجرا میشوند. با اکسپلویت این آسیب پذیریها، مهاجمان میتوانند به فایلهای سیستمی دسترسی پیدا کنند، اطلاعات حساس را بربایند و یا حتی کنترل سیستم را در دست گیرند.

CVE-2024-7344، برنامههای امضا شده توسط مایکروسافت را تحت تأثیر قرار میدهد و میتواند برای استقرار بوتکیتها حتی در صورت فعال بودن ویژگی Secure Boot مورد سوء استفاده قرار گیرد.

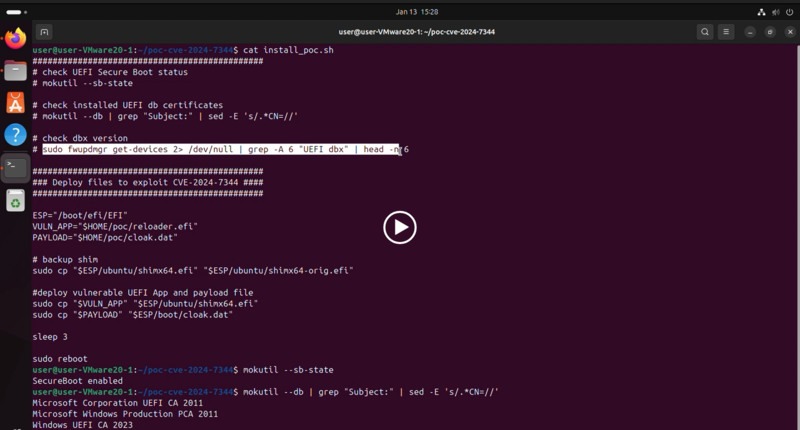

شرکت ESET، ویدئویی را منتشر کرده است که نشان میدهد چگونه میتوان از این آسیب پذیری حتی در سیستمی با وجود فعال بودنSecure Boot ، سوء استفاده کرد.

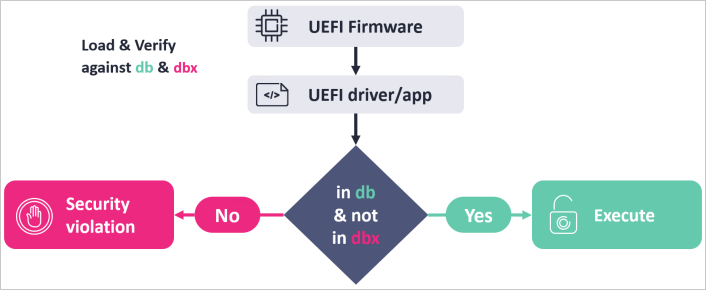

این آسیب پذیری از یک برنامه UEFI ناشی میشود که توسط گواهی شخص ثالث “Microsoft Corporation UEFI CA 2011” مایکروسافت امضا شده است. این برنامه به جای توابع استاندارد UEFI (یعنی LoadImage و StartImage)، از یک لودر PE سفارشی استفاده میکند که امکان بارگیری باینریهای بدون امضا UEFI را از یک فایل خاص به نام cloak.dat فراهم میآورد.

اکسپلویت موفق این آسیب پذیری میتواند منجر به اجرای کدهای نامعتبر در هنگام بوت شدن سیستم شود؛ در نتیجه مهاجمان را قادر میسازد تا بوت کیتهای مخرب UEFI را بدون در نظر گرفتن سیستم عامل نصب شده، بر روی ماشینهایی که دارای Secure Boot فعال هستند، مستقر کنند.

پس از بوت شدن سیستم، لودر سفارشی رمزگشایی و اجرای باینری مخرب را بدون اعتبار سنجی Secure Boot انجام میدهد.

همانطور که گفته شد، Secure Boot یک استاندارد امنیتی است که توسط اعضای صنعت رایانه ایجاد شده است تا اطمینان حاصل گردد که دستگاه فقط با استفاده از نرمافزار مورد اطمینان سازنده تجهیزات اصلی (OEM) بوت میشود و از لود شدن بدافزار هنگام راهاندازی رایانه جلوگیری میکند.

این ویژگی از امضاهای دیجیتالی برای تأیید منبع، صحت و یکپارچگی کدی که بارگذاری شده است استفاده میکند.

برنامه UEFI آسیب پذیر، بخشی از چندین مجموعه نرمافزار بازیابی سیستم بلادرنگ است که توسط Howyar Technologies Inc.، Greenware Technologies، Radix Technologies Ltd.، SANFONG Inc.، ،Wasay Software Technology Inc.، Computer Education System Inc و Signal Computer GmbH توسعه یافته است.

گزارش ESET، محصولات و نسخههای زیر را به عنوان محصولات آسیب پذیر فهرست کرده است:

- Howyar SysReturnپیش از نسخه 10.2.023_20240919

- Greenware GreenGuardپیش از نسخه 10.2.023-20240927

- Radix SmartRecoveryپیش از نسخه 11.2.023-20240927

- Sanfong EZ-back Systemپیش از نسخه 10.3.024-20241127

- WASAY eRecoveryRXپیش از نسخه 8.4.022-20241127

- CES NeoImpactپیش از نسخه 10.1.024-20241127

- SignalComputer HDD Kingپیش از نسخه 10.3.021-20241127

لازم به ذکر است که مهاجمان میتوانند از CVE-2024-7344 حتی اگر برنامههای فوق در رایانه مورد نظر وجود نداشته باشند، سوء استفاده کنند. هکرها میتوانند حمله را تنها با استقرار باینری « reloader. efi » آسیب پذیر به انجام رسانند.

بنابراین، یک مهاجم با اکسپلویت CVE-2024-7344 میتواند حفاظت بوت امن UEFI را دور بزند و کدهای بدون امضا را در طول فرآیند بوت در UEFI حتی پیش از لود شدن سیستم عامل اجرا کند و دسترسی پنهان و دائمی به میزبان داشته باشد.

تاثیر و پیامدها

این آسیب پذیری، مشکلات گستردهتری را در مورد شیوههای امنیتی UEFI برجسته میکند، زیرا به مهاجمان اجازه میدهد تا Secure Boot را که یک ویژگی امنیتی حیاتی برای جلوگیری از بارگذاری بدافزار در هنگام راهاندازی سیستم میباشد، دور بزنند.

کشف چنین آسیب پذیریهایی نگرانیهایی را در مورد رواج تکنیکهای ناامن در میان فروشندگان نرمافزار UEFI شخص ثالث و احتمال آسیب پذیریهای مشابه در سایر بوت لودرهای امضا شده افزایش میدهد.

توصیههای امنیتی

- به روزرسانی منظم: سیستم عامل و فریمورها را بصورت منظم به روزرسانی کنید.

- تنظیمات امنیتی: اطمینان حاصل کنید که Secure Boot به درستی پیکربندی شده است.

- دسترسی به پارتیشن EFI سیستم را مدیریت کنید و از بارگذاری فایلهای ناشناخته جلوگیری نمایید.

- Patch Tuesday: بهطور مرتب آپدیتهای مایکروسافت (Patch Tuesday) و سایر فروشندگان را در مورد پچهای امنیتی UEFI بررسی و دریافت نمایید.

سخن پایانی

شرکت امنیت سایبری ESET در ژوئن ۲۰۲۴ این یافتهها را به طور مسئولانه به CERT/CC گزارش کرد و شرکت Howyar Technologies و شرکای آن نیز به این موضوع پرداختند. این مشکل توسط فروشندگان محصولات آسیب پذیر برطرف شده است و مایکروسافت باینریهای قدیمی و آسیب پذیر را در به روزرسانی Patch Tuesday ژانویه ۲۰۲۵ خود لغو کرده است. به منظور پچ این آسیب پذیری، تمامی نرم افزارهای آسیب پذیر را به آخرین نسخه ارائه شده به روزرسانی کنید.

[1] Unified Extensible Firmware Interface

منابع

مقالات پیشنهادی:

به روزرسانی Patch Tuesday ماه ژانویه ۲۰۲۵ مایکروسافت

سوء استفاده BootKitty از LogoFAIL برای نفوذ به سیستم عامل لینوکس

حمله LogoFAIL و استفاده از فایلهای تصویری برای نفوذ به کامپیوترها

آسیب پذیری Phoenix UEFI، چندین CPU اینتل را تحت تأثیر قرار میدهد

Bootkitty، اولین بوت کیت UEFI که سرورهای لینوکس را هدف قرار میدهد، شناسایی شد!