شرکت ReversingLabs از وجود یک پکیج مخرب در مخزن npm پرده برداشته است که کیفپولهای Atomic و Exodus را هدف قرار داده و از طریق پچ کردن نرمافزار، بهصورت مخفیانه تراکنشهای رمزارز را سرقت میکند.

به گفته این شرکت امنیت سایبری، مهاجمان با استفاده از شبکه npm، کدهای مخرب را به نرمافزارهای کیفپول رمزارز نصبشده در سیستم کاربر تزریق کردهاند. هدف اصلی این حملات، کیفپولهای Atomic Wallet و Exodus بوده است.

روش حمله و استفاده از پکیج مخرب در مخزن npm

در این حمله، فایلهای نرمافزار قانونی بهصورت مخرب پچ شده و به مهاجمان این امکان را میدهد که با تعویض مخفیانه آدرس مقصد، تراکنشهای رمزارزی را رهگیری و سرقت کنند.

محققان RL موفق به کشف یک پکیج npm مخرب با نام pdf-to-office شدند که در ظاهر بهعنوان یک ابزار برای تبدیل فایلهای PDF به اسناد Microsoft office معرفی شده بود؛ اما در واقع، پس از اجرا، یک پیلود مخرب را برای تغییر فایلهای کلیدی در مسیر نصب کیفپولهای Atomic Wallet و Exodus اجرا میکرد.

این بدافزار فایلهای قانونی را با نسخههای تبدیل به تروجانشده جایگزین میکند و بهطور مخفیانه آدرس مقصد تراکنشهای رمزارز را تغییر میدهد. این در حالی است که عملکرد اصلی نرمافزار از دید کاربر بدون تغییر باقی مانده و همین موضوع باعث میشود مهاجمان برای مدت طولانی ناشناس بمانند.

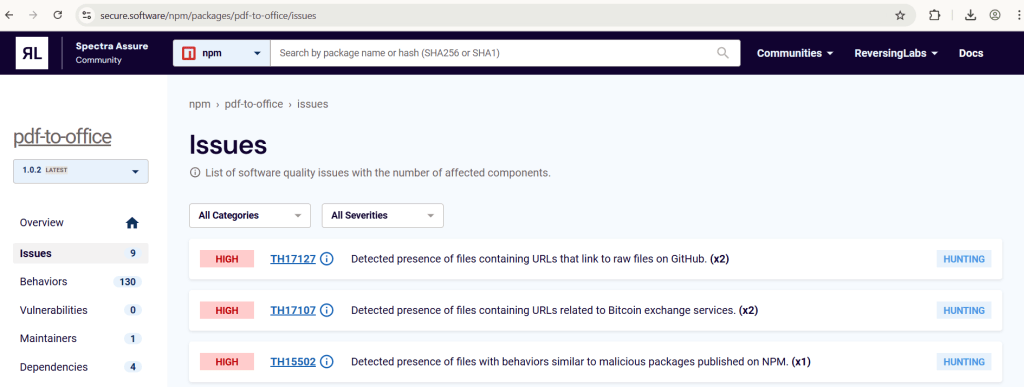

پلتفرم خودکار Spectra Assure متعلق به ReversingLabs این پکیج را بهدلیل شباهت به رفتارهای کمپینهای قبلی بدافزارهای مبتنی بر npm بهعنوان مشکوک علامتگذاری کرد. همچنین یک فایل جاوااسکریپت مبهمشده در درون پکیج کشف شد که نیت مخرب آن را افشا میکرد.

این پیلود بهطور خاص فایل “atomic/resources/app.asar” در دایرکتوری Atomic Wallet و فایل “src/app/ui/index.js” در Exodus را هدف قرار میدهد.

نسخه های آسیبپذیر

عاملان تهدید نسخههای خاصی از Atomic Wallet (نسخههای 2.91.5 و 2.90.6) را هدف قرار داده اند که نشان از دقت و پیچیدگی در این عملیات دارد. فایلهای مخرب نیز بهصورت متناسب نامگذاری شده اند تا صرفنظر از نسخه نصبشده، فایل درست را جایگزین کنند.

ماندگاری در سیستم

یکی از بخشهای مشکلساز این کمپین، ماندگاری آن است. تحقیقات نشان دادهاست که حتی در صورتی که پکیج مخرب pdf-to-office از سیستم قربانی حذف شود، نرمافزار کیفپول رمزارز آلوده باقی میماند.

علاوه بر این، فایلهای تبدیل به تروجانشده در کیفپولهای Atomic و Exodus به فعالیت خود ادامه داده و بهطور پنهانی وجوه را به کیفپول Web3 مهاجمان منتقل میکنند. تنها راهحل مؤثر، حذف کامل و نصب مجدد نرمافزارهای کیفپول است.

نکته مثبت این است که نصبکنندههای رسمی Atomic Wallet و Exodus Wallet همچنان سالم و بدون آلودگی هستند؛ اما آلودگی زمانی اتفاق میافتد که پکیج مخرب pdf-to-office نصب و اجرا شود.

شباهت با کمپین قبلی

قابلتوجه است که این کمپین شباهت زیادی با کمپین قبلی گزارششده توسط RL در اواخر مارس دارد؛ در آن کمپین، دو پکیج npm مخرب با نامهای ethers-provider2 و ethers-providerz مورد استفاده قرار گرفتند که پیلودی را برای پچکردن پکیج قانونی ethers و فراهمکردن شل معکوس ارائه میکردند.

نتیجهگیری

بخش رمزارز همچنان در معرض خطر حملات زنجیره تأمین نرمافزار قرار دارد. این حملات هر روز پیچیدهتر و پرتکرارتر میشوند و نیازمند هوشیاری بیشتر از سوی تولیدکنندگان نرمافزار و سازمانهای کاربری نهایی هستند.