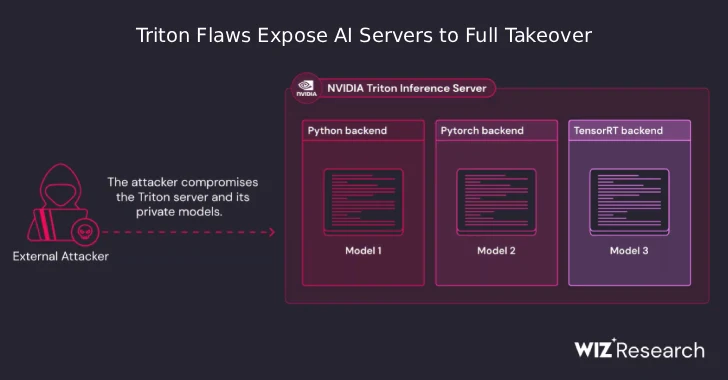

چند آسیبپذیری جدید در NVIDIA Triton Inference Server کشف شده که به مهاجم غیرمجاز امکان اجرای کد و تصاحب کامل سرورهای هوش مصنوعی را میدهد. این سرویس متنباز برای اجرای مدلهای هوش مصنوعی در مقیاس وسیع روی سیستمعاملهای ویندوز و لینوکس طراحی شده است.

جزئیات آسیبپذیریها در NVIDIA Triton

محققان شرکت امنیت ابری Wiz، اعلام کردند در صورتی که این آسیبپذیریها بهصورت زنجیروار با هم ترکیب شوند، مهاجم از راه دور و بدون احراز هویت میتواند کنترل کامل سرور را در اختیار بگیرد و به اجرای کد از راه دور (RCE) دست یابد.

سه آسیبپذیری اصلی که در نسخههای آسیبپذیر وجود دارند، به شرح زیر هستند:

- CVE-2025-23319 (امتیاز CVSS: 8.1): نقص در بک اند(backend) پایتون که به مهاجم اجازهی نوشتن خارج از محدوده (Out-of-Bounds Write) را با ارسال یک درخواست مخرب میدهد.

- CVE-2025-23320 (امتیاز CVSS: 7.5): نقصی در بک اند پایتون که در صورت ارسال یک درخواست بسیار بزرگ، منجر به تجاوز از محدودیت حافظهی مشترک (Shared Memory) میشود.

- CVE-2025-23334 (امتیاز CVSS: 5.9): آسیبپذیری دیگری در بک اند پایتون که امکان خواندن خارج از محدوده (Out-of-Bounds Read) را فراهم میکند.

استفاده موفق از این آسیبپذیریها میتواند به افشای اطلاعات، اجرای کد از راه دور، حملات منع سرویس (DoS) و دستکاری دادهها مخصوصا به واسطه آسیب پذیری CVE-2025-23319 منجر شود. این مشکلات در نسخهی 25.07 پچ شدهاند.

روش حملهی زنجیره ای به NVIDIA Triton

به گفتهی Wiz، این سه نقص میتوانند بهصورت زنجیروار با هم ترکیب شوند و یک مهاجم را قادر سازند بدون نیاز به هرگونه اعتبارسنجی، از نشت اطلاعات ساده به کنترل کامل سرور برسد. ریشه این آسیبپذیریها در بک اند پایتون قرار دارد؛ بخشی که وظیفه پردازش درخواستهای استنتاج (Inference) برای مدلهای پایتونی ساختهشده با فریمورکهایی مثل PyTorch و TensorFlow را بر عهده دارد.

در سناریوی پیشنهادی محققان، مهاجم ابتدا با سوءاستفاده از CVE-2025-23320 میتواند نام کامل و منحصربهفرد حافظهی مشترک داخلی(IPC) در بک اند را استخراج کند؛ کلیدی که باید خصوصی باقی میماند. سپس با بهرهگیری از دو آسیبپذیری دیگر، کنترل کامل سرور را بهدست میآورد.

خطرات احتمالی برای سازمانها

محققان هشدار دادهاند که این آسیبپذیریها ریسکی بحرانی برای سازمانهایی ایجاد میکند که از Triton برای پروژههای هوش مصنوعی یا یادگیری ماشین استفاده میکنند؛ چراکه مهاجم میتواند:

- مدلهای با ارزش هوش مصنوعی را سرقت کند.

- به دادههای حساس دسترسی پیدا کند.

- پاسخهای مدل را دستکاری کند.

- از سرور نفوذشده برای گسترش دسترسی در شبکه سازمان استفاده کند.

آسیبپذیریهای دیگر رفعشده در ماه آگوست

NVIDIA در بولتن امنیتی ماه آگوست خود برای Triton همچنین اعلام کرده که سه آسیبپذیری بحرانی دیگر با شناسههای زیر را نیز پچ کرده است:

- CVE-2025-23310

- CVE-2025-23311

- CVE-2025-23317

این آسیبپذیریها نیز میتوانند منجر به اجرای کد، نشت اطلاعات، دستکاری دادهها و حملات منع سرویس شوند.

توصیه امنیتی

با اینکه تاکنون گزارشی از سوءاستفاده فعال از این آسیبپذیریها منتشر نشده، از کاربران خواسته شده که در اسرع وقت نرمافزار خود را به آخرین نسخه بهروزرسانی کنند تا از حداکثر سطح امنیت بهرهمند شوند.