فیشینگ نوعی حمله سایبری است که از ایمیلها، پیامهای متنی، تماسهای تلفنی و یا وب سایتهای جعلی استفاده میکند تا افراد را فریب دهد دادههای حساس خود را به اشتراک بگذارند، بدافزارها را دانلود کنند و یا خود را در معرض سایر جرایم سایبری قرار دهند.

حملات فیشینگ نوعی، مهندسی اجتماعی هستند و برخلاف سایر حملات سایبری که مستقیماً شبکهها و منابع را مورد هدف قرار میدهند، این حملات از خطای انسانی، موضوعات جعلی و تاکتیکهای فشار و فوریت بر قربانی مورد نظر استفاده میکنند.

کمپینهای فیشینگ و بدافزارهای شناسایی شده در دسامبر 2024، پیچیدگی روزافزون تهدیدات سایبری را بهویژه در فصل خرید و تعطیلات سال نو میلادی که خرید افراد به اوج خود میرسد را نشان میدهد. سازمانها میبایست هوشیار باشند و اقدامات امنیتی خود را برای مبارزه موثر با این تهدیدات در حال تحول تقویت کنند.

چرا که مهاجمان سایبری هرگز از ابداع روشهای جدید برای نفوذ به اهداف خود کوتاهی نمیکنند. به همین دلیل سازمانها باید در مورد آخرین تهدیدات به روز شوند. ما در اینجا با استناد به گزارشهای تیم Any.Run، مهمترین تکنیکهای استفاده شده درحملات فیشینگ در دسامبر ۲۰۲۴ را مورد بررسی قرار خواهیم داد.

۱. حمله روز صفر: اغلب فایلهای خراب و آلوده به بدافزار، سیستمهای امنیتی را دور میزنند

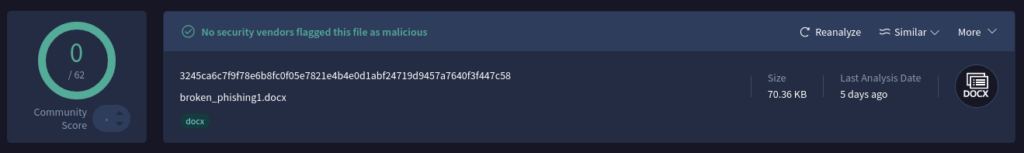

اصطلاح Corrupted Malicious Files به فایلهایی اشاره دارد که هم آسیب دیده و خراب هستند و هم آلوده به بدافزار. تحقیقات اخیر، یک حمله پیچیده روز صفر را برجسته کرده است که از فایلهای خراب برای دور زدن اقدامات امنیتی از جمله نرمافزار آنتی ویروس و محیطهای سندباکس سوء استفاده میکند. این روش حداقل از آگوست 2024 به طور فعال مورد استفاده قرار گرفته است و نشان دهنده یک رویکرد جدید برای توزیع فیشینگ و بدافزار است.

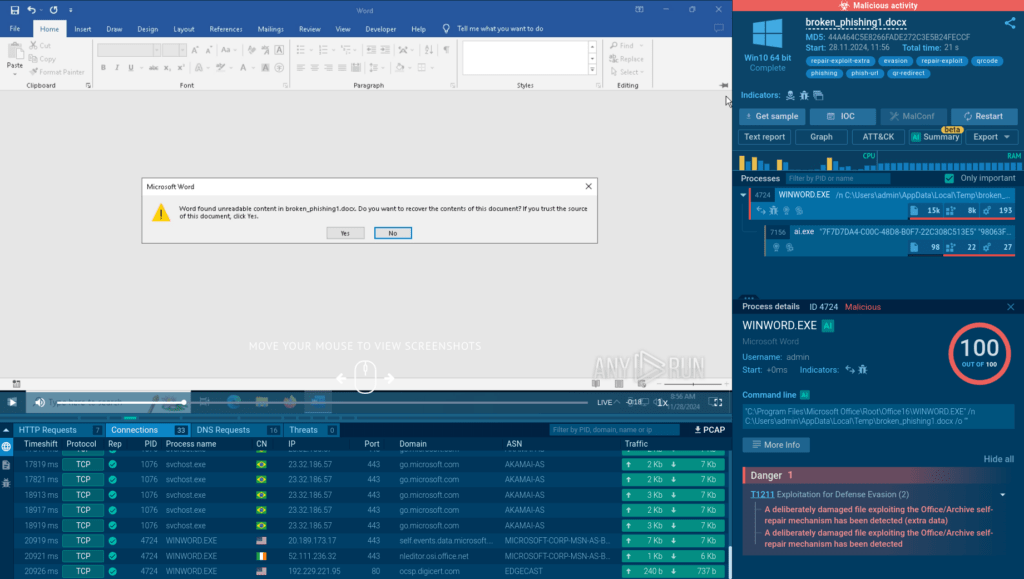

محققان Any.Run اخیرا یک حمله فیشینگ جدید را کشف کردهاند که از ویژگی بازیابی فایل Word مایکروسافت سوءاستفاده میکند. ماجرا از این قرار است که هکرها با ارسال اسناد Word آسیب دیده و خراب به عنوان فایل پیوست ایمیل، قادر به دور زدن نرم افزارهای امنیتی خواهند بود.

فایل Word پیوست شده در ایمیل حاوی هیچ کد مخربی نیست، از این رو توسط اکثر نرم افزارهای آنتی ویروس و ابزارهای امنیتی، ایمن تشخیص داده میشود. برنامه مایکروسافت به هنگام باز کردن فایل Word ضمیمه شده، متوجه میشود که این فایل آسیب دیده است و به کاربر گزارش میدهد که “محتوای فایل غیرقابل خواندن است” و از کاربر سوال میکند که آیا می خواهد آن را بازیابی کند یا خیر.

چنانچه کاربر مایل به بازیابی فایل Word باشد، یک کد QR به او نمایش داده میشود که میبایست برای بازیابی فایل آن را اسکن کند. کاربر با اسکن این کد به یک سایت فیشینگ هدایت میشود که وانمود میکند یک صفجه لاگین به سیستم مایکروسافت است و از کاربر درخواست میکند تا نام کاربری و گذرواژه خود را وارد کند!

در حالی که هدف نهایی این حمله فیشینگ، ربودن نام کاربری و گذرواژه و دستیابی به inbox ایمیل قربانیان است اما استفاده آن از اسناد Word آسیب دیده و خراب، یک تاکتیک جدید میباشد که برای فرار از تشخیص و شناسایی استفاده میشود. این حمله در دستیابی به هدف خود نسبتاً موفق عمل کرده است.

اکثر راه حلهای امنیتی مانند آنتی ویروسها قادر به شناسایی این فایلهای خراب نیستند زیرا با عملکردهای بازیابی موجود در برنامههایی مانند Microsoft Word یا WinRAR درگیر نمیشوند. در نتیجه، چنین فایلهایی اغلب در پلتفرمهایی همچئن VirusTotal، به عنوان فایل سالم و فاقد بدافزار شناسایی میشوند.

- ظهور این روش حمله بر آسیب پذیریهای قابل توجهی در چارچوبهای امنیت سایبری فعلی تأکید میکند:

مکانیزمهای تشخیص ناکافی: بسیاری از سیستمهای امنیتی بر تکنیکهای تحلیل استاتیکی تکیه میکنند که نمیتوانند با استراتژیهای فرار جدید مانند استراتژیهایی که در حملات فایلهای خراب استفاده میشوند، سازگار گردند. - نیاز به پروتکلهای امنیتی پیشرفته: سازمانها باید پروتکلهای فیلترینگ ایمیل و شناسایی بدافزار خود را تقویت کنند تا این تاکتیکهای جدید را شامل شوند. این تاکتیکها شامل توسعه سیستم هایی میشود که قادر به تجزیه و تحلیل رفتار فایل به صورت پویا به جای تکیه بر امضاهای ایستا هستند.

۲. حمله بدافزار از طریق اسکریپت پاورشل Quasar RAT

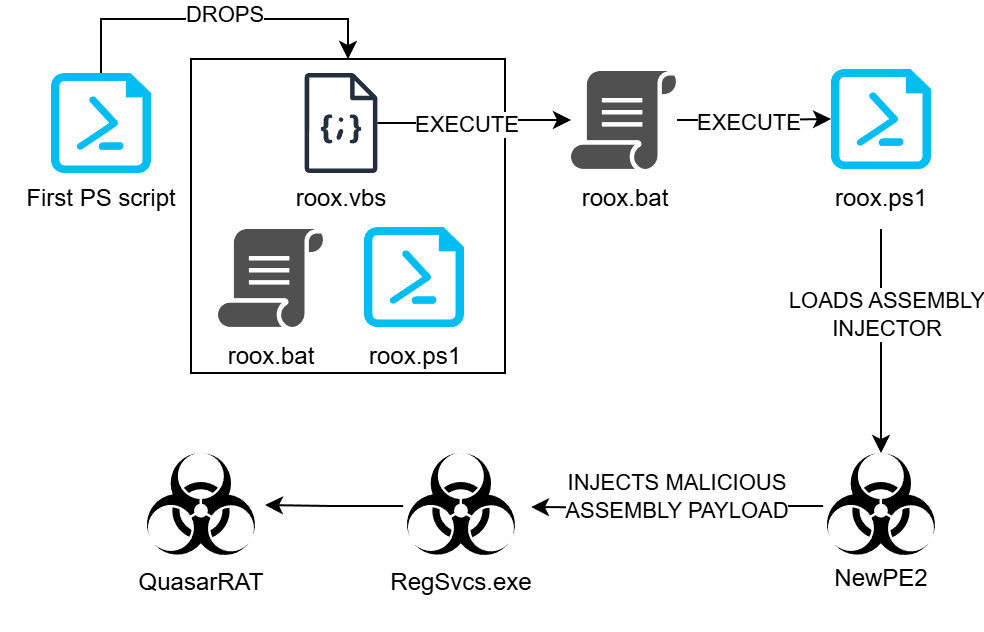

یک حمله بدافزار بدون فایل، اخیر شناسایی شده است که از لودری به نام Psloramyra برای توزیع تروجان دسترسی از راه دور Quasar (RAT) استفاده میکند. این روش پیچیده از اسکریپتهای PowerShell برای اجرای پیلودهای مخرب مستقیماً در حافظه استفاده بهرهمند میشود و در نتیجه از مکانیزم های تشخیص سنتی فرار میکند.

زنجبره حمله به شرح زیر است:

- نفوذ اولیه: حمله با لودر Psloramyra آغاز میشود، که یک بدافزار بدون فایل است که برای کار بدون بر جای گذاشتن ردی روی دیسک طراحی شده است. این لودر از تکنیکهای LoLBaS برای اجرای یک اسکریپت PowerShell استفاده میکند و باینریها و اسکریپتهای موجود در سیستم را برای اجرای پیلودهای خود به کار میگیرد.

- اجرای اسکریپت PowerShell: لودر Psloramyra یک اسکریپت PowerShell را اجرا میکند که به صورت پویا Quasar RAT را در حافظه بارگذاری میکند. این اسکریپت از روش اجرای اسمبلی دات نت استفاده میکند تا RAT را به یک فرآیند قانونی مانندexe تزریق کند و اطمینان حاصل نماید که به طور مخفیانه در سیستم اجرا میشود.

- اسکریپت PowerShell : اسکریپت PowerShell سه فایل کمکیps1، roox.bat و roox.vbs را ایجاد میکند. زنجیره اجرا با roox.vbs آغاز میشود که متعاقبا roox.bat را راه اندازی میکند و منجر به اجرای roox.ps1 میگردد که در نهایت Quasar RAT را بارگذاری میکند.

- اجرا در حافظه: این حمله با اجرای کامل در حافظه، از نوشتن هر گونه فایل مخرب روی دیسک جلوگیری میکند و به طور قابل توجهی تلاشهای شناسایی توسط نرم افزار امنیتی را پیچیده میکند. استفاده از اجرای مبتنی بر حافظه به مهاجمان اجازه میدهد تا بسیاری از اقدامات امنیتی مرسوم را که بر روی تهدیدات مبتنی بر فایل تمرکز دارند دور بزنند.

مکانیزم تداوم دسترسی: بدافزار برای حفظ دسترسی، یک تسک زمانبندی شده ایجاد میکند که هر دو دقیقه یکبار اجرا میشود و اطمینان حاصل میکند که میتواند خود را دوباره اجرا کند، حتی اگر اجرای اولیه قطع شود.

ویژگیهای Quasar RAT

Quasar RAT، یک ابزار دسترسی از راه دور منبع باز است که کنترل گستردهای را بر روی سیستمهای آلوده به مهاجمان ارائه میدهد. ویژگیهای کلیدی عبارتند از:

- کنترل از راه دور: مهاجمان میتوانند دستگاه قربانی را از راه دور کنترل کنند.

- سرقت داده: از Quasar می توان برای سرقت اطلاعات حساس، از جمله دادههای لاگین و شخصی استفاده کرد.

تکنیکهای فرار: Quasar از روشهای مختلفی برای فرار از تشخیص استفاده میکند، از جمله بررسی محیطهای مجازی برای جلوگیری از تجزیه و تحلیل توسط محققان امنیتی.

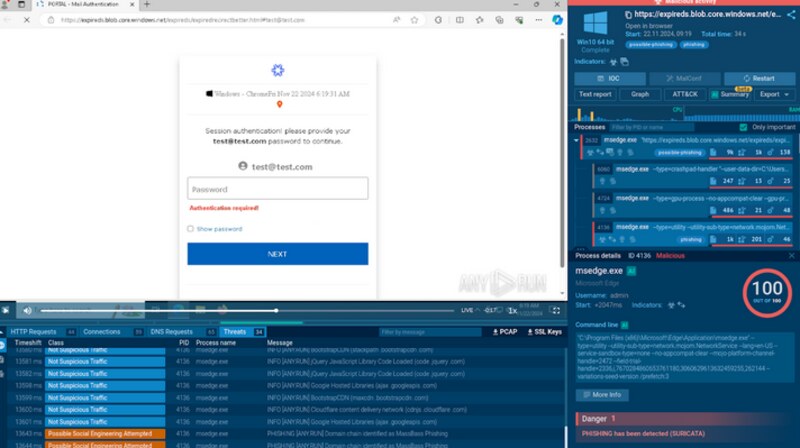

۳. سوء استفاده از فضای ذخیره سازی Azure Blob در حملات فیشینگ

مجرمان سایبری به طور فزاینده ای از فضای ذخیره سازی Azure Blob برای میزبانی سایتهای فیشینگ سوء استفاده میکنند و از اعتماد مربوط به سرویسهای ابری مایکروسافت بهره میبرند. این روش به مهاجمان اجازه میدهد تا کمپینهای فیشینگ قانع کنندهای ایجاد کنند که به راحتی میتوانند کاربران را فریب دهند.

مهاجمان فرمهای فیشینگ را در فضای ذخیره سازی Azure Blob میزبانی میکنند و از گواهیهای SSL مایکروسافت بهرهمند میشوند که به سایتهای جعلی مشروعیت میبخشد. برای مثال، نشانیهای اینترنتی مانند https://storage-account.blob.core.windows.net به دلیل گواهی SSL صادر شده توسط مایکروسافت، ایمن به نظر میرسند و تشخیص آنها را به عنوان لینک مخرب برای کاربران سختتر میکند. هدف از این قبیل حملات، فریب قربانی به منظور وارد کردن اطلاعات لاگین در صفحه جعلی است.

برای مبارزه با این تهدیدات، سازمانها باید به کارکنان آموزش دهند تا URهای مشکوک را شناسایی کنند، به ویژه آنهایی که با سرویسهای ذخیرهسازی ابری مانند Azure مرتبط هستند. ارائه آموزش و آگاهی میتواند به کاربران کمک کند تا تلاشهای احتمالی فیشینگ را علیرغم ظاهر مشروعیت یافته آنها توسط گواهیهای SSL شناسایی کنند.

اجرای اقدامات امنیتی مانند نظارت بر الگوهای دسترسی غیرمعمول و استفاده از ابزارهای اطلاعاتی تهدید نیز میتوانند به شناسایی و کاهش محتوای فیشینگ میزبانی شده در Azure کمک کنند.

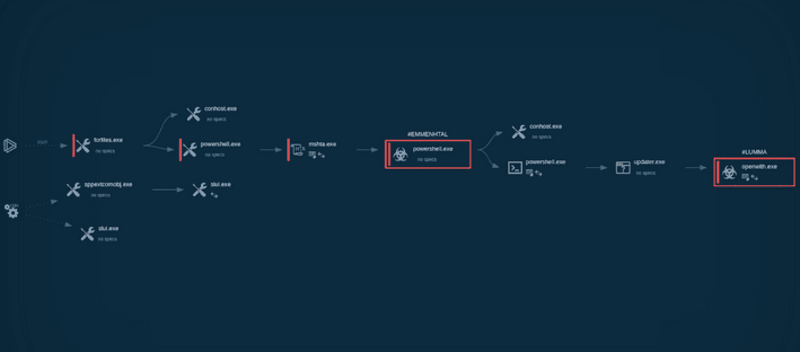

۴. لودرEmmenhtal از اسکریپتها برای ارائه Lumma، Amadey و سایر بدافزارها استفاده میکند

Emmenhtal Loader به عنوان یک تهدید مهم در چشم انداز امنیت سایبری ظاهر شده است و از تکنیکهای پیچیده برای ارائه گونههای مختلف بدافزار از جمله Lumma، Amadey و غیره استفاده میکند. این لودر از تاکتیکهای LOLBAS بهره میجوید و از ابزارها و اسکریپتهای قانونی ویندوز برای اجرای پیلودهای مخرب خود در حین فرار از شناسایی استفاده میکند.

Emmenhtal Loader با استفاده از فایلهایLNK (فایلهای میانبر ویندوز) که منجر به اجرای اسکریپتهای مخرب می شوند، حمله خود را آغاز میکند. این اسکریپت ها اغلب رمزگذاری شدهاند و تجزیه و تحلیل و شناسایی آنها را برای اقدامات امنیتی سنتی دشوار می کند.

لودر معمولا از یک فرآیند چند مرحله ای شامل فایل های HTA و اسکریپت های PowerShell استفاده می کند. کامپوننت PowerShell دستورات رمزگذاری شده با AES را برای رمزگشایی و اجرای لودر اجرا می کند، که منجر به دانلود پیلودهای بیشتری از بدافزار خواهد شد.

یکی از این پیلودها، Lumma Stealer است. Lumma یک بدافزار رباینده اطلاعات است که داده های حساس مانند دادههای لاگین کیف پول ارزهای دیجیتال، مرورگر و سایر اطلاعات شخصی را میرباید. Lumma در قالب یک بدافزار به عنوان یک سرویس (MaaS) توزیع میشود و برای مجرمان سایبری مختلف قابل دسترسی است. Amadey نیز نوع دیگری از بدافزار است که می تواند دسترسی از راه دور و سرقت اطلاعات را تسهیل سازد.

لودر Emmenhtal نشان دهنده یک رویکرد پیشرفته برای تحویل بدافزار ، با استفاده از فرآیندهای سیستم قانونی برای دور زدن اقدامات امنیتی به طور مؤثر است. ارتباط آن با Lumma Stealer روند فزاینده ای در جرایم سایبری را برجسته می کند که مهاجمان از تاکتیک های پیشرفته ای استفاده می کنند تا ضمن به حداقل رساندن خطرات تشخیص ، تأثیر خود را به حداکثر برسانند. سازمان ها باید پروتکل های امنیتی خود را ، از جمله آموزش کاربر در تشخیص تلاش های فیشینگ و اجرای سیستم های نظارت قوی ، برای دفاع در برابر چنین تهدیدات چند جانبه تقویت کنند.

۵. تجزیه و تحلیل آخرین حملات سایبری با ANY.RUN

حملات سایبری اخیر، چشم انداز در حال تحول تهدیدهای پرمخاطب مختلف در اواخر سال 2024 را برجسته کرده است. متخصصان امنیت سایبری با استفاده از پلتفرم هایی مانند ANY.RUN، میتوانند این تهدیدات را به طور موثر تجزیه و تحلیل کنند. در زیر خلاصهای از حملات قابل توجه، همراه با بینشهایی در مورد اینکه چگونه ANY.RUN میتواند در تجزیه و تحلیل آنها کمک کند، آورده شده است.

ANY.RUN یک سندباکس بدافزار تعاملی است که ابزارهایی را برای تحلیل و درک رفتار بدافزار بصورت بلادرنگ در اختیار متخصصان امنیت سایبری قرار میدهد. در اینجا نحوه استفاده موثر از آن آمده است:

تجزیه و تحلیل تعاملی: کاربران میتوانند هنگام اجرا با نمونههای بدافزار تعامل داشته باشند و رفتارهایی مانند ایجاد فایل، درخواستهای شبکه و تغییرات رجیستری را مشاهده کنند.

گزارشهای جامع: ANY.RUN گزارشهای مفصلی را تولید میکند که شامل شاخصهای نفوذ (IOC) است، که به تحلیلگران امکان میدهد فعالیتهای مخرب را ردیابی کنند و دفاع در برابر تهدیدهای مشابه را در آینده بهبود بخشند.

محیط پویا: این پلتفرم از هر دو محیط ویندوز و لینوکس پشتیبانی میکند و آن را برای تجزیه و تحلیل طیف گستردهای از انواع بدافزارها که سیستم عاملهای مختلف را هدف قرار می دهند، موثر میسازد.

دسترسی به پایگاه داده عمومی: تحلیلگران میتوانند به پایگاه داده گستردهای از گزارشهای قبلی بدافزار دسترسی داشته باشند تا تهدیدات جدید را در برابر نمونههای شناخته شده مقایسه کنند و به شناسایی و پاسخ سریعتر کمک کنند.

سخن پایانی

افزایش اخیر حملات سایبری، پیچیدگی و فراوانی روزافزون تهدیداتی را که سازمانها در سطح جهانی با آن مواجه هستند، نشان میدهد. پلتفرمهایی مانند ANY.RUN نقش مهمی در توانمندسازی متخصصان امنیت سایبری برای تجزیه و تحلیل پویا و مؤثر این تهدیدات بازی میکنند. با استفاده از ابزارهای تحلیل تعاملی و همکاری در یافتهها، سازمانها میتوانند دفاع خود را در برابر تهدیدات سایبری در حال تکامل تقویت کنند.