شرکت امنیت سایبری Palo Alto Networks، هشتم نوامبر ۲۰۲۴ به مشتریان خود هشدار داد که دسترسی به فایروالهای next-generation این شرکت را به دلیل وجود آسیب پذیری بالقوه اجرای کد از راه دور در اینترفیس مدیریت PAN-OS محدود کنند.

یک روز پس از آنکه این فروشنده امنیت شبکه، آسیب پذیری روز صفر را تایید کرد، هکرها شروع به سوء استفاده از آن کردند و اخبار اکسپلویت این آسیب پذیری به گوش رسید و خبرساز شد!

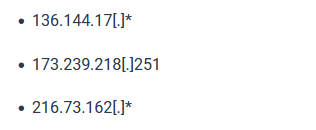

این فعالیتهای مخرب به گفته Palo Alto از آدرسهای IP زیر نشات میگیرند و آدرسهای IP اینترفیس وب مدیریت PAN-OS را که از طریق اینترنت قابل دسترس میباشند، مورد هدف قرار میدهند:

البته باید این موضوع را در نظر گرفت که این آدرسهای IP ممکن است متعلق به VPNهای شخص ثالث باشند که هکر آنها را اجاره کرده است.

این آسیب پذیری بحرانی که هنوز شناسه CVE به آن اختصاص داده نشده است، دارای امتیاز CVSS 9.3 میباشد و برای بهرهبرداری نیازی به تعامل با کاربر یا دسترسی از قبل ندارد و پیچیدگی حمله آن پایین است.

شواهد حاکی از آ ن است که این آسیب پذیری برای استقرار یک شل وب روی دستگاههای آسیب پذیر مورد سوء استفاده قرار میگیرد و برای هکرها امکان دسترسی از راه دور دائمی و احراز هویت نشده را فراهم میآورد.

دسترسی به اینترفیس مدیریت بایستی به مجموعه محدودی از آدرس های IP محدود شود که در این صورت هکرها باید ابتدا دسترسی سطح بالا به آن IPها را به دست آورند.

لازم به ذکر است که محصولات Prisma Access و Cloud NGFW تحت تأثیر این آسیب پذیری قرار ندارند. Palo Alto لیسیتی از اینترفیسهای مدیریتی متصل به اینترنت آسیب پذیر را کشف و در پورتال خود با شناسه PAN-SA-2024-0015 منتشر کرده است.

همچنان پس از گذشت ۹ روز، هیچگونه پچ و به روزرسانی برای این آسیب پذیری منتشر نشده است. از این رو، Palo Alto توصیه کرده است که مشتریان مطمئن شوند دسترسی به اینترفیس مدیریتی آنها مطابق با بهترین دستورالعملهای استقرار به درستی پیکربندی شده است. همچنین دسترسی به اینترفیس مدیریت فقط باید از طریق IPهای داخلی قابل اطمینان امکان پذیر باشد و نه از طریق اینترنت.

طبق گزارشهای shodan و FOFA، اغلب فایروالهای PAN-OS آسیب پذیر در چین، تایوان، ایالات متحده و آلمان قرار دارند.