محققان SlashNext یک ابزار فیشینگ جدید به نام Goissue را در یک انجمن جرایم سایبری کشف کردهاند که هدف آن، کاربران GitHub میباشد! هکرها با استفاده از Goissue میتوانند آدرسهای ایمیل توسعه دهندگان را از پروفایل GitHub در دسترس عموم آنها استخراج کنند و سپس حملات فیشینگ انبوه را علیه این آدرسهای ایمیل به انجام رسانند.

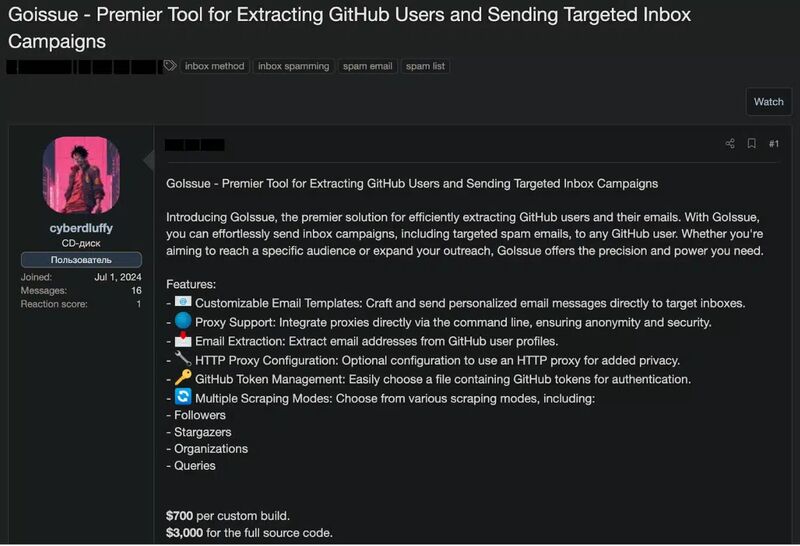

این ابزار فیشینگ توسط هکری به نام cyberdluffy (معروف به Cyber D’ Luffy) که ادعا میکند بخشی از تیم Gitloker است، اجاره و فروخته میشود.

اگر به خاطر داشته باشید، حملات Gitloker در تابستان 2024 مورد توجه قرار گرفتند. هکرها در این حملات با جعل هویت تیمهای امنیتی و استخدامی GitHub طی یک حمله فیشینگ، نسبت به ربودن مخازن GitHub با استفاده از برنامههای OAuth مخرب و پاک کردن دادههای مخازن اقدام کرده بودند و سپس از قربانیان خواستند تا برای اطلاعات بیشتر از طریق تلگرام با آنها تماس حاصل کنند.

Cyberdluffy، ابزار Goissue را به عنوان راه حلی برای استخراج کارآمد دادههای کاربر و ایمیل از پروفایل GitHub توصیف میکند. این ابزار در واقع، یک ابزار فیشینگ خودکار است که توسعه منطقی عملیات Gitloker میباشد.

ساخت سفارشی ابزار GoIssue ، حدودا ۷۰۰ دلار هزینه دارد. علاوه بر این، خریداران میتوانند با پرداخت 3000 دلار به کد منبع ابزار دسترسی کامل داشته باشند.

به گفته SlashNext، این ابزار قابلیت ارسال ایمیل انبوه را با ویژگی جمع آوری داده ترکیب کرده است و از هویت اپراتور از طریق شبکههای پروکسی محافظت میکند.

چنین ایمیلهایی از سوی هکرها حاوی لینکهایی به صفحات فیشینگ هستند که برای ربودن دادههای لاگین، ارائه بدافزار یا درخواست مجوز از طریق OAuth برای دسترسی به مخازن و دادههای خصوصی طراحی شدهاند. در اصل، Goissue به شما این امکان را میدهد که کل فرآیند را خودکار سازی نمایید.

توسعه دهندگان به طور فزاینده به هدف اصلی هکرها تبدیل شدهاند، چرا که آنها دارای کلیدهای دسترسی به کد منبع هستند که میتوانند برای راه اندازی حملات زنجیره تامین مورد استفاده قرار گیرند و صرفاً با تغییر یا سوء استفاده از کد به قربانیان زیادی دست یابند.

منابع

مقالات پیشنهادی:

حذف مخازن GitHub توسط حملات Gitloker

Stargazers Ghost: شبکهای از اکانتهای GitHub برای ارائه بدافزار

آسیب پذیری بحرانی سرور Enterprise گیت هاب (CVE-2024-6800) پچ شد

بخش کامنت GitHub برای انتشار Lumma Stealer مورد سوء استفاده قرار گرفت

آسیب پذیری ArtiPACKED، موجب افشای توکن های احراز هویت GitHub میشود