شرکت Mandiant اخیراً تکنیک جدیدی را کشف کرده است که به مهاجمان اجازه میدهد تا با استفاده از کدهای QR در برقراری ارتباط با سرور فرماندهی و کنترل (C2)، فناوری browser isolation را دور بزنند. browser isolation یا جداسازی مرورگر از شبکه داخلی، یک مدل امنیت سایبری است که برای محافظت از فعالیت کاوش کاربران در اینترنت با جدا سازی آنها از شبکه لوکال و زیرساخت داخلی طراحی شده است.

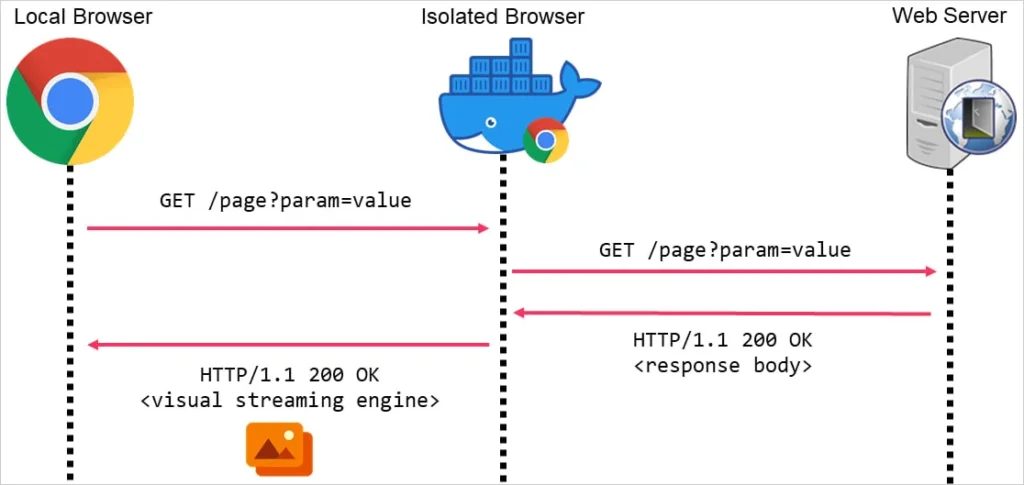

این رویکرد با هدف کاهش خطرات مرتبط با تهدیدات مبتنی بر وب مانند بدافزار و باج افزار با اجرای مرورگر وب در یک محیط امن انجام میشود. browser isolation، تمام درخواستهای مرورگر وب لوکال را از طریق مرورگرهای وب از راه دور که در یک محیط ابری یا ماشین مجازی میزبانی میشوند، مسیریابی و هدایت میکند.

هر اسکریپت یا محتوای موجود در صفحه وبِ بازدید شده، به جای مرورگر لوکال در مرورگر راه دور اجرا میشود و تنها صفحه نمایش روی دسکتاپ کاربر نشان داده خواهد شد. این تکنیک از اجرای هر گونه کد مخرب در مرورگر کاربر جلوگیری به عمل میآورد.

بسیاری از سرورهای C2 از HTTP برای ارتباطات خود استفاده میکنند و این خود باعث میشود که فیلتر شدن ترافیک مخرب از راه دور توسط browser isolation، این مدل ارتباطی را بی اثر و ناکارآمد سازد. اکنون Mandiant تکنیک جدیدی را برای دور زدن این محدودیتها کشف کرده است.

browser isolation دقیقا چه میکند؟

کانالهای C2، ارتباطات مخرب بین مهاجمان و سیستمهای هک شده و تحت نفوذ را امکان پذیر میسازند و به مهاجمان از راه دور امکان کنترل دستگاه هک شده، اجرای دستورات، استخراج داده و دیگر موارد را میدهند.

از آنجایی که مرورگرها با سرورهای خارجی در تعامل هستند، جداسازی مرورگر برای جلوگیری از دسترسی مهاجمان به دادههای حساس در سیستمهای مهم در محیطهای امنیتی، بسیار ضروری است.

این امر با اجرای مرورگر در یک محیط سندباکس جداگانه میزبانی شده در ابر و یک ماشین مجازی تحقق مییابد. هنگامی که ویژگی جداسازی فعال باشد، مرورگر ایزوله شده درخواستهای HTTP ورودی را کنترل میکند و فقط محتوای بصری صفحه را به مرورگر لوکال انتقال میدهد؛ به این معنا که اسکریپتها یا دستورات موجود در پاسخ HTTP هرگز به سیستم کاربر نهایی نخواهند رسید.

این امر مهاجمان را از دسترسی مستقیم به پاسخهای HTTP یا تزریق دستورات مخرب به مرورگر منع میکند و ارتباطات پنهان C2 را دشوارتر میسازد.

ترفند دور زدن مدل browser isolation کشف شده توسط Mandiant

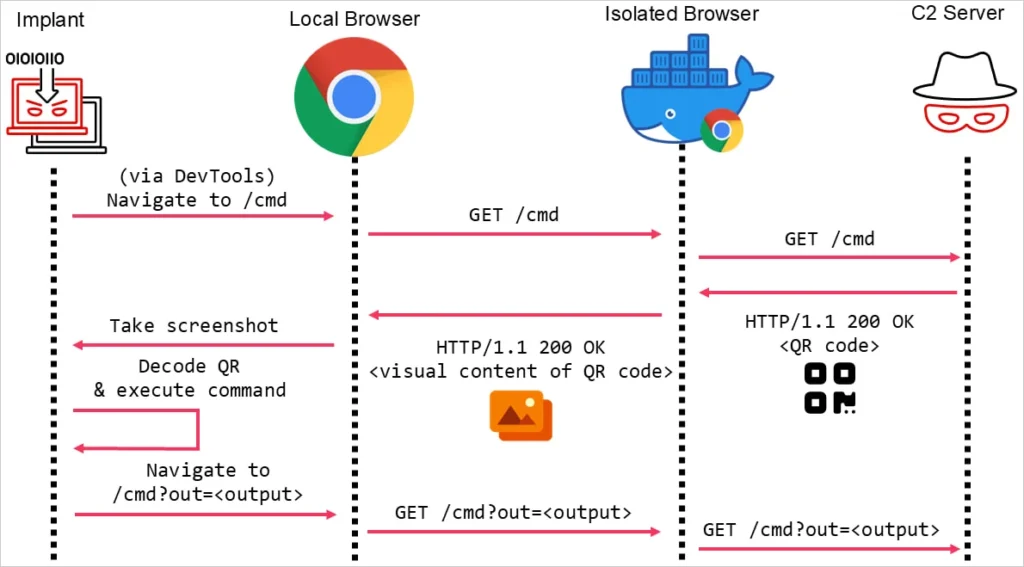

محققان Mandiant تکنیک جدیدی را ابداع کردهاند که میتواند مکانیزم isolation فعلی را در مرورگرهای جدید دور بزند. این ترفند به این صورت است که مهاجم به جای قرار دادن دستورات در پاسخهای HTTP، آنها را در یک کد QR که به صورت بصری در یک صفحه وب نمایش داده میشود، رمزگذاری میکند.

از آنجا که ارائه بصری (رندر شدن) یک صفحه وب در درخواست browser isolation بلامانع است، کدهای QR میتوانند در کلاینتی که درخواست را آغاز کرده است، نمایش داده شوند!

مرورگر لوکال قربانی در مطالعه Mandiant ، یک headless client است که توسط بدافزار کنترل میشود و از قبل دستگاه را آلوده کرده است. این کلاینت، کد QR بازیابی شده را کپچر کرده و آن را برای دریافت دستورات رمزگشایی میکند.

headless client در فناوری اطلاعات به سیستمهایی اشاره دارد که دارای رابط کاربری (UI) مستقل از دیگر بخشهای نرم افزار است. به عبارت دیگر این نوع کلاینتها میتوانند بدون نیاز به یک رابط کاربری گرافیکی (GUI) یا صفحه نمایش کار کنند و معمولا برای اجرای وظایف خاص یا پردازشهای پس زمینه در محیطهای سرور، ابری یا سیستمهای نهفته (تعبیه شده) استفاده میشوند.

PoC متعلق به Mandiant حاکی از حمله به جدیدترین مرورگر وب گوگل کروم بوده و این حمله امکان پذیر است اما این روش محدودیتهایی نیز دارد. ظرفیتdata stream (جریان داده) محدود به ۲,۱۸۹ بایت میباشد که حدود 74 درصد از ظرفیت کد QR است و در صورت بروز مشکل در خواندن کدهای QR، اندازه بسته باید بیش از این کاهش یابد.

ثانیا، تأخیر میبایست در نظر گرفته شود چرا که هر درخواست تقریباً 5 ثانیه زمان نیاز دارد. این تاخیر، نرخ انتقال دادهها را به حدود 438 بایت در ثانیه محدود میکند. از این رو، این تکنیک برای ارسال پیلودهای بزرگ یا تسهیل SOCKS proxy مناسب نخواهد بود.

توصیههای امنیتی به سازمانها

Mandiant بر اهمیت پیاده سازی فناوری browser isolation در سازمانها به منظور اتخاذ یک استراتژی چند لایه “دفاع در عمق” تأکید دارد. این استراتژی شامل نظارت بر الگوهای غیر متداول ترافیک شبکه و اجرای اقدامات امنیتی اضافی مانند موراد زیر میشود:

- بازرسی ترافیکی برای تشخیص فعالیت غیرمعمول C2.

- بررسی اعتبار دامنه و اسکن URL برای شناسایی و کاهش تهدیدات مرتبط با کدهای QR.

- آموزش کارمندان به منظور آگاهی از خطرات احتمالی کدهای QR در حملات فیشینگ.