گروههای هک روسی در سپتامبر ۲۰۲۴، با سوءاستفاده از یک آسیب پذیری روز صفر در نرمافزار فشردهسازی 7Zip، حملاتی را علیه نهادهای دولتی و خصوصی اوکراین به انجام رساندند. این آسیب پذیری که اکنون که با شناسه CVE-2025-0411 (امتیاز CVSS:7.0) دنبال میشود، به مهاجمان امکان میدهد تا مکانیزم امنیتی Mark of the Web (MotW) را در ویندوز دور بزنند.

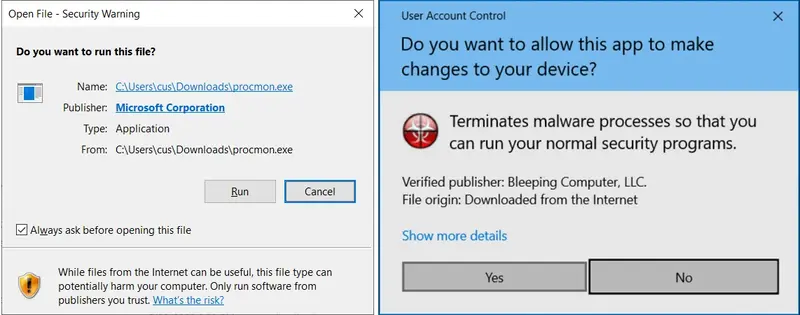

MotW ویژگیای است که به فایلهای دانلود شده از منابع نامطمئن برچسب میزند تا به کاربران در مورد خطرات احتمالی هشدار دهد. با دور زدن این مکانیزم، فایلهای مخرب میتوانند بدون هشدارهای امنیتی اجرا شوند.

از آنجایی که ویژگیهای امنیتی MoTW مانع از اجرای خودکار فایلهای خطرناک ومخرب میشوند، مهاجمان سایبری معمولاً به دنبال روشهایی برای دور زدن MoTW هستند تا فایلهای آنها بهصورت خودکار اجرا شوند.

محققان امنیت سایبری سالها درخواست کردند که 7Zip از MoTW پشتیبانی کند، اما این ویژگی سرانجام در سال 2022 به این نرم افزار اضافه شد. این آسیب پذیری ناشی از نقص در نحوه مدیریت فایلهای استخراج شده از آرشیوهای خاص توسط 7Zip میباشد.

مهاجمان از این آسیب پذیری با استفاده از فایلهای بایگانی شده دوگانه (آرشیوی درون یک آرشیو دیگر) سوء استفاده میکنند. این روش به دلیل عدم ارثبری فلگ MoTW در فایلهای آرشیو، باعث میشود که فایلهای مخرب بدون نمایش هیچگونه هشدار امنیتی اجرا شوند.

هنگامی که کاربران این فایلها را با نسخههای آسیب پذیر 7Zip استخراج میکنند، فایلهای استخراج شده فلگ MotW را حفظ نمیکنند و این امر هشدارها و محافظتهای امنیتی ویندوز را غیرفعال میکند.

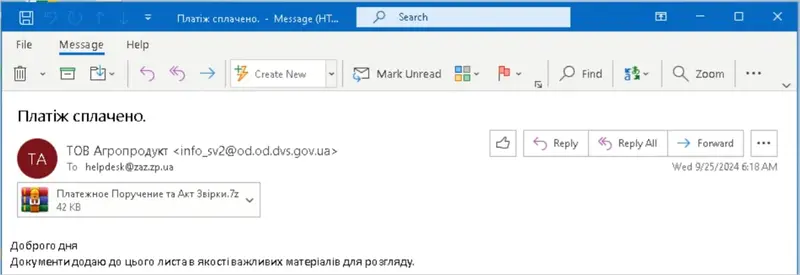

هکرها در این حمله فایلهای آرشیو ویژهای را طراحی و آنها را از طریق ایمیلهای فیشینگ ارسال کردند. این ایمیلها از حسابهای کاربری هک شدهی دولتی اوکراین ارسال شدند تا فیلترهای امنیتی را دور زده و قانونی به نظر برسند.

مهاجمان با استفاده از تکنیکهای هموگلیف (homoglyph)، پیلودهای مخرب خود را درون فایلهای 7Zip مخفی نمودند و آنها را بهگونهای طراحی کردند که بهنظر اسناد Word یا PDF قانونی و سالم به نظر برسند.

تکنیک هوموگلیف به استفاده از نمادها یا کاراکترهای مشابه در زبانها یا الفباهای مختلف برای فریب دادن کاربران اشاره دارد. در این تکنیک، مهاجمان از کاراکترهایی که ظاهر مشابهی با هم دارند، اما معنای متفاوتی در زبانهای مختلف دارند، استفاده میکنند تا افراد را فریب دهند و آنها را به وارد کردن اطلاعات حساس یا کلیک بر روی لینکهای مخرب ترغیب کنند.

اگرچه باز کردن آرشیو والد باعث انتشار فلگ MoTW میشود، اما آسیب پذیری CVE-2025-0411 باعث شد که این فلگ به محتوای آرشیو درونی منتقل نشود و این امکان به فایلهای مخرب داده شود که بهطور مستقیم اسکریپتها و فایلهای اجرایی را اجرا کنند.

مرحله آخر، پیلود مخرب SmokeLoader را روی سیستم قربانی نصب میکند. این بدافزار به منظور نصب دیگر بدافزارهای رباینده اطلاعات، تروجانها، باج افزارها و بکدورها برای ایجاد دسترسی پایدار و مداوم در گذشته استفاده شده است.

به گفته ترندمیکرو، این حملات، سازمانهای زیر را تحت تاثیر قرار داده است:

- سرویس اجرایی دولتی اوکراین (SES) – وزارت دادگستری

- کارخانه ساخت خودرو زاپوریژیا (PrJSC ZAZ) – تولیدکننده خودرو، اتوبوس و کامیون

- کییفپاسترنس – خدمات حملونقل عمومی کییف

- شرکت SEA – تولیدکننده لوازم خانگی، تجهیزات برقی و الکترونیکی

- اداره دولتی ناحیه ورخووینا – اداره ناحیه ایوانو-فرانکیف

- VUSA – شرکت بیمه

- داروخانه منطقهای شهر دنیپرو – داروخانه منطقهای

- کییفوودوکاناتال – شرکت تأمین آب کییف

- شورای شهری زالیشچیکی – شورای شهری

این آسیب پذیری در نسخه 24.09 نرم افزار 7Zip که در نوامبر ۲۰۲۴ منتشر شد، پچ شده است. با این حال، از آنجا که 7Zip فاقد ویژگی بهروزرسانی خودکار میباشد، ممکن است بسیاری از کاربران هنوز از نسخههای قدیمی و آسیب پذیر استفاده کنند. از این رو، به کاربران اکیدا توصیه میشود که آخرین نسخه نرمافزار را دانلود و استفاده کنند.