آزمایشگاه Fortiguard در سپتامبر 2024، حملاتی را توسط بدافزار SmokeLoader مشاهده کرد که شرکتهای فعال در حوزه تولید، مراقبتهای بهداشتی و فناوری اطلاعات تایوان را مورد هدف قرار میدادند. SmokeLoader یکی از بدافزارهای معروف است که به طور عمده برای بارگذاری سایر بدافزارها و انجام فعالیتهای مخرب استفاده میشود.

SmokeLoader ، یک دانلودر است که اولین بار در انجمنهای جرایم سایبری سال 2011 تبلیغ گردید و عمدتاً برای اجرای پیلودهای ثانویه طراحی شده است. علاوه بر این، SmokeLoader توانایی دانلود ماژولهای بیشتر برای ربودن داده، راه اندازی حملات انکار سرویس توزیع شده (DDOS) و استخراج ارز دیجیتال را دارد.

این بدافزار به دلیل تطبیق پذیری و تکنیکهای پیشرفته در دور زدن مکانیزمهای امنیتی و شناسایی حائز اهمیت میباشد.

طراحی ماژولار این بدافزار به آن اجازه میدهد تا طیف گستردهای از حملات را به انجام رساند. همانطور که گفته شد، SmokeLoader به عنوان یک لودر برای ارائه سایر بدافزارها عمل میکند و با دانلود افزونهها از سرور C2 خود، این حملات را انجام میدهد.

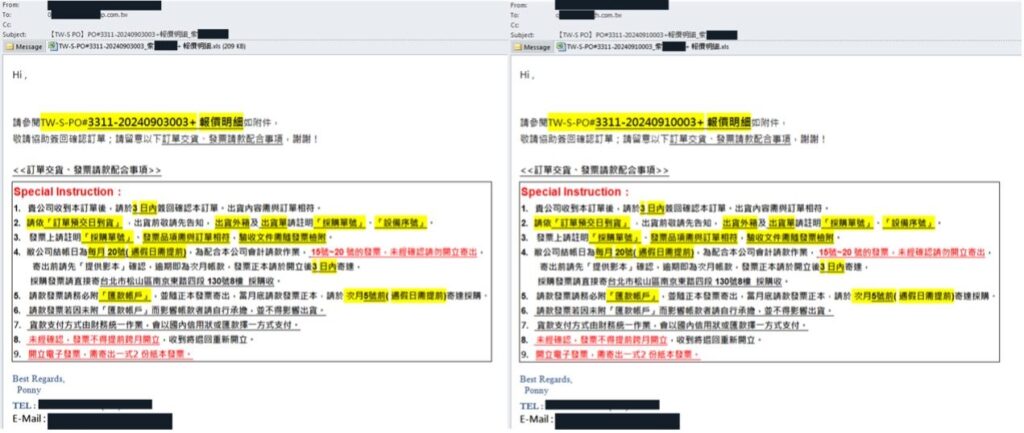

زنجیره آغاز این حملات متکی به ایمیل فیشینگ است. شکل 2، نمونهای از ایمیل فیشینگ مورد استفاده در این حملات را نشان میدهد. فرستنده ادعا میکند که فایل مخرب پیوست شده شامل لیستی از دستورالعملهای ویژه برای هر صنعت میباشد.

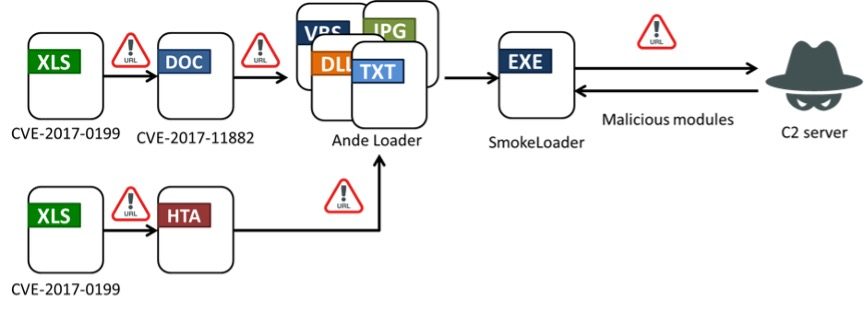

دانلود فایل پیوست شده در ایمیل منجر به استقرار یک فایل VBS برای راه اندازی یک لودر بدافزار به نام Andeloader بر روی سیستم میشود. پیلود نهایی، بدافزار SmokeLoader را روی سیستم ویندوز قربانی مستقر خواهد کرد.

SmokeLoader از آسیب پذیریهای CVE-2017-0199 و CVE-2017-11882 در مایکروسافت آفیس سوء استفاده میکند تا به طور مستقیم بدافزارها را از سرور C2 خود دانلود و روی سیستم قربانی تحویل دهد.

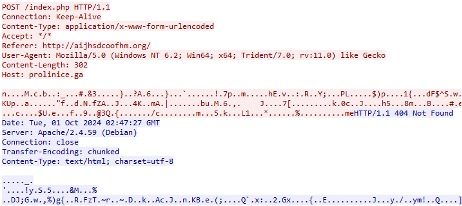

SmokeLoader از دو کامپوننت تشکیل شده است: یک Stager و یک ماژول اصلی. در حالی که هدف Stager رمزگشایی و تزریق ماژول اصلی به یک فرآیند Explorer.exe است، ماژول اصلی وظیفه ایجاد تداوم دسترسی، برقراری ارتباط با زیرساختهای C2 و پردازش دستورات را بر عهده دارد.

SmokeLoader از چندین افزونه پشتیبانی میکند که میتوانند دادههای لاگین به سیستم و FTP، آدرسهای ایمیل، کوکیها و سایر اطلاعات را از مرورگرهای وب، Outlook ،Thunderbird ،FileZilla و WINSCP بربایند.

SmokeLoader در واقع به جای دانلود یک فایل کامل به عنوان پیلود نهایی، حمله را توسط این افزونهها به انجام میرساند. این کار، انعطاف پذیری SmokeLoader را نشان میدهد.

آگاهی از حملات فیشینگ و استفاده از نرم افزارهای امنیتی همچون آنتی ویروسهای به روزرسانی شده میتوانند چنین تهدیداتی را کاهش دهند.