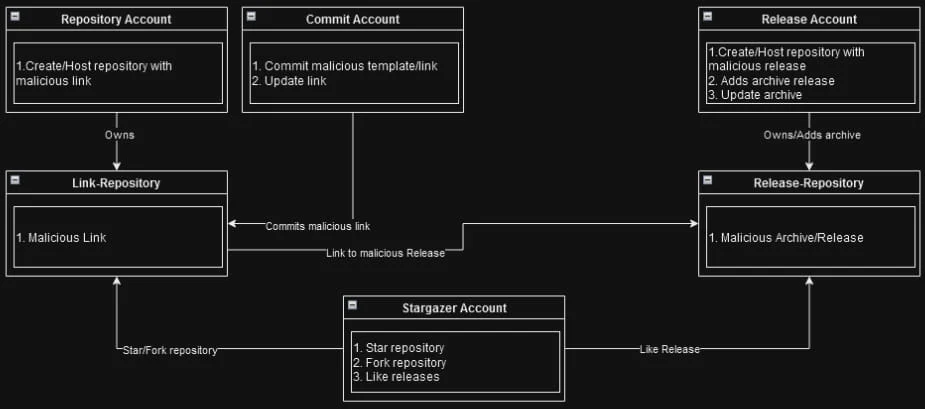

محققان Check Point شبکه پیچیدهای از اکانتهای GitHub را شناسایی کردهاند که بدافزار یا لینکهای مخرب را از طریق مخازن فیشینگ توزیع میکنند. این شبکه که Stargazers Ghost یا شبح ستارگان نام دارد از چندین اکانت تشکیل شده است و حداقل از ژوئن 2023 فعال میباشد.

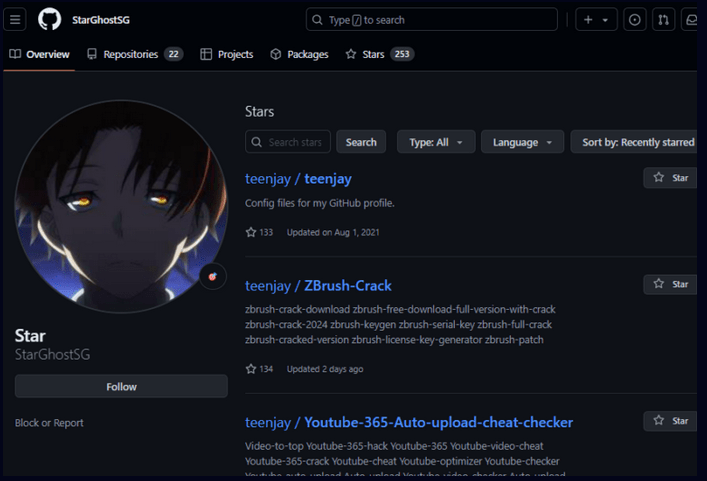

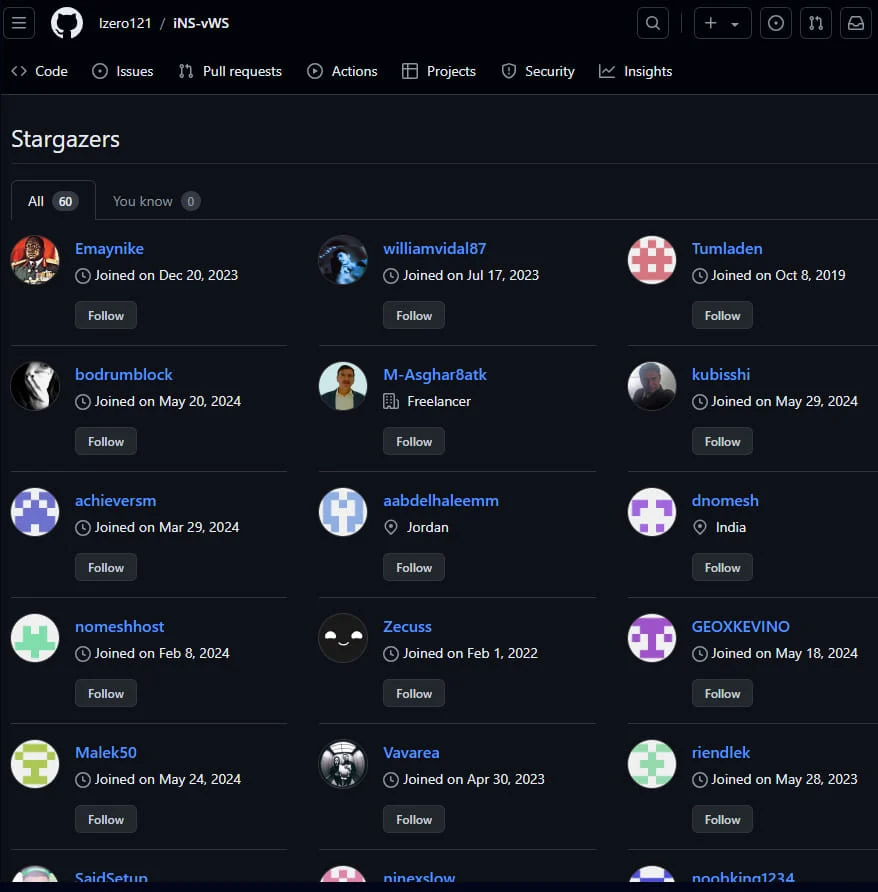

شبکه Stargazers Ghost، لینکهای مخرب و بدافزارها را توزیع میکند و اقدامات دیگری همچون ستاره گذاری، فورک کردن و اشتراک گذاری در مخازن مخرب را به انجام میرساند تا آنها را قانونی جلوه دهد.

Stargazers Ghost، یک عملیات بسیار پیچیده است که به عنوان یک سرویس توزیع بدافزار ([1]DaaS) عمل میکند. این سرویس به هکرها اجازه میدهد تا لینکهای مخرب یا بدافزارها را برای توزیع از طریق مخازن فیشینگ به اشتراک بگذارند.

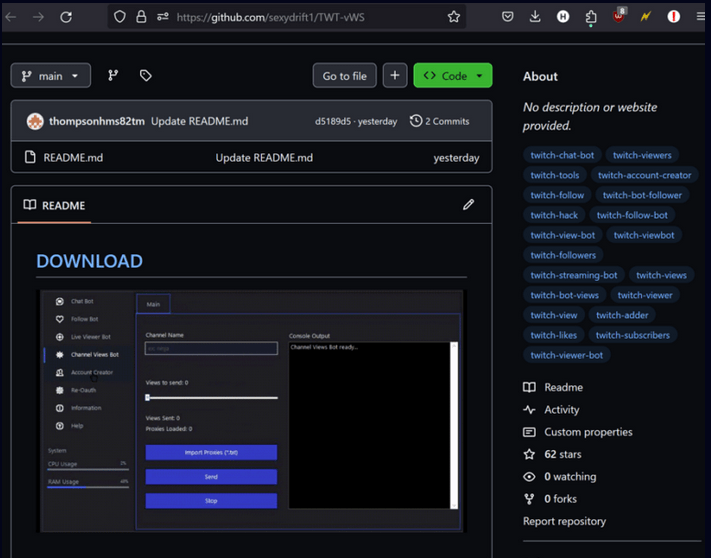

هدف این نوع حملات، فریب دادن کاربران برای دانلود و اجرای مستقیم پیلودها از مخزن GitHub نیست، بلکه آنها اغلب حاوی اسکریپتهایی هستند که پیلودها را از وب سایتها یا منابع به ظاهر قانونی دانلود و اجرا میکنند. این رویکرد به حفظ ظاهر قانونی و ارائه محتوای مخرب کمک میکند.

تاکتیکهای شبکه Stargazers Ghost به شرح زیر میباشد:

- دستکاری ابزارهای انجمن GitHub

- ایجاد مخازن جعلی

- تعامل خودکار

- توزیع به عنوان یک سرویس (DaaS)

- حمله به مخازن قانونی

محققان Check Point در حال ردیابی گروه سایبری پشت این سرویس به نام Stargazer Goblin هستند. این گروه، شبکه Stargazers Ghost را ارائه، اجرا و نگهداری کرده و بدافزارها و لینکها را از طریق اکانتهای جعلی GitHub خود توزیع میکند.

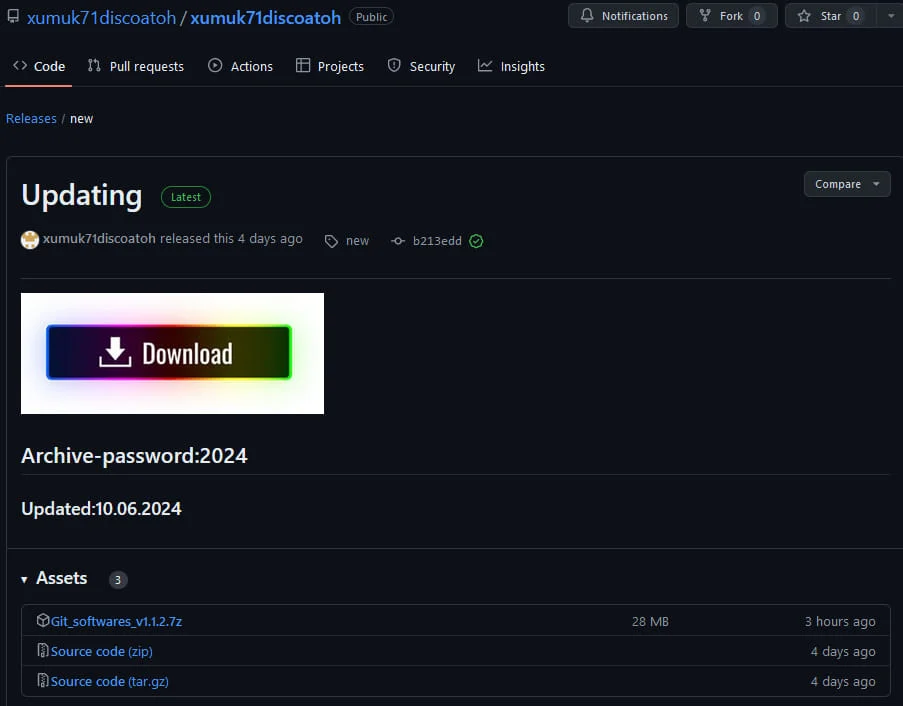

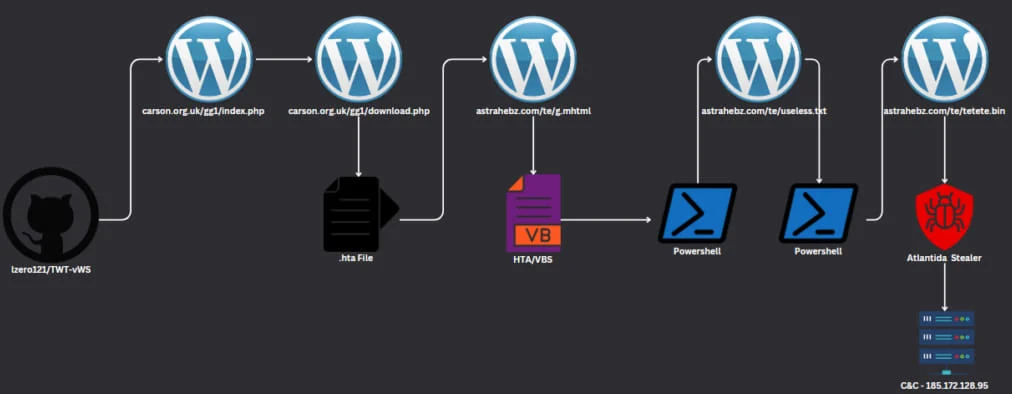

این سرویس توزیع بدافزار (Stargazers Ghost) از مخازن GitHub به همراه سایتهای وردپرس هک شده برای توزیع آرشیوهای محافظت شده با رمز عبور که حاوی بدافزارهایی از جمله Atlantida Stealer، Rhadamanthys، RisePro، Lumma Stealer و RedLine هستند، استفاده میکند.

Stargazer Goblin سیستمی را ایجاد کرده است که در آن صدها مخزن با استفاده از سه هزار اکانت جعلی فعالیت دارند. این اکانتهای ستارهدار، مدام مشروعیت ظاهری خود را افزایش میدهند تا احتمال بیشتری برای نمایش آنها در بخش پرطرفدار GitHub وجود داشته باشد.

این مخازن اغلب از نامها و برچسبهای پرمخاطب مانند ارز دیجیتال، بازیها و رسانههای اجتماعی استفاده میکنند. شبکه Stargazers Ghost توانست در مدت زمان کوتاهی، هزاران قربانی را به خود اختصاص دهد.

با توجه به اینکه GitHub یک سرویس شناخته شده و قابل اطمینان است، مردم با تردید کمتر و اطمینان بیشتری با آن رفتار میکنند و ممکن است بر روی هرگونه لینکی که در مخازن سرویس مشاهده میکنند، کلیک نمایند.

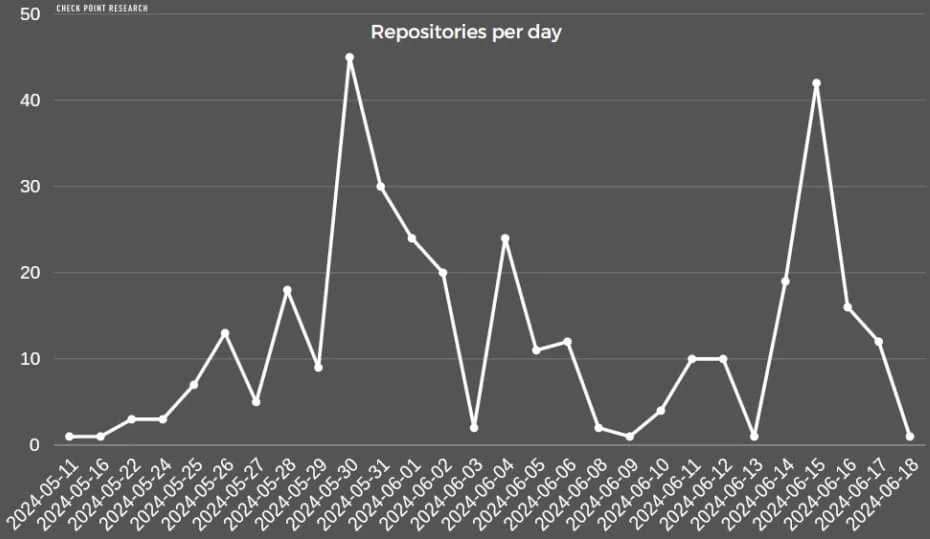

محققان Check Point تخمین زدهاند که از اواسط می تا اواسط ژوئن 2024، Stargazer Goblin تقریباً 8000 دلار درآمد داشته است. با این حال، به نظر میرسد که این مبلغ تنها بخش کوچکی از درآمد این شبکه باشد. کل مبلغ در طول حیات این عملیات حدودا ۱۰۰,۰۰۰ دلار برآورد شده است.

Check Point نمونهای از یک ویدیوی YouTube را مشاهده کرده است که توسط یک نرم افزار آموزشی به شبکهStargazers Ghost مخازن گیت هاب، لینک داده شده است.

این مورد میتواند یکی از نمونههای بالقوهای باشد که برای هدایت ترافیک به مخازن فیشینگ یا سایتهای توزیع بدافزار استفاده میشود.

مخزن GitHub در یک نمونه زنجیره نفوذ دیگر، بازدیدکنندگان را به یک سایت وردپرس هک شده هدایت میکند تا یک آرشیو ZIP حاوی VBScript را دانلود کنند.

VBScript باعث اجرای دو اسکریپت متوالی PowerShell میشود که در نهایت منجر به استقرار Atlantida Stealer میگردد.

اگرچه GitHub در برابر بسیاری از مخازن مخرب و جعلی اقدامات موثری داشته است و بیش از 1500 مخزن را از ماه می 2024 حذف کرده است، اما به گفته Check Point، در حال حاضر بیش از 200 مخزن فعال وجود دارد که به توزیع بدافزار ادامه میدهند.

به کاربرانی که از طریق تبلیغات مخرب، نتایج جستجوی گوگل، ویدیوهای یوتیوب، تلگرام یا دیگر رسانههای اجتماعی وارد مخازن GitHub میشوند، توصیه میگردد در دانلود فایلها و آدرسهایی که بر روی آنها کلیک میکنند بسیار محتاط باشند.

این امر به ویژه در مورد آرشیوهای محافظت شده با رمز عبور که نمیتوانند توسط نرم افزار آنتی ویروس اسکن شوند، صدق میکند. برای این نوع فایلها، پیشنهاد میشود که آنها را در ماشین مجازی استخراج کنید و محتویات استخراج شده را با نرمافزار آنتی ویروس اسکن کنید تا بدافزار را شناسایی نمایید.

چنانچه ماشین مجازی در دسترس نیست، میتوانید از VirusTotal نیز استفاده کنید که در اینصورت پسورد فایل آرشیو را از شما درخواست میکند تا بتواند محتویات آن را اسکن کند.

[1] Distribution-as-a-Service