خبرهای رسیده حاکی از آن است که یک آسیب پذیری اجرای کد از راه دور (RCE) در مایکروسافت شیرپوینت که اخیراً به آن پرداخته شد (CVE-2024-38094) ، برای ایجاد دسترسی اولیه به شبکه یک شرکت مورد سوء استفاده قرار گرفته است.

مایکروسافت این آسیب پذیری با شدت بالا را در Patch Tuesday ماه جولای 2024 برطرف کرده است اما بسیاری از سازمانها و شرکتها هنوز این نقص امنیتی را پچ نکردهاند.

CISA نیز هفته گذشته، CVE-2024-38094 را به لیست کاتالوگ آسیب پذیریهای شناخته شده خود افزود، اما نحوه سوء استفاده از این نقص در حملات را به اشتراک نگذاشت.

سیاُم اکتبر ۲۰۲۴، گزارش جدیدی از Rapid7 منتشر شد مبنی بر اینکه چگونه هکرها از آسیب پذیری فعلی در شیرپوینت سوء استفاده میکنند.

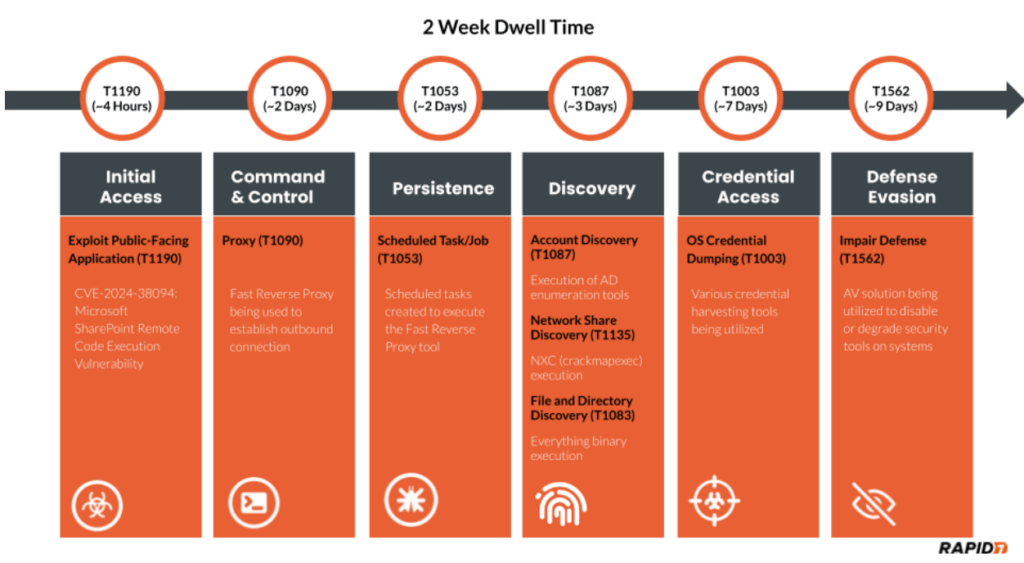

مهاجمان در این نفوذ، بدون مجوز کافی به یک سرور دسترسی پیدا کرده و به صورت جانبی در سراسر شبکه حرکت نموده و کل دامنه را در اختیار گرفتند. جالب است که مهاجمان به مدت دو هفته شناسایی نشدهاند و دسترسی خود به شبکه قربانی را حفظ کردند.

Rapid7 سوء استفاده از آسیب پذیری CVE 2024-38094 را به عنوان بردار دسترسی اولیه در نفوذ به سرور داخلی شیرپوینت و ایجاد یک شل وب معرفی کرد. سرور با استفاده از یک اکسپلویت PoC که به صورت عمومی فاش شده، مورد سوء استفاده قرار گرفته است.

ماجرا از این قرار است که هکرها با استفاده از دسترسی اولیه خود، یک حساب سرویس Microsoft Exchange را با سطح دسترسی administrator در اختیار گرفته و سپس آنتی ویروس Horoung را نصب کردهاند تا مکانیزم امنیتی را غیرفعال و تشخیص را مختل سازند.

مهاجمان همچنین به منظور حرکت جانبی در شبکه توانستهاند ابزار Impacket را نصب کنند و از یک batch script (اسکریپت batch) به نام hrword install.bat برای نصب آنتی ویروس Huorong بر روی سیستم، راه اندازی یک سرویس سفارشی (sysdiag)، اجرای یک درایور (sysdiag_win10.sys) و اجرای HRSword.exe با استفاده از یک اسکریپت VBS (اسکریپت ویژوال بیسیک) استفاده نمایند.

این راهاندازی باعث تداخلهای متعدد در تخصیص منابع، درایورهای لود شده و سرویسهای فعال گشته است و در نهایت منجر به از کار افتادن سرویسهای آنتیویروس قانونی شرکت شده است.

هکرها در مرحله بعدی حمله از Mimikatz برای استخراج داههای لاگین و توکنهای احراز هویت، و همچنین از FRP برای دسترسی از راه دور به سیستم قربانی و تنظیم تسکهای زمان بندی شده به منظور حفظ دسترسی استفاده کردهاند.

مهاجمان، ویندوز دیفندر (Windows Defender) را برای جلوگیری از شناسایی، غیرفعال کرده و لاگ رخدادهای سیستم را تغییر دادهاند.

ابزارهای اضافی مانند Everything.exe، Certify.exe و Kerbrute نیز برای اسکن شبکه، تولید گواهی ADFS و بروت فورس کردن تیکتهای اکتیو دایرکتوری استفاده شده است. فایلهای بک آپ نیز از حمله مهاجمان در امان نبودند اما تلاش هکرها برای پاک کردن آنها بیهوده بوده است.

اقدامات امنیتی

- دریافت به موقع و سریع پچها: چنانچه هنوز آخرین بهروزرسانیهای مایکروسافت شیرپوینت را دریافت نکردهاید، توصیه میشود هر چه سریعتر نسبت به دریافت و اعمال آنها اقدام کنید.

- نظارت بر فعالیتهای مشکوک: به طور منظم لاگ رخدادها و هشدارهای سیستم را برای شناسایی فعالیتهای غیرمعمول مانند حسابهای admin جدید ایجاد شده و یا تداخل آنتیویروس بررسی کنید.

- محدود کردن سطح دسترسی: برای جلوگیری از حرکت جانبی مهاجمان در شبکه، میبایست سطح دسترسی admin را خصوصا برای اکنتهای سرویس، محدود کنید.

- استفاده از احراز هویت چند عاملی (MFA): اجرای مکانیزم MFA در تمامی اکانتها، یک لایه امنیتی اضافی ایجاد میکند.

- پشتیبانگیری منظم: پشتیبانگیریهای منظم و زمان بندی شده و نگهداری آنها در یک سیستم دیگر برای محافظت در برابر حملاتی که هدف آنها حذف یا رمزگذاری نسخههای بک آپ است، موثر خواهد بود.

سخن پایانی

از آنجایی که مایکروسافت شیرپوینت یکی از محصولات تحت وب شرکت مایکروسافت میباشد و با مجموعه آفیس یکپارچه شده است، به عنوان یک درگاه اطلاعاتی سازمان با قابلیت مدیریت اسناد، مدیریت و سفارشیسازی دادهها و قابلیت تعریف و مدیریت سایتهای نامحدود ایجاد شده است.

تهدیدات امنیت سایبری به سرعت تکامل مییابند و سوء استفاده از CVE-2024–38094 یادآور اهمیت پچ به موقع آسیب پذیریها و پیاده سازی صحیح مکانیزمهای امنیتی است. با توجه به توضیحات داده شده و استفاده گسترده از این نرم افزار در بسیاری از ادارات و سازمانها، توصیه میشود هر چه سریعتر نسخه به روزرسانی دریافت و نصب گردد.