محققان امنیت سایبری، نقصی را در پروتکل احراز هویت شبکه [1]RADIUS به نام آسیب پذیری Blast-RADIUS کشف کردهاند که میتواند توسط هکرها برای انجام حملات [2]MitM و دور زدن بررسی یکپارچگی و احراز هویت تحت شرایط خاص مورد سوء استفاده قرار گیرد.

سرویس احراز هویت از راه دور یا RADIUS یک پروتکل امنیتی تحت شبکه است که برای احراز هویت، مجوزدهی و حسابرسی ([3]AAA) دستگاهها در شبکههای سازمانی، مخابراتی و زیرساختهای حیاتی استفاده میشود. سرور RADIUS به عنوان یک سرویس مرکزی عمل کرده و هویت کاربران را تأیید و دسترسی آنها به شبکه را کنترل میکند.

بسیاری از دستگاههای تحت شبکه شامل سوئیچها، روترها و سایر زیرساختهای مسیریابی در شبکههای سازمانی و مخابراتی از پروتکل RADIUS استفاده میکنند. گاهی اوقات دهها هزار دستگاه در یک شبکه واحد قرار دارند.

آسیب پذیری Blast-RADIUS چیست؟

آسیب پذیری Blast-RADIUS با شناسه CVE-2024-3596 ، یک نقص طراحی سی ساله در پروتکل RADIUS است. سوء استفاده از این آسیب پذیری به مهاجم اجازه میدهد تا هر کاربری را در شبکه لوکال احراز هویت کند.

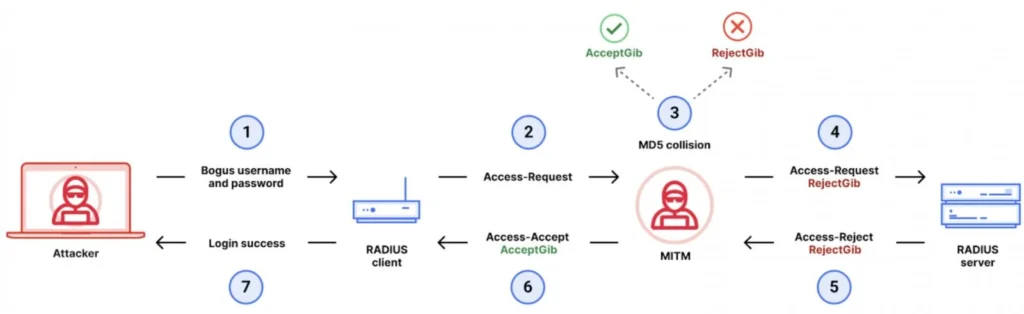

آسیب پذیری Blast-RADIUS از CVE-2024-3596 و یک حمله تصادم MD5[4] سوء استفاده میکند و به یک مهاجم MitM که بین کلاینت و سرور RADIUS قرار دارد اجازه میدهد با دسترسی به ترافیک RADIUS، پاسخهای سرور را دستکاری کنند و ویژگیهای پروتکل دلخواه را اضافه نمایند.

این فرآیند به هکرها اجازه خواهد داد بدون نیاز به بروت فورس پسوردها و ربودن آنها، سطح دسترسیadmin را در دستگاههای RADIUS به دست آورند.

سازمانهایی که پکتها را از طریق اینترنت ارسال میکنند نیز در معرض خطر این آسیب پذیری قرار دارند.

امنیت RADIUS متکی به هش است که با استفاده از الگوریتم MD5 حاصل میشود. این بدان معناست که پکتهای ” Access-Request” میتوانند در معرض آنچه که حمله prefix انتخابی نامیده میشود، قرار گیرند. این حمله امکان تغییر پکت پاسخ را به گونهای فراهم میآورد که تمام بررسیهای یکپارچگی برای پاسخ اصلی را پاس میکند.

با این حال، مهاجم برای موفقیت در این حمله، باید بتواند پکتهای RADIUS را در حال انتقال بین کلاینت و سرور تغییر دهد.

چه سیستمهایی از RADIUS استفاده میکنند؟

ISP هایی که DSL یا FTTH (فیبر به خانه) را ارائه میدهند، شرکتهای مخابراتی (رومینگ 2G، 3G)، 5G DNN، Wi-Fi، APN خصوصی و VPNها، شبکه سازمانی دارای 802.1X و شبکه های زیرساخت حیاتی همگی از سرورهای RADIUS استفاده میکنند.

RADIUS ممکن است به اندازه HTTP قابل مشاهده نباشد، اما یک پروتکل اساسی است که تقریباً همه برای دسترسی به اینترنت از آن استفاده میکنند.

قربانیان آسیب پذیری Blast-RADIUS

Blast-RADIUS تمامی پیادهسازیهای RADIUS با استفاده از متدهای احراز هویت بجز EAP (802.1X) را تحت تاثیر قرار میدهد. کاربرانی که از احراز هویت آدرس MAC یا RADIUS برای ورود admin به سوئیچها استفاده میکنند، آسیب پذیر میباشند. استفاده از TLS یا IPSec از حمله جلوگیری میکند.

مهاجم در یک حمله موفق میتواند سطح دسترسی خود را افزایش دهد تا به هر دستگاهی که از RADIUS برای احراز هویت استفاده میکند، لاگین نماید و یا سطح دسترسی Network را به دلخواه اختصاص دهد.

پروتکل RADIUS از درخواستها و پاسخهای هش شده MD5 هنگام انجام احراز هویت روی دستگاه استفاده میکند. اکسپلویت اثبات مفهوم (که هنوز به اشتراک گذاشته نشده است)، یک تصادم هش prefix انتخابی MD5 را محاسبه میکند که برای ایجاد یک پاسخ معتبر ” Access-Accept ” برای نشان دادن یک درخواست احراز هویت موفق لازم است. سپس این هش MD5 جعلی با استفاده از حمله MitM به ارتباطات شبکه تزریق میشود و به مهاجم اجازه میدهد تا لاگین کند.

این اکسپلویت 3 تا 6 دقیقه طول میکشد تا این هش MD5 را جعل کند که بیشتر از وقفههای زمانی 30 الی 60 ثانیهای است که معمولا برای RADIUS استفاده میشود.

یک مهاجم با منابع خوب خواهد توانست با استفاده از GPU، FPGA یا دیگر سختافزارهای مدرنتر و سریعتر، حمله را اجرا کند و به دستاوردهای زیادی برسد.

چه کسانی در معرض آسیب پذیری Blast-RADIUS قرار دارند؟

- هر کسی که دارای شبکه کامپوتری است، در معرض خطر قرار دارد.

- شبکههایی که ترافیک RADIUS/UDP را از طریق اینترنت ارسال میکنند تحت تاثیر این آسیب پذیری قرار دارند.

- ISPها باید فورا ارتقاء دهند.

- شرکتهایی که از EAP (1X)، (مانند eduroam یا OpenRoaming) استفاده میکنند، ایمن هستند، اما همچنان نیاز به ارتقا دارند.

- سازمانهایی که از RADIUS برای ورود admin به دستگاهها استفاده میکنند، آسیبپذیر هستند و میبایست فوراً آن را ارتقا دهند.

- شبکههای خانگی مستقیماً آسیب پذیر نیستند، اما این حمله ممکن است منجر به هدایت ترافیک خانگی به خارج از ISP و به سیستمی تحت کنترل مهاجمان شود.

- این آسیب پذیری تا حد زیادی بر شبکههای شرکتی مانند شبکههای داخلی سازمانی، ارائه دهندگان خدمات اینترنتی (ISP) و شرکتهای مخابراتی تأثیر میگذارد.

مکانیزمهای امنیتی برای مقابله با آسیب پذیری Blast-RADIUS

اپراتورهای شبکه میتوانند به RADSEC (یا RADIUS بر روی TLS[5]) ارتقا دهند، یا به استقرار “multihop” سوئیچ کنند و یا با استفاده از VLANهای مدیریت دسترسی محدود یا TLS/ IPsec tunneling، ترافیک RADIUS را از دسترسی به اینترنت جدا نمایند.

مکانیزمهای امنیتی همچون استفاده از TLS برای انتقال ترافیک RADIUS از طریق اینترنت و افزایش امنیت پکت توسط ویژگی Message-Authenticator، از شدت حمله میکاهد.

روشهای احراز هویت PAP، CHAP و MS-CHAPv2 آسیب پذیرترین متدها هستند. ISPها باید سرورهای RADIUS و تجهیزات شبکه خود را ارتقا دهند.

آسیب پذیری Blast-RADIUS نتیجه یک نقص اساسی در طراحی است و گفته میشود که بر تمامی کلاینتها و سرورهای RADIUS مطابق با استانداردها تأثیر میگذارد و این امر ضروری است که ارائهدهندگان خدمات اینترنتی (ISP) و سازمانهایی که از این پروتکل استفاده میکنند، همیشه آخرین به روزرسانیها را دریافت نمایند.

خوشبختانه هنوز هیچ مدرکی دال بر بهره برداری از این آسیب پذیری مشاهده نشده است.

[1] Remote Authentication Dial-In User Service

[2] man-in-the-middle

[3] authentication, authorization, and accounting

[4] MD5 collision attack

[5] RADIUS over TLS