کسپرسکی تهدیدات سایبری را بطور منظم رصد میکند و گزارش آماری جامعی از آسیب پذیریها، اکسپلویت ها و موارد رایج مورد استفاده توسط مهاجمان ارائه میدهد. ما در این مقاله با استناد به گزارش کسپرسکی به بررسی وضعیت اکسپلویت ها و آسیب پذیری های کشف شده قابل توجه در سه ماهه اول 2024 خواهیم پرداخت.

آمار آسیب پذیری های ثبت شده

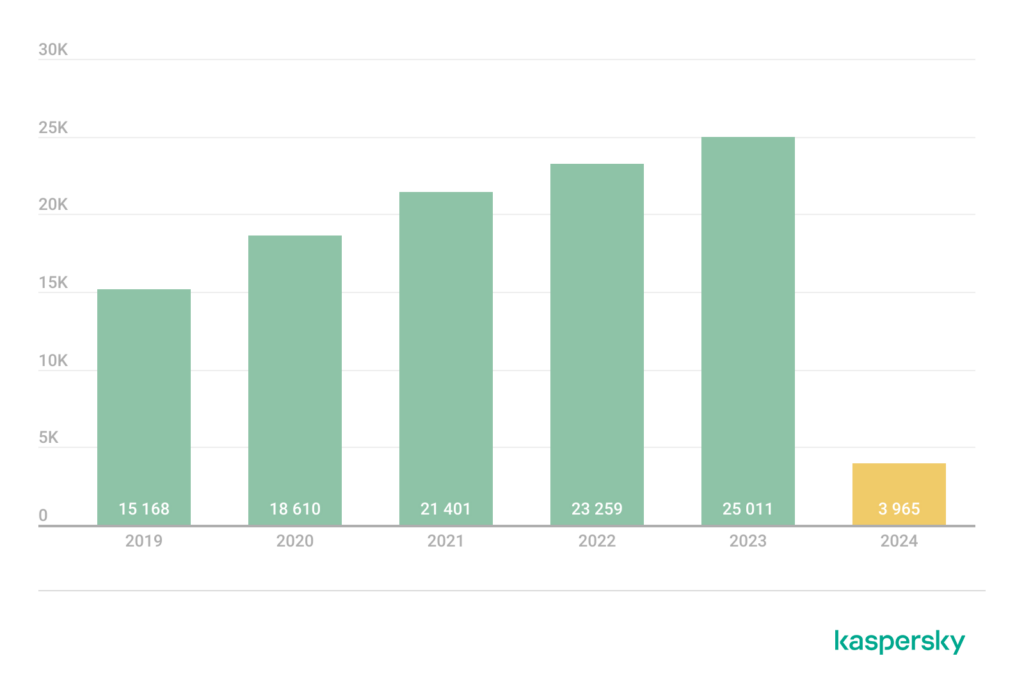

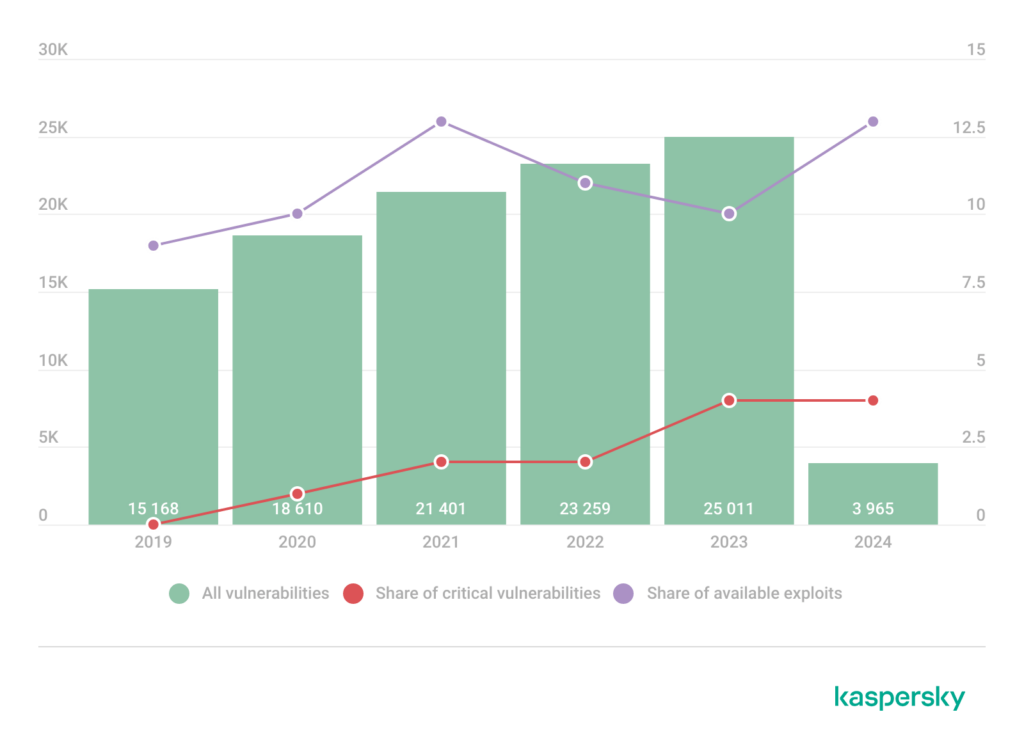

آسیب پذیری ها پس از ثبت در https://cve.mitre.org/ و https://www.cve.org/ میتوانند شناسه های CVE دریافت کنند. لیست CVEهای منتشر شده، به ما کمک میکند تا روند آسیب پذیری های نرم افزاری را دنبال کنیم. کسپرسکی در گزارش خود، دادههای مربوط به آسیب پذیریهای نرمافزاری ثبت شده را تجزیه و تحلیل نموده و تعداد آنها را در پنج سال گذشته مقایسه کرده است. نتایج این تحلیل در نمودار زیر قابل مشاهده میباشد.

نمودار بالا، یک روند افزایشی در تعداد آسیب پذیریهای جدید ثبت شده در هر سال را نشان میدهد که تحت تأثیر پلتفرمهای باگ بانتی (bug bounty) و رقابتی برای کشف آسیب پذیری قرار دارد. این رقابت، منجر به ثبت آسیب پذیری های کشف شده و افزایش شمار CVEها میشود.

نرم افزارهای محبوب، سیستم عامل ها و زبان های برنامه نویسی، راه حل ها و رویه های امنیتی بهبود یافتهای را در خود جای دادهاند که منجر به کشف آسیب پذیری های جدید میشوند اما در مقابل، آسیب پذیری های خاصی را نیز منسوخ میکنند. از این رو، مهاجمان سایبری و محققان امنیتی فعالانه به دنبال آسیب پذیریهای جدید و ایجاد سرویسهای خودکار برای شناسایی پیشرفته آنها هستند.

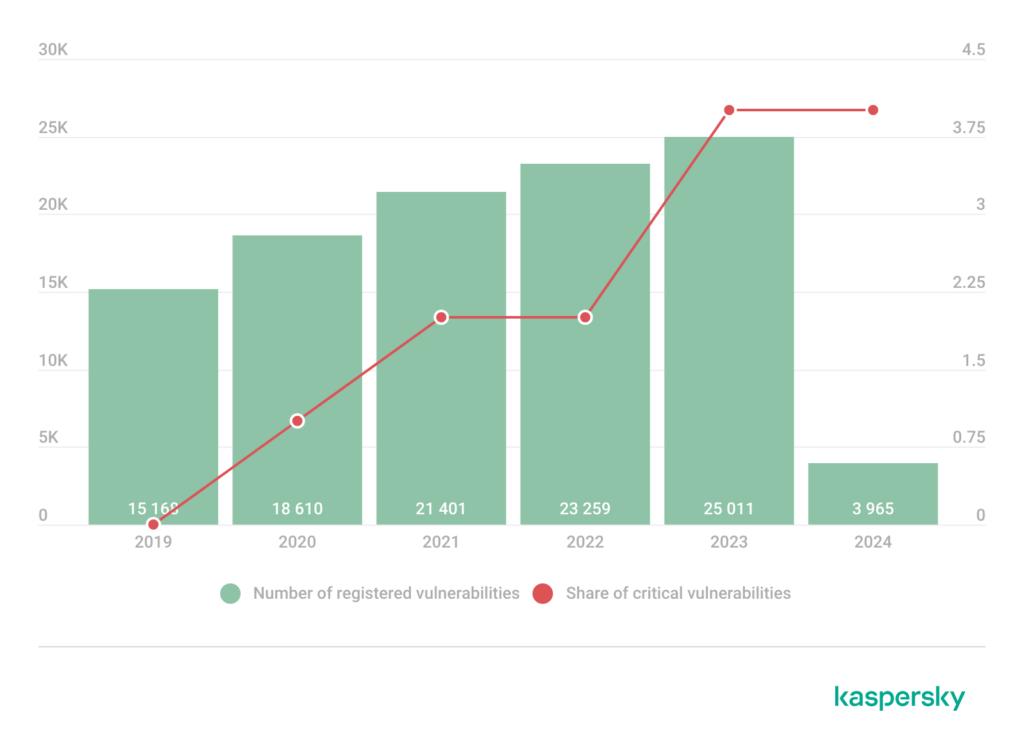

آسیب پذیریها، دارای سطوح متفاوتی از تهدیدات امنیتی میباشند. از این رو، برخی از آنها به عنوان آسیب پذیریهای بحرانی دسته بندی میشوند.

نمودار بالا، رشد متناوب در آسیب پذیری های بحرانی را نشان میدهد. سهم آسیب پذیریهای بحرانی در سالهای 2019-2021 و 2022-2023 افزایش یافته است. سال 2023 و سه ماهه اول ۲۰۲۴ نیز شاهد رکورد جدیدی از آسیب پذیری های بحرانی بودند که نیاز به مدیریت پچ و راه حل های امنیتی را برجسته میکنند.

آمار بهره برداری از آسیب پذیری ها

آمار بهره برداری از آسیب پذیریها در این بخش، با استفاده از دادههای منابع عمومی (CVE) و دادههای داخلی کسپرسکی ارائه شده است.

اکسپلویت، برنامهای است حاوی داده یا کدهای اجرایی مخرب که از یک یا چند آسیب پذیری نرم افزاری در یک کامپیوتر لوکال یا راه دور برای اهداف مخرب، سوء استفاده میکند. آسیب پذیریهای نرمافزاری که به مهاجمان اجازه میدهند تا کنترل سیستم کاربر هدف را به دست آورند، برای توسعه دهندگان بیشترین ارزش را دارند.

بهره برداری از آسیب پذیری های ویندوز و لینوکس

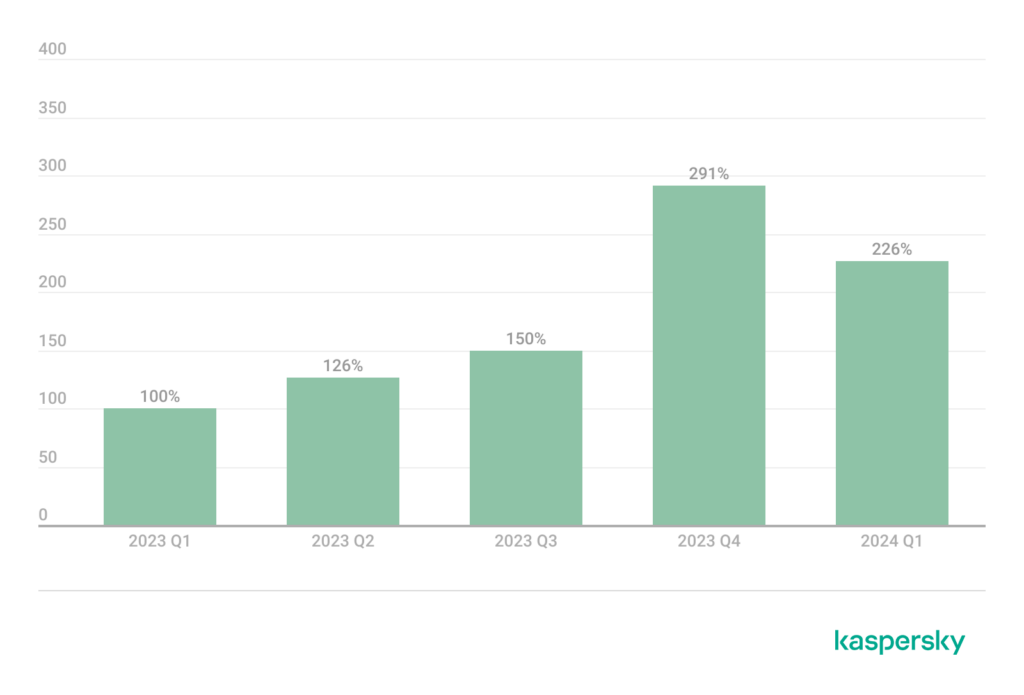

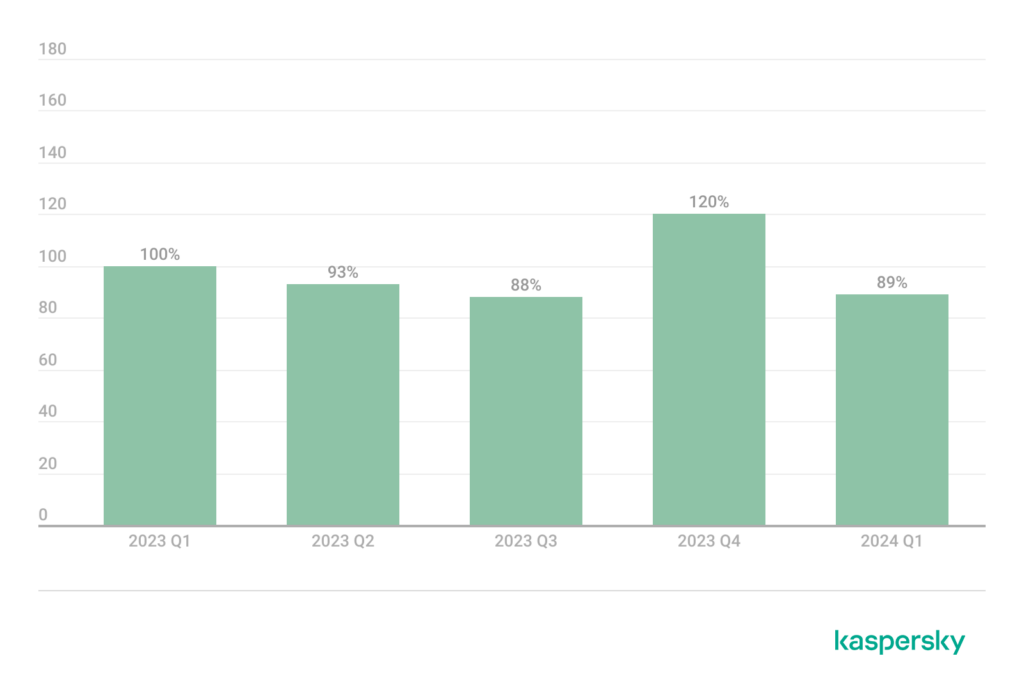

نمودارهای زیر، تعداد آسیب پذیریهای کاربران لینوکس و ویندوز را براساس دادههای سال 2023 و سه ماهه اول 2024 شبکه امنیتی کسپرسکی نشان میدهد.

همانطور که نمودارهای بالا نشان میدهند، تعداد کاربران ویندوز که سوءاستفاده از آسیب پذیریها را تجربه کردهاند تقریباً در طول سال 2023 بدون تغییر باقی مانده است، در حالی که تعداد کاربران لینوکس آسیب دیده به طور پیوسته افزایش یافته است.

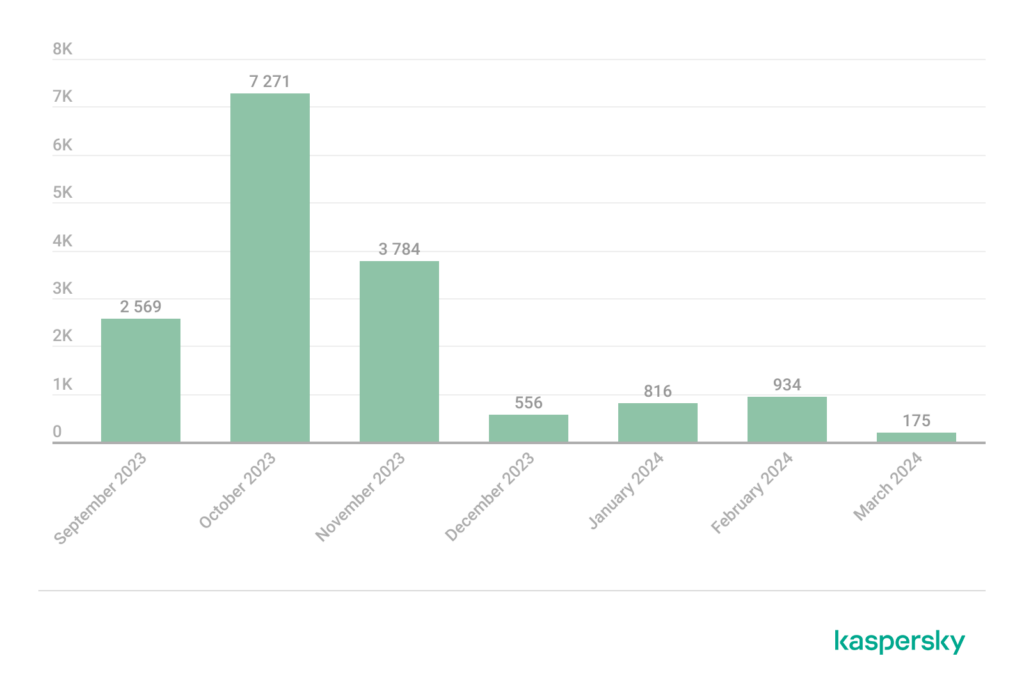

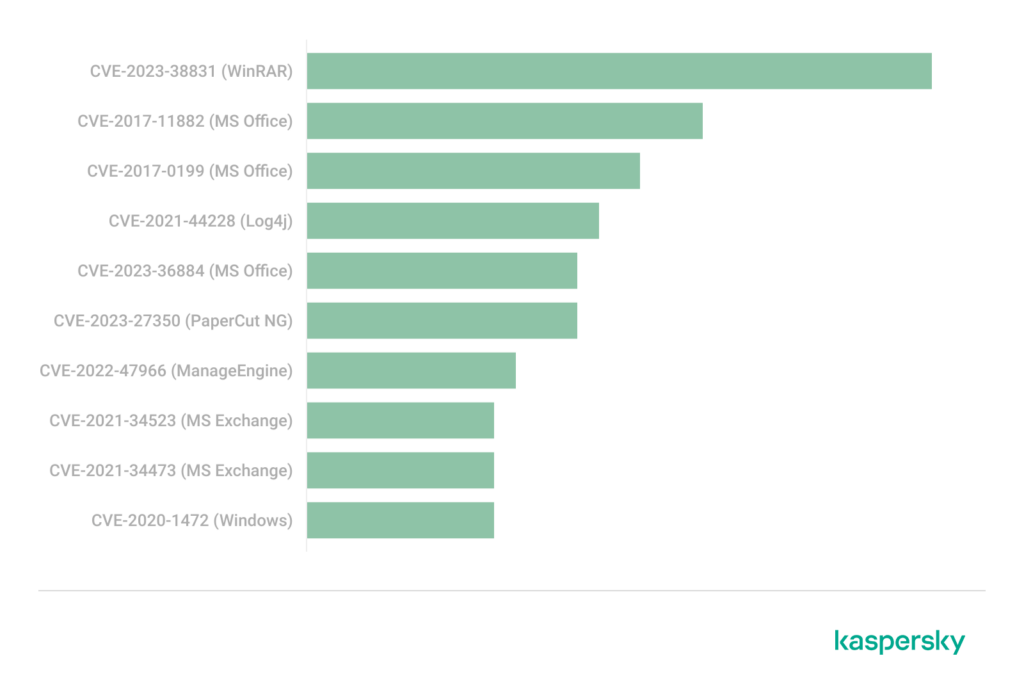

هکرها در اوایل انتشار جزئیات یک آسیب پذیری، به سوء استفاده گسترده از آن روی میآورند و این بهره برداری به مرور کاهش مییابد. نمودار زیر، پویایی و تغییرات در محبوبیت آسیب پذیریهای خاص را با استفاده از مثال آسیب پذیری CVE-2023-28831 در WinRAR نشان داده است.

نمودار بیانگر آن است که این آسیب پذیری تقریباً بلافاصله پس از ثبت در سپتامبر 2023 بسیار محبوب بوده است، اما به تدریج با نصب پچ های امنیتی توسط کاربران، از اهمیت آن کاسته شده است.

آمار اکسپلویت های عمومی

در دسترس بودن یک اکسپلویت، به ویژه زمانی که در پلتفرم های عمومی مانند GitHub قابل دسترس باشد، یک معیار کلیدی در ارزیابی بحرانی بودن آن آسیب پذیری است. دادههای مربوط به اکسپلویتهای در دسترس عموم برای آسیب پذیریهای ثبت شده در نمودار زیر قابل مشاهده میباشد.

آمار، حاکی از آن است که کل اکسپلویت ها، از جمله PoC های آماده و خام، افزایش یافتهاند. اگرچه PoCهای خام ناپایدار هستند، اما دارای پتانسیل توسعه در آینده میباشند.

رایج ترین اکسپلویت ها

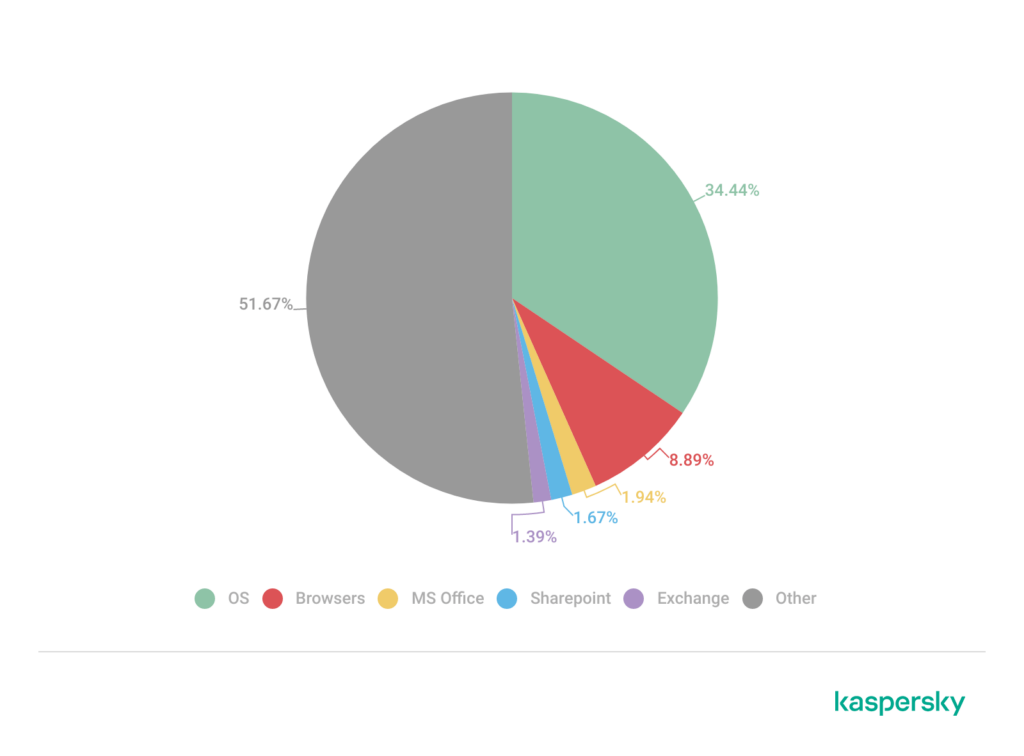

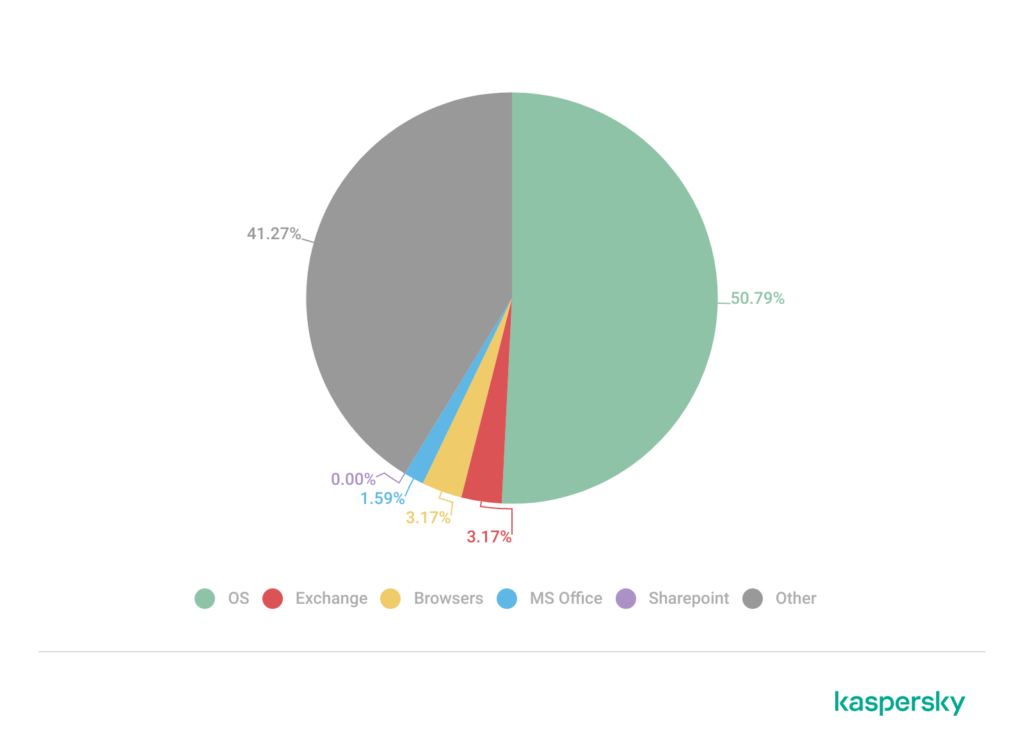

هکرها به منظور سوء استفاده از آسیب پذیری ها، بیشتر بر نرم افزارهای زیر متمرکز هستند:

- مرورگرها؛

- سیستم عامل (ویندوز، لینوکس، macOS)؛

- سرورهای Microsoft Exchange و کامپوننتهای آن؛

- سرورهای Microsoft SharePoint و کامپوننتهای آن؛

- مجموعه مایکروسافت آفیس؛

- تمامی برنامه های کاربردی دیگر که خارج از پنج دسته بالا قرار دارند.

حال نوبت آن است که بررسی کنیم، توزیع اکسپلویت ها برای آسیب پذیری های بحرانی بر اساس پلتفرمهای آنها در سال ۲۰۲۳ و سه ماهه اول ۲۰۲۴ چگونه بوده است:

نتایج داده ها حاکی از آن است که نرمافزارهایی چون سیستم های عامل ها و مرورگرها، بیشتر تحت تأثیر آسیب پذیریهای بحرانی و بهرهبرداریهای از آنها قرار میگیرند. با این حال، ما در سه ماهه اول 2024، شاهد افزایش قابل توجهی در تعداد اکسپلویت هایی که سرورهای Exchange را مورد هدف قرار دادهاند، بودیم.

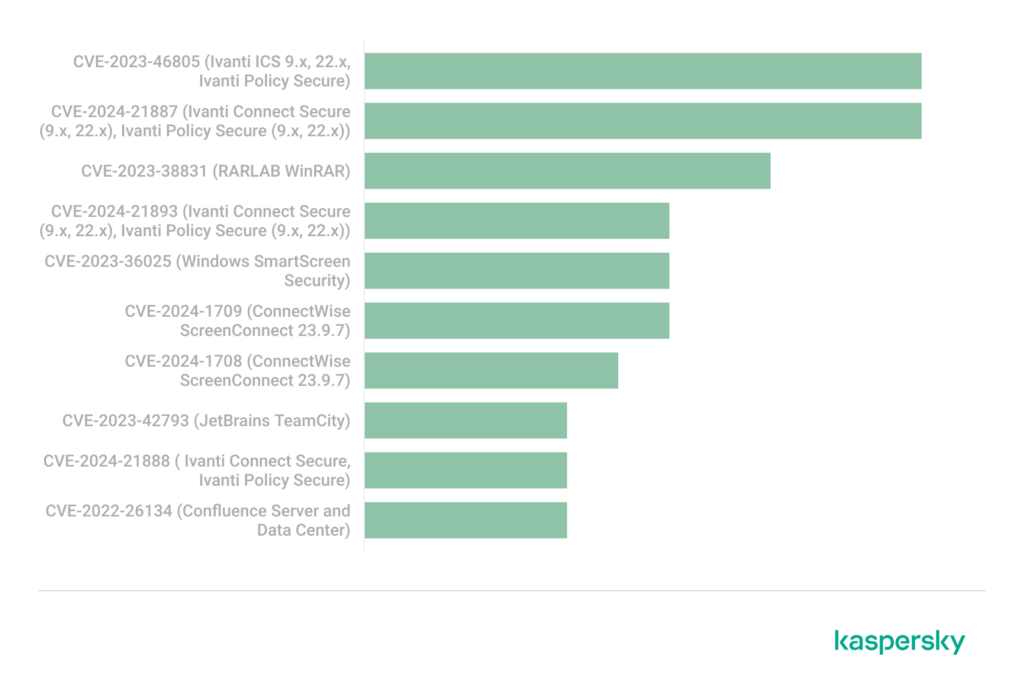

بهره برداری از آسیب پذیری در حملات APT

بهره برداری از آسیب پذیری های نرم افزاری، تقریباً جزء جدایی ناپذیر هر حمله APT است که زیرساخت های سازمانی را هدف قرار می دهد. کسپرسکی، دادههای موجود در خصوص اکسپلویت های مورد استفاده در حملات APT را برای سال 2023 و سه ماهه اول ۲۰۲۴ تحلیل کرده است تا مشخص شود کدام نرمافزار بیشتر توسط مهاجمان مورد سوء استفاده قرار میگیرد. نمودار زیر، آسیبپذیریهایی را که توسط گروههای APT در سالهای 2023 و سهماهه اول 2024 بیشتر مورد استفاده واقع شدهاند، نمایش میدهد.

آمار ارائه شده در بالا نشان می دهد که نقاط ورود محبوب برای هکرها در حال حاضر عبارتند از:

- سرویس های دسترسی از راه دور آسیب پذیر مانند Ivanti یا ScreenConnect

- ویژگی های کنترل دسترسی آسیب پذیر مانند Windows SmartScreen

- اپلیکیشن های آفیس آسیب پذیر

ما در سال های اخیر شاهد افزایش تعداد آسیب پذیریهای ثبت شده بودیم که با افزایش در دسترس بودن اکسپلویت های عمومی همراه بودند. بهرهبرداری از آسیبپذیری، یکی از ارکان اصلی حملات هدفمند است و هکرها در چند هفته اول پس از ثبت و انتشار اکسپلویت، بر روی استفاده گسترده از آسیبپذیریها تمرکز میکنند. از این رو، واکنش سریع برای ایمن ماندن در برابر تهدیدات، ضروری است. شما همچنین میبایست:

- درک جامعی از زیرساخت های خود داشته باشید. دانش زیرساخت، یک عامل اساسی در ایجاد هر فرآیند امنیتی است.

- یک سیستم مدیریت وصله قوی برای شناسایی سریع نرم افزارهای آسیب پذیر، دریافت و نصب وصله های امنیتی در زیرساخت خود پیاده سازی کنید.

- از راه حل های امنیتی جامعی استفاده کنید که شما را قادر می سازد یک سیستم امنیتی انعطاف پذیر و کارآمد داشته باشید. این سیستم باید شامل حفاظت از endpoint ، تشخیص زودهنگام و مقابله با حملات بدون در نظر گرفتن پیچیدگی آنها، دسترسی به داده های به روز در خصوص حملات سایبری برای شما باشد.