آزمایشگاه Black Lotus لومن، سیزدهم دسامبر 2023، یافتههایی را در خصوص بدافزار KV-Botnet (باتنت KV یا KV-botnet)، یک شبکه انتقال داده مخفی که توسط عوامل تحت حمایت دولت چین برای انجام فعالیتهای جاسوسی و اطلاعاتی با هدف نفوذ به زیرساختهای حیاتی ایالات متحده استفاده میشود را گزارش کرد.

محققان در حوالی زمان اولین انتشار، یک جهش را در فعالیت این بات نت شناسایی کردند و آن هم “تغییرات رفتاری” آن در شبکه همزمان با شروع اجرای قانون ایالات متحده آمریکا به منظور خنثی سازی فعالیتهای مخرب این بات نت بود.

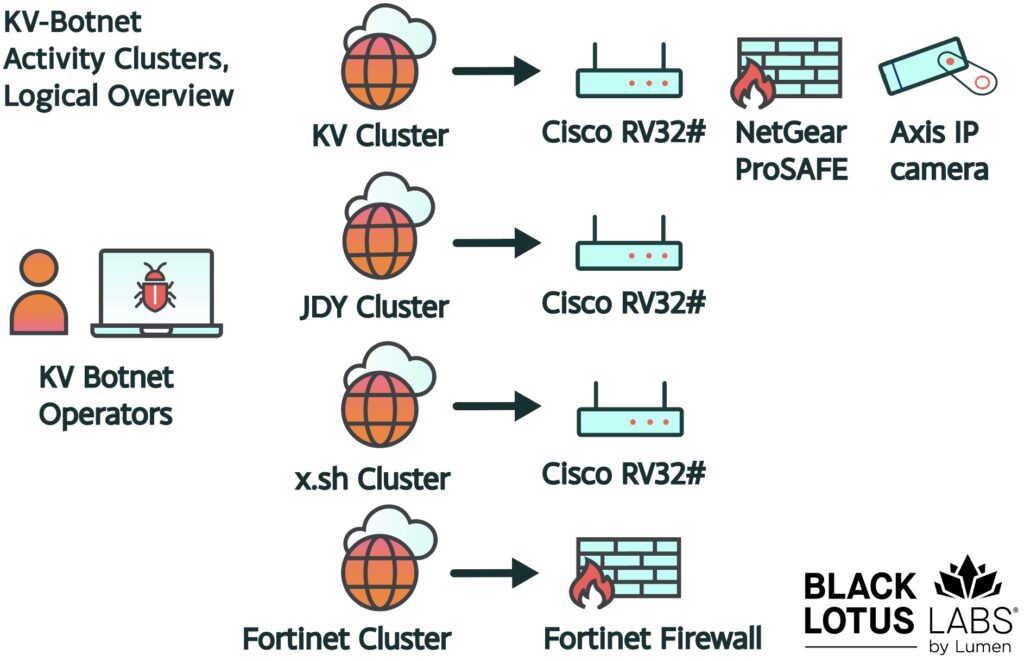

KV-botnet نامی است که به شبکهای از روترها و دستگاههای فایروال دفاتر کوچک و ادارات خانگی (SOHO) مورد حمله قرار گرفته در سراسر جهان اطلاق میشود و با یک خوشه خاص به نام KV-cluster که به عنوان یک سیستم انتقال داده مخفی برای سایر عوامل تهدید تحت حمایت دولت چین از جمله Volt Typhoon (با نام مستعار Bronze Silhouette، Insidious Taurus، یا Vanguard Panda) فعالیت میکند، مرتبط میباشد.

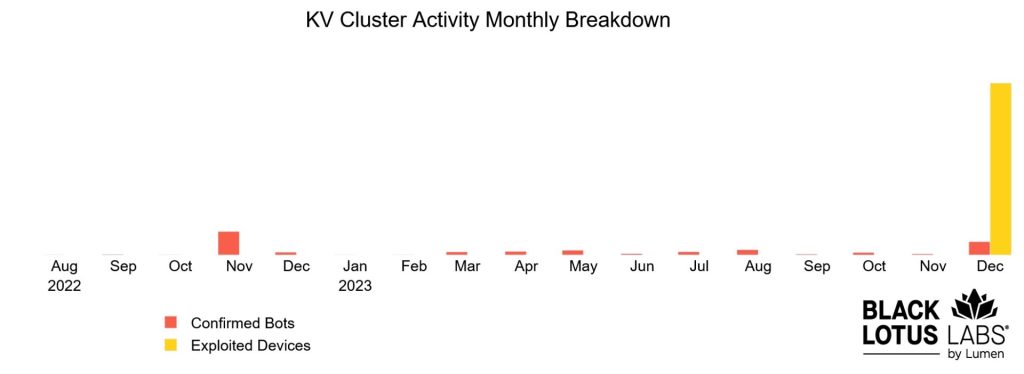

شرکت Lumen طی گزارش فنی که در هفتم فوریه با Hacker News به اشتراک گذاشت، اظهار داشت که آنها شاهد آن بودند که اپراتورهای بدافزار KV-botnet شروع به بازسازی خود کرده و هشت ساعت فعالیت متوالی را در هشتم دسامبر 2023 به ثبت رساندهاند، روز بعد یعنی نهم دسامبر حدود ده ساعت فعالیت و یک ساعت نیز در یازدهم دسامبر ثبت شده است.

عامل تهدید در طول این دوره چهار روزه در حال برقراری ارتباط با 3045 آدرس IP منحصر به فرد مشاهده شد که شامل 2158 دستگاه NETGEAR ProSAFEs ، 310 دستگاه Cisco RV320/325 ، 29 دوربین IP Axis ، 17 روتر DrayTek Vigor و 531 دستگاه ناشناس میباشد.

بدافزار KV-botnet که حداقل از فوریه 2022 فعال میباشد، اولین بار توسط تیم آزمایشگاهBlack Lotus در Lumen Technologies اواسط دسامبر 2023 ثبت گردید. این بات نت شامل دو زیر گروه اصلی KV و JDY است که JDY عمدتاً به منظور اسکن اهداف بالقوه استفاده میشود.

دولت ایالات متحده آمریکا اواخر ماه گذشته، طی عملیاتی با مجوز دادگاه، فعالیت این خوشه تهدید (KV-botnet) را متوقف ساخت.

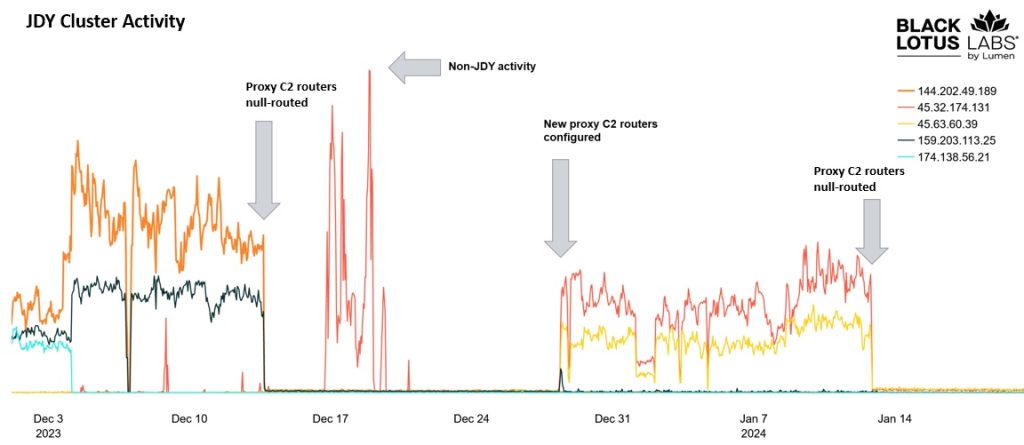

خوشه JDY طبق یافتههای جدید شرکت امنیت سایبری، تقریباً پانزده روز پس از افشای عمومی و به دنبال اجرای عملیات اداره تحقیقات فدرال ایالات متحده آمریکا (FBI) در انزوا فرو رفت.

طبق اظهارات رایان انگلیش (محقق امنیتی)، این خوشه فعالیت اواسط دسامبر 2023 مشاهده شده است که شامل حدودا 1500 ربات فعال بوده اما زمانی که اندازه این کلاستر در اواسط ژانویه 2024 مورد بررسی قرار گرفت، تقریباً به 650 ربات کاهش یافته بود.

با توجه به اینکه عملیات با یک حکم رسمی صادر شده در ششم دسامبر 2023 آغاز شد، میتوان فرض کرد که FBI در زمان صدور حکم، ارسال دستورات به روترهای مستقر در ایالات متحده آمریکا را آغاز نموده تا پیلود بات نت را پاکسازی کرده و از آلوده شدن مجدد آنها جلوگیری به عمل آورد.

همچنین جهش عظیمی در اوایل دسامبر 2023، به منظور تلاش برای بهره برداری با مبداء سرور پیلود مشاهده شده است که نشان دهنده تلاشهای احتمالی مهاجم برای اکسپلویت مجدد دستگاهها با تشخیص آفلاین بودن زیرساخت های آنها میباشد. Lumen افزود که اقداماتی را برای مسدود نمودن مسیر مجموعه دیگری از سرورهای پشتیبان که در همان زمان عملیاتی شدهاند، به انجام رسانده است.

شایان ذکر است که اپراتورهای بدافزار KV-botnet شناسایی و انتخاب اهداف خود را انجام میدهند و در عین حال از چندین گروه مانند Volt Typhoon نیز پشتیبانی میکنند. قابل توجه است که timestampهای زمانی مرتبط با بهره برداری از ربات ها با ساعات کاری کشور چین هماهنگ میباشد.

تله متری Black Lotus همچنین حاکی از آن است که اتصالاتی با سطح دسترسی admin به سرورهای پیلود شناخته شده از آدرسهای IP مرتبط با China Telecom (مخابرات چین) مشاهده شده است. بیانیه مطبوعاتی وزارت دادگستری ایالات متحده آمریکا نیز این بات نت را تحت کنترل هکرهای تحت حمایت دولت چین اعلام کرد.

مشاهدات این احتمال را افزایش میدهد که بات نت توسط سازمانی ایجاد شده است که از هکرهای Volt Typhoon حمایت میکند؛ در حالی که اگر بات نت توسط Volt Typhoon ایجاد شده باشد، احتمالا عوامل تحت حمایت دولت چین می باشند.

همچنین نشانههایی وجود دارد مبنی بر اینکه عوامل تهدید، سومین خوشه بات نت مرتبط اما متمایز را با نام x.sh در ژانویه 2023 ایجاد کردهاند که از روترهای تحت نفوذ Cisco (سیسکو) بوسیله استقرار شل وب (web shell) به نام “fys.sh” تشکیل شده است.

با توجه به اینکه بدافزار KV-botnet تنها زیرساختی است که توسط Volt Typhoon جهت مخفی سازی فعالیتهای آنها استفاده میشود، انتظار میرود که موج اقدامات اخیر، عوامل تهدید APT را وادار سازد تا به شبکه مخفی دیگری منتقل گردند که بتوانند به اهداف استراتژیک خود دست یابند.

درصد قابل توجهی از تجهیزات شبکهای که در سراسر جهان مورد استفاده قرار میگیرد، کاملاً به درستی کار میکنند اما دیگر پشتیبانی نمیشوند. زمانی که یک دستگاه به چنین نقطهای میرسد، کاربران نهایی از نظر مالی متضرر میشوند و بسیاری حتی نمیدانند که روتر یا فایروال آنها دیگر پشتیبانی نمیشوند.

APTها به خوبی میدانند که این زمینهای مناسب برای سوء را فراهم میآورد. جایگزینی دستگاههایی که پشتیبانی نمیشوند بهترین انتخاب میباشد اما همیشه امکان پذیر نیست. روشهای جلوگیری از چنین حملاتی شامل آن است که کارشناسان امنیت، دستگاههای خود را به طور منظم پچ و به روز رسانی کنند، دستگاه ها را راه اندازی مجدد و نرم افزارهای EDR یا SASE را در صورت امکان پیکربندی نمایند و همچنین مراقب انتقال دادههای بزرگ خارج از شبکه باشند.