پول همیشه جذابیت خاصی برای هکرها داشته است و سهم قابل توجهی از حملات سایبری همچون کلاهبرداری، فیشینگ و بدافزارهای مرتبط با حوزه مالی را به خود اختصاص داده است. از این رو مجرمان سایبری پرداختهای دیجیتال، کیف پولهای الکترونیک و حسابهای خرید آنلاین را هدف قرار میدهند.

ما در این مقاله به بررسی تحقیقات و تحلیلهای کسپرسکی در خصوص تهدیدات سایبری مالی از جمله تروجانهای بانکی و صفحات فیشینگ که بانکداری آنلاین، حسابهای خرید، کیف پولهای ارزهای دیجیتال و سایر داراییهای مالی را در سال ۲۰۲۳ مورد هدف قرار دادهاند، خواهیم پرداخت.

یافته های کلیدی

فیشینگ

- فیشینگ مالی، ۲۷.۳۲ درصد از کل حملات فیشینگ به کاربران شرکتی و ۳۰.۶۸ درصد از کل حملات فیشینگ علیه کاربران خانگی را به خود اختصاص داده است.

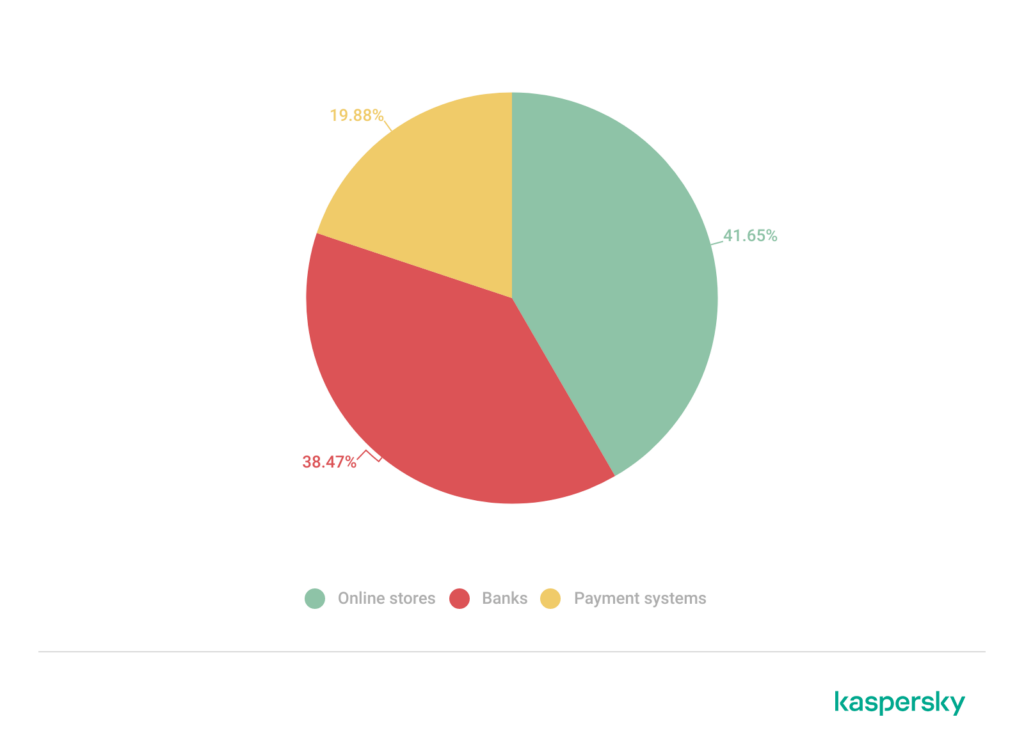

- برندهای خرید آنلاین، محبوبترین طعمههای فریبنده بودند که ۴۱.۶۵ درصد از تلاشهای فیشینگ مالی را به خود اختصاص دادند.

- فیشینگ پی پال (PayPal)، ۵۴.۷۸ درصد از صفحاتی را که کاربران سیستمهای پرداخت الکترونیک را مورد هدف قرار داده بودند، تشکیل میدهد.

- فیشینگ ارزهای دیجیتال، در سال ۲۰۲۳ با ۵.۸۴ میلیون شناسایی در مقایسه با ۵.۰۴ میلیون در سال ۲۰۲۲ افزایش ۱۶درصدی را تجربه کرده است.

بدافزارهای رایانه شخصی

- تعداد کاربرانی که در سال ۲۰۲۳ تحت تأثیر بدافزارهای مالی رایانههای شخصی قرار گرفتهاند نسبت به سال قبل (۲۰۲۲)، ۱۱درصد کاهش داشته است.

- Ramnit و Zbot رایجترین خانوادههای بدافزار بودند که با یکدیگر بیش از ۵۰ درصد از قربانیان را به خود اختصاص دادند.

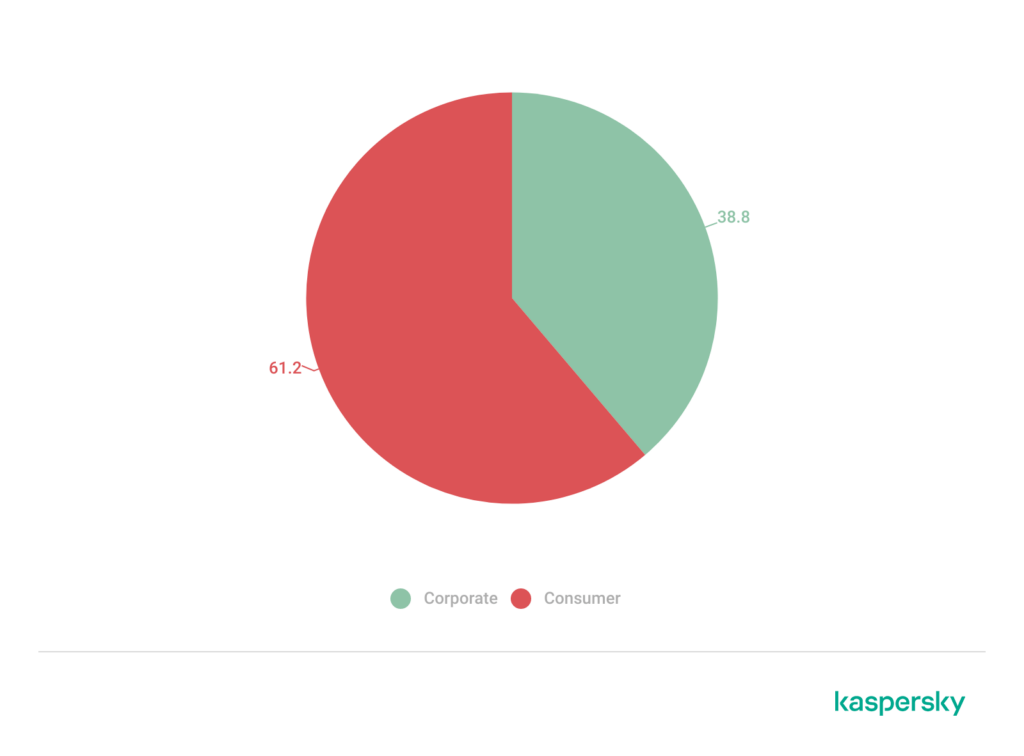

- مصرف کنندگان همچنان هدف اصلی تهدیدات سایبری مالی هستند و ۶۱.۲ درصد از حملات انجام شده متعلق به آنها است.

بدافزار تلفن همراه (موبایل)

- تعداد کاربران اندروید مورد حمله بدافزارهای بانکی نسبت به سال قبل ۳۲ درصد افزایش یافته است.

- Agent فعالترین خانواده بدافزار تلفن همراه بود که ۳۸ درصد از کل حملات اندروید را تشکیل داده است.

- کاربران واقع در ترکیه، بیشترین قربانیان بدافزارهای بانکداری تلفن همراه بودند (۲.۹۸ درصد).

فیشینگ مالی

کلاهبرداران آنلاین در سال 2023، از وبسایتهای جعلی مشابه برندهای معروف و سازمانهای مالی محبوب به منظور فریب کاربران برای به اشتراک گذاشتن اطلاعات مالی یا پرداخت سوء استفاده کردند.

کاربران فروشگاههای آنلاین (41.65 درصد) در میان سه دسته اصلی فیشینگ مالی، بیشترین قربانی را به خود اختصاص داند و پس از آن بانک ها (38.47 درصد) و سیستم های پرداخت (19.88 درصد) قرار دارند.

کلاهبرداری از خریدهای اینترنتی

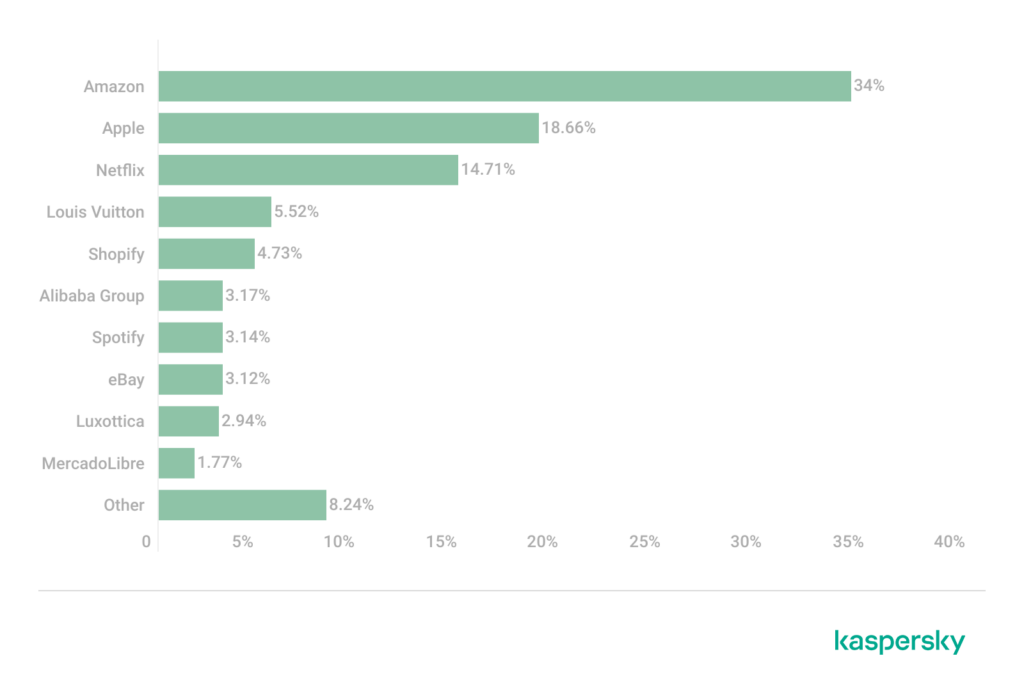

بیش از 40 درصد از صفحات فیشینگ مالی متعلق به فروشگاههای آنلاین محبوب از جمله آمازون، eBay و Shopify و سرویسهای پخش موسیقی مانند Spotify و Netflix بوده است.

بیشترین سایتهای جعل هویت شده در حوزه تجارت الکترونیک متعلق به آمازون (34%)، اپل (18.66%) و نتفلیکس (14.71%) بوده است.

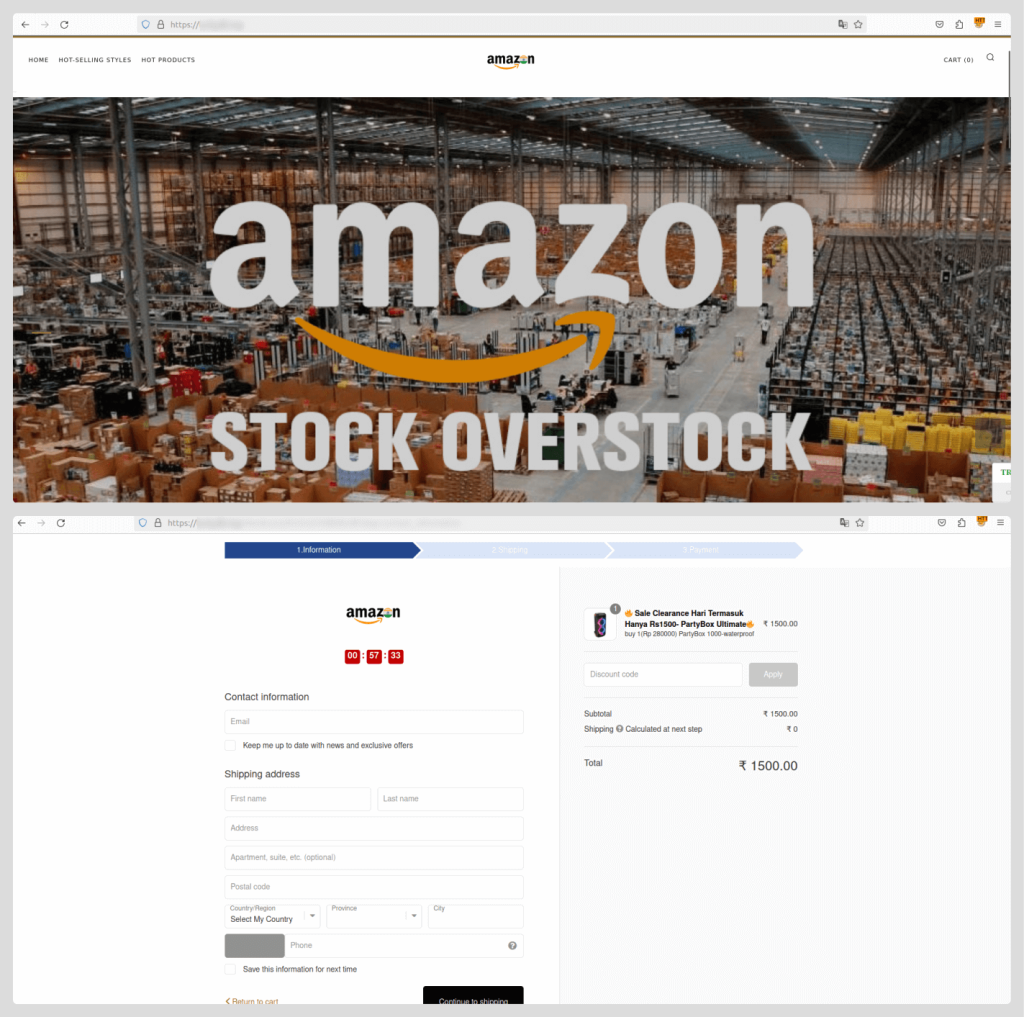

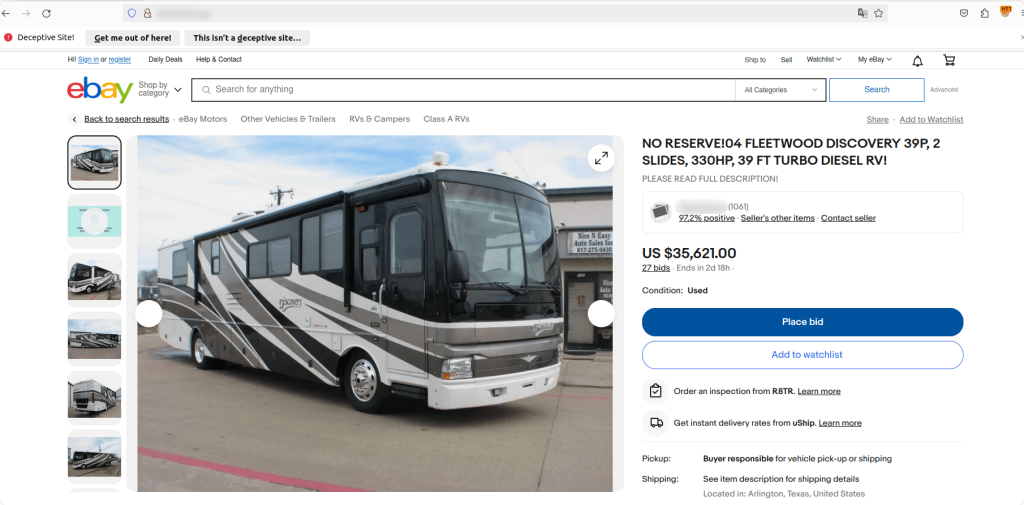

یکی از متداولترین انواع کلاهبرداری که خریداران آنلاین را مورد هدف قرار میدهد، ارائه تخفیفهای بالا، پیشنهادات ویژه، دسترسی زودهنگام به کالا یا سرگرمیها و دیگر خدمات از سوی مجرمان سایبری است. تصویر زیر، یک صفحه جعلی برای خرید بلیط اتوبوس همراه با تخفیف را نشان میدهد که از کاربران خواسته است تا با حساب eBay خود وارد شوند.

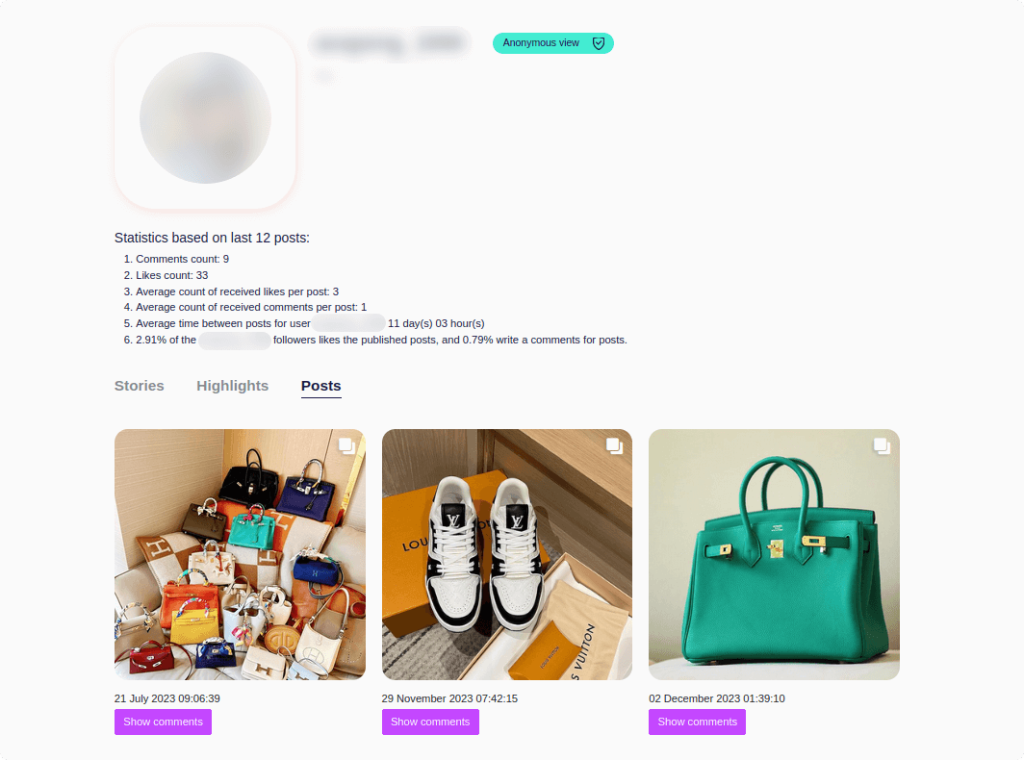

کلاهبرداران از ترفندهای مشابه در شبکههای اجتماعی استفاده میکنند. به عنوان مثال، تصویر زیر، یک فروشگاه جعلی در اینستاگرام را نشان میدهد که در حال ارائه محصولات Louis Vuitton است.

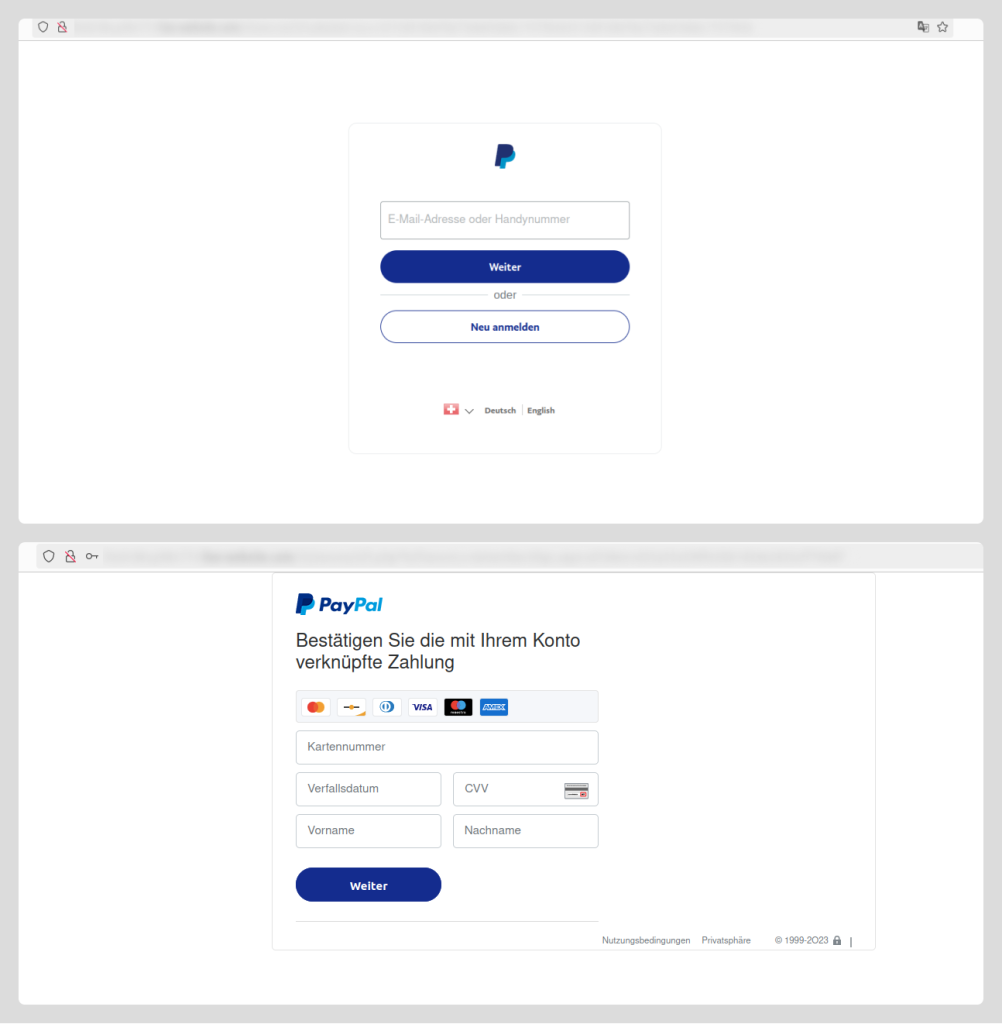

فیشینگ سیستم پرداخت

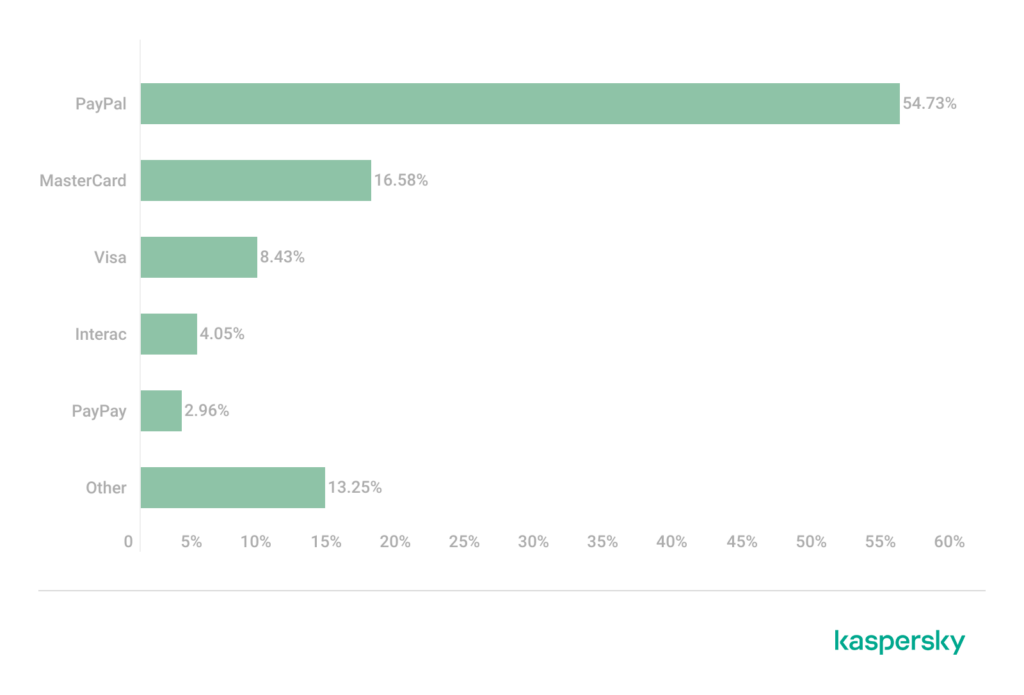

سیستمهای پرداخت در 19.88 درصد از حملات فیشینگ مالی که توسط محصولات کسپرسکی در سال 2023 شناسایی و مسدود شدند، مورد سوء استفاده قرار گرفته بودند.

در این میان، PayPal (۵۴.۷۳%) بیش از نیمی از حملات فیشینگ سیستم های پرداخت را به خود اختصاص داده است.

سایر سیستمهای پرداخت مورد هدف عبارتند از MasterCard (16.58%)، Visa (8.43%)، Interac (4.05%) و PayPay (2.96%). نکته قابل توجه، این است که Visa و MasterCard معمولاً در صفحات پرداخت جعلی مرتبط با انواع سایتهای فیشینگ و کلاهبرداری شبیه سازی میشوند.

کلاهبرداری از ارزهای دیجیتال

ما در سال 2023، افزایش قابل توجهی در شمار حملات فیشینگ و کلاهبرداریهای مرتبط با ارزهای دیجیتال مشاهده کردیم. فناوریهای ضد فیشینگ کسپرسکی با موفقیت از بیش از 5.8 میلیون تلاش برای دنبال کردن لینک های فیشینگ با مضمون ارز دیجیتال جلوگیری کردند که 16 درصد نسبت به سال قبل افزایش داشته است.

علت آن را می توان به افزایش ارزش بیت کوین نسبت داد که در اوایل سال 2024 به اوج خود رسید. کلاهبرداران در طول سال، از تاکتیک های مختلفی از جمله جعل هویت صرافیهای معتبر و نفوذ به کیف پولهای رمز ارز استفاده کردند. آنها حتی از برندهای معروف مانند اپل نیز برای جذب قربانیان به طرح های خود سوء استفاده کردند.

بدافزارهای رایانههای شخصی

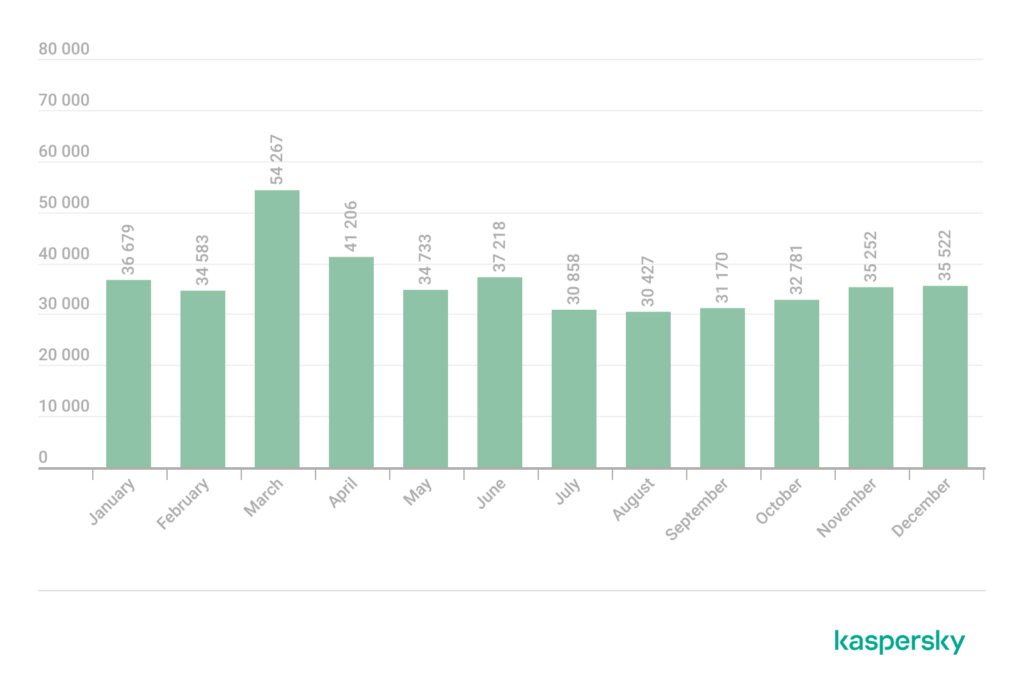

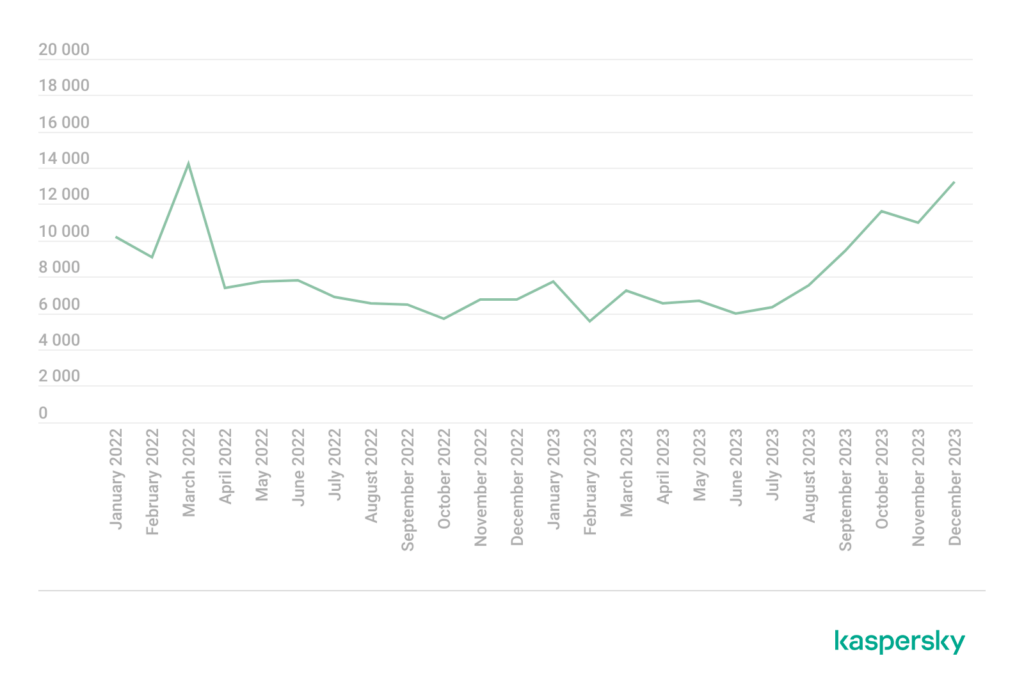

تعداد کاربرانی که در سال 2023، تحت تأثیر بدافزارهای رایانه شخصی قرار گرفتند با 11 درصد کاهش به ۳۱۲,۴۵۳ نفر در مقایسه با سال 2022 رسید. این کاهش به دلیل افزایش شمار کاربران بانکداری تلفن همراه و دسترسی آنها به حسابهای خود توسط تلفنهای هوشمند به جای رایانههای شخصی بوده است.

همانطور که در نمودار بالا مشاهده میشود، حملات بدافزارهای بانکی در ماه مارس افزایش یافته است. این اتفاق به دلیل افزایش چهار برابری فعالیت Emotet در سال 2023 میباشد.

مهمترین بدافزارهای بانکی

مهمترین تروجانهای بانکی در سال 2023، Ramnit (35.1٪)، Zbot (22.5٪) و Emotet (16.2٪) بودند. این سه تروجان دارای قابلیتهای مختلفی از جمله سرقت اطلاعات بانکی، دانلود ماژولها و بدافزارهای اضافی، جمعآوری دادههایی مانند رمزهای عبور ذخیره شده در مرورگر و انجام فعالیتهای مخرب میباشند.

CliptoShuffler و Danabot در رتبههای چهارم و پنجم قرار گرفتند، در حالی که Tinba در رتبه ششم قرار گرفت و به عنوان ” Tiny Banker Trojan ” نیز شناخته می شود. دیگر انواع بدافزارهای بانکی فعال عبارتند از SpyEyes، QakBot، BitStealer و IcedID.

نام | بردار حمله | %* |

Ramnit/Nimnul | Trojan-Banker.Win32.Ramnit | 35.1 |

Zbot/Zeus | Trojan-Banker.Win32.Zbot | 22.5 |

Emotet | Trojan-Banker.Win32.Emotet | 16.2 |

CliptoShuffler | Trojan-Banker.Win32.CliptoShuffler | 6.9 |

Danabot | Trojan-Banker.Win32.Danabot | 2.2 |

Tinba | Trojan-Banker.Win32.Tinba | 2.1 |

SpyEyes | Trojan-Spy.Win32.SpyEye | 1.9 |

Qbot/Qakbot | Trojan-Banker.Win32.Qbot | 1.8 |

BitStealer | Trojan-Banker.Win32.BitStealer | 1.3 |

IcedID | Trojan-Banker.Win32.IcedID | 1.2 |

بدافزار برزیلی

اگرچه تعداد حملات بدافزارهای مالی رایانههای دسکتاپ کاهش یافته است، اما خانوادههای بدافزارهای برزیلی در حال پر کردن این شکاف هستند. کسپرسکی در اوایل سال 2023، متوجه شد که Prilex، بدافزاری که دستگاههای خودپرداز و پایانههای PoS را هدف قرار میدهد، اکنون از پرداختهای بدون تماس سوء استفاده میکند.

PoSهای آلوده، خطاهایی را نشان داده و خریداران را فریب میدهند تا کارتهایشان را مجدد وارد کنند و به مجرمان سایبری اجازه میدهند تا دادههای حساس پرداخت را برای تراکنشهای غیرمجاز بعدی بربایند.

GoPIX بدافزار دیگری است که از واتساپ الگوبرداری میکند، از طریق برنامه وب منتشر میشود و PIX (سیستم پرداخت برزیل) را مورد هدف قرار داده است. GoPIX پس از نصب موفقیت آمیز، شروع به نظارت بر محتوای کلیپ بورد میکند. چنانچه این بدافزار، دادههای تراکنش PIX را شناسایی کند، آنها را با دادههای مخرب جایگزین کرده و کاربر را فریب میدهد تا پول را به حساب مجرمان سایبری منتقل کند. تراکنشهای بیت کوین و اتریوم نیز به همین شیوه مورد هدف قرار گرفتهاند.

یک تروجان بانکی برزیلی جدید به نام Coyote توسط تیم GreAT کسپرسکی شناسایی شده است. این تروجان بیش از 60 مؤسسه بانکی عمدتاً واقع در برزیل را با استفاده از تکنیکهای پیشرفته مورد هدف قرار داده داده است و میتواند اعتبار کاربران را از طریق ثبت و ذخیره کلیدهای فشرده شده صفحه کلید و وب سایتهای جعلی به سرقت بَرَد.

جغرافیای حملات بدافزار بانکی رایانه شخصی

افغانستان (6 %)، ترکمنستان (5.2 %) و تاجیکستان (3.7 %) در سال 2023، بیشترین سهم تروجانهای بانکی را به خود اختصاص دادند. بیست کشور از نظر بیشترین سهم کاربران مورد حمله به شرح زیر میباشد:

کشور* | %** |

افغانستان | 6 |

ترکمنستان | 5.2 |

تاجیکستان | 3.7 |

چین | 3.2 |

سوئیس | 3 |

موریتانی | 2.4 |

سودان | 2.3 |

مصر | 2.2 |

سوریه | 2.1 |

یمن | 2 |

پاراگوئه | 2 |

الجزایر | 1.9 |

ونزوئلا | 1.9 |

ازبکستان | 1.7 |

لیبی | 1.7 |

زیمبابوه | 1.7 |

اسپانیا | 1.6 |

پاکستان | 1.6 |

عراق | 1.6 |

تایلند | 1.5 |

انواع کاربران مورد حمله

مصرف کنندگان کالا و خدمات (61.2%)، هدف اصلی حملات بدافزارهای مالی در سال 2023 بودند که سهم آنها نسبت به سال 2022 بدون تغییر باقی ماند.

بدافزار موبایل

حملات بدافزارهای بانکداری تلفن همراه به کاربران اندروید در سال 2023 به میزان 32 درصد افزایش یافت (با ۷۵,۵۲۱ حمله در مقایسه با ۵۷،۲۱۹ حمله در سال 2022). بدافزار جدیدی به نام Mamont در درجه اول کاربران کشورهای مستقل مشترک المنافع را مورد هدف قرار داد.

Bian.h با 22.22% و پس از آن Agent.eq با 20.95% در رتبههای نخست جدول تروجانهای بانکی قرار گرفتند. Faketoken.pac نیز ۵.۳۳% از کاربران را در سال 2023 تحت تأثیر قرار داد.

خانواده بدافزار | %*, ۲۰۲۲ | %*, ۲۰۲۳ | تفاوت در pp | تغییر در رتبه بندی |

Trojan-Banker.AndroidOS.Bian.h | 23.78 | 22.22 | -1.56 | 0 |

Trojan-Banker.AndroidOS.Agent.eq | 3.46 | 20.95 | +17.50 | +6 |

Trojan-Banker.AndroidOS.Faketoken.pac | 6.42 | 5.33 | -1.09 | +1 |

Trojan-Banker.AndroidOS.Agent.cf | 1.16 | 4.84 | +3.68 | +13 |

Trojan-Banker.AndroidOS.Agent.ma | 0.00 | 3.74 | +3.74 | |

Trojan-Banker.AndroidOS.Agent.la | 0.04 | 3.20 | +3.16 | |

Trojan-Banker.AndroidOS.Anubis.ab | 0.00 | 3.00 | +3.00 | |

Trojan-Banker.AndroidOS.Agent.lv | 0.00 | 1.81 | +1.81 | |

Trojan-Banker.AndroidOS.Agent.ep | 4.17 | 1.74 | -2.44 | -4 |

Trojan-Banker.AndroidOS.Mamont.c | 0.00 | 1.67 | +1.67 |

جغرافیای کاربران موبایل مورد حمله

ترکیه با 2.98 درصد، عربستان سعودی (1.43 درصد) و اسپانیا (1.38 درصد) بیشترین حملات بدافزار مالی تلفن همراه را در سال 2023 تجربه کردند. جدول زیر، اسامی 10 کشور با بیشترین تعداد کاربران قربانی بدافزارهای بانکداری تلفن همراه را ارائه میدهد:

کشور* | %** |

ترکیه | 2.98% |

عربستان سعودی | 1.43% |

اسپانیا | 1.38% |

سوئیس | 1.28% |

هنند | 0.60% |

ژاپن | 0.52% |

ایتالیا | 0.42% |

کره جنوبی | 0.39% |

آذربایجان | 0.24% |

کلمبیا | 0.24% |

سخن پایانی:

برای محافظت از دستگاهها و حسابهای مرتبط با امور مالی:

- از روشهای احراز هویت امن مانند احراز هویت چند عاملی و رمزهای عبور منحصر به فرد قوی استفاده کنید.

- از باز کردن لینکهای موجود در پیامهای مشکوک خودداری نمایید و اطلاعات کارت اعتباری یا جزئیات پرداخت خود را وارد نکنید، مگر اینکه کاملا از قانونی بودن وب سایت مطمئن باشید.

- نرم افزارها و اپلیکیشنهای مورد نیاز خود را فقط از وب سایتها و فروشگاههای رسمی و قابل اطمینان دانلود کنید.

- از نرم افزارها و راه حلهای امنیتی قابل اطمینان برای جلوگیری از حملات بدافزار و فیشینگ استفاده نمایید.

برای محافظت از کسب و کار خود:

- نرم افزارها و اپلیکیشنهای خود را به طور منظم به روزرسانی و وصله (پچ)های امنیتی را به موقع نصب کنید.

- آگاهی کارمندان خود را بهبود بخشیده و آموزشهای لازم را به آنها ارائه دهید.

- از نرم افزارها، راه حلهای امنیتی و سیستمهای کنترل و مانیتورینگ برای شناسایی و کاهش تهدیدات در مراحل اولیه استفاده کنید.