- گروه باج افزار Play که به استفاده از تاکتیک اخاذی مضاعف مشهور است، اکنون یک نوع لینوکسی از این بدافزار را منتشر کرده که محیطهای ESXi را هدف قرار میدهد.

- اغلب حملات این باج افزار در سال ۲۰۲۴ متمرکز بر ایالات متحده بوده است.

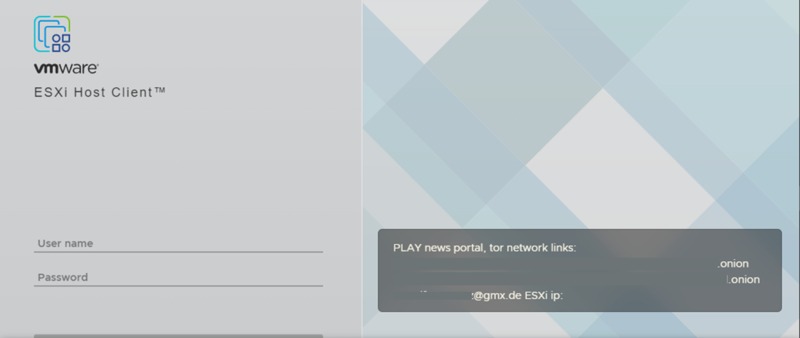

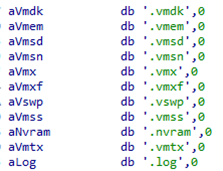

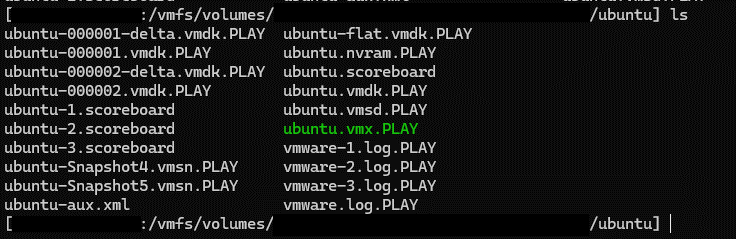

- این باج افزار قبل از اجرا، بررسی میکند که آیا در محیط ESXi اجرا میشود یا خیر.

- باج افزار Play با موفقیت، مکانیزمهای امنیتی را دور میزند.

- به نظر میرسد گروه بباج افزار Play از خدمات و زیرساختهای ارائه شده توسط گروه Prolific Puma استفاده میکند.

بررسی باج افزار Play

محققان امنیت سایبری ترند میکرو، یک نوع لینوکسی جدید از باج افزار Play (معروف به Balloonfly و PlayCrypt) را کشف کردهاند که برای نفوذ به محیطهای VMWare ESXi طراحی شده است.

این اولین باری است که باج افزار Play را مشاهده میکنیم که محیطهای ESXi را هدف قرار میدهد. این پیشرفت نشان دهنده توانایی این گروه در گسترش حملات خود در سراسر پلتفرمهای لینوکس است که منجر به افزایش قربانیان و اخاذی از آنها خواهد شد.

باج افزار Play که در ژوئن 2022 وارد صحنه شد، بهخاطر تاکتیکهای اخاذی مضاعف، رمزگذاری سیستمها پس از استخراج دادههای حساس و درخواست پرداخت باج در ازای ارائه کلید رمزگشایی، مشهور است.

بر اساس دادههای منتشر شده توسط استرالیا و ایالات متحده، حدود 300 سازمان تا اکتبر 2023، توسط این گروه باج افزار قربانی شدهاند.

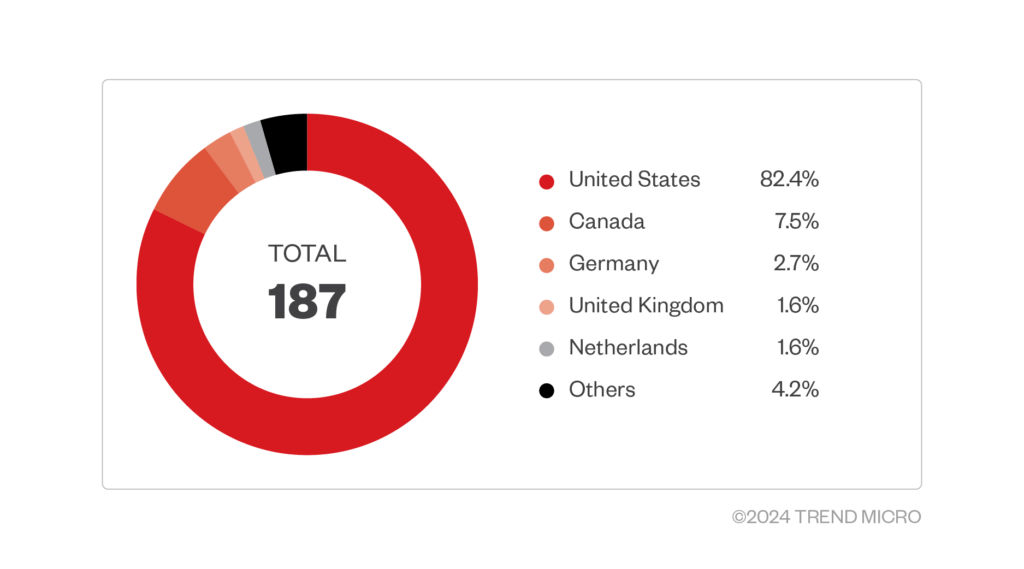

آمار به اشتراک گذاشته شده توسط ترند میکرو در هفت ماهه اول سال 2024 نشان میدهد که ایالات متحده بیشترین تعداد قربانیان را به خود اختصاص داده است و پس از آن کانادا، آلمان، بریتانیا و هلند قرار دارند.

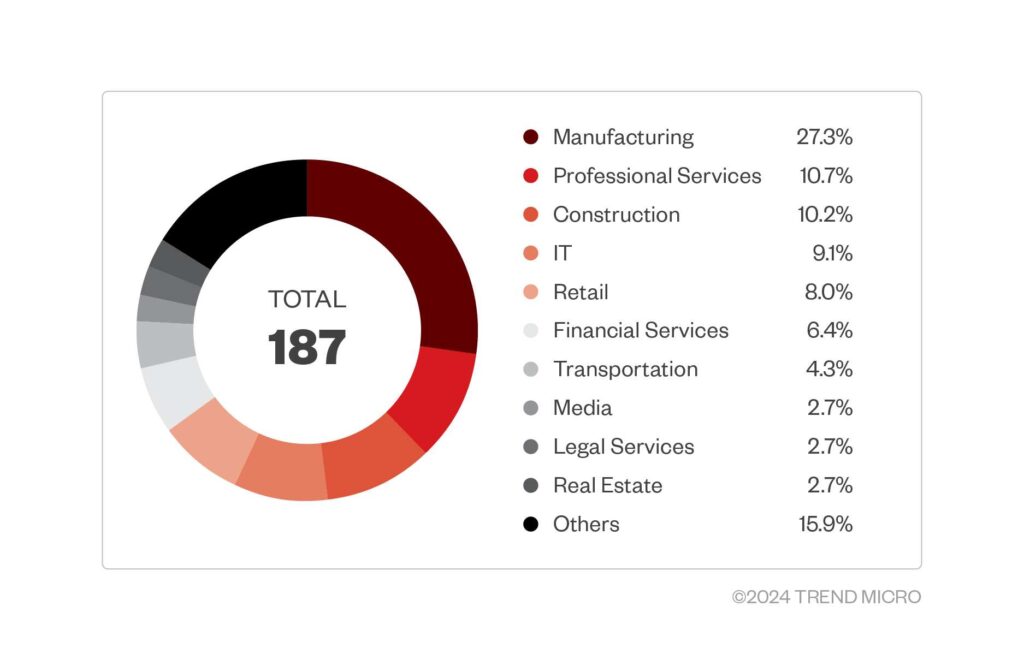

صنایع تولیدی، خدمات حرفهای، ساخت و ساز، فناوری اطلاعات، خرده فروشی، خدمات مالی، حمل و نقل، رسانه، خدمات حقوقی و املاک و مستغلات، برخی از صنایعی هستند که در این بازه زمانی تحت تاثیر باج افزار Play قرار گرفتهاند.

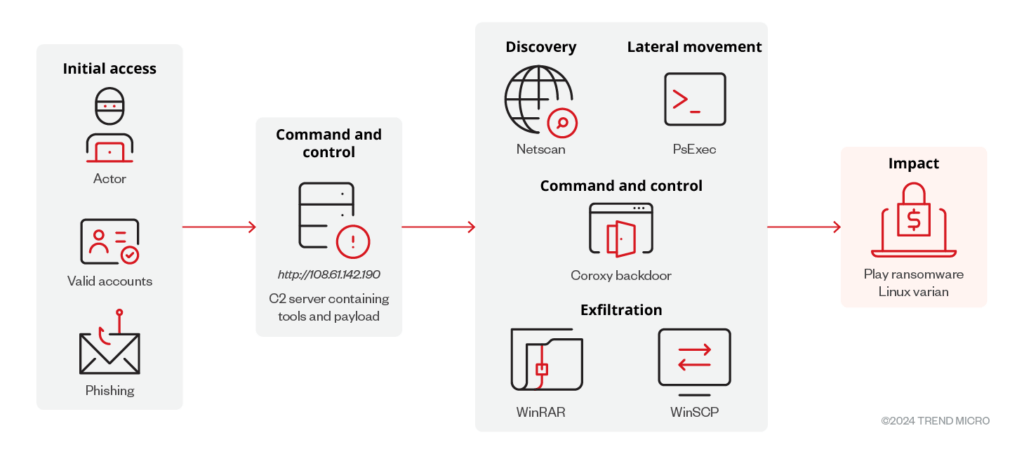

نمونه ارسال شده در VirusTotal نشان میدهد که این نوعِ لینوکسی باج افزار Play از یک فایل آرشیو RAR میزبانی شده بر روی آدرس 108.61.142[.]190 استفاده میکند. این فایل RAR همچنین حاوی ابزارهای دیگری مانند PsExec، NetScan، WinSCP، WinRAR و بکدور Coroxy است که قبلا توسط این باج افزار در حملات دیگری استفاده شدهاند.

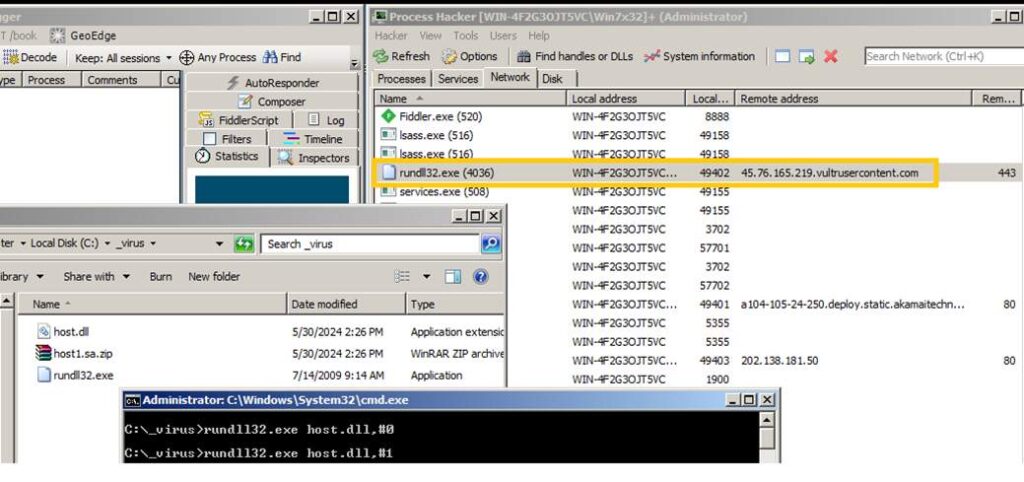

اگرچه تاکنون هیچ نفوذ موفقی مشاهده نشده است، اما سرور فرماندهی و کنترل (C&C)، میزبان ابزارهای رایجی است که باج افزار Play در حال حاضر در حملات خود استفاده میکند.

باج افزار Play پس از اجرا و پیش از رمزگذاری فایلهای ماشین مجازی (VM)، اطمینان حاصل میکند که در محیط ESXi اجرا میشود. این باج افزار سپس یک یادداشت اخاذی و باج خواهی را در دایرکتوری اصلی سیستم قربانی قرار خواهد داد.

بررسی ارتباط میان گروه Prolific Puma و باج افزار Play

تجزیه و تحلیل بیشتر آدرس IP و URL مورد استفاده برای میزبانی باج افزار و ابزارهای آن، مشخص کرد که باج افزار Play احتمالاً از خدمات و زیرساختهای عرضه شده توسط گروه Prolific Puma استفاده میکند.

این گروه یک سرویس کوتاهکننده لینک را به مجرمان سایبری ارائه میدهد تا به آنها کمک کند در هنگام توزیع بدافزار، شناسایی نشوند.

Prolific Puma از الگوریتم RDGA (الگوریتم تولید دامنه ثبت شده[1]) برای ایجاد نام دامنه جدید استفاده میکند. این مکانیزم توسط چندین گروه سایبری دیگر از جمله VexTrio Viper و Revolver Rabbit برای توزیع حملات فیشینگ و انتشار هرزنامه و بدافزار استفاده میشود.

شواهد حاکی از آن است که Prolific Puma معمولاً از سه تا چهار کاراکتر تصادفی در دامنه ثبت شده خود استفاده میکند.

شناسایی و دفاع در برابر RDGAها بسیار چالش برانگیزتر از DGAهای سنتی است، زیرا به عوامل تهدید اجازه میدهند تا نام دامنههای زیادی را ایجاد کرده و آنها را برای استفاده در زیرساخت خود ثبت کنند.

برای تایید ارتباط میان این دو گروه، بکدور Coroxy میزبانی شده در همان آدرس IP مورد بررسی قرار گرفت. نتایج تحلیلها بیانگر آن است که بکدور Coroxy به آدرس 45[.]76[.]165[.]129 متصل شده است. این آدرس IP به دامنههای مختلف مرتبط با Prolific Puma اشاره دارد.

محیطهای ESXi به دلیل نقش مهمی که در عملیات تجاری دارند، اهدافی با ارزش برای حملات باج افزاری به شمار میآیند. کارآیی رمزگذاری چندین VM به طور همزمان و دادههای ارزشمندی که در اختیار دارند، سودآوری آنها برای مجرمان سایبری را افزایش میدهد.

کاهش حملات باج افزاری در محیطهای ESXi

محیطهای ESXi برای کاهش حملات باج افزاری میبایست:

- اصلاح و به روز رسانی منظم: سازمانها باید محیط ESXi و نرم افزار مدیریت مربوطه را بطور منظم به روزرسانی کنند تا در برابر آسیب پذیریهای شناخته شده محافظت شوند.

- پچهای مجازی: پچ مجازی یا Virtual patching، یک روش امنیتی است که از رفع آسیب پذیریها در یک سیستم نرمافزاری یا برنامه، بدون تغییر کد منبع یا ایجاد تغییرات دائمی استفاده میکند. بسیاری از سازمانها ممکن است به دلیل پیچیدگیهای موجود، نگرانیهایی در خصوص محدودیت منابع، اولویتهای عملیاتی یا مشکلات سازگاری در محیطهای ESXi داشته باشند و آنها را آنطور که باید پچ یا بهروزرسانی نکنند. پچهای مجازی در چنین شرایطی با اعمال اقدامات امنیتی در سطح شبکه برای محافظت از سیستمهای آسیب پذیر، کاهش خطرات بدون نیاز به تغییر فوری نرمافزار زیرساختی کمک میکنند.

- پرداختن به پیکربندیهای اشتباه: به طور منظم تنظیمات پیکربندی محیطهای ESXi را بررسی و تصحیح کنید. پیکربندی اشتباه میتواند آسیب پذیریهایی ایجاد کند که باج افزار از آنها سوء استفاده نماید. پیادهسازی شیوههای مدیریت پیکربندی قوی میتواند به اطمینان از پایبندی تنظیمات به بهترین شیوههای امنیتی کمک کند و خطر سوء استفاده را کاهش دهد.

- کنترلهای دسترسی قوی: پیاده سازی مکانیزمهای احراز هویت و مجوزدهی قوی مانند احراز هویت چند عاملی (MFA) و محدود ساختن دسترسی کاربر admin بسیار ضروری است.

- تقسیمبندی شبکه: سیستمها و شبکههای حیاتی را برای جلوگیری از گسترش باج افزار جدا کنید.

- به حداقل رساندن سطح حمله: سرویسها و پروتکلهای غیرضروری و استفاده نشده را غیرفعال و دسترسی به اینترفیسهای مدیریت را محدود کنید و قوانین سختگیرانه فایروال را اجرا نمایید. VMWare دستورالعملها و بهترین روشها در خصوص نحوه ایمنسازی محیطهای ESXi را ارائه کرده است که میتوانید از آنها استفاده کنید.

- پشتیبان گیری آفلاین منظم: پشتیبان گیری مکرر و ایمن از تمام دادههای حیاتی، ضروری است. اطمینان حاصل کنید که نسخههای پشتیبان به صورت آفلاین ذخیره میشوند و به طور مرتب آزمایش میشوند تا یکپارچگی آنها تأیید گردد.

- نظارت بر امنیت و پاسخ به رخدادها: مکانیزمهای امنیتی را مستقر کرده و یک طرح پاسخ به رخداد را برای رسیدگی فوری و فعالانه به فعالیتهای مشکوک پیاده سازی کنید.

[1] registered domain generation algorithm