محققان Proofpoint اخیراً فعالیت جدیدی توسط گروه سایبری TA450 که با نامهای MuddyWater، Mango Sandstorm و Static Kitten نیز شناخته میشود را مشاهده کردهاند که در آن، این گروه از یک فریب مهندسی اجتماعی با مضمون پرداخت و حقوق برای نفوذ به کارمندان اسرائیلی در سازمانهای چندملیتی بزرگ استفاده کرده است. TA450 به دلیل هدف قرار دادن نهادهای اسرائیلی به ویژه از اکتبر 2023 با شروع جنگ اسرائیل و حماس شناخته شده است و این روند با تمرکز بر بخش های تولید، فناوری و شرکت های امنیت اطلاعات ادامه دارد.

TA450 در این دسته حملات فیشینگ که از 7 مارس 2024 آغاز شد و تا 11 مارس ادامه یافت، ایمیلهایی با پیوستهای PDF ارسال کرد که حاوی لینکهای مخرب بودند. در حالی که این متد برای TA450 بیگانه نیست، عامل تهدید به افزودن پیوندهای مخرب بصورت مستقیم در بدنه پیام ایمیل اقدام کرده است.

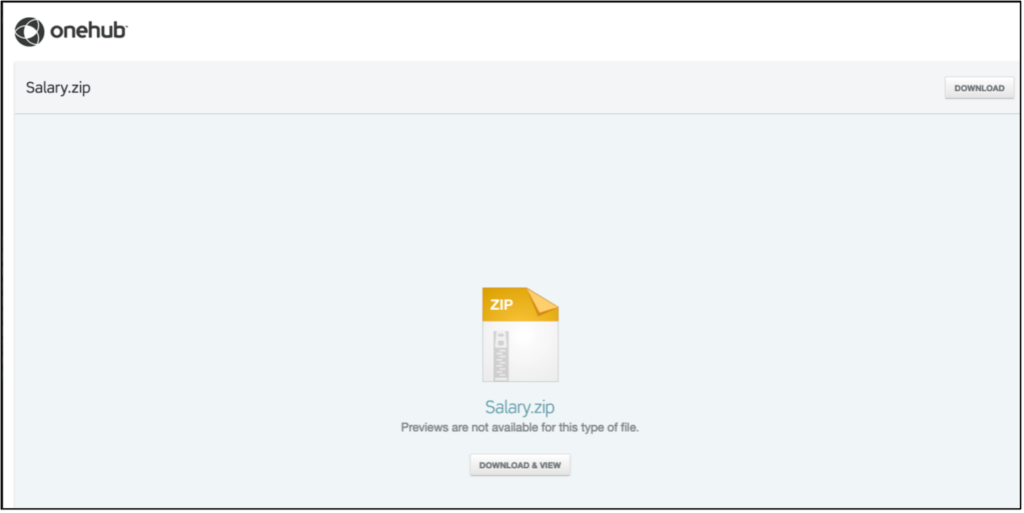

محققان Proofpoint مشاهده کردند که همان اهداف، چندین ایمیل فیشینگ را با پیوستهای PDF دریافت میکنند که دارای پیوندهای تعبیه شده متفاوتی هستند. این زنجیره حمله شامل MuddyWater است که دارای لینکهایی به فایلهای میزبانی شده در سایت های اشتراک گذاری فایل مانند Egnyte، Onehub، Sync و TeraBox میباشد. گفته میشود برخی از پیام های فیشینگ با موضوع پرداخت از یک حساب ایمیل احتمالا هک شده مرتبط با دامنه “co.il ” (اسرائیل) ارسال شدهاند.

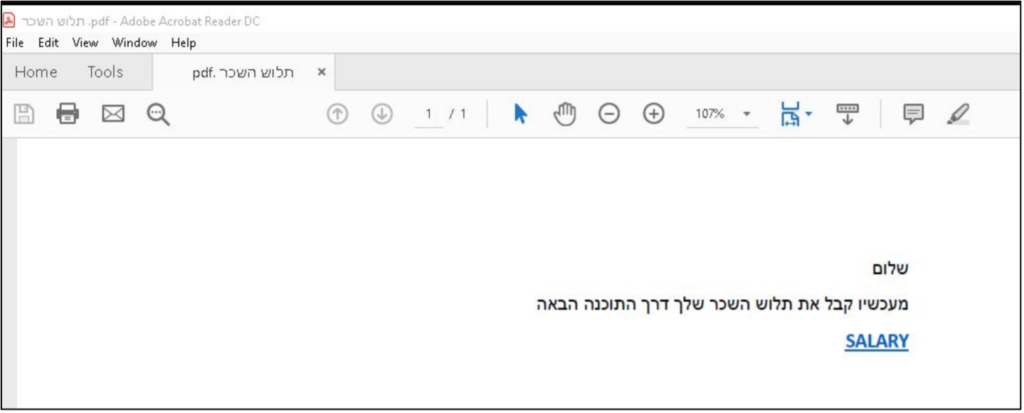

همانطور که در شکلهای 1 و 2 مشاهده میشود، اگر هدفی پیوست را باز کند و روی پیوند ارائه شده کلیک نماید، منجر به دانلود یک آرشیو ZIP حاوی یک MSI فشرده شده میشود که در نهایت نرمافزار مدیریت از راه دور Atera Agent (عامل Atera) را نصب میکند که توسط TA450 مورد سوء استفاده قرار میگیرد.

محققان Proofpoint این کمپین را بر اساس تاکتیکها، تکنیکها و رویههای شناخته شده TA450، هدفگیری کمپین و تجزیه و تحلیل بدافزار به TA450 نسبت میدهند. فرماندهی سایبری ایالات متحده در ژانویه 2022، این گروه را به وزارت اطلاعات و امنیت ایران نسبت داد.

این فعالیت به چند دلیل قابل توجه است، از جمله اینکه چرخشی را در تاکتیک های TA450 نشان میدهد. در حالی که این دسته حملات، اولین نمونه مشاهده شده از TA450 نیستند که از پیوستهایی با لینکهای مخرب به عنوان بخشی از زنجیره حمله عامل تهدید استفاده میکنند، اما این اولین باری است که محققان Proofpoint مشاهده میکنند که TA450 در تلاش است تا به جای ارائه مستقیم لینک فایل در یک ایمیل، از یک URL مخرب در پیوست PDF استفاده میکند.

این فعالیت همچنان روند TA450 را در استفاده از متون فریبنده به زبان عبری و حسابهای هک شده IL برای نفوذ به افراد اسرائیلی متعلق به شرکتهای بزرگ چند ملیتی ادامه میدهد و خطری را برای سازمانهایی با این نوع ایجاد میکند.

تغییر در تاکتیکهای MuddyWater در حالی رخ میدهد که یک گروه هک ایرانی به نام Lord Nemesis، بخش دانشگاهی اسرائیل را با نفوذ به یک ارائه دهنده خدمات نرمافزاری به نام Rashim Software در مورد حمله زنجیره تامین نرمافزار هدف قرار داده است.

Lord Nemesis ظاهراً از گواهی های اعتبار به دست آمده از نفوذ Rashim برای نفوذ به چندین نهاد از جمله موسسات دانشگاهی متعدد استفاده کرده است. این گروه ادعا میکند که اطلاعات حساسی را در خلال این رخنه به دست آورده است که ممکن است از آن برای حملات بیشتر یا اعمال فشار بر سازمانهای آسیب دیده استفاده کند.

گمان میرود که Lord Nemesis از دسترسی غیرمجاز به زیرساختهای Rashim با ربودن حساب مدیریت و استفاده از محافظتهای ناکافی احراز هویت چند عاملی (MFA) شرکت به منظور جمعآوری دادههای شخصی مورد علاقه استفاده کرده باشد.

Lord Nemesis همچنین در چهارم مارس 2024، چهار ماه پس از نفوذ اولیه، برای بیش از 200 مشتری خود پیامهایی توسط ایمیل ارسال کرد که در آن گستردگی حادثه توضیح داده شده است اما روش دقیقی که عامل تهدید از طریق آن به سیستم های Rashim دست یافته هنوز فاش نشده است.

این رویداد امنیتی، خطرات قابل توجهی را که توسط فروشندگان و شرکای شخص ثالث ایجاد میشود (حمله زنجیره تامین) برجسته میکند. این حمله تهدید فزاینده عوامل تهدید دولتی را نشان میدهد که شرکتهای کوچکتر با منابع محدود را به عنوان ابزاری برای پیشبرد برنامههای ژئوپلیتیک خود هدف قرار میدهند.

گروه Lord Nemesis با نفوذ موفقیت آمیز به حساب مدیریت Rashim، به طور موثر اقدامات امنیتی اعمال شده توسط سازمان های متعدد را دور زده و سطح دسترسی بالا و نامحدود به سیستم ها و داده های حساس را به خود اعطا کرده است.

شاخصهای نفوذ TA450

شاخص | نوع |

salary <salary[@]<compromisedorg>.co[.]il | نمونه ای از فرستنده ایمیل هک شده |

תלושי השכר (Machine translation: Pay slip) | موضوع ایمیل |

תלוש שכר לחודש 02/2024 (Machine translation: Pay slip for the month 02/2024) | موضوع ایمیل |

סיסמה לתלוש שכר (Machine translation: Pay slip password) | موضوع ایمیل |

תלוש השכר .pdf (Machine translation: Pay slip) | عنوان سند |

dee6494e69c6e7289cf3f332e2867662958fa82f819615597e88c16c967a25a9 | SHA256 (PDF) |

hxxp://ws.onehub[.]com/files/[alphanumericidentifier] | نمونهای از URL مخرب |

hxxps://salary.egnyte[.]com/[alphanumericidentifier] | نمونهای از URL مخرب |

hxxps://ln5.sync[.]com/[alphanumericidentifier] | نمونهای از URL مخرب |

hxxps://terabox[.]com/s/[alphanumericidentifier] | نمونهای از URL مخرب |

cc4cc20b558096855c5d492f7a79b160a809355798be2b824525c98964450492 | SHA256 (salary.zip) |

e89f48a7351c01cbf2f8e31c65a67f76a5ead689bb11e9d4918090a165d4425f | SHA256 (salary.msi) |