یک عملیات جدید باج افزار به عنوان سرویس (RaaS) با جعل هویت سازمان قانونی Cicada 3301 رخ داده است و در حال حاضر 19 قربانی در پورتال اخاذی این گروه باج افزار جدید به ثبت رسیده است. این عامل تهدید که باج افزار Cicada نام دارد، شرکتهای زیادی را در سراسر جهان مورد نفوذ قرار داده است.

نامگذاری این عملیات جرایم سایبری جدید به نام Cicada بر گرفته از نام سازمان Cicada 3301 است و از لوگوی همین شرکت سوء استفاده میکند.

با این حال، هیچ ارتباطی بین باج افزار Cicada و این شرکت وجود ندارد. نماینده شرکت Cicada 3301 نیز طی بیانهای اعلام کرد که هیچگونه ارتباطی بین عملیات باج افزار Cicada و این شرکت وجود ندارد.

عملیات باج افزار به عنوان یک سرویس Cicada

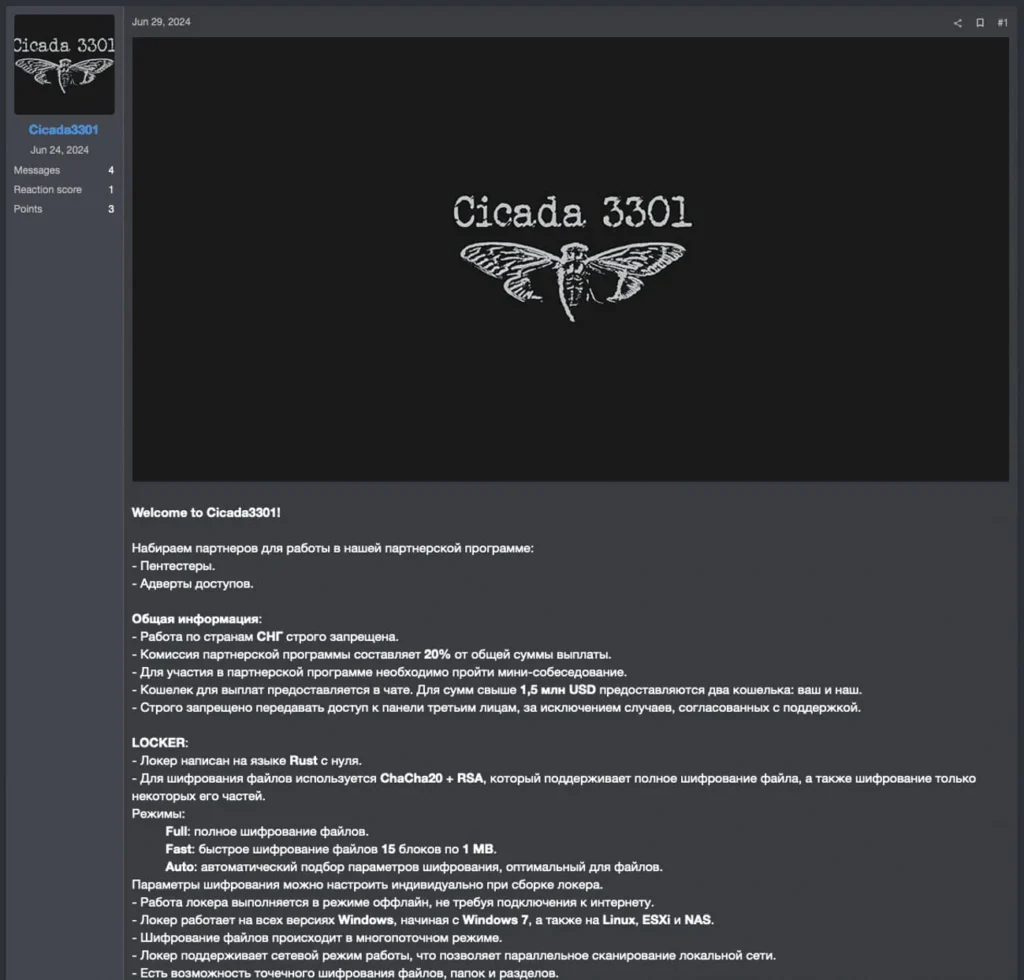

عملیات باج افزار به عنوان یک سرویس Cicada3301 (یا Cicada) برای اولین بار در تاریخ 29 ژوئن 2024، در انجمن هک RAMP، شروع به تبلیغ کرد. این تبلیغ شامل اطلاع رسانی در خصوص عملیات این گروه و استخدام شرکتها و افراد وابسته بود.

با این حال، BleepingComputer از حملات Cicada در اوایل 6 ژوئن آگاه است، که نشان میدهد این گروه پیش از اقدام به استخدام افراد وابسته، به طور مستقل عمل کرده است.

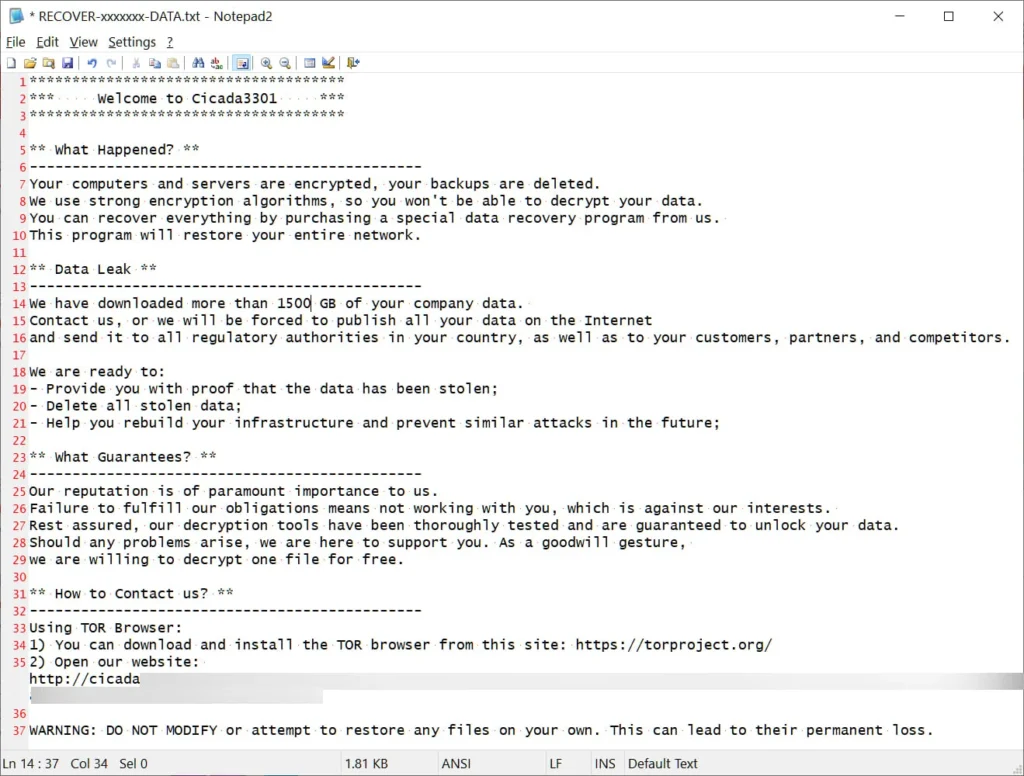

گروه باج افزار Cicada مانند سایر عملیاتهای باج افزاری، تاکتیکهای اخاذی مضاعف را دنبال میکند. اخاذی مضاعف به معنای نفوذ به شبکه شرکتها، ربودن دادهها و سپس رمزگذاری آنها در دستگاه قربانی است. هکرها سپس از کلید رمزگشایی و تهدید به افشای اطلاعات ربوده شده به عنوان اهرمی برای تحت فشار قرار دادن قربانیان به منظور پرداخت باج استفاده میکنند.

هکرهای باج افزار Cicada، یک سایت افشای داده در دارک نت را مدیریت میکنند که به عنوان بخشی از طرح اخاذی مضاعف آنها استفاده میشود.

تجزیه و تحلیل این بدافزار جدید توسط Truesec، همپوشانیهای قابل توجهی را میان Cicada و ALPHV/BlackCat نشان میدهد که بیانگر یک تغییر نام تجاری یا فورکی است که توسط اعضای اصلی تیم سابق ALPHV انجام شده است.

این ادعا مبتنی بر این واقعیت است که:

- Cicadaو ALPHVهر دو به زبان Rust نوشته شدهاند.

- هر دو، از الگوریتم ChaCha20 برای رمزگذاری استفاده میکنند.

- Cicadaو ALPHVهر دو از دستورات یکسان برای خاموش کردن VM و پاک کردن اسنپ شات استفاده میکنند.

- هر دو از پارامترهای فرمان اینترفیس کاربری یکسان، قرارداد نامگذاری فایل و روش رمزگشایی مشابه در یادداشت اخاذی خود استفاده میکنند.

- هر دو از رمزگذاری متناوب در فایلهای بزرگتر استفاده میکنند.

Truesec همچنین شواهدی یافته است که نشان میدهند باج افزار Cicada ممکن است توسط بات نت Brutus برای دسترسی اولیه به شبکههای شرکتی منتشر شده باشد. این بات نت قبلاً با فعالیتهای بروت فورس VPN در مقیاس جهانی مرتبط بوده که دستگاههای Cisco، Fortinet، Palo Alto و SonicWall را مورد هدف قرار داده است.

شایان ذکر است که فعالیت Brutus برای اولین بار دو هفته پس از توقف عملیات ALPHV مشاهده شد، بنابراین پیوند میان این دو گروه هنوز از نظر جدول زمانی پابرجاست.

یک تهدید دیگر برای VMware ESXi

Cicada یک عملیات باج افزار مبتنی بر Rust با رمزگذارهای مختص محیطهای ویندوز ، لینوکس VMware ESXi است. محققان، رمزگذار VMWare ESXi و لینوکس را برای عملیات باج افزار تجزیه و تحلیل کردند.

Cicada مانند BlackCat و سایر خانوادههای باج افزاری (همچون RansomHub)، باید به منظور راهاندازی رمزگذارف یک کلید ویژه به عنوان آرگومان خط فرمان وارد کند. این کلید برای رمزگشایی یک JSON رمزگذاری شده استفاده میشود که حاوی پیکربندی است که رمزگذار به هنگام رمزگذاری یک دستگاه از آن استفاده میکند.

تابع اصلی (linux_enc) از ChaCha20 برای رمزگذاری فایلها استفاده میکند و سپس کلید متقارن مورد استفاده در فرآیند را با یک کلید RSA رمزگذاری میکند. کلیدهای رمزگذاری به طور تصادفی با استفاده از تابع “OsRng” تولید میشوند.

Cicada3301 پسوندهای فایل خاص منطبق بر اسناد و فایلهای مدیا را هدف قرار میدهد و اندازه آنها را بررسی میکند تا مشخص کند کجا باید رمزگذاری متناوب (> 100 مگابایت) و کجا باید رمزگذاری کل محتوای فایل (<100 مگابایت) اعمال شود.

رمزگذار به هنگام رمزگذاری فایلها، یک پسوند تصادفی هفت کاراکتری را به نام فایل اضافه و یادداشتهایی را با نام “RECOVER-[extension]-DATA.txt” ایجاد میکند. لازم به ذکر است که رمزگذارهای BlackCat/ALPHV همچنین از پسوندهای هفت کاراکتری تصادفی و یک یادداشت اخاذی به نام “RECOVER-[extension]-FILES.txt” استفاده کردهاند.

اپراتورهای باج افزار میتوانند یک پارامتر ” sleep ” را تنظیم کنند تا اجرای رمزگذار را به منظور جلوگیری از شناسایی به تأخیر بیندازند.

پارامتر “no_vm_ss” نیز به بدافزار دستور میدهد تا ماشینهای مجازی VMware ESXi را بدون اینکه ابتدا آنها را خاموش کند، رمزگذاری نماید.

با این حال، بهطور پیشفرض، Cicada ابتدا از دستورات “esxcli” و “vim-cmd” در ESXi برای خاموش کردن ماشینهای مجازی و حذف اسنپ شات آنها پیش از رمزگذاری دادهها استفاده میکند.

esxcli –formatter=csv –format-param=fields==\”WorldID,DisplayName\” vm process list | grep -viE \”,(),\” | awk -F \”\\\”*,\\\”*\” \'{system(\”esxcli vm process kill –type=force –world-id=\”$1)}\’ > /dev/null 2>&1;

for i in `vim-cmd vmsvc/getallvms| awk \'{print$1}\’`;do vim-cmd vmsvc/snapshot.removeall $i & done > /dev/null 2>&1

فعالیتها و میزان موفقیت گروه باج افزار Cicada نشان دهنده یک گروه تهدید کننده باتجربه و متبحر است که میداند در حال انجام چه کاری است و از فرضیه راهاندازی مجدد ALPHV یا حداقل استفاده از شرکتهای وابسته با تجربه قبلی این گروه باج افزاری حمایت میکند.

تمرکز Cicada بر روی محیطهای ESXi، طراحی استراتژیک آن را برای به حداکثر رساندن آسیب در محیطهای سازمانی برجسته میکند که اکنون بسیاری از هکرها آن را هدف قرار میدهند.

باج افزار Cicada با ترکیب رمزگذاری فایل با توانایی مختل سازی عملیات VM و حذف گزینههای بازیابی، یک حمله با تأثیر بالا را تضمین کرده است که کل شبکه و زیرساختها را تحت تأثیر قرار میدهد و فشار وارده بر قربانیان را به حداکثر میرساند.

منابع

مقالات پیشنهادی:

نفوذ باج افزار RansomHub به بیش از ۲۰۰ قربانی

سوء استفاده باج افزار BlackByte از آسیب پذیری VMware ESXi

باج افزار BlackCat سرورهای خود را در بحبوحه اخاذی 22 میلیون دلاری خاموش کرد

باج افزار BlackCat، دفتر تحقیقات فدرال (FBI) را مقصر توقف عملیات خود معرفی کرد

نسخه جدید باج افزار Qilin، دادههای لاگین ذخیره شده در مرورگر گوگل کروم را میرباید