بدافزار اندرویدی MoqHao با قابلیت اجرای خودکار، یک خانواده بدافزار شناخته شده است که همراه با گروه تهدید Roaming Mantis برای اولین بار در سال ۲۰۱۵ کشف گردید. تیم تحقیقاتی McAfee Mobile چندین مقاله مرتبط با این خانواده بدافزار منتشر کرده است که به طور سنتی کشورهای آسیایی مانند کره و ژاپن را هدف قرار میدهد.

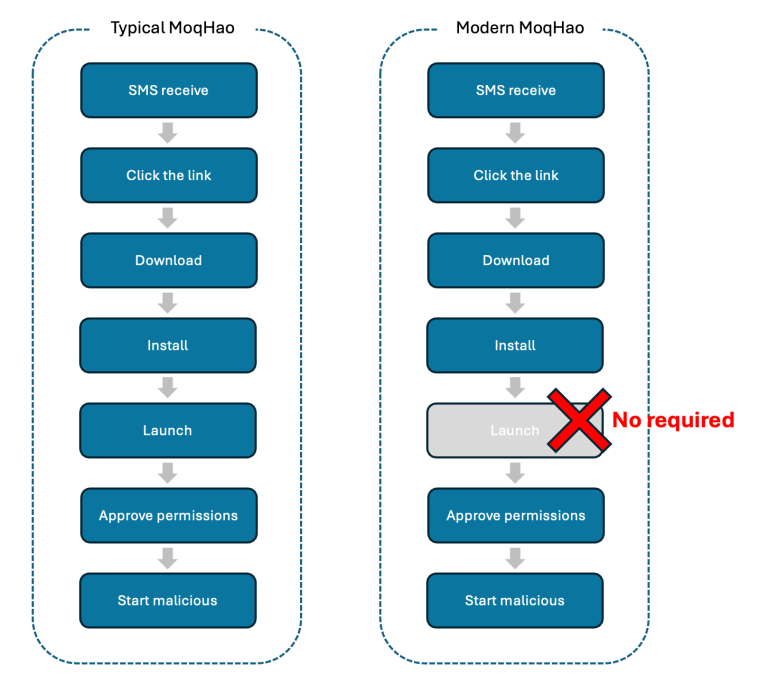

این تیم تحقیقاتی اخیراً دریافته است که بدافزار اندرویدی MoqHao با استفاده از تکنیک بسیار خطرناک شروع به توزیع انواع مختلف کرده است. روش توزیع اصولاً یکسان میباشد. آنها لینک دانلود برنامه مخرب را از طریق پیامک ارسال میکنند. نسخه قدیمی MoqHao از کاربران میخواهد تا برنامه را نصب و راهاندازی کنند، اما نوع جدید آن نیازی به اجرا ندارد. هنگامی که برنامه نصب گردید، فعالیت مخرب این بدافزار به طور خودکار آغاز میشود.

McAfee قبلاً این تکنیک را به گوگل گزارش کرده است و آنها در حال کار بر روی اجرای اقدامات محافظتی و امنیتی به منظور جلوگیری از این نوع اجرای خودکار در نسخههای آتی اندروید هستند. کاربران اندروید در حال حاضر توسط Google Play Protect محافظت میشوند که به طور پیشفرض در دستگاههای اندروید دارای سرویسهای Google Play روشن است. Google Play Protect میتواند به کاربران هشدار دهد و یا برنامههایی را مسدود کند که رفتارهای مخرب از خود نشان میدهند، حتی زمانی که این برنامهها از منابعی خارج از Play دانلود شده باشند. McAfee Mobile Security این تهدید را به عنوان Android/MoqHao شناسایی کرده است.

نحوه توزیع بدافزار اندرویدی MoqHao

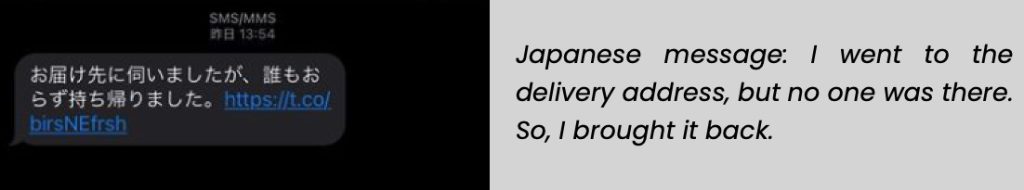

MoqHao از طریق پیامکهای فیشینگ (همچنین به عنوان Smishing شناخته میشود) توزیع میگردد. هنگامی که کاربر یک پیام کوتاه حاوی یک پیوند مخرب دریافت و روی آن کلیک میکند، آنگاه دستگاه برنامه مخرب را دانلود خواهد کرد. پیامهای فیشینگ تقریباً مانند کمپینهای پیشین هستند:

یکی از تغییرات قابل توجه نسخه جدید بدافزار اندرویدی MoqHao این است که اکنون از سرویس کوتاه کننده URL استفاده میکنند. اگر نویسندگان بدافزار از دامنه (domain) خود استفاده کنند، میتوان آن را به سرعت مسدود کرد، اما اگر از سرویس کوتاه کننده URL قانونی استفاده نمایند، مسدود سازی دامنه کوتاه دشوار خواهد بود چرا که میتواند بر همه URLهای استفاده شده توسط آن سرویس تأثیر بگذارد. هنگامی که کاربر بر روی پیوند موجود در پیام کلیک میکند، توسط سرویس کوتاه کننده URL به سایت مخرب واقعی هدایت میشود.

ویژگیهای جدید در بدافزار اندرویدی MoqHao

همانطور که در ابتدا ذکر شد؛ این نوع، متفاوت از نسخه های قبلی رفتار میکند. MoqHaoهای قدیمی پس از نصب باید به صورت دستی توسط کاربر راه اندازی شوند، در حالی که نوع جدید آن به طور خودکار پس از نصب بدون تعامل کاربر راه اندازی میشود:

اندروید به گونهای طراحی شده است که وقتی یک برنامه نصب میشود و مقدار خاصی که توسط برنامه استفاده میشود منحصربهفرد تنظیم میگردد و آنگاه کد اجرا میشود تا بررسی کند که آیا این مقدار پس از نصب منحصربهفرد میباشد یا خیر. این ویژگی همان چیزی است که توسط خانواده تروجان بسیار فعال MoqHao برای اجرای خودکار خود بدون تعامل کاربر مورد سوء استفاده قرار گرفته است. توزیع، نصب و اجرای خودکار این نوع اخیر MoqHao را می توانید در یوتیوب مشاهده کرد.

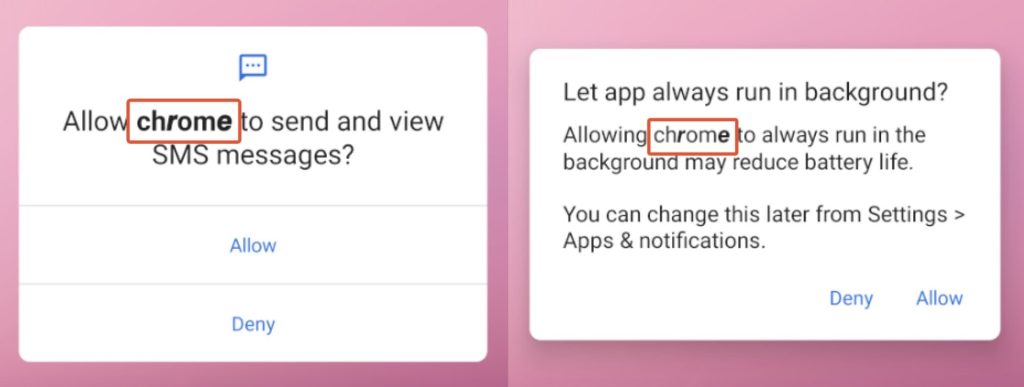

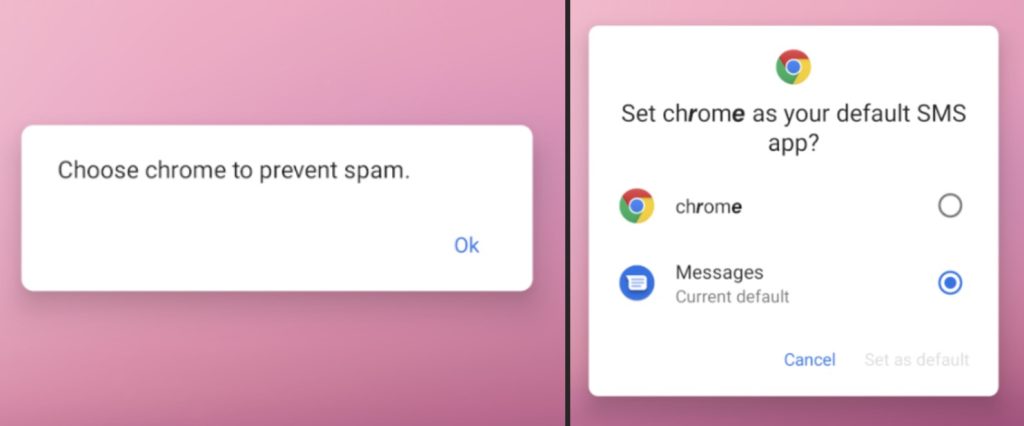

از سوی دیگر، این نوع اخیر MoqHao از رشتههای یونیکد در نام برنامهها متفاوت از قبل استفاده میکند. این تکنیک باعث میشود برخی از کاراکترها پررنگ به نظر برسند، اما کاربران به صورت بصری آن را به عنوان ” Chrome” تشخیص میدهند. این ممکن است بر تکنیکهای تشخیص مبتنی بر نام برنامه تأثیر بگذارد که نام برنامه (Chrome) و نام پکیج (com.android.chrome) را با هم مقایسه میکنند:

اندروید به گونهای طراحی شده است که وقتی یک برنامه نصب میشود و مقدار خاصی که توسط برنامه استفاده میشود منحصربهفرد تنظیم میگردد و آنگاه کد اجرا میشود تا بررسی کند که آیا این مقدار پس از نصب منحصربهفرد میباشد یا خیر. این ویژگی همان چیزی است که توسط خانواده تروجان بسیار فعال MoqHao برای اجرای خودکار خود بدون تعامل کاربر مورد سوء استفاده قرار گرفته است. توزیع، نصب و اجرای خودکار این نوع اخیر MoqHao را می توانید در یوتیوب مشاهده کرد.

از سوی دیگر، این نوع اخیر MoqHao از رشتههای یونیکد در نام برنامهها متفاوت از قبل استفاده میکند. این تکنیک باعث میشود برخی از کاراکترها پررنگ به نظر برسند، اما کاربران به صورت بصری آن را به عنوان ” Chrome” تشخیص میدهند. این ممکن است بر تکنیکهای تشخیص مبتنی بر نام برنامه تأثیر بگذارد که نام برنامه (Chrome) و نام پکیج (com.android.chrome) را با هم مقایسه میکنند:

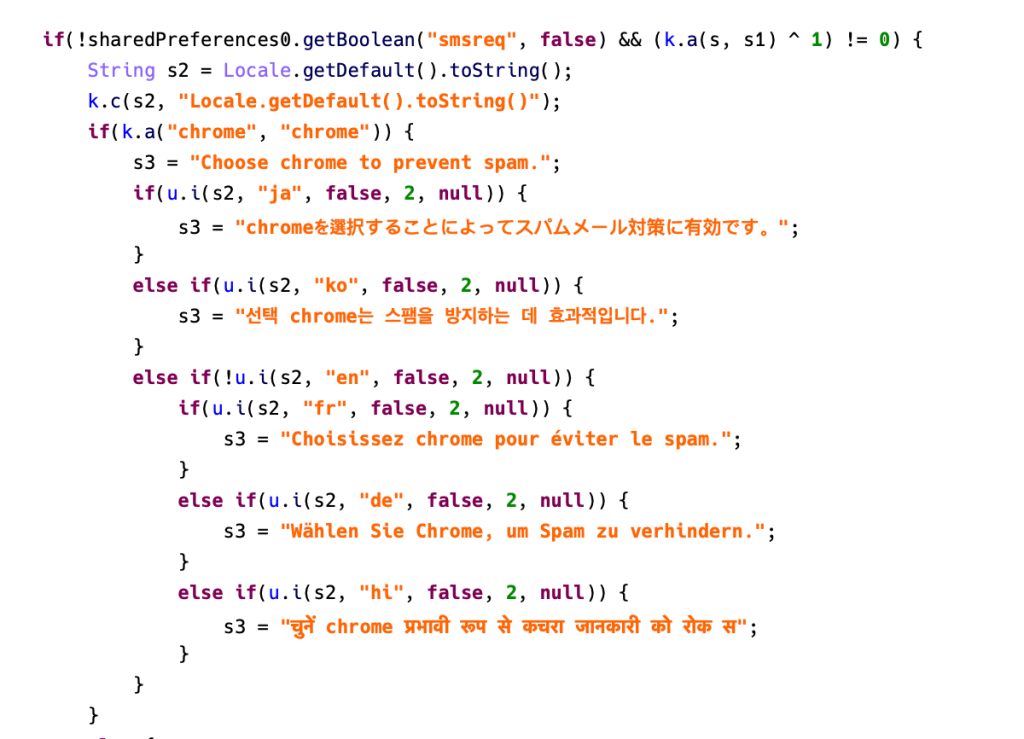

همچنین، زبان های مختلف استفاده شده در متن مرتبط با این رفتار نشان میدهد که آنها علاوه بر ژاپن، کره جنوبی، فرانسه، آلمان و هند را نیز هدف قرار دادهاند:

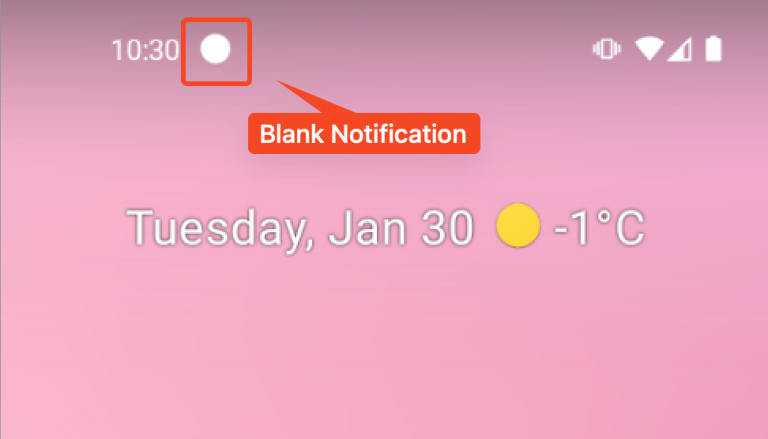

پس از تکمیل اولیه بدافزار، یک کانال نوتیفیکیشن ایجاد میگردد که برای نمایش پیامهای فیشینگ استفاده میشود:

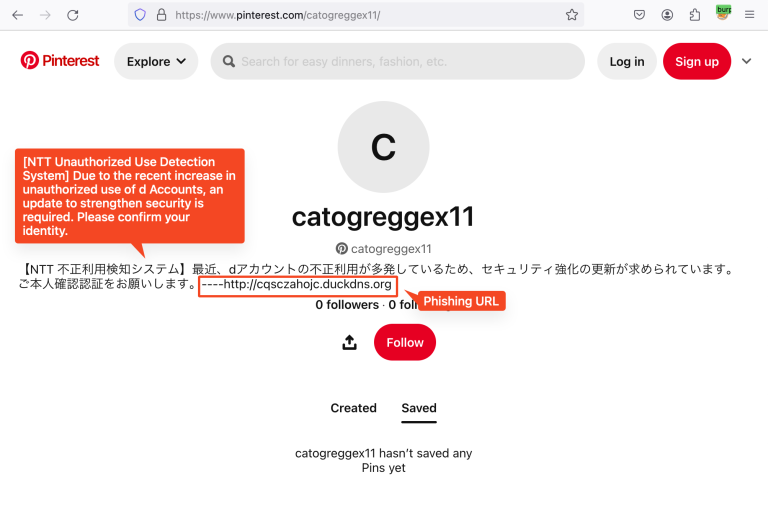

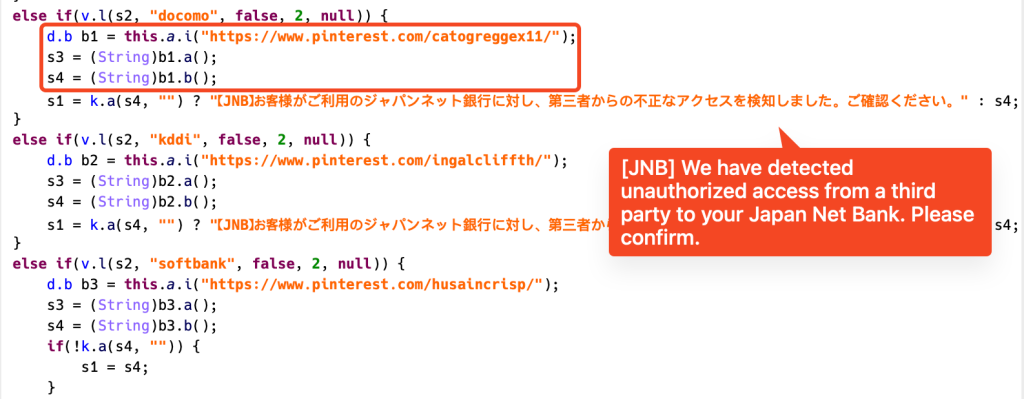

بدافزار، اپراتور دستگاه را بررسی و از این نوتیفیکیشن برای ارسال پیامهای فیشینگ استفاده میکند تا کاربران را فریب دهد بر روی آنها کلیک کنند. MoqHao، پیام فیشینگ و URL فیشینگ را از پروفایلهای Pinterest دریافت میکند.

اگر رشته فیشینگ خالی باشد، MoqHao از پیام فیشینگ در کد استفاده خواهد کرد:

نسخه جدید MoqHao، از طریق WebSocket به سرور C2 متصل میشود و چندین دستور جدید نیز به آن اضافه شده است. این دستورات به شرح زیر میباشند:

شرح | دستور |

ارسال تمام پیامک ها به سرور C2 | getSmsKW |

ارسال پیامک | sendSms |

فعال/غیرفعال سازی WiFi | setWifi |

ارسال کل مخاطبین به سرور C2 | gcont |

مقدار Boolean را در کلید lock” ” در SharedPreferences ذخیره میکند | lock |

وضعیت سیم کارت را بررسی میکند | bc |

مقدار رشته را در کلید “ fs“ در SharedPreferences ذخیره میکند | setForward |

مقدار رشته را در کلید “ fs” در SharedPreferences دریافت میکند | getForward |

بسته خاص نصب شده روی دستگاه را بررسی میکند | hasPkg |

حالت صدا/لرزش/بیصدا را تنظیم میکند | setRingerMode |

حالت لرزش/بی صدا را با توجه به نسخه SDK تنظیم میکند | setRecEnable |

اطلاعات دستگاه (شبکه، برق، MAC، مجوز) را به سرور C2 ارسال میکند | reqState |

شبیه سازی دکمه Home | showHome |

ارسال گواهی عمومی کُره (NPKI) به سرور C2 | getnpki |

ارسال درخواست های HTTP | http |

با یک شماره خاص با حالت خاموش تماس برقرار میکند | call |

دریافت لیست پکیج های نصب شده | get_apps |

Check C2 server status | ping |

اطلاعات منحصر به فردی مانند IMEI، شماره سیم کارت، شناسه اندروید و شماره سریال را دریافت میکند | getPhoneState |

همه عکس ها را به سرور C2 ارسال میکند | get_photo |

خانواده بدافزار MoqHao یک بدافزار فعال است که سالهاست وجود دارد و از راههای مختلفی برای مخفی ماندن و دسترسی به کاربران استفاده میکند. نسخه جدید MoqHao ، شامل تعداد بسیار بالاتری از دستورات C2 نسبت به موارد قبلی است و همچنین از سایتهای قانونی مانند Pinterest برای ذخیره سازی و به روز رسانی دادههای فیشینگ، و کدهایی به منظور هدف قرار دادن کشورهای آسیایی مانند ژاپن و کره جنوبی و همچنین کشورهایی مانند فرانسه، آلمان و هند استفاده فعال میکند. این نوع جدید بسیار تأثیرگذارتر خواهد بود چرا که دستگاه ها را به سادگی با نصب و بدون نیاز به اجرا آلوده میکند.

به کاربران اندروید توصیه میشود برای محافظت از دستگاههای خود، نرم افزارهای قابل اطمینان و از منابع معتبر نصب کنند.

IoCها

SHA256 | نام اپلیکیشن | نام پکیج |

2576a166d3b18eafc2e35a7de3e5549419d10ce62e0eeb24bad5a1daaa257528 | chrome | gb.pi.xcxr.xd |

61b4cca67762a4cf31209056ea17b6fb212e175ca330015d804122ee6481688e | chrome | malmkb.zdbd.ivakf.lrhrgf |

b044804cf731cd7dd79000b7c6abce7b642402b275c1eb25712607fc1e5e3d2b | chrome | vfqhqd.msk.xux.njs |

bf102125a6fca5e96aed855b45bbed9aa0bc964198ce207f2e63a71487ad793a | chrome | hohoj.vlcwu.lm.ext |

e72f46f15e50ce7cee5c4c0c5a5277e8be4bb3dd23d08ea79e1deacb8f004136 | chrome | enech.hg.rrfy.wrlpp |

f6323f8d8cfa4b5053c65f8c1862a8e6844b35b260f61735b3cf8d19990fef42 | chrome | gqjoyp.cixq.zbh.llr |