فیشینگ و هرزنامه دو نوع اصلی کلاهبرداری آنلاین هستند که با هدف سرقت اطلاعات و پول کاربران انجام میشوند. فیشرها در درجه اول به دنبال استخراج اطلاعات محرمانه همچون اطلاعات اعتباری یا جزئیات کارت بانکی قربانیان میباشند. کلاهبرداران از مهندسی اجتماعی برای متقاعد ساختن اهداف خود به منظور انتقال وجه استفاده میکنند. این مقاله با ارجاع به گزارش کسپرسکی، به بررسی وضعیت هرزنامه و فیشینگ در سال ۲۰۲۳ پرداخته است.

آمار سال

- 60 درصد از کل ایمیل های ارسال شده در سراسر جهان و 46.59 درصد از ایمیل های ارسال شده در Runet (بخش وب روسیه) هرزنامه بوده است.

- 45 درصد از کل ایمیل های هرزنامه از روسیه ارسال شده است

- آنتی ویروسKaspersky Mail تعداد 135,980,457 پیوست ایمیل مخرب را مسدود کرده است.

- سیستم ضد فیشینگ کسپرسکی 709,590,011 تلاش برای باز کردن پیوندهای فیشینگ را خنثی کرده است.

- ویژگی SafeMessaging در نرم افزار های موبایل کسپرسکی بیش از ۶۲,۰۰۰ تغییر مسیر از طریق لینک های فیشینگ در تلگرام را مسدود کرده است.

فیشینگ و کلاهبرداری در سال 2023

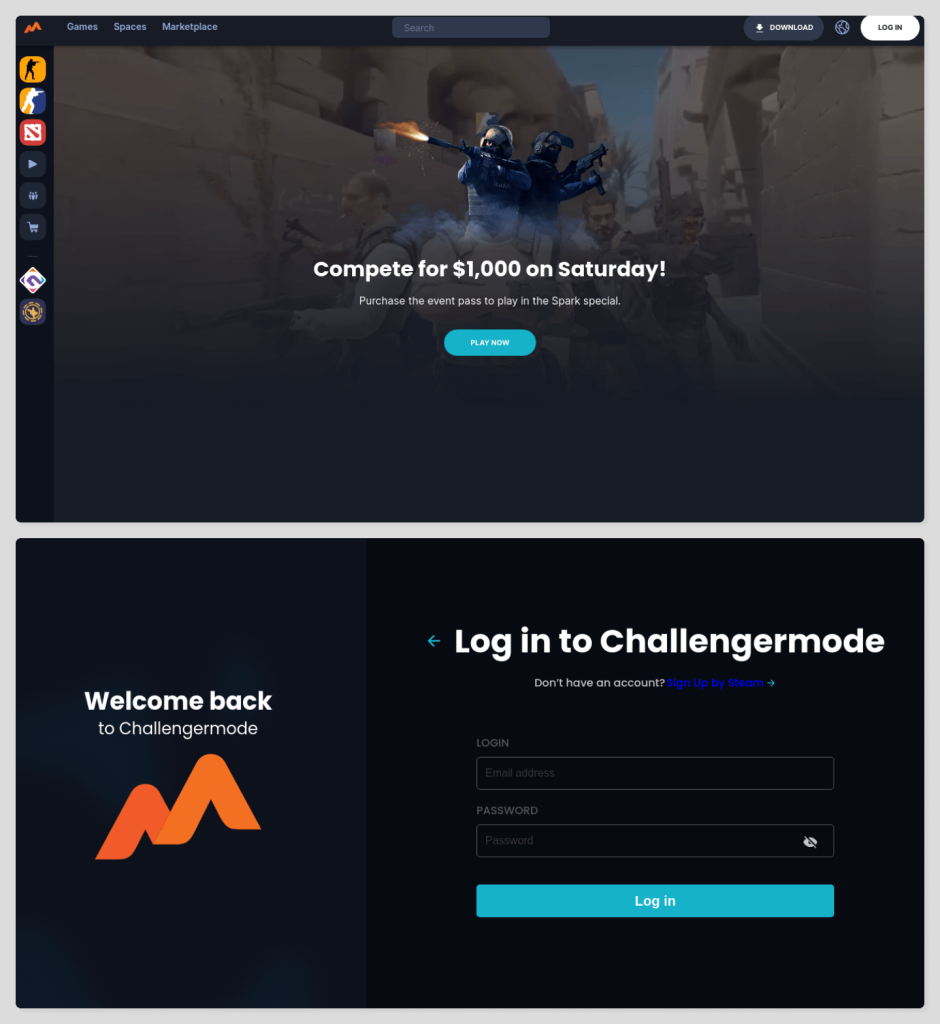

حمله به گیمرها

مجرمان سایبری در سال 2023، مانند گذشته، حملات خود به گیمرها را به عنوان پیشنهادات سودآور صنعت بازی دنبال کردند. وعده انتشار رایگان آخرین نسخه (در برخی مواقع حتی قبل از انتشار رسمی) به قربانیان احتمالی یا یک بازی در یک مسابقه جهانی با تعداد زیادی جوایز وسوسه انگیز داده شد. سایت های فیشینگ جهت دسترسی به محتوا (یا مسابقه) از قربانی درخواست کردند تا به یکی از حساب های بازی خود وارد شود. اگر قربانی گواهی اعتبار خود را در فرم فیشینگ وارد میکرد، حساب کاربری او به سرقت میرفت.

طرح های دیگر، فرصتی را برای آزمایش نسخه جدیدی از یک بازی مورد انتظار، با هزینه ای ناچیز تبلیغ کردند. از آنجایی که پرداخت در یک وب سایت جعلی صورت میگرفت، هم پول و هم مشخصات کارت قربانی به دست مهاجمان می رسید و خرید نسخه جدید برای قربانی تنها یک آرزو باقی میماند.

طعمه دیگر، فروش فرصتهای ارزشمند درون بازی بود. عوامل تهدید، ارز درون بازی و حساب ها را با قیمت های مقرون به صرفه بروزرسانی نموده و رویدادهایی را اعلام میکردند که در آن موارد خوبی در دسترس بودند. با این حال، کاربر با خرید از یک سایت تایید نشده، در خطر از دست دادن پول و ربودن شدن اطلاعات شخصی خود مانند آدرس پستی یا ایمیل، شماره تلفن و سایر جزئیات قرار میگرفت. کلاهبرداران پس از انجام فرآیند خرید از سوی کاربران، گواهی اعتبار یک حساب مسروقه تصادفی که حاوی هیچ چیز با ارزشی نبود را برای آنها ارسال میکردند.

بخت آزمایی و بازپرداختهای غیر منتظره

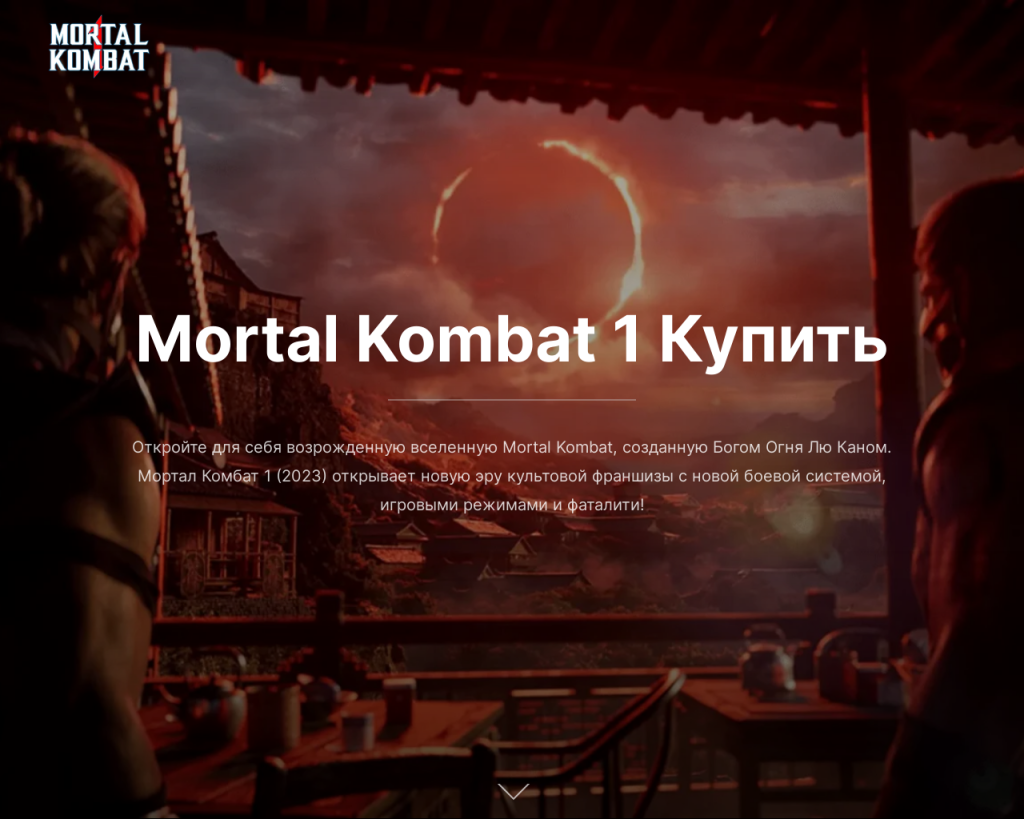

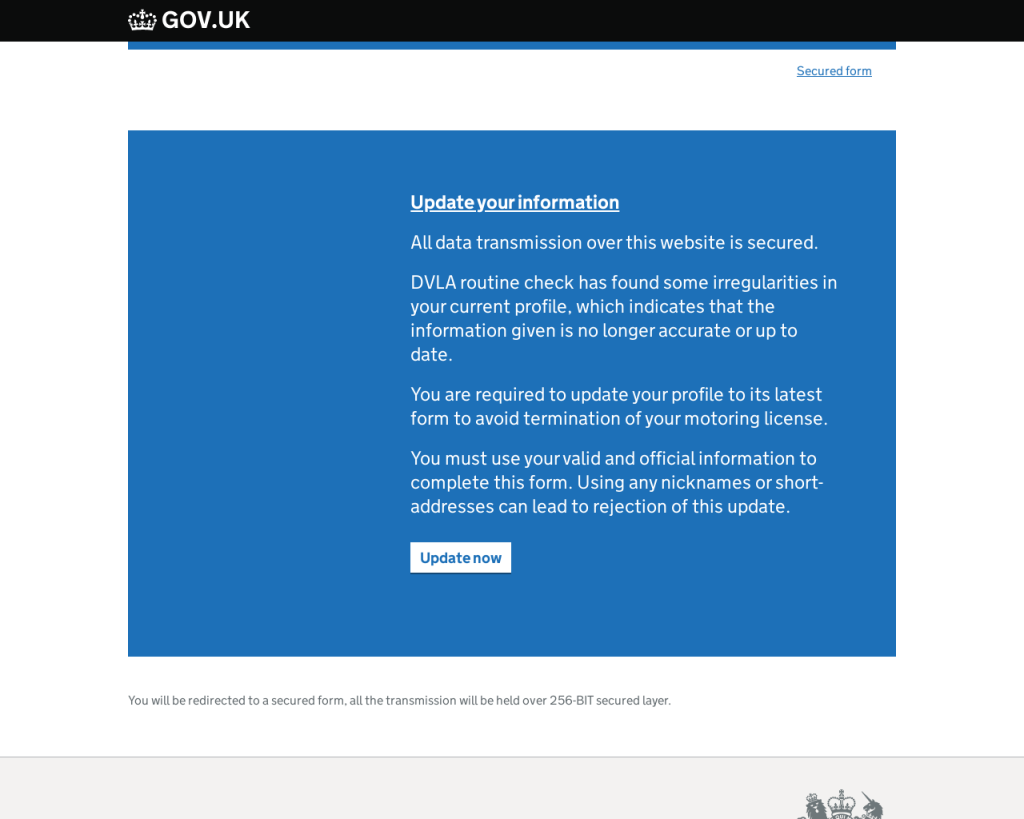

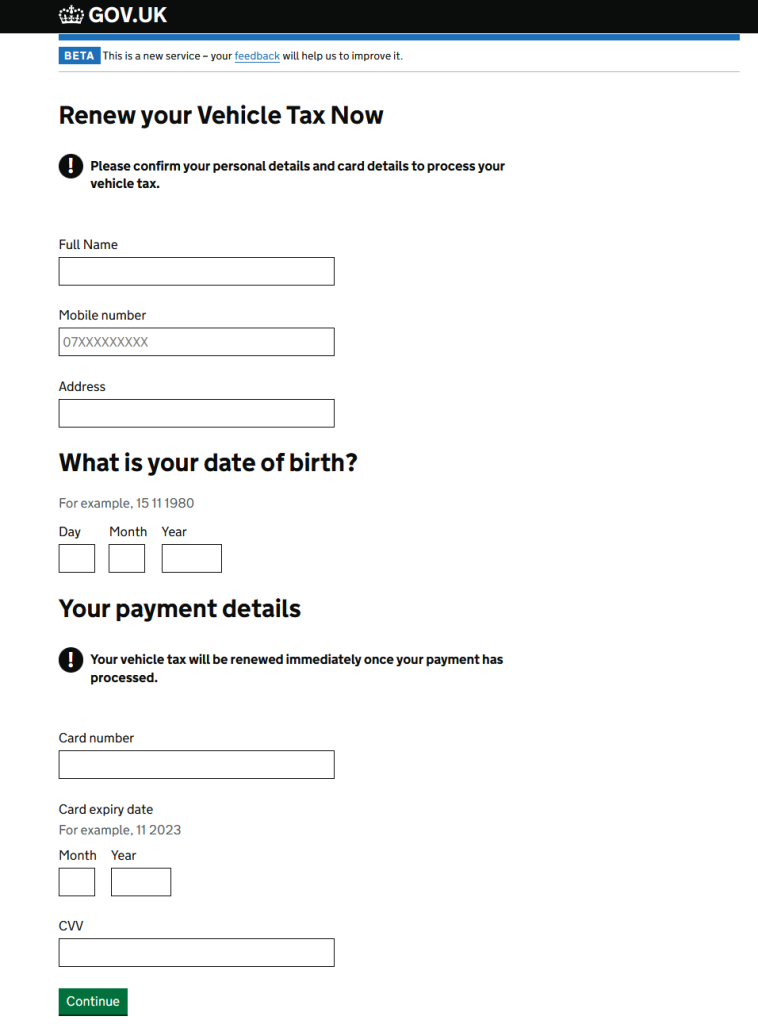

معافیت ها و مزایا، به ویژه فریبهای مربوط به بخشودگی مالیات، جذاب می باشند. مجرمان سایبری در سال 2023 از این فرصت و مزیت استفاده نموده و منابع جعلی ارائه معافیت های مالیاتی از وب سایت های قانونی مقامات مالیاتی در ایالات متحده آمریکا، بریتانیا، سنگاپور، فرانسه و سایر کشورها را شبیه سازی کردند. با این حال، برخی از کپی ها کمی ناقص بودند، در این مورد هدر سایت به درستی اشاره کرده بود که این فقط یک نسخه بتا است تا حتی هوشیار ترین کاربران را نیز فریب دهد. جای تعجب نیست که از کاربر خواسته میشد پیش از دریافت “بازپرداخت” چند مرحله را انجام دهد. ابتدا از قربانی خواسته شد تا مشخصات (اسناد) خود را به روزرسانی کند و اطلاعات مهمی را در رابطه با مبلغ مورد نظر وارد نماید. کلاهبرداران از هر ترفندی استفاده کردند و هدف این بود که قربانی را وادار به پرداخت کنند.

این طرح که ساکنان بریتانیا را مورد هدف قرار داده بود، پس از بروزرسانی جزئیات، وعده بازپرداخت مالیات را میداد. مهاجمان برای دریافت اعتبار بیشتر، مبلغ 891.45 پوند را مشخص کرده بودند و برای دریافت پول، از «مشتری» خواسته شد تا فرمی را پر کند و پس از آن مدارک شناسایی بیشتری برای ارسال درخواست شد.

به این ترتیب، مهاجمان یک پایگاه داده از اطلاعات شخصی، شامل مشخصات کارت، نام، تاریخ تولد و آدرس ایجاد کردند. این اطلاعات می تواند در آینده به منظور ربودن وجوه از حساب قربانیان و هویت آنها مورد سوء استفاده قرار گیرد.

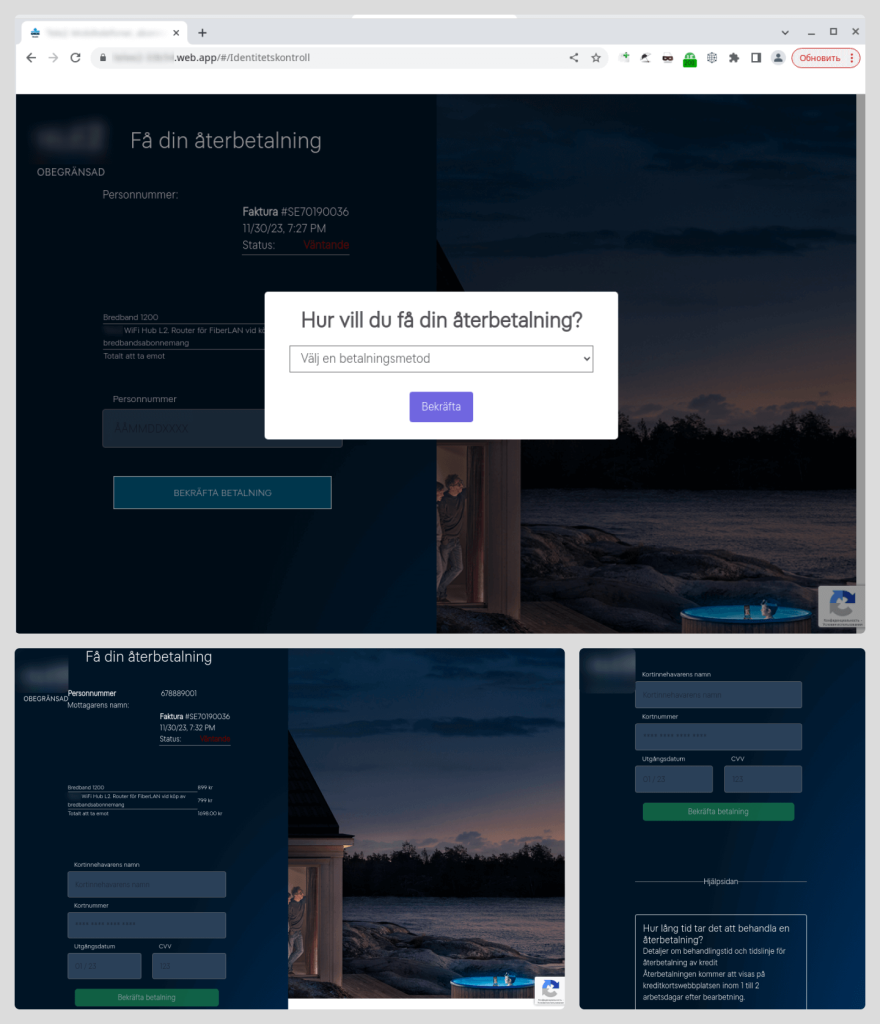

بازپرداخت نه تنها تحت پوشش سازمان های دولتی ارائه میگردید، بلکه برخی از سایت های کلاهبرداری کشف شده وعده بازپرداخت مبلغ معینی را به مشتریان یک شرکت بزرگ مخابراتی بین المللی داده بودند. قربانیان برای دریافت پول، میبایست هزینه کمی پرداخت میکردند که منجر به ربوده شدن اطلاعات کارت پرداخت قربانی میگردید و مبلغ وعده داده شده هرگز به حساب آنها واریز نمیشد.

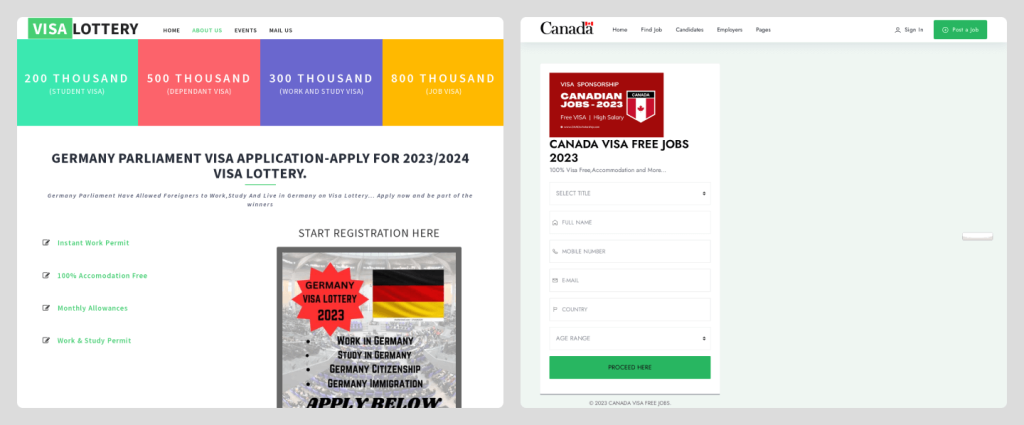

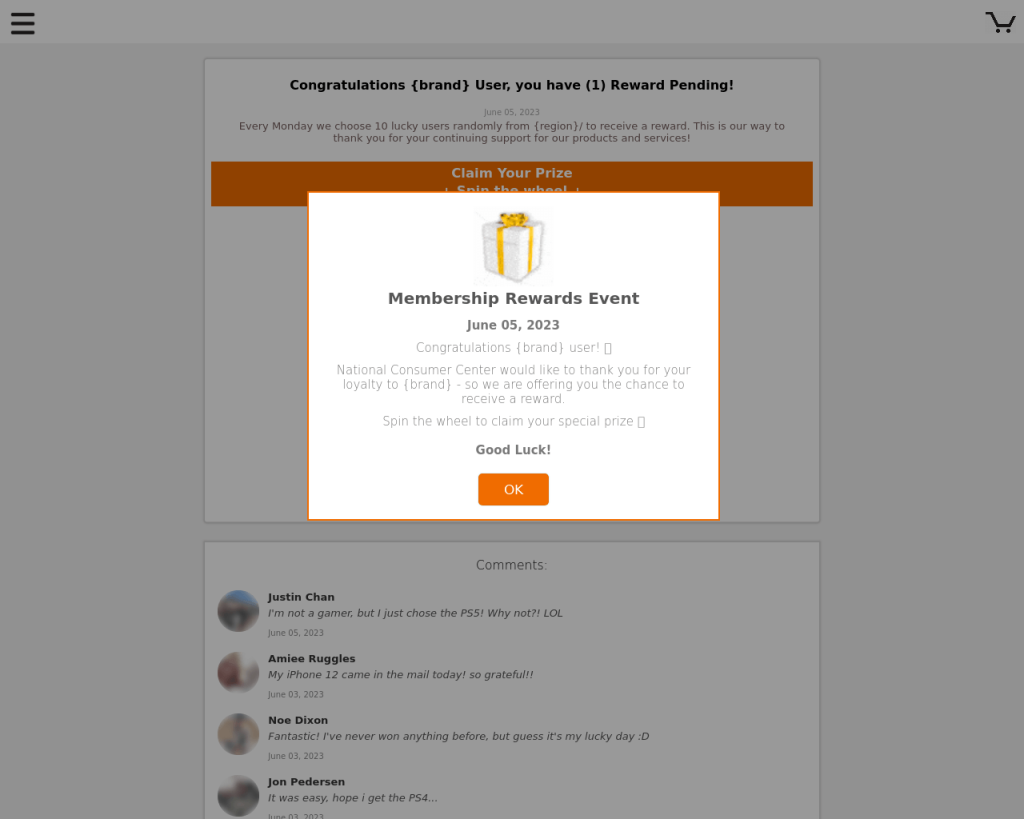

کلاهبرداران در سال 2023، قربانیان را با وعده پول به دام انداختند. به عنوان مثال، کسپرسکی یک طرح کاملاً اصلی را مشاهده نمود که از قربانیان احتمالی دعوت میکرد تا در قرعه کشی برای برنده شدن ویزای کاری یا تحصیلی شرکت کنند. عوامل تهدید از علاقه مندان درخواست کردند تا که یک فرم را پر نموده و سپس اطلاعات مربوط به “قرعه کشی” را به تعدادی از مخاطبین واتساپ ارسال نمایند و منتظر نتیجه بمانند. همه کسانی که در قرعه کشی شرکت کرده بودند، “برنده” اعلام شدند اما قبل از دریافت ویزا، از آنها خواسته شد که هزینهای را پرداخت نمایند. در واقع، قربانیان هیچ شانسی برای دریافت ویزا نداشتند چرا که مقامات هرگز چنین اسنادی را به طور تصادفی صادر نمیکنند، بخصوص ویزای طولانی مدت.

درآمد بالا

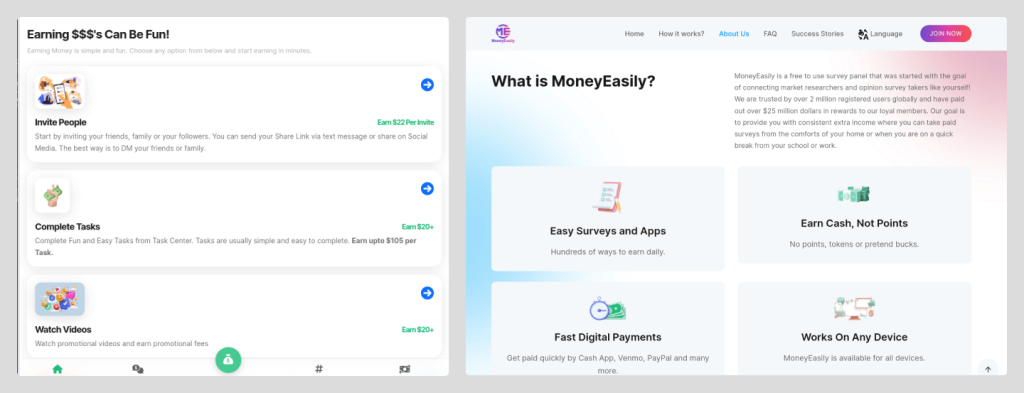

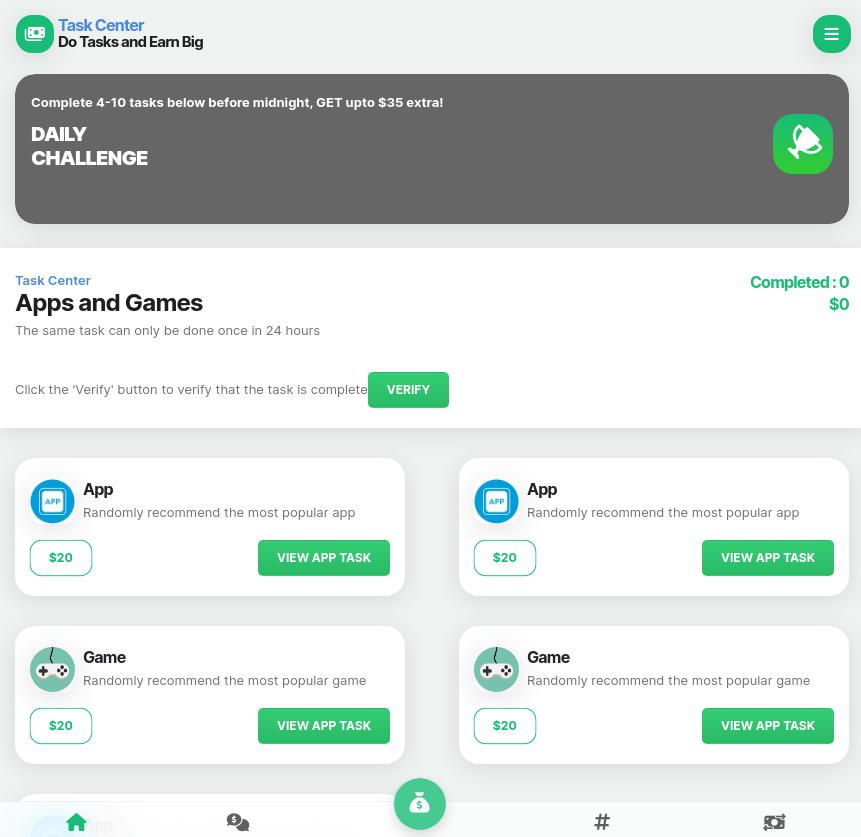

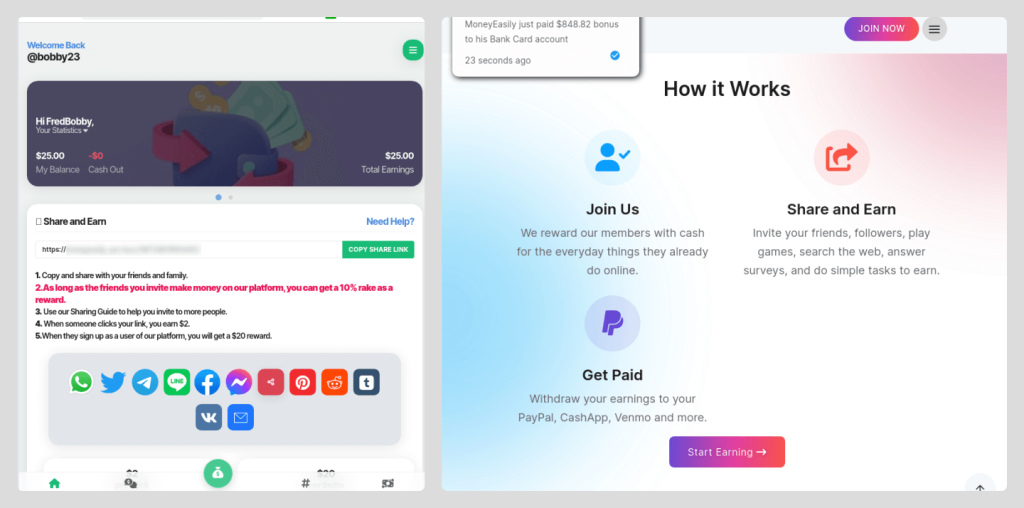

علاوه بر بازپرداخت و بخت آزمایی، کلاهبرداران در سال 2023 پیشنهادهایی برای کسب درآمد سریع ارائه کردند. کسپرسکی در کنار کلاهبرداری های متداول، با وعده رسیدن به درآمد بالا مواجه شد. به عنوان مثال، سایت زیر، خود را به عنوان منبعی برای کسب درآمد سریع در قالب سرگرمی معرفی کرده بود.

کلاهبرداران وعده پرداخت برای انجام کارهای ساده همچون بازی کردن، آزمایش برنامه ها، شرکت در نظرسنجی و موارد دیگر را داده بودند.

با این حال، هنگام انتخاب یک کار از لیست، کاربر به صفحهای با کلاهبرداریهای مختلف هدایت میشود. بنابراین، حتی در تئوری، کسب درآمد در سایت غیرممکن بود، زیرا صفحات صرفاً هدایت قربانیان به سایتهای کلاهبرداری را انجام میدادند.

کلاهبرداران ادعا کردند که می توان با مشارکت دادن هر چه بیشتر دوستان و اقوام در “پروژه” جوایزی دریافت نمود.

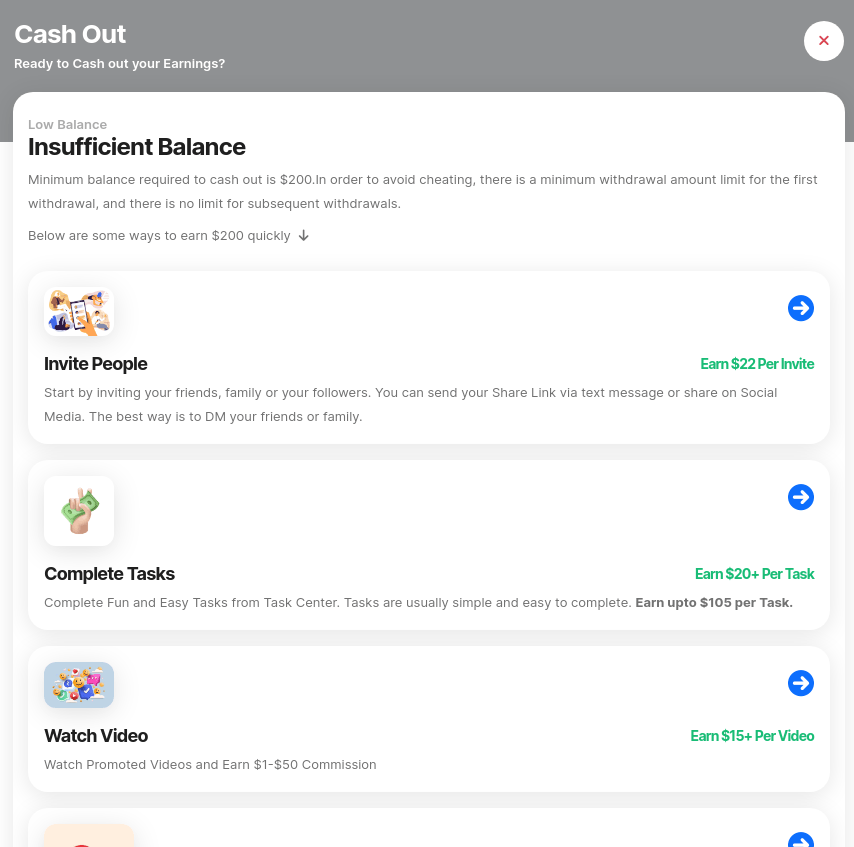

با توجه به اینکه هیچ هزینهای برای کسب درآمد وجود نداشت، قربانیان با توصیه این طرح به دوستان خود تنها به افزایش شمار قربانیان کمک کردند. با اینکه مقداری وجوه به عنوان پاداش معرفی به حساب کاربری قربانی واریز شده بود، اما راهی برای برداشت آن وجود نداشت. اگر قربانیان تلاش می کردند مبلغ را برداشت کنند، سیستم گزارش می داد که برداشت تنها در صورتی امکان پذیر میباشد که مبلغ از حد معینی (200 دلار، همانطور که در تصویر زیر نشان داده شده) فراتر رود، و آن را با جذب تعداد بیشتری از دوستان خود تکمیل کنند. این مقدار مورد نیاز به احتمال زیاد دست نیافتنی بوده است.

کلاهبرداری با ارزهای دیجیتال

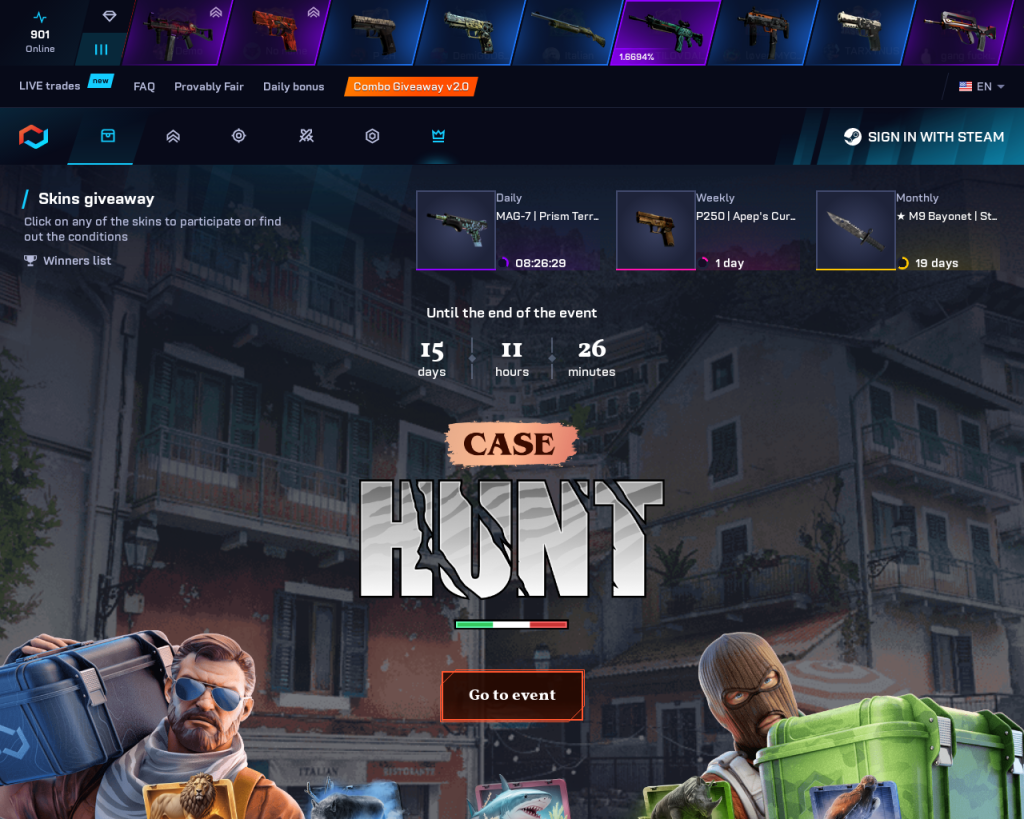

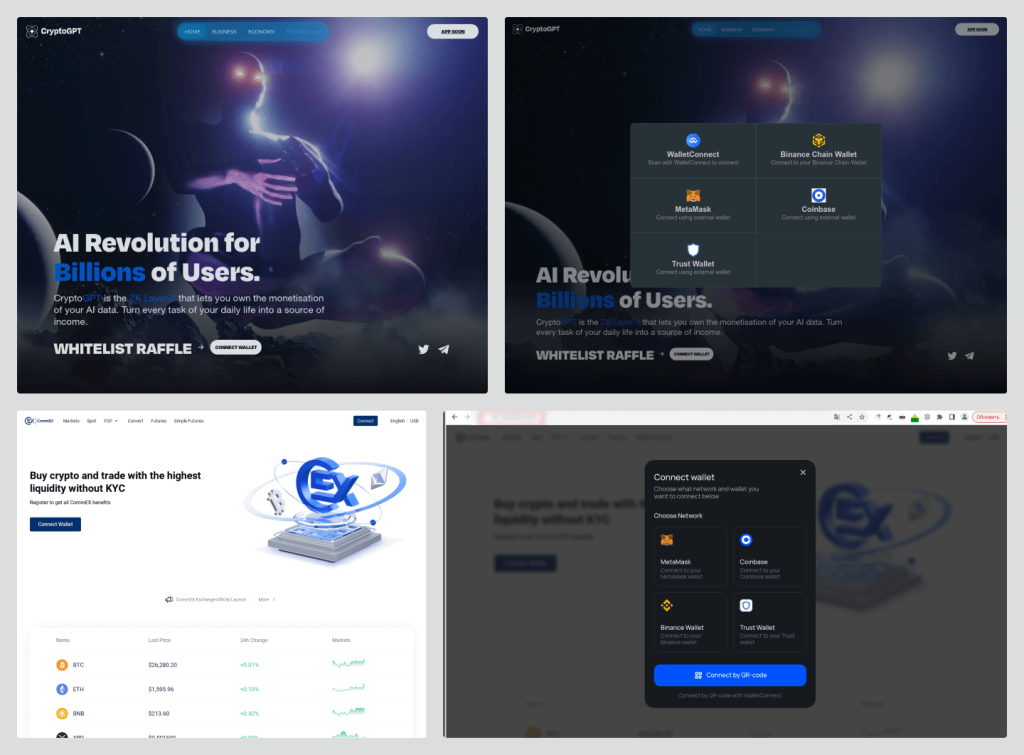

فیشینگ با هدف ربودن گواهی های اعتبار کیف پول رمز ارز به عوان یک ابزار رایج پول سازی باقی ماند. صفحات جعلی شبیه سازی شده از سایت های رمزارز محبوب از کاربران دعوت کردند تا با گواهی اعتبار کیف پول خود وارد شوند. به عنوان مثال، یکی از سایت هایی که در زیر نشان داده شده است، پروژه جدید CryptoGPT (LayerAI از ماه می 2023) را شبیه سازی می کند و به کاربران این شانس را می دهد که از طریق فروش داده های خود، از جمله به توسعه دهندگان شبکه های عصبی، درآمد کسب کنند. یک سایت کلاهبرداری دیگر، شبیه ساز صرافی رمزارز CommEX است.

سایت های کلاهبرداری نیز از ارز دیجیتال به عنوان طعمه بهره می جویند. کلاهبرداران از بازدیدکنندگان صفحه مطابق تصویر زیر درخواست می کنند یک اسکریپت را دانلود کنند و هر روز بیت کوین رایگان دریافت نمایند و درآمد ارز دیجیتال خود را افزایش دهند. در توضیح برنامه دیگری در این سایت به چیزی غیرقانونی اشاره شده است: ظاهراً اسکریپت، آدرس هر کیف پول را با آدرس کاربر اسکریپت جایگزین میکند و پول را از کیف پول هدف استخراج مینماید. قیمت دانلود هر دو اسکریپت کمتر از 50 دلار بود.

به یاد داشته باشید که با نصب هر نرم افزاری از منابع تایید نشده، خطر هک شدن دستگاه خود را به بدافزار میدهید. علاوه بر این، مبالغ وعده داده شده در صفحه اصلی به وضوح نشان میدهد که این یک طرح کلاهبرداری بوده است.

کلاهبرداری از کتاب خوانها

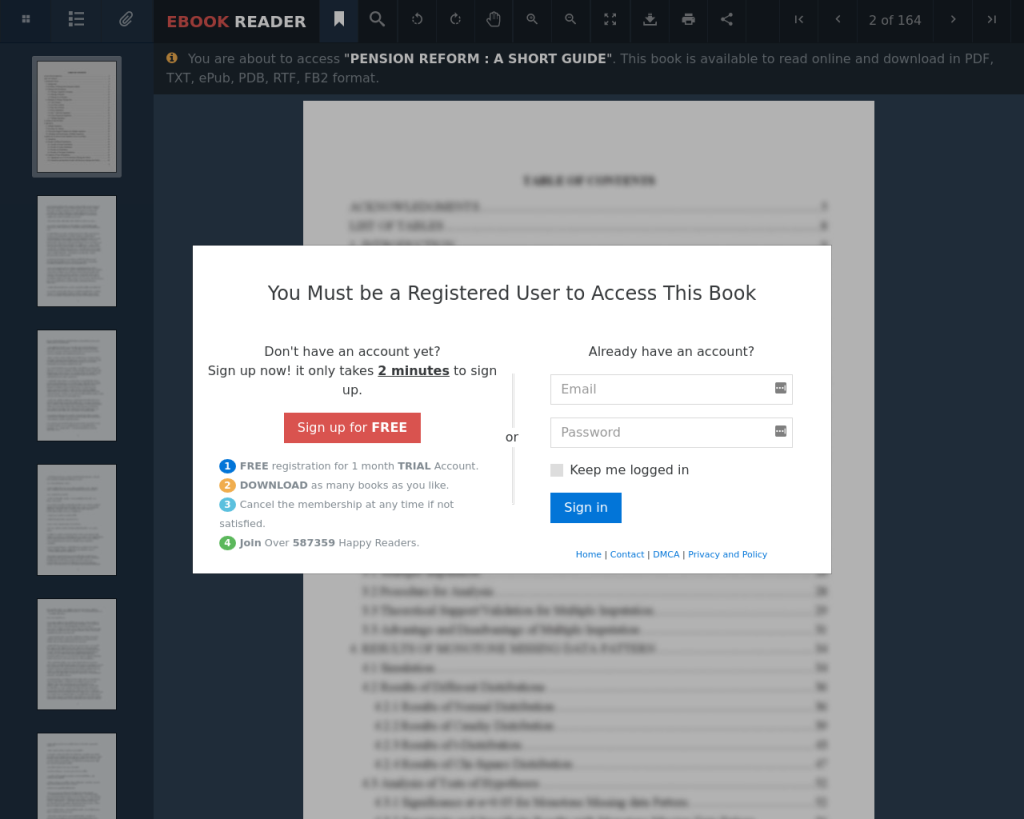

عوامل تهدید، گونه جدیدی از کلاهبرداری را در سال 2023 به مجموعه رویکردهای خود افزودند. به عنوان مثال، کسپرسکی با سایتی مواجه شد که سایت فروش کتاب الکترونیک در مورد حقوق بازنشستگی را شبیه سازی کرده بود. به نظر می رسد که پس زمینه صفحه جعلی، PDF کتاب را نشان می دهد. اما برای بررسی دقیق تر، از کاربر خواسته شد تا به صورت رایگان ثبت نام کند و یک کارت بانکی را به حساب خود متصل نماید. این تکنیک برای سرقت اطلاعات کارت قربانیان مورد استفاده قرار گرفت.

شبکه های اجتماعی و پیامرسان ها مورد حمله قرار گرفتند

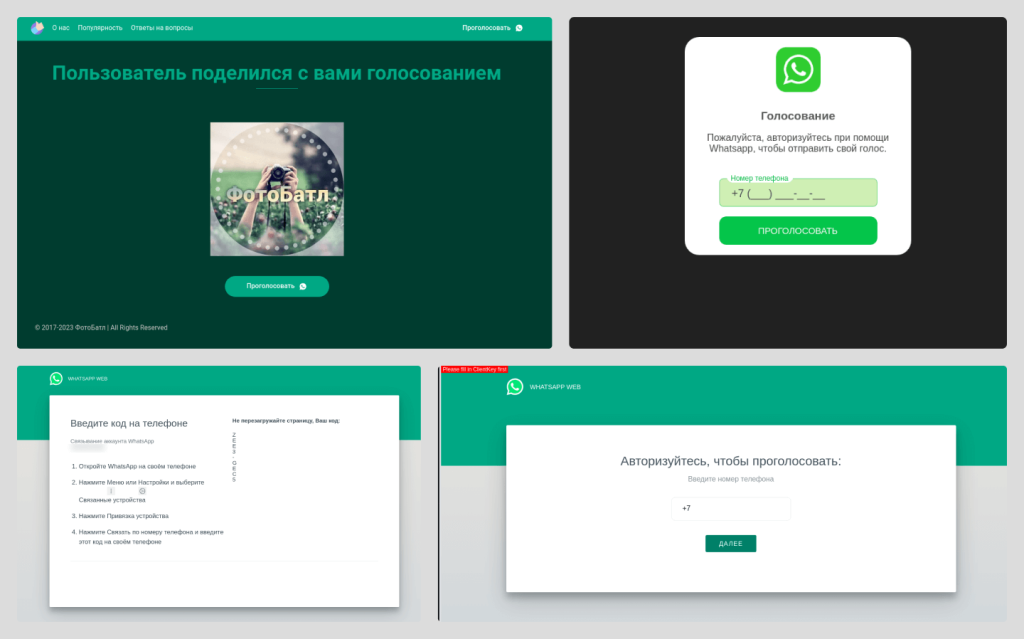

شبکه های اجتماعی و برنامه های پیامرسان در سال ۲۰۲۳ مورد هدف حملات فیشینگ قرار گرفتند. رای دادن به شرکت کنندگان در مسابقات آنلاین در بخش روسی زبان وب، یک موضوع محبوب بود. مهاجمان از طریق واتساپ، چه در پیام مستقیم و چه در چت های گروهی، پیوندهایی را برای شرکت در رأی گیری ها ارسال کردند. موضوعات مسابقه از نقاشی کودکان گرفته تا رقص باله متغیر بود. کاربر برای رای دادن، باید وارد واتساپ شده، شماره تلفن خود را وارد میکرد و سپس کد را از سایت دریافت کرده و در اپلیکیشن وارد مینمود. اگر دستورالعمل ها به درستی رعایت میشدند، مهاجمان در دستگاه خود به حساب قربانی دسترسی مییافتند.

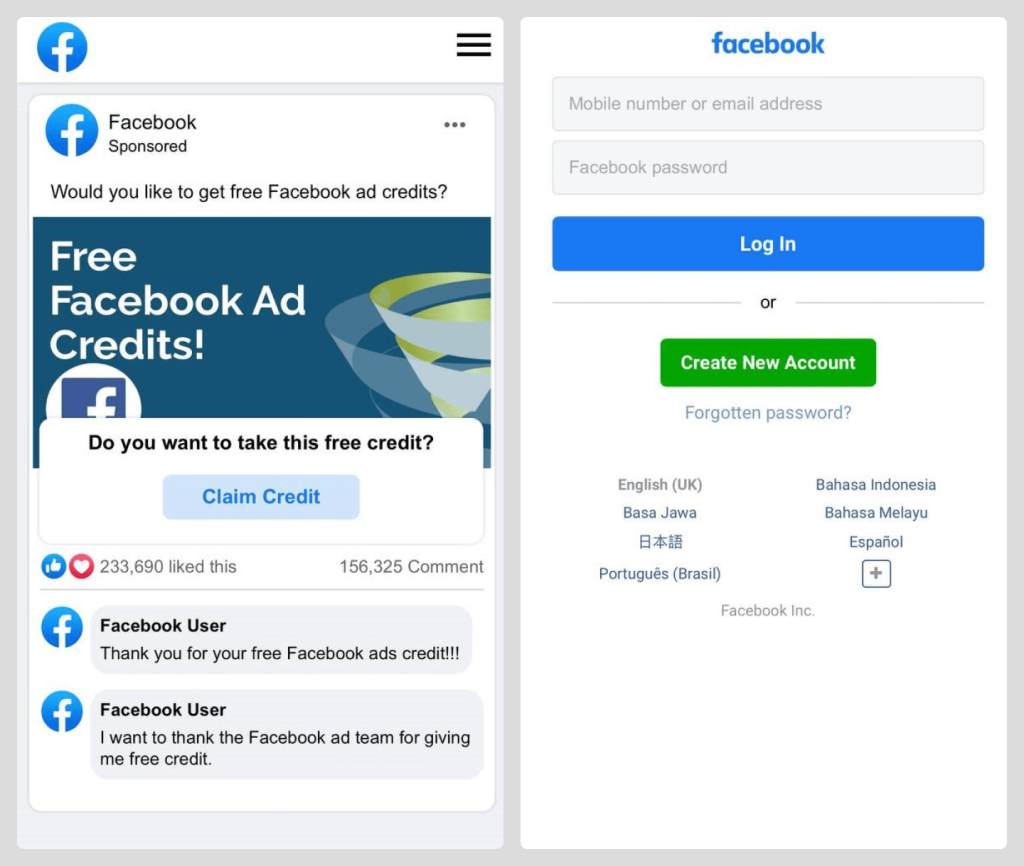

کلاهبرداران در سطح جهانی، با استفاده از تبلیغ تخفیف به عنوان طعمه، حسابهای تجاری فیسبوک را مورد هدف قرار دادند. به عنوان مثال، به کاربران اعتبار تبلیغات متا به صورت رایگان ارائه شد. قربانی برای درخواست «هدیه»، باید وارد حساب کاربری خود شود و گواهی اعتبار خود را با کلاهبرداران به اشتراک بگذارد.

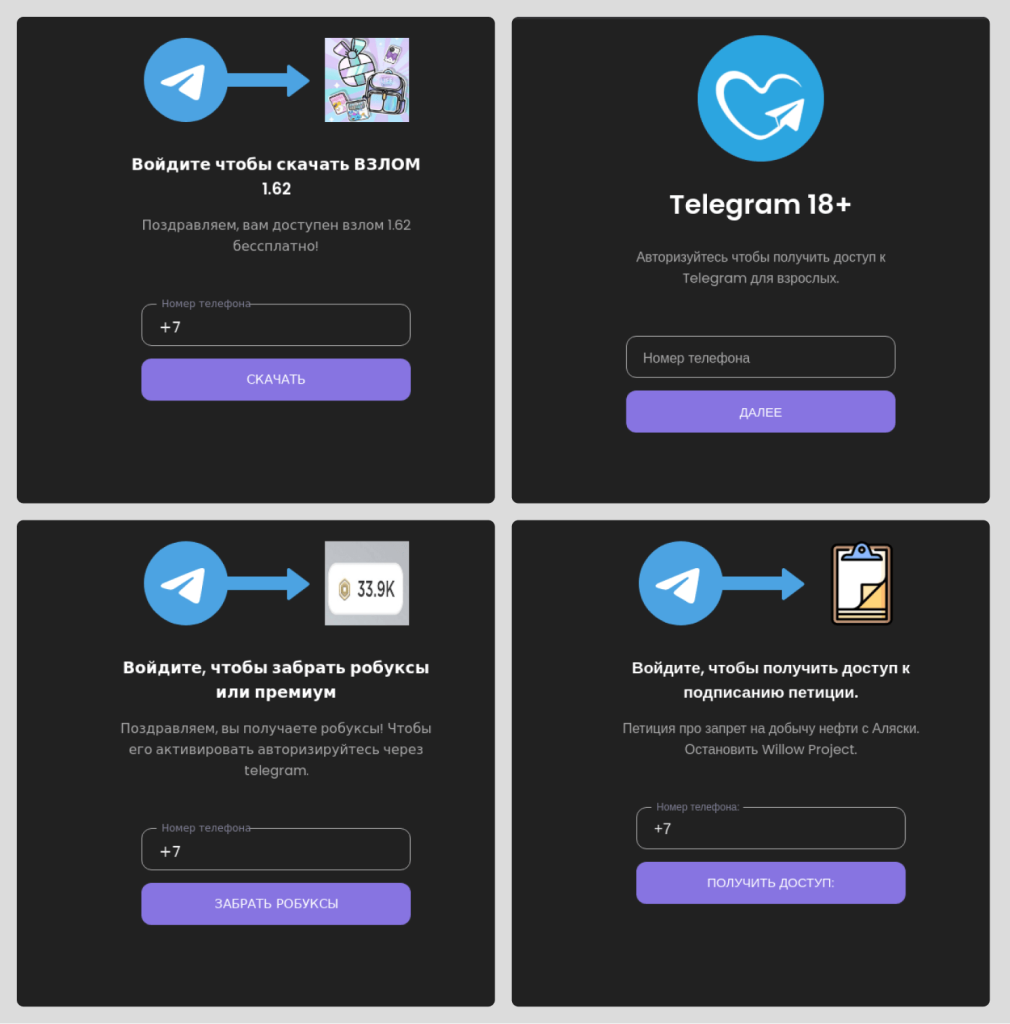

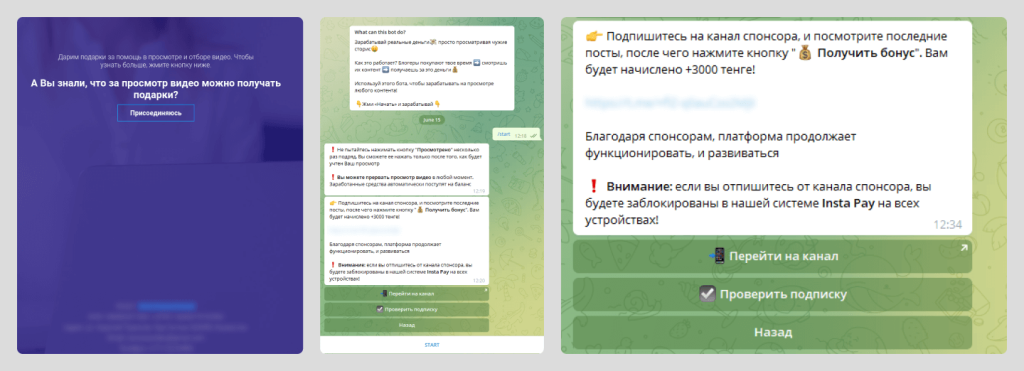

عوامل تهدید در سال 2023، انواع طعمه ها را برای کاربران تلگرام ارائه کردند. مهاجمان از قربانیان احتمالی جهت دانلود برنامه هایی به منظور هک بازی های ویدیویی، دسترسی به تلگرام 18+، دریافت ارز مجازی رایگان دعوت کردند.

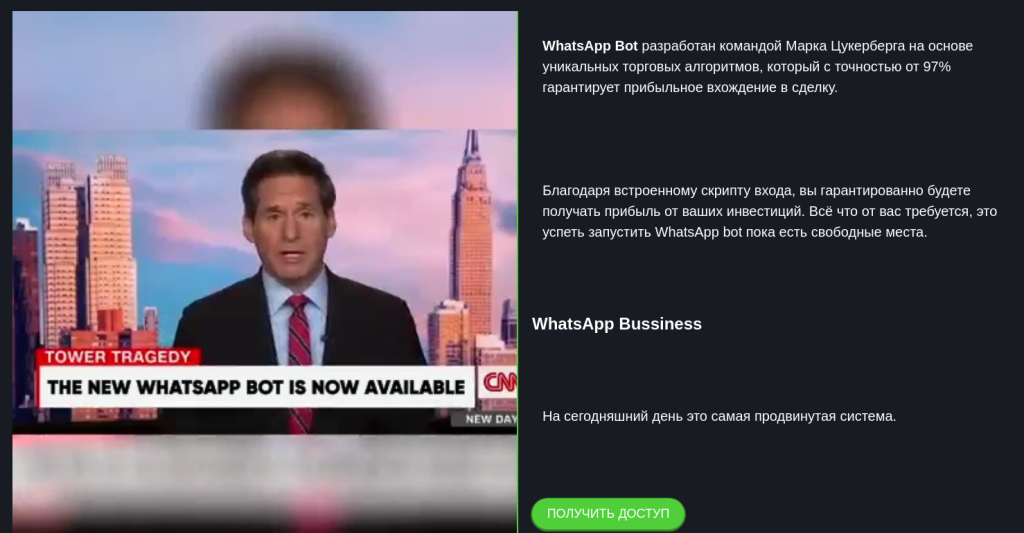

یکی دیگر از بردارهای حمله پیامرسان ها، گسترش فیشینگ و کلاهبرداری هایی بود که هدف آنها چیزی غیر از ربودن اعتبار حساب ها بود. به ویژه، مهاجمان از پیشنهادات رسیدن به درآمد سریع سوء استفاده کردند. تصویر زیر از سرمایه گذاران دعوت میکند تا برنامه ای به نام “WhatsApp Bot” را دانلود کنند که گفته میشود توسط تیم زاکربرگ ساخته شده است. مجرمان سایبری مدعی بودند که این ربات احتمال سرمایه گذاری سودآور را به 97 درصد افزایش میدهد.

کاربر به منظور شروع کسب درآمد، فقط باید منتظر «فضای رایگان» (ظاهراً در برخی از برنامه های مرتبط با ربات)، ثبت نام و راه اندازی ربات باشد. کلاهبرداران در طول ثبت نام، به قربانی “مشاوره رایگان” ارائه کردند که طی آن احتمالاً از مهندسی اجتماعی جهت متقاعد ساختن قربانی برای سرقت پول استفاده کردند.

متن زیر برای ایجاد اعتبار بیشتر در ذهن قربانی، در فرم ثبت نام بیان می کرد که ساکنان برخی کشورها به طور موقت نمی توانند از ربات بهره جویند، اما می توانند بروز رسانی ها را دنبال کنند. پس از ثبت نام، به قربانی اعلام شد که “مبلغ توصیه شده را سرمایه گذاری کند” تا شروع به کسب درآمد کند. اگر قربانیان این کار را انجام می دادند، به احتمال زیاد پول آنها به سرقت می رفت.

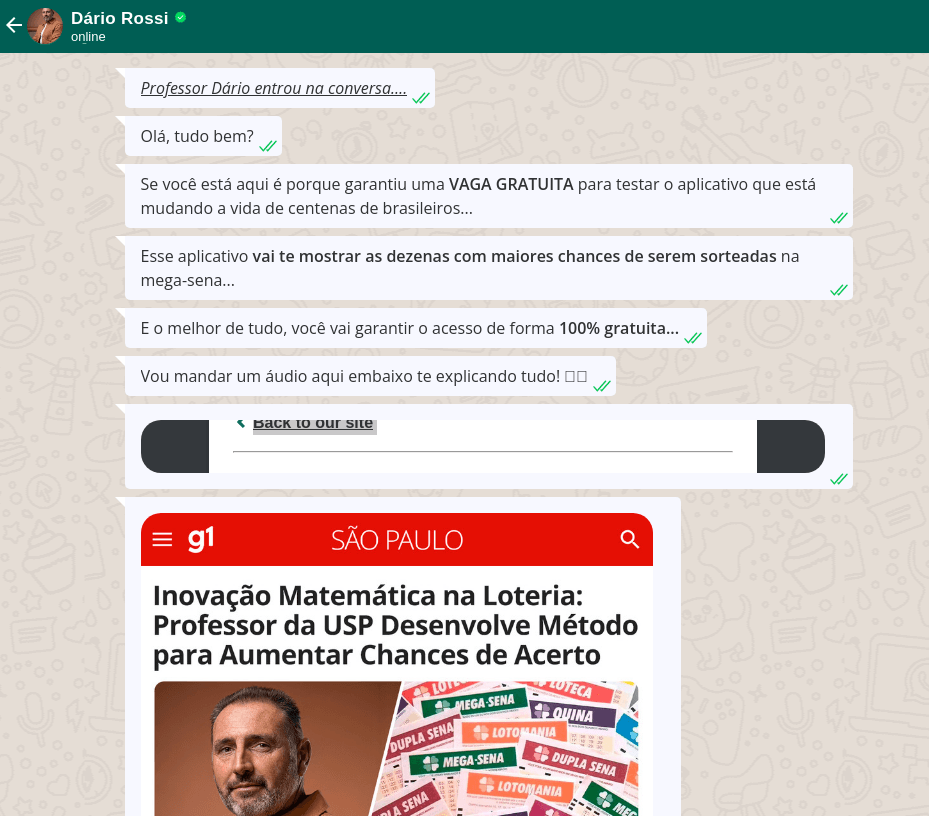

یک «استاد ریاضی» در یک کلاهبرداری پرتغالی زبان، مدعی شد که اپلیکیشنی برای افزایش شانس برنده شدن در قرعه کشی ساخته است و مردم را به خرید آن دعوت کرد.

در همین حال، به کاربران تلگرام پیشنهاد شد تا از بازدیدهای استوری ها و ویدیوها کسب درآمد کنند.

این طرح در همه موارد تقریباً یکسان بود و از کاربر دعوت شد تا به کانال کلاهبرداران برود، جایی که مبلغ کسب درآمد تأیید شده بود. سپس به هنگام مبادرت برای برداشت مبلغ درآمد، به آنها مبلغ اضافی جهت ارسال اطلاعات در مورد “برنامه” به دوستان و خانواده ارائه شد. در مرحله بعد، به منظور جذب قربانیان بیشتر به کاربر گفته شد که “درخواست جهت پردازش به درگاه پرداخت ارسال شده است” و پس از مدتی از قربانیان خواسته شد تا کمیسیون کمی بپردازند. طبیعتاً قربانیان نه “مبلغ درآمدزایی” را دریافت کردند و نه “درآمد اضافی”.

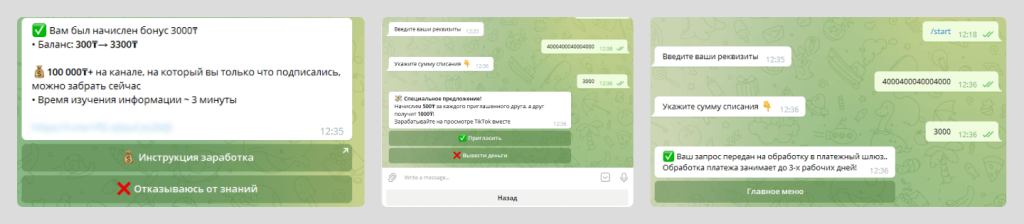

علاوه بر کلاهبرداری های پیامرسان ها، کسپرسکی طرح هایی را مشاهده نمود که از دارایی های شبکه اجتماعی به عنوان طعمه استفاده میکردند. به عنوان مثال، افزایش تعداد فالوور در شبکه اجتماعی Threads که اخیراً راه اندازی شده است، ممکن است یک پیشنهاد عالی به نظر برسد. تنها کاری که قربانی باید انجام میداد این بود که یک نام کاربری وارد نماید و ثابت کند که ربات نیست. با این حال، فرم ورودی در یک صفحه جعلی بود و با کلیک بر روی دکمه Verify Now قربانی به یک سایت کلاهبرداری هدایت میگردید. لازم به ذکر است که فالوورهای اضافه شده جعلی بودند.

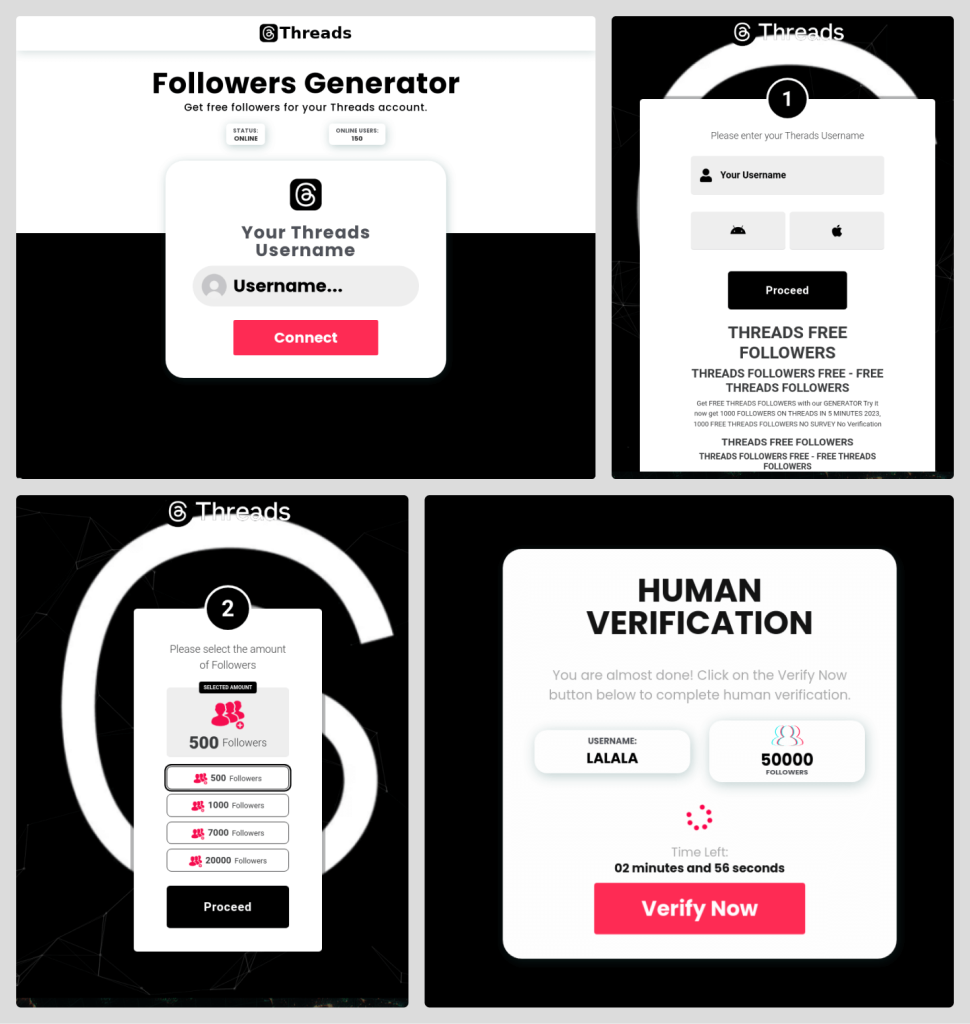

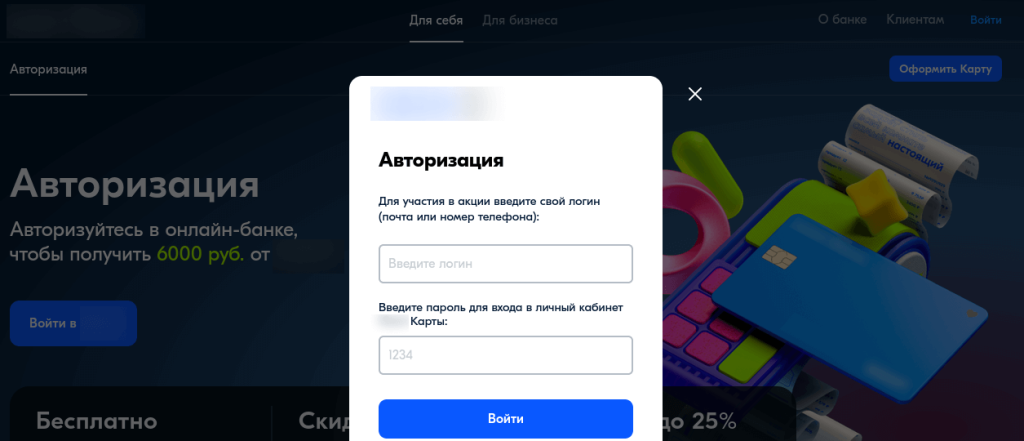

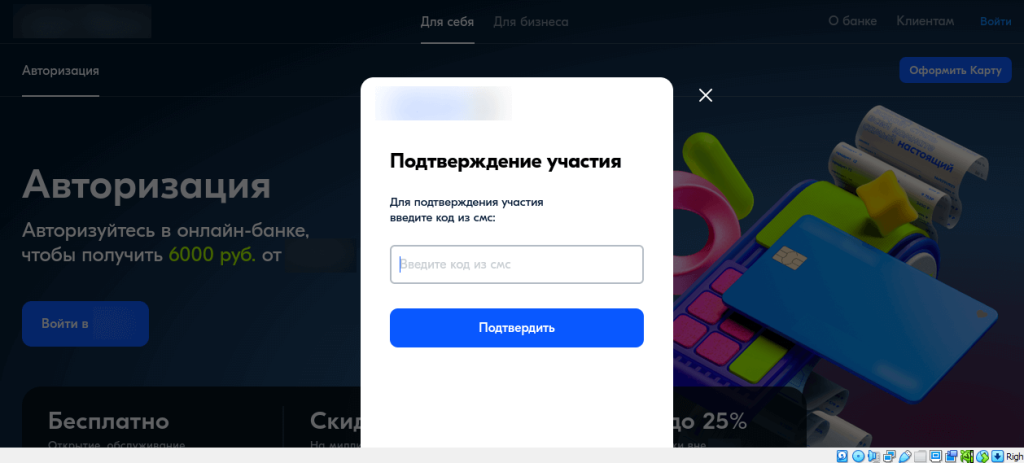

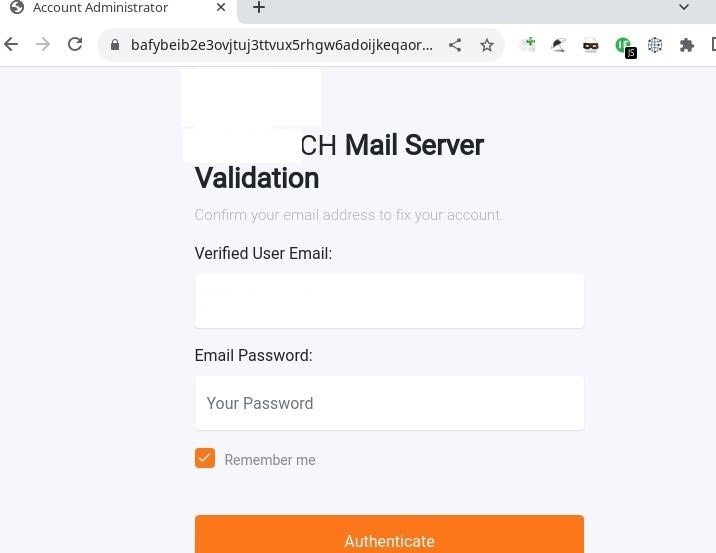

دور زدن احراز هویت دو مرحلهای

برخی از سایت ها اغلب از احراز هویت دو مرحله ای برای محافظت از حساب های کاربران در برابر هک شدن بهره میجویند. به طور کلی، کاربر برای ورود به حساب شخصی خود، باید ابتدا یک نام کاربری و رمز عبور را وارد کند و سپس کد یکبار مصرف را از طریق ایمیل یا پیامک دریافت نماید. مجرمان سایبری تمام تلاش خود را جهت غلبه بر این مکانیزم امنیتی به انجام رساندند. به عنوان مثال، یک صفحه جعلی با تقلید از یک بانک روسی به قربانیان فرصتی برای شرکت در تبلیغات و دریافت 6 هزار روبل پس از وارد کردن نام کاربری و رمز عبور خود ارائه کرد.

این ربات، داده های ورودی را به یک بازار آنلاین واقعی ارسال کرد که درخواست کد ارسال شده در یک متن را داشت. از این رو، صفحه جعلی فیلدی برای وارد کردن کد به نمایش میگذاشت.

ربات پس از دریافت کد، آن را به سایت واقعی ارسال کرده و اطلاعات حساب شخصی قربانی در اختیار کلاهبرداران قرار میگرفت.

هوش مصنوعی در خدمت کلاهبرداران

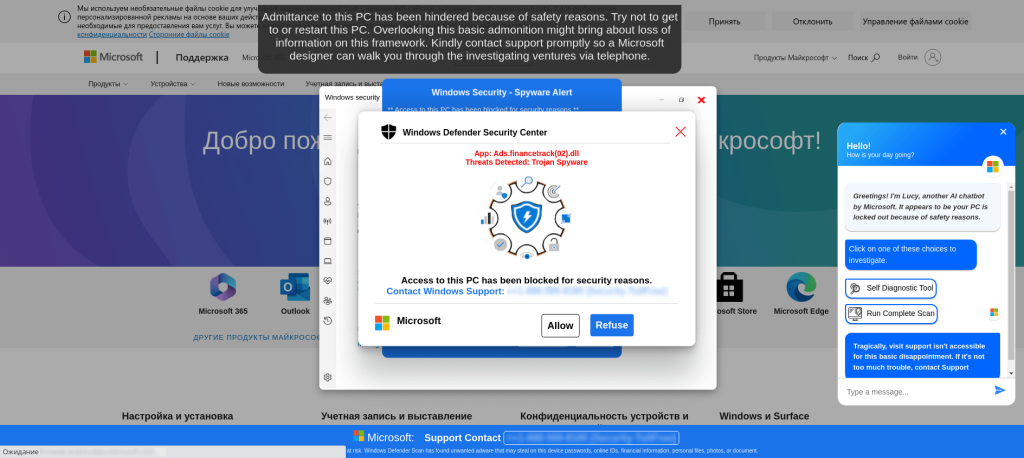

هیچ فناوری در سال 2023، بدون هوش مصنوعی مولد کامل نمیشد. کلاهبرداران سایبری از این فرصت سوء استفاده کردند. آنها با استفاده از سایت های جعلی، « GPT chats» را میزبانی کردند که ظاهراً قادر به تشخیص مشکلات رایانهای، کسب درآمد و مواردی از این دست بودند. در واقع، این سایت هیچ مدل هوش مصنوعی را به کار نمیبردند، بلکه فقط از این موضوع برای برانگیختن علاقه قربانیان احتمالی و ایجاد یک کلاهبرداری بزرگتر استفاده میکردند.

یکی از این صفحات با تقلید از وب سایت مایکروسافت به بازدیدکنندگان هشدار داد که تشخیص دادهحاکی از آن است که رایانه آنها دارای یک تروجان است. جهت جلوگیری از به سرقت رفتن داده ها، به قربانیان توصیه شد تا زمانی که مشکل حل نشده است دستگاه را راه اندازی مجدد یا خاموش نکنند.

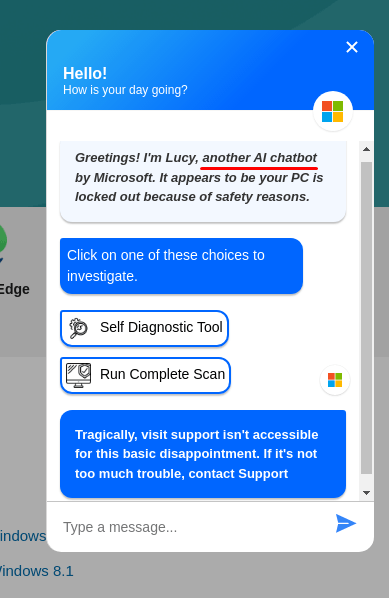

سپس دو گزینه به قربانی ارائه شد: تماس با خط تلفن یا چت با لوسی (Lucy)، که یک ربات چت هوش مصنوعی است. قربانی در مورد دوم، باید روشی را برای تشخیص دستگاه انتخاب میکرد، پس از آن ربات اعلام مینمودکه قادر به حل مشکل نیست و توصیه میکند قربانی با پشتیبانی تماس بگیرد. کلاهبرداران حرفهای و نه مهندسان مایکروسافت، در انتهای خط منتظر تماس بودند.

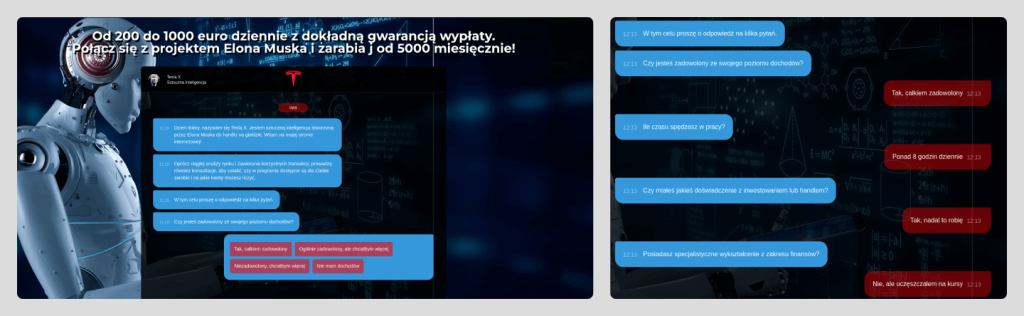

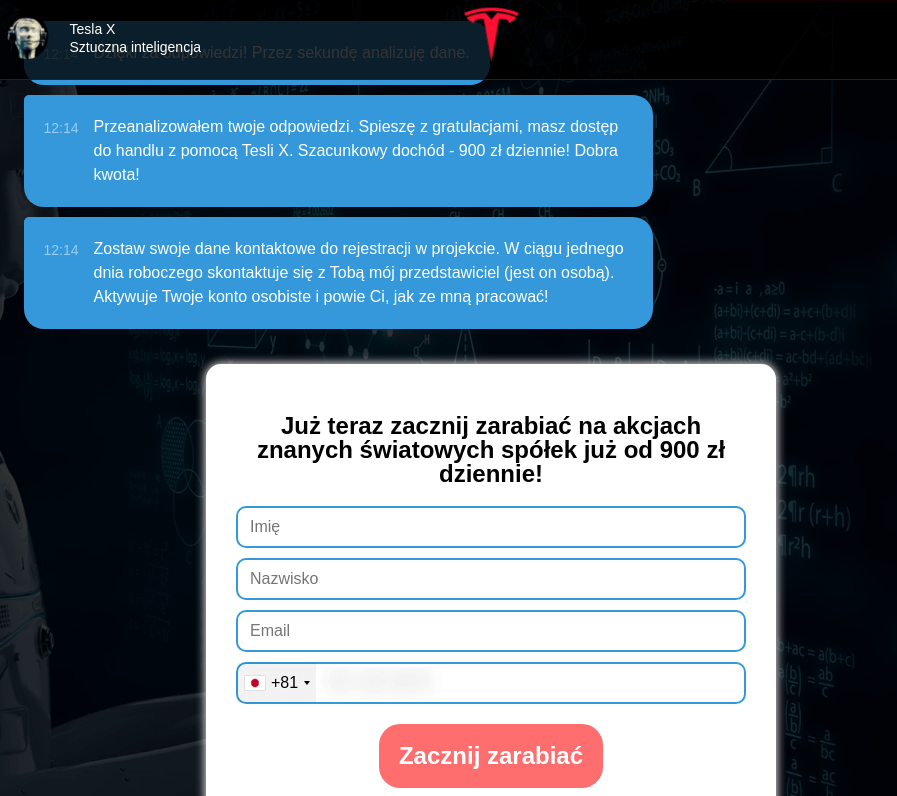

«چت با ربات های هوشمند» نیز به عنوان مشاوری جهت کسب درآمد آنلاین مورد استفاده قرار گرفت. رباتی که وانمود می کرد توسط ایلان ماسک طراحی شده است، خدمات سرمایه گذاری را در یک سایت، تبلیغ مینمود. ربات پس از اینکه به “کاربر” جدید اعلام کرد که می تواند آنها را به سرعت ثروتمند کند، در مورد تحصیلات، سطح درآمد و تجربه سرمایه گذاری آنها پرسش میکرد.

ربات صرف نظر از پاسخ ها، به قربانی اعلام میکرد که کسب درآمد را برای او انجام خواهد داد. در مرحله بعد، مبلغ را برای فریب قربانی نشان داده و کاربر را وادار میساخت تا صرفاً با ارائه اطلاعات تماس خود ثبت نام کند. وقایعِ پس از آن احتمالاً مانند سایر طرح های مشابه رخ دادهاند و «هوش مصنوعی» برای ارائه توانایی های محاسباتی خود، مبلغی درخواست نموده و پس از سرقت، قربانی را رها کرده است.

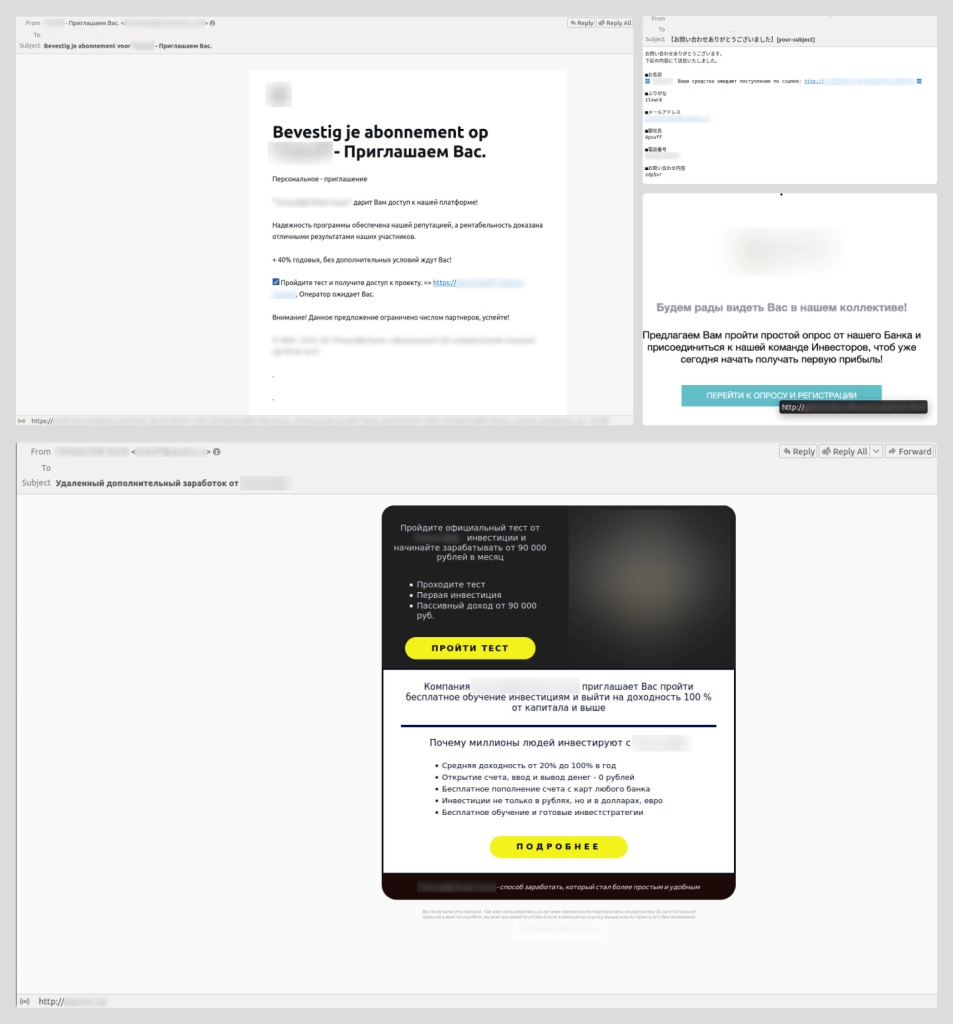

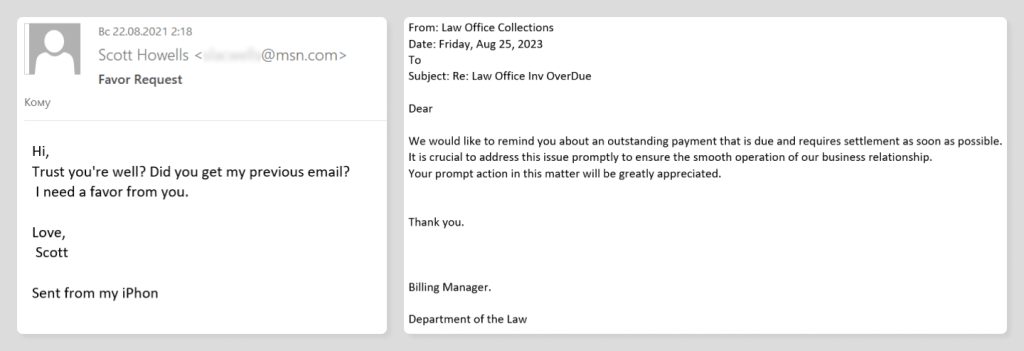

ارسال کنندگان هرزنامه در طول کمپین، جهت تغییر فرمت ایمیل اقداماتی انجام داند. آنها لینکی را در پیوست یا در متن پیام قرار دادند و از گیرندگان درخواست پاسخ داشتند. متن ایمیل ها بسیار متفاوت بود، برخی از ایمیل ها حاوی هیچ متنی نبودند و عناصر گرافیکی مانند آرم بانک در برخی از آنها ظاهر شده بود. کلاهبرداران تا به امروز به ارسال ایمیل های مشابه ادامه داده و هر چند وقت یکبار طرح را تغییر دادند.

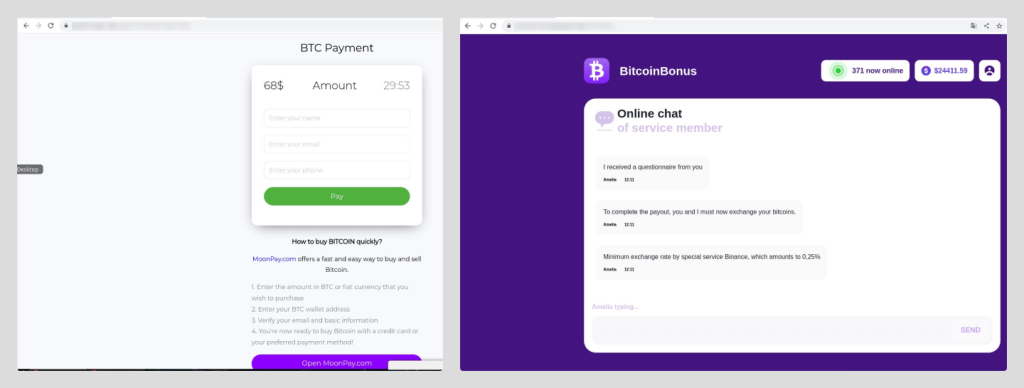

کلاهبرداری با ارزهای دیجیتال

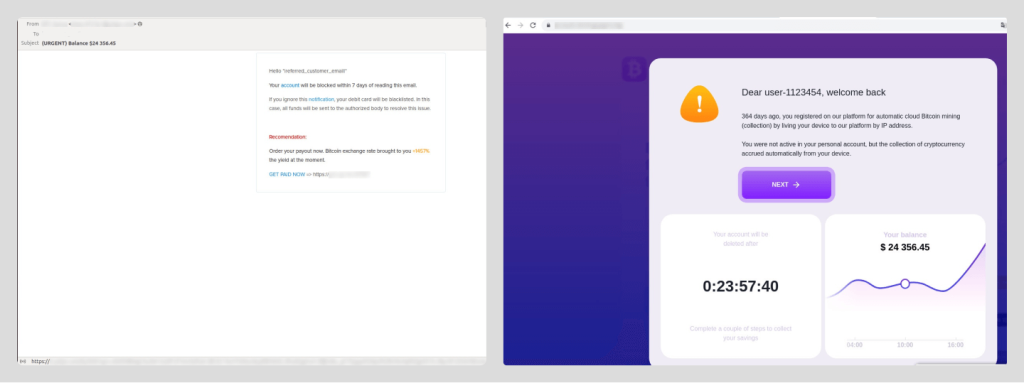

ارسال کنندگان هرزنامه بصورت فعالانه از موضوع ارزهای دیجیتال به عنوان طعمه استفاده کردند. به عنوان مثال، کلاهبرداران با ارسال ایمیل هایی به قربانیان احتمالی در مورد بسته شدن یک حساب کاربری در آینده نزدیک هشدار دادند و از آنها درخواست کردند تا وجوه خود را بدون تاخیر برداشت کنند.

دریافت کننده پس از کلیک بر روی لینک، مطلع میشد که در گذشته یک حساب کاربری در یک پلتفرم استخراج بیت کوین باز کرده است و از آن زمان تاکنون ده ها هزار دلار درآمد کسب کرده است. طبیعتاً برای برداشتن این مبلغ پرداخت کمی هزینه لازم بود. البته چنین حساب کاربری وجود نداشت و این «هزینه» هدف نهایی کلاهبرداران بود.

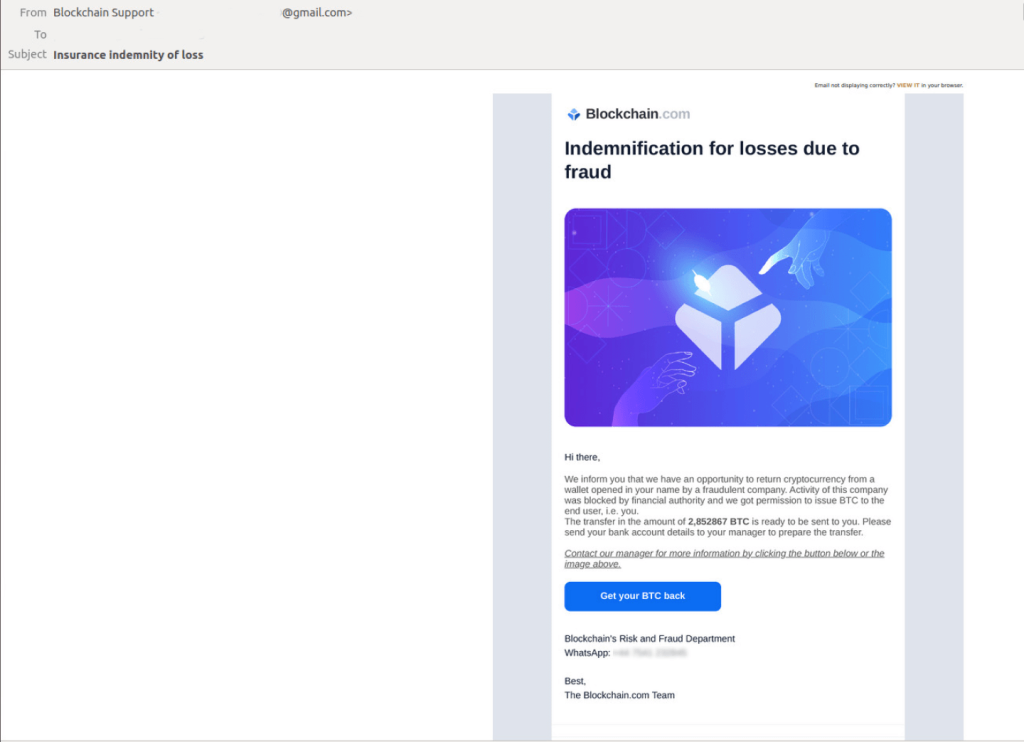

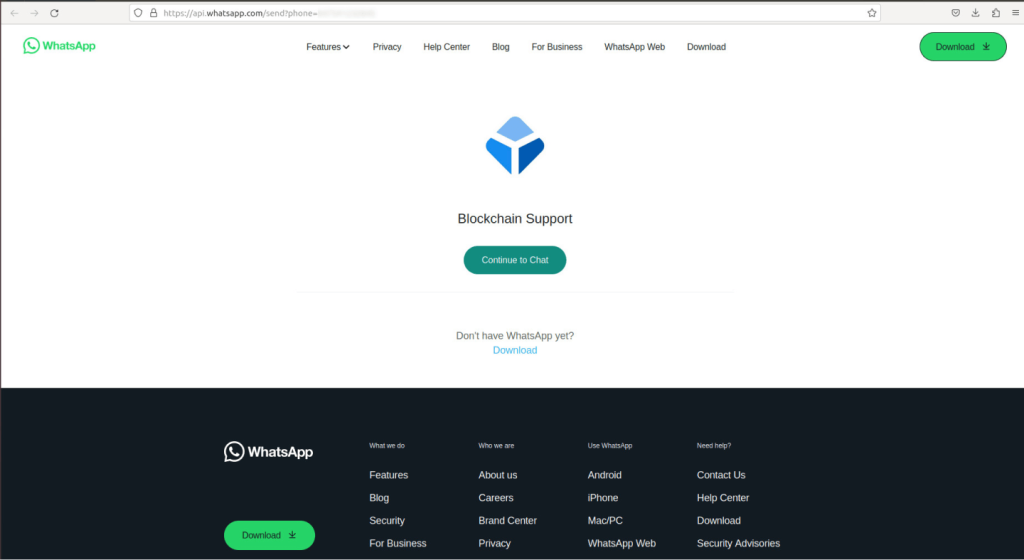

در طرحی مشابه اما با تعداد قربانیان بیشتر، ایمیل های انبوه در نوامبر گذشته توجه کسپرسکی را به خود جلب کرد. گفته میشود که گروهی از کلاهبرداران آنلاین یک کیف پول رمز ارز را به نام گیرنده ایمیل باز کرده و رمز ارزهای غیرقانونی را به آنجا منتقل کردهاند. کلاهبرداران دستگیر شدند، اما ارز دیجیتال باقی ماند و گیرنده آزاد بود آن را از حساب برداشت کند.

برای راهنمایی قربانیان در این فرآیند، به آنها توصیه شد که از طریق واتساپ با “پشتیبانی” تماس حاصل کنند. یک «نماینده پشتیبانی» در طول چت، درخواست اسکن یک سند هویتی کرد، در نتیجه قربانی مجاز به برداشت درصدی از وجه بود.

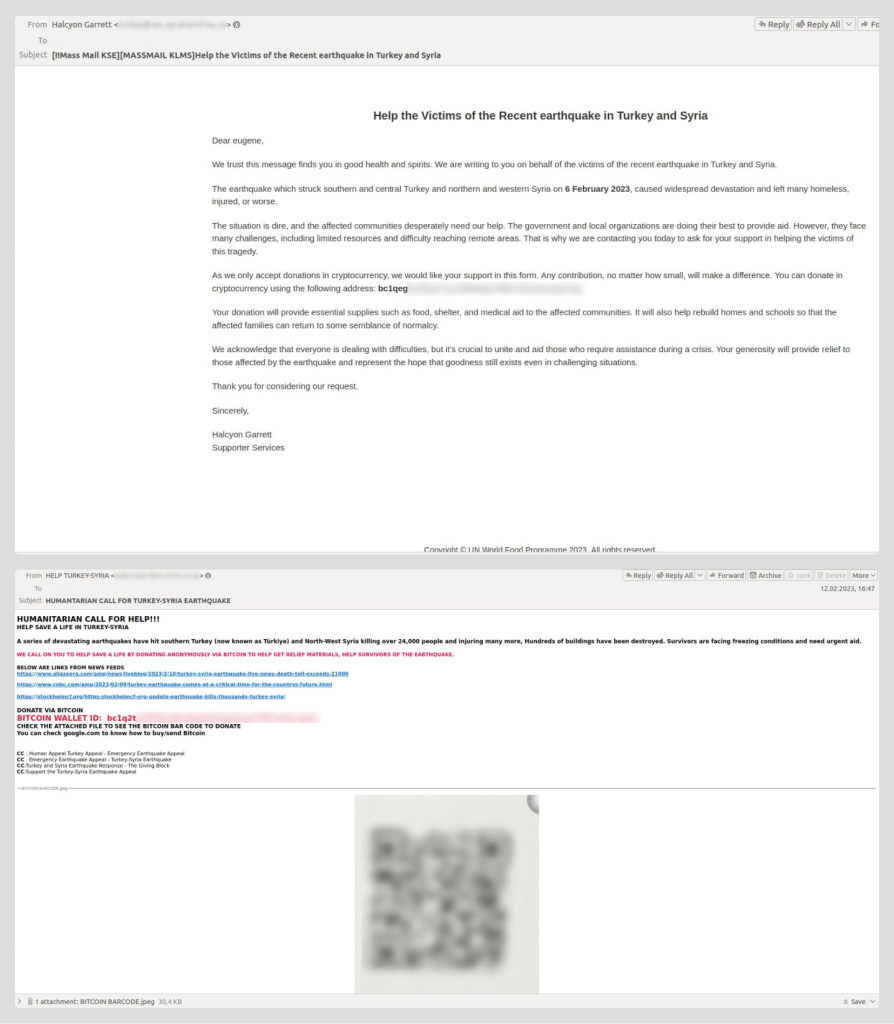

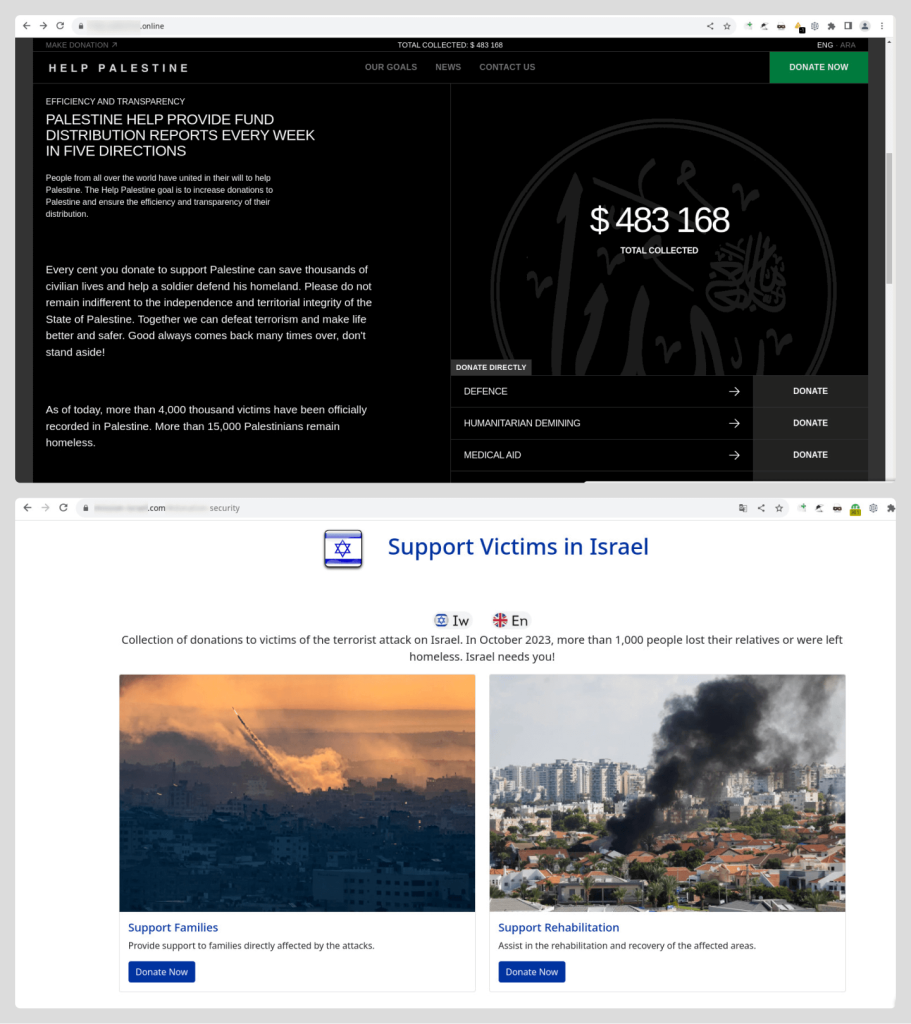

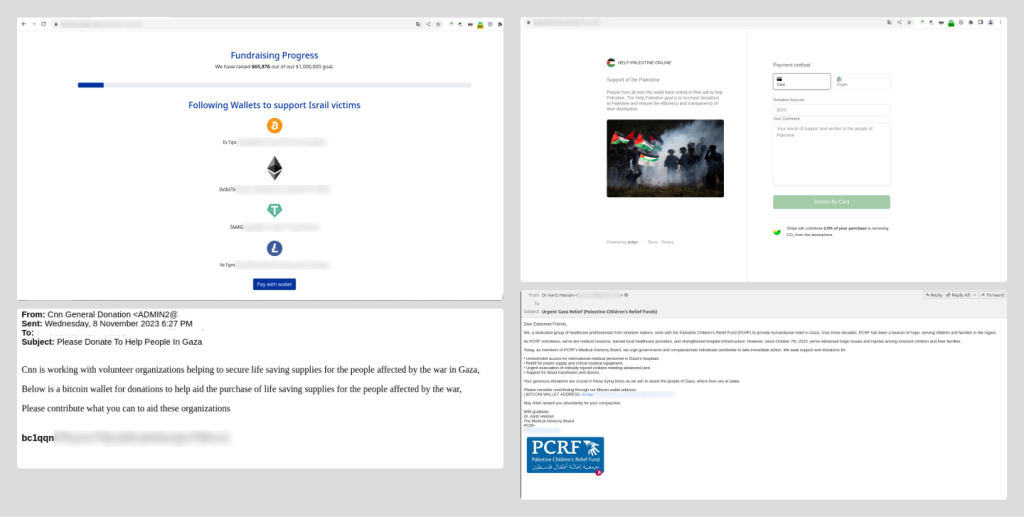

کلاهبرداریهای خیریه

عوامل تهدید به طور سنتی از رویدادهای پرمخاطب جهانی برای سوء استفاده از تمایل مردم برای کمک به دیگران بهره میجویند. کسپرسکی در نیمه دوم فوریه 2023، شاهد چندین ایمیل کلاهبرداری بود که از گیرنده درخواست میکردند برای کمک به قربانیان زلزله اخیر در ترکیه، پول به کیف پول بیت کوین کلاهبرداران منتقل نمایند.

از سوی دیگر، کلاهبرداران در ماه اکتبر، با ارسال ایمیلهایی برای قربانیان جنگ اسرائیل و حماس درخواست کمک کردند.

در مورد اول آدرس کیف پول مهاجمان، مستقیماً در بدنه پیام قرار داده شده بود. ایمیلهای ماه اکتبر نیز حاوی لینکی به یک سایت با چندین کیف پول در طیف وسیعی از ارزهای دیجیتال بود. جالب اینجاست که کلاهبرداران، وب سایتهایی را برای کمک به هر دو طرف جنگ راه اندازی کردند، اما با آدرس های کیف پول یکسان. ایمیلهای دیگری نیز شامل آدرس کیف پول توزیع شدند.

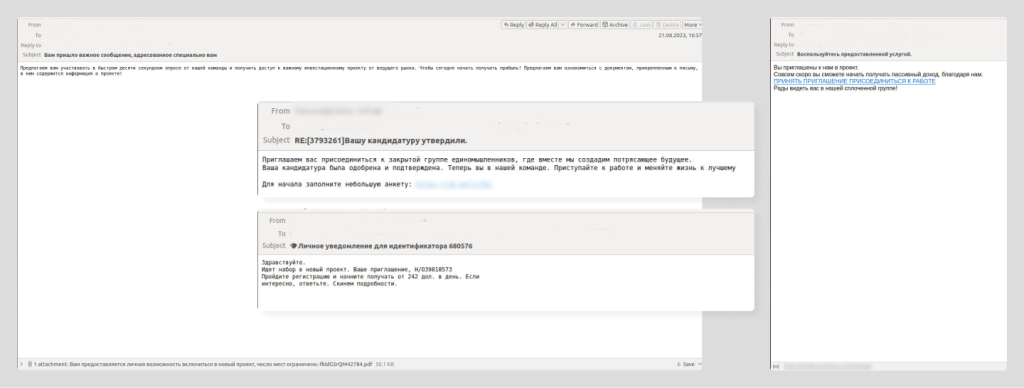

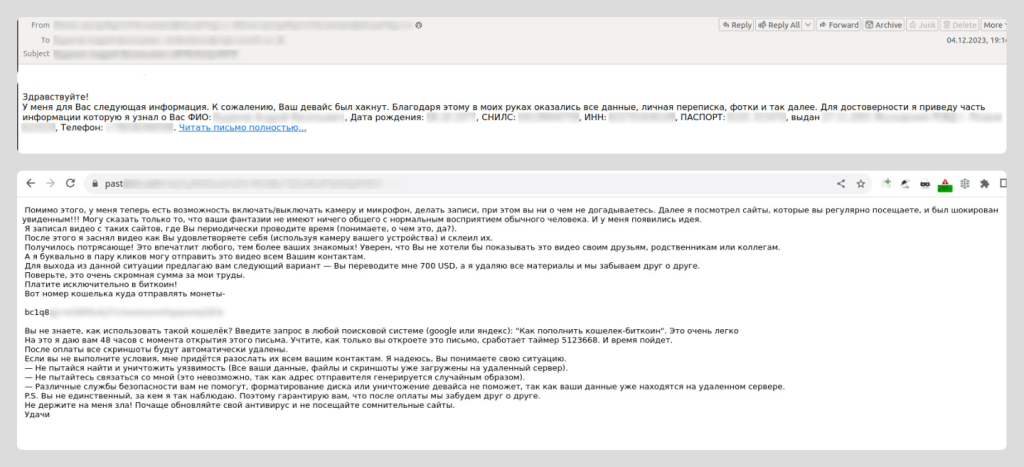

باج گیری

سال 2023 شاهد تعداد زیادی کلاهبرداری با اخاذی از طریق ایمیل بود. به عنوان مثال، کسپرسکی در ماه دسامبر، با ایمیل انبوهی مواجه شد که تهدید میکرد فیلم های شخصی قربانی را برای دوستان و خانوادهاش ارسال میکند. باج گیران مدعی بودند که دستگاه قربانی را هک کرده، کنترل دوربین و میکروفون را به دست گرفته و از صفحه نمایش رایانه وی فیلم ضبط کردهاند. آنها ویدیو را ویرایش کردند و محتوای روی صفحه را با فعالیت های ادعایی قربانی در مقابل رایانه ترکیب نمودند. مجرمان به عنوان باج، انتقال بیت کوین به کیف پول رمز ارز مشخص شده را درخواست کردند.

این طرح به خودی خود چیز جدیدی نیست. اخاذی با تهدیدهای توخالی یک نوع قدیمی از کلاهبرداری آنلاین است. با این حال، اجرای این اخاذی در سال 2023، تا حدودی تغییر کرد. جزئیات “هک” و خواسته های مهاجمان مانند قبل در ایمیل وجود نداشت، اما قربانی پس از کلیک بر روی لینکی در ایمیل به صفحه مورد نظر منتقل میشد. همچنین این بار مهاجمان سعی کردند با افزودن اطلاعات شخصی درباره گیرنده ایمیل نام کامل، شماره تلفن، شناسه مالیات دهندگان و سایر جزئیات، به فریب خود اعتبار بیشتری دهند. عوامل تهدید احتمالاً این اطلاعات را از پایگاه های داده در دارک وب استخراج کردهاند. البته، این امر بر مقیاس توزیع حمله تأثیر گذاشت و معمولاً چنین ایمیل هایی به میلیون ها نفر ارسال میشوند اما کسپرسکی این بار، فقط چند صد مورد را ثبت کرد.

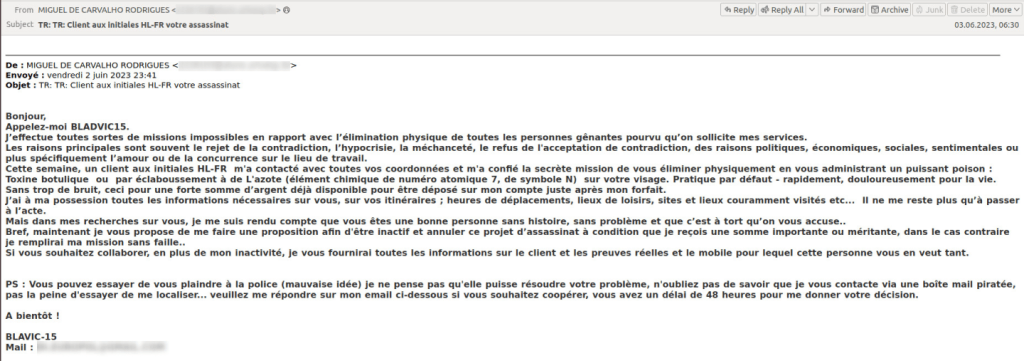

کسپرسکی در تابستان، یک ایمیل انبوه دیگر را با درخواست انتقال پول به کیف پول بیت کوین کشف کرد. ایمیل ها به زبان فرانسوی به فرمت معمول هرگونه درخواست اخاذی (تهدید برای ارسال ویدیوهای محرمانه، تهدید از سوی سازمان های مجری قانون، تهدید به بی اعتبار کردن اعتبار شرکت در اینترنت) بودند، اما مهاجمان با افزودن تهدید به قتل، پا را فراتر گذاشتند. فرستنده به عنوان یک قاتل حرفه ای ظاهر شد که گفته می شود برای مسموم کردن گیرنده ایمیل استخدام شده است. مهاجم برای خودداری از این اقدام، قربانی را به انتقال ارز دیجیتال به کیف پول مشخص شده در ایمیل، هدایت میکرد.

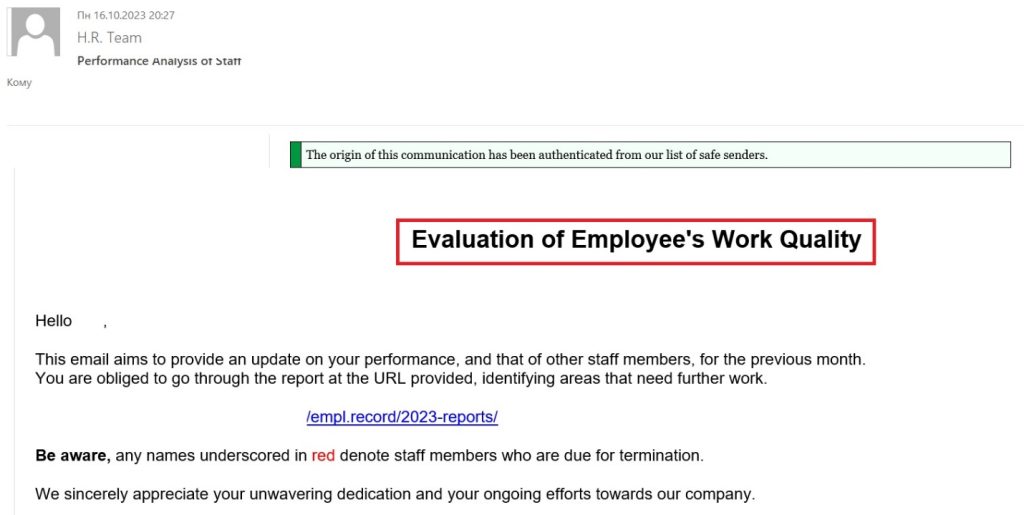

پیوستهای مخرب

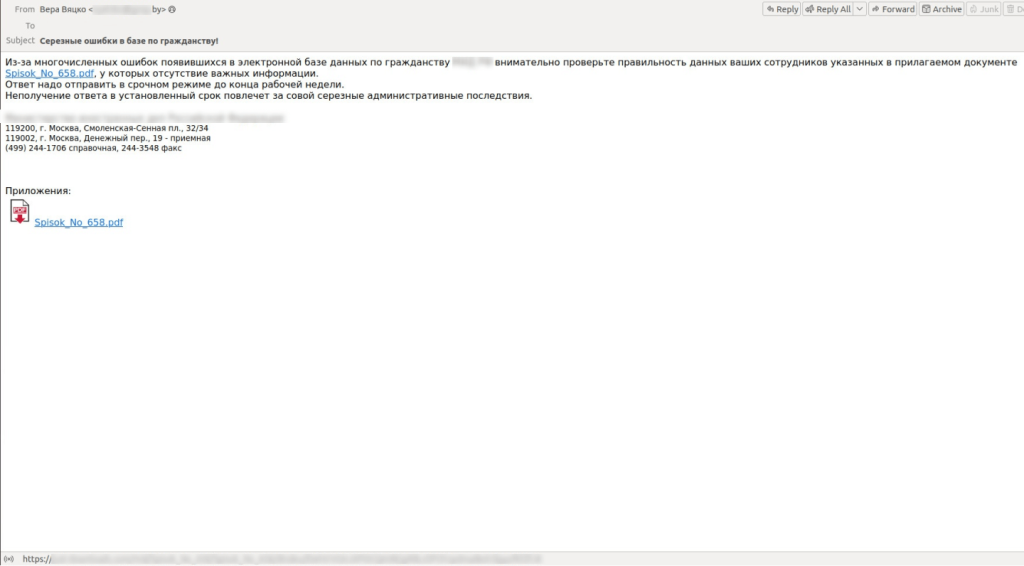

کلاهبرداران برای توزیع فایل های مخرب، در سال 2023 به پنهان کردن نامه های خود به عنوان ارتباطات رسمی ادامه دادند. برای مثال، کسپرسکی در ماه مارس، یک ایمیل انبوه را کشف نمود که امضای آن متعلق به یک سازمان دولتی بود. مهاجمان در آن ایمیل، درخواست تأیید اطلاعات کارمندان را که ظاهراً در پایگاه داده موجود بود، داشتند. با این حال، لیست کارمندانی که آنها توزیع کردند، فایل بدافزار بود. مهاجمان برای وادار ساختن قربانی به باز کردن پیوست، بر فوریت آن به این صورت تاکید کردند: “گیرنده می تواند به دلیل ارسال نکردن اطلاعات بروز شده فوراً از نظر اداری مسئول شناخته شود”. چنین ایمیل هایی عمدتاً برای کارمندان در بخش منابع انسانی و امور مالی ارسال شده بود.

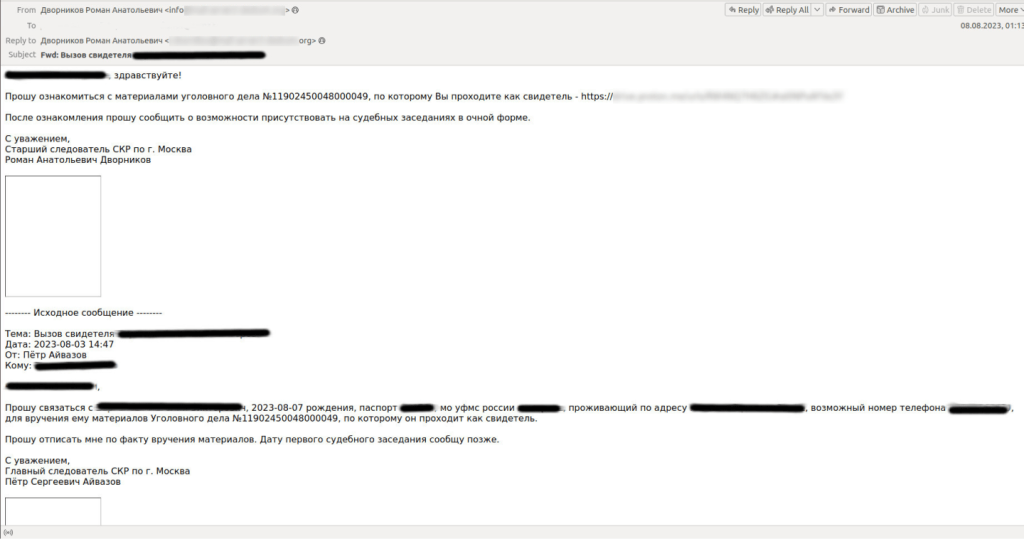

مهاجمان در اواسط آگوست، با ایمیل های انبوه و ظاهرا از سوی کمیته تحقیقات روسیه، کاربران را مورد هدف قرار دادند. آدرس فرستنده حاوی یک نام دامنه رسمی بود و متن ایمیل به گیرنده دستور میداد تا موارد یک پرونده جنایی را که گفته میشد در آن شاهد بوده اند، بخواند و آمادگی خود را برای شهادت در دادگاه گزارش کند. برای مشاهده “موارد”، گیرنده باید روی لینکی به سرویس میزبانی فایل کلیک میکرد. محتوای ایمیل قانع کننده به نظر می رسید و ایمیل حاوی برخی از داده های شخصی گیرنده است که احتمالاً در نتیجه نشت داده حاصل شده است.

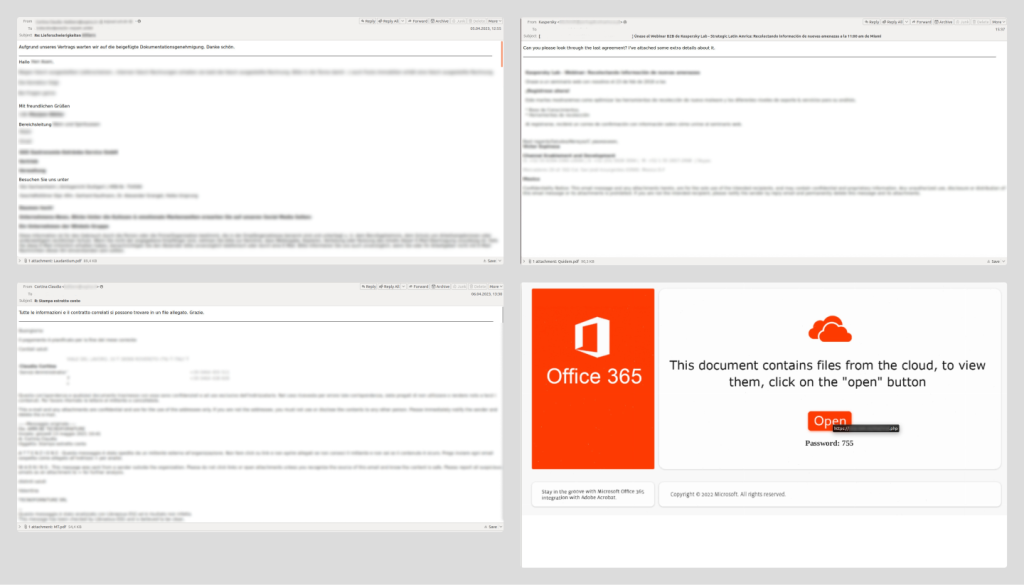

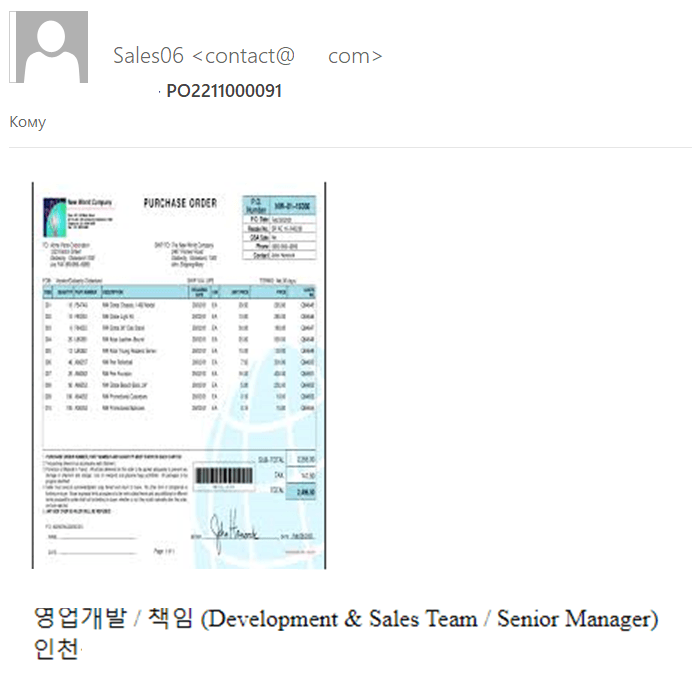

کسپرسکی ایمیل های انبوه مخربی را در طول سال، مشاهده نمود که مدعی بودند از سوی مخاطبین تجاری گیرنده ایمیل ارسال شدهاند. ایمیل ها عموماً حاوی مکاتبات قبلی بین طرفین بودند که در پاسخ به آن مهاجمان وانمود میکردند که نوعی سند تجاری (قرارداد، فاکتور و غیره) را ارسال کردهاند. قربانی برای مشاهده آنها، میبایست پیوست را باز نموده و لینکی را دنبال میکرد که بدافزار را روی رایانه وی دانلود و نصب مینمود.

عوامل تهدید بین راه های مختلف توزیع بد افزار تغییر روش می دهند. به عنوان مثال، برخی از ایمیل ها حاوی یک آرشیو محافظت شده با رمز عبور بودند، در حالی که برخی دیگر لینکی را در یک PDF پیوست یا حتی یک پیوست HTML ارائه میکردند. در حالی که Qbot در ابتدای سال، در اواسط ماه می، به طور فعال توزیع شده بود، کسپرسکی چندین هزار ایمیل مشابه با لینکی جهت دانلود تروجان PikaBot کشف نمود. کسپرسکی بعداً شاهد انتشار بدافزارهای دیگری از طریق همین الگو بود.

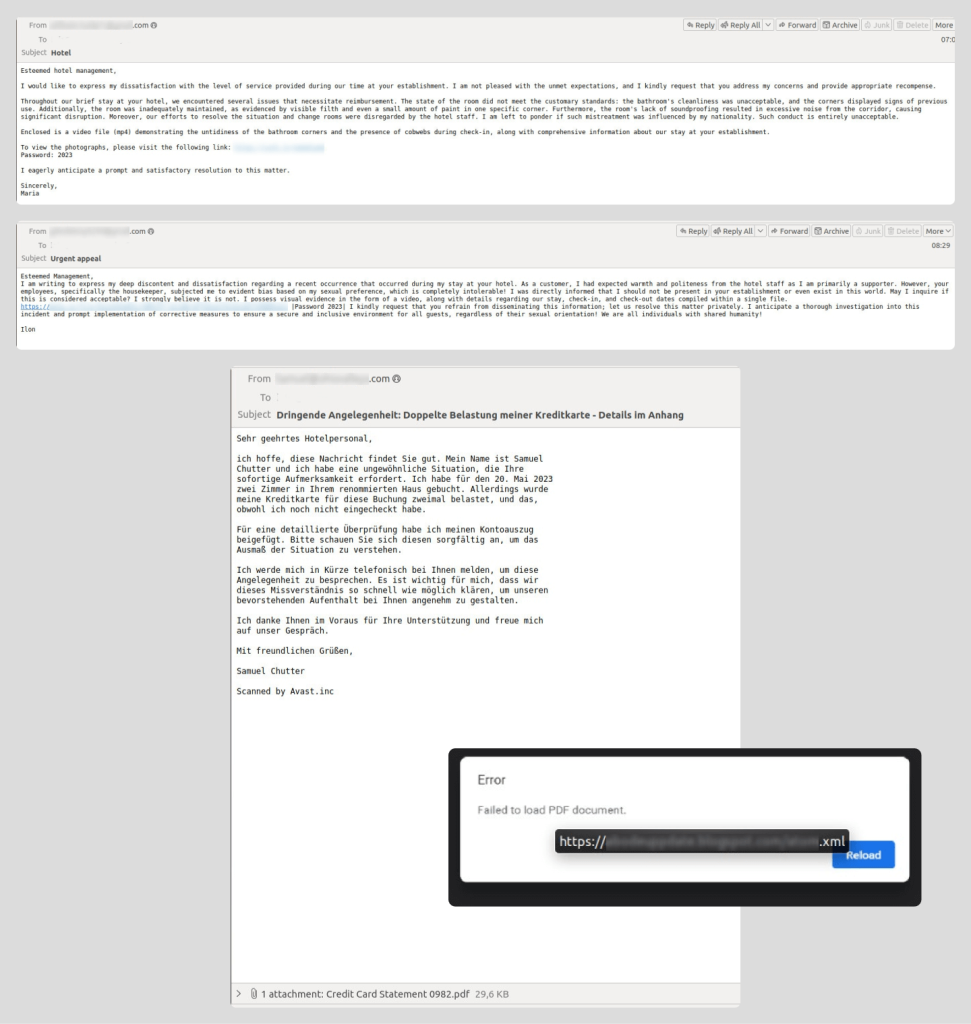

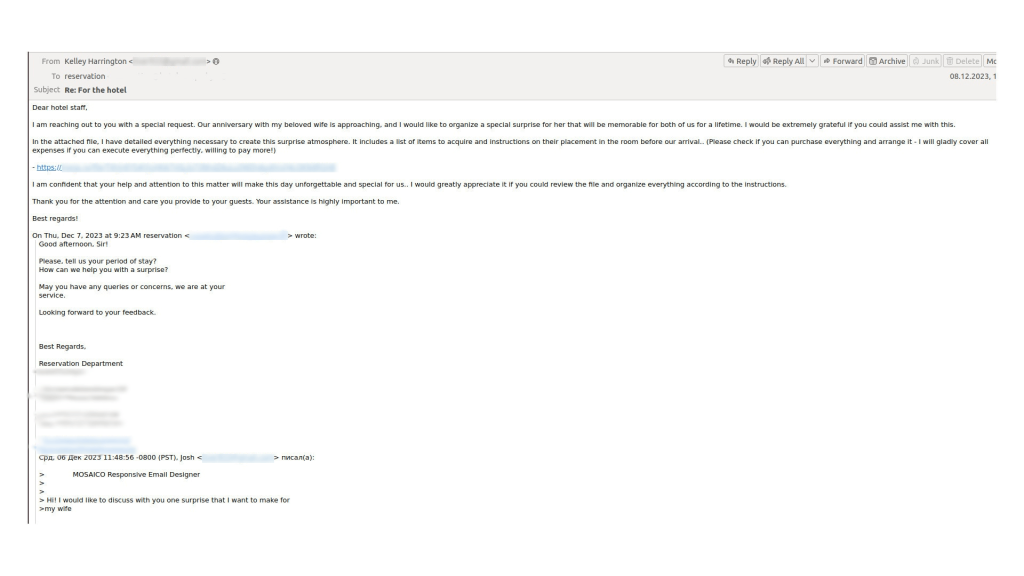

کسپرسکی در طول سال، شاهد تلاش هایی برای مورد هدف قرار دادن صاحبان و کارکنان هتل ها بود. آنها ظاهراً ایمیل هایی از مهمانان سابق دریافت کردند که متن ایمیل غالبا حاوی شکایت (با مضامین: از مهمان دو بار هزینه دریافت شده است، کارکنان بداخلاق بودند، شرایط اقامت نامناسبی بوده است)، یا اطلاعاتی در مورد خدمات هتل و لیست هزینهها بود.

مهاجمان در برخی موارد، ابتدا چند ایمیل «غیر مخرب» با مدیریت هتل رد و بدل کردند و پس از آن لینکی برای دانلود فایل های مخرب ارسال نمودند. تهدیدات مختلفی از جمله Xworm Trojan و RedLine stealer از این طریق توزیع شدند.

پیوند لیست

طبق مشاهدات کسپرسکی، موارد حملات DoS معروف به پیوند لیست یا بمباران ایمیل در سال 2023 افزایش یافته است. ماهیت حمله به شرح زیر است: مجرمان سایبری آدرس ایمیل قربانی را در سایت های قانونی متعددی ثبت می کنند و در نتیجه هزاران اعلان تأیید خودکار به این آدرس ایمیل سرازیر می شوند. ایمیل های ناشی از این امر بار سنگینی بر سرور ایمیل گیرنده وارد می کنند و استفاده عادی از ایمیل را غیرممکن میسازند. برای مثال اگر یک صندوق پستی مشترک برای ارتباط با مشتریان یا شرکا مورد حمله قرار گیرد، این حمله می تواند کل سازمان را فلج کند. چالش چنین حملاتی این است که ایمیلها و سایتهایی که از آن ارسال شده اند کاملاً قانونی هستند.

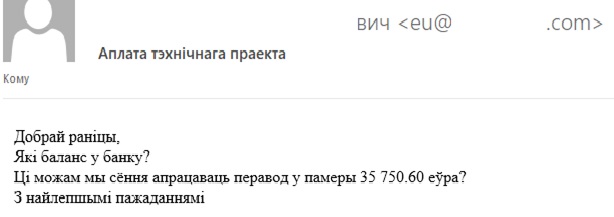

فیشینگ هدفمند و حملات BEC در سال 2023

ساخت متن هایی به منظور فیشینگ هدفمند برای مهاجمان با توسعه شبکه های عصبی و به ویژه سیستم های هوش مصنوعی (مانند ChatGPT)، آسان تر می گردد. تا پیش از سال 2023، حمله علیه اهداف ایمیل تجاری با دستور زبان ضعیف و اندازه متن محدود انجام می شد، اما چنین ایمیل هایی در حال حاضر بسیار شبیه به فرمت مکاتبات تجاری هستند.

مهاجمان علاوه بر زبان انگلیسی، بدون در نظر گرفتن میزان انتشار، شروع به ارسال ایمیل برای قربانیان احتمالی به زبان بومی آنها میکنند. این امر به دلیل ظهور مدل های زبانی بزرگ (LLM) در دسترس عموم است و عوامل تهدید را قادر به نوشتن متون به زبان های مختلف، از جمله زبانهای کمتر رایج مینماید.

سایر روندهای فیشینگ ایمیل در سال 2023

مبهم سازی

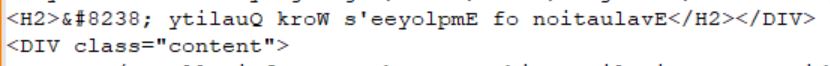

عوامل تهدید همچنان به راه های جدیدی برای مخفی کردن ایمیل ها به منظور دور زدن فیلترهای محتوا دست یافتهاند. کسپرسکی به طور خاص، با ایمیل هایی مواجه شد که نویسندگان آنها از کد بازگردانی از راست به چپ (‮) برای بازگرداندن جهت نوشته استفاده کرده و متن را وارونه می نویسند. کاربر با باز کردن چنین ایمیلی، یک نسخه وارونه از پیام را می بیند و فیلتر کلمه کلیدی بی فایده می شود، زیرا همه کلمات در متن اصلی معکوس می شوند.

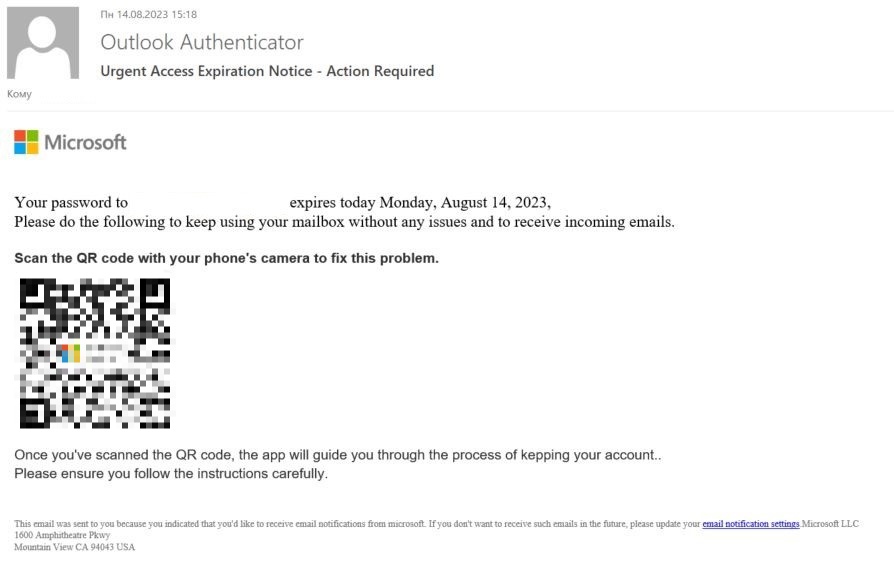

کدهای QR

ایمیل هایی با کدهای QR غالبا به سایت های کلاهبرداری اشاره می کنندو این یکی از اصلی ترین روندهای فیشینگ ایمیل در سال گذشته بوده است. اگر در اوایل سال 2023 اکثریت قریب به اتفاق ایمیل ها، اعلان های جعلی مایکروسافت بودند، پس از پایان سال، مهاجمان تاکتیک های خود را تغییر داده و شروع به ارائه کدهای QR تحت نام بسیاری از سازمان های مختلف کردند.

IPFS

استفاده از سیستم های IPFS برای میزبانی صفحات فیشینگ یکی دیگر از روندهای مهم سال 2023 بود. علاوه بر ارسال های پستی انبوه، از این روش میزبانی در کمپین های فیشینگ هدفمند با هدف شرکت های خاص استفاده شده است.

آمار: هرزنامه

سهم اسپم در ترافیک ایمیل

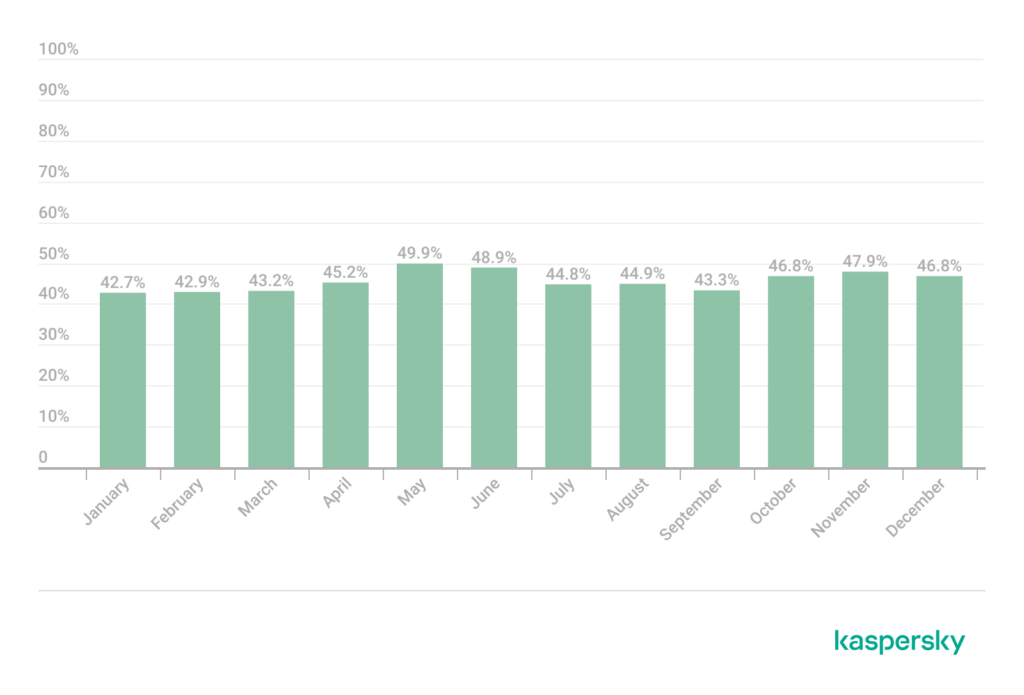

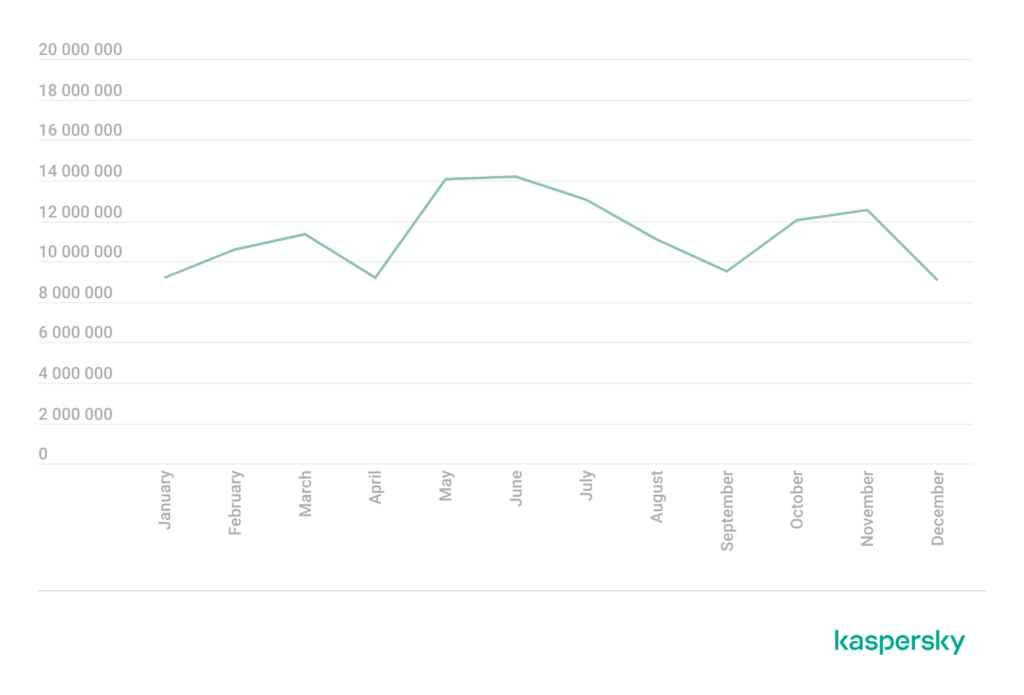

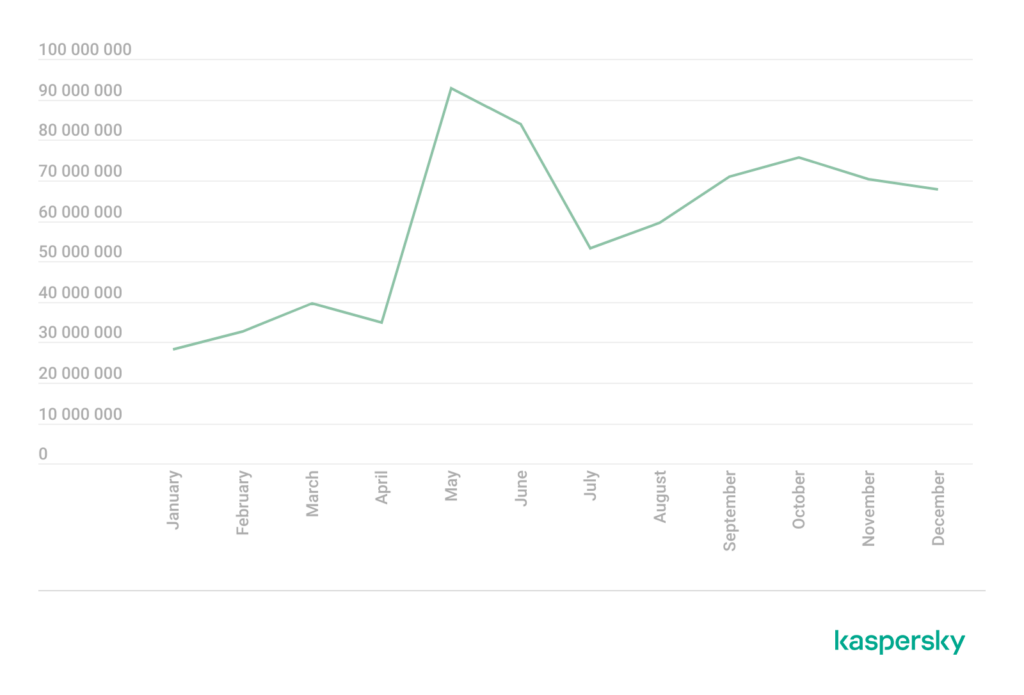

میانگین سهم هرزنامه در سال 2023، در ترافیک ایمیل جهانی 3.03 درصد کاهش یافت و نسبت به دوره گزارش قبلی به 45.60 درصد رسیده است. کمترین نسبت هرزنامه ها در ابتدای سال مشاهده شد که این میزان 42.68 درصد در ژانویه و 42.88 درصد در فوریه بوده است. 42.93 درصد از ایمیل ها به طور متوسط، در سه ماهه اول هرزنامه بودهاند. در مقابل، سه ماهه دوم فعال ترین فصل و48.00 درصد از ترافیک ایمیل اسپم بوده است. این رقم در ماه می به 49.94 درصد رسید.

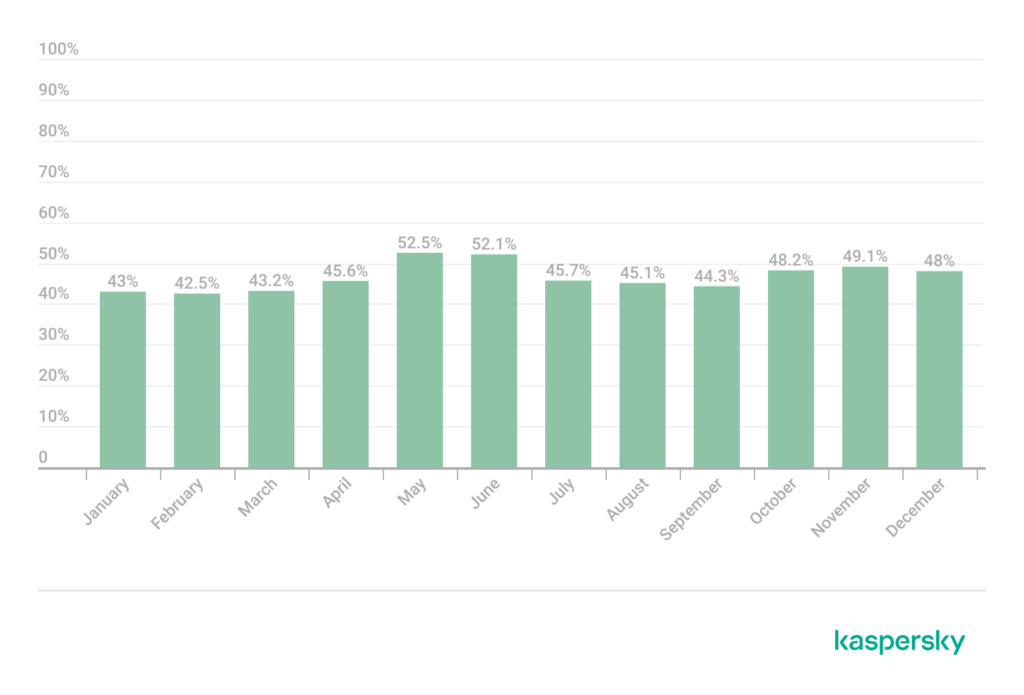

فعالیت هرزنامه ها در Runet طبق معمول، بیشتر از کل دنیا بود. به طور متوسط، 46.59 درصد از ایمیل ها در سال 2023 هرزنامه بودند، که 5.85 درصد کمتر از سال 2022 است. سه ماهه اول کم ترین میزان فعالیت سه ماهه در سطح جهان بود. در این مدت، میانگین سهم هرزنامه در ترافیک ایمیل Runet حتی کمتر از رقم جهانی 42.88 درصد بود. کم ترین فعالیت در Runet مختص ماه فوریه بود که در آن هرزنامه فقط 42.47 درصد از کل ترافیک را تشکیل میداد. فعالیت هرزنامه ها در ماه می و ژوئن (به ترتیب 52.46 درصد و 52.12 درصد) افزایش یافت، زمانی که سهم ایمیل های ناخواسته از نصف کل ایمیل ها فراتر رفت. به طور متوسط، از هر دو ایمیل در سه ماهه دوم، یکی از آنها هرزنامه بوده است.

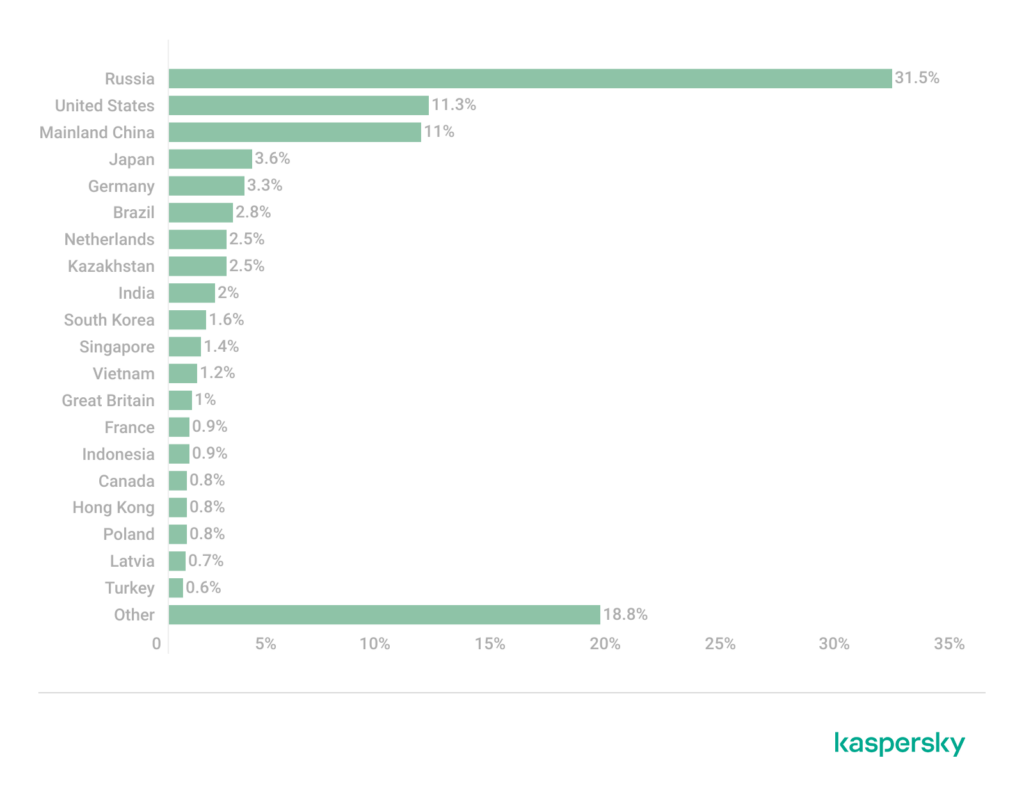

کشورها و مناطقی که هرزنامه از آنها نشات گرفته است

سهم اسپم از روسیه در سال 2023 افزایش یافت و به 31.45 درصد رسید. ایالات متحده آمریکا (11.30 درصد) به رتبه دوم صعود کرد که سهم آن نیز اندکی افزایش یافت. هرزنامه از سرزمین چین (10.97 درصد) 3 درصدکمتر از سال 2022 بود.

سهم آلمان (25/3 درصد) به روند نزولی خود ادامه داد، در حالی که سهم ژاپن (63/3 درصد) اندکی افزایش یافت و این کشور را در رتبه چهارم قرار داد. با وجود کاهش آمار، برزیل (2.84 درصد) از رتبه هفتم به ششم رسید و از هلند (2.54 درصد) پیشی گرفت. این بار قزاقستان (2.51 درصد) در رده هشتم قرار گرفت که یک سال قبل نتوانسته بود در بین 20 کشور اصلی قرار گیرد. رتبه نهم و دهم نیز به ترتیب به هند (2.02 درصد) و کره جنوبی (1.55 درصد) رسید.

پیوستهای ایمیل مخرب

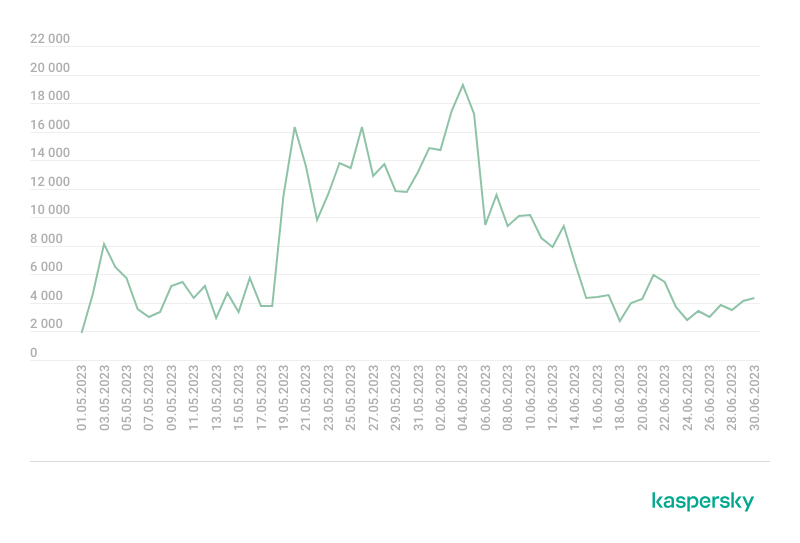

نرم افزارهای کسپرسکی 135،980،457 مورد تلاش برای باز کردن یک پیوست مخرب را در سال 2023، شناسایی کردند. همانند سهم هرزنامه در ترافیک ایمیل، تعداد شناسایی آنتی ویروس ایمیل در ابتدای سال نسبتاً کم بود و در ماه می تا ژوئن به اوج خود رسید.

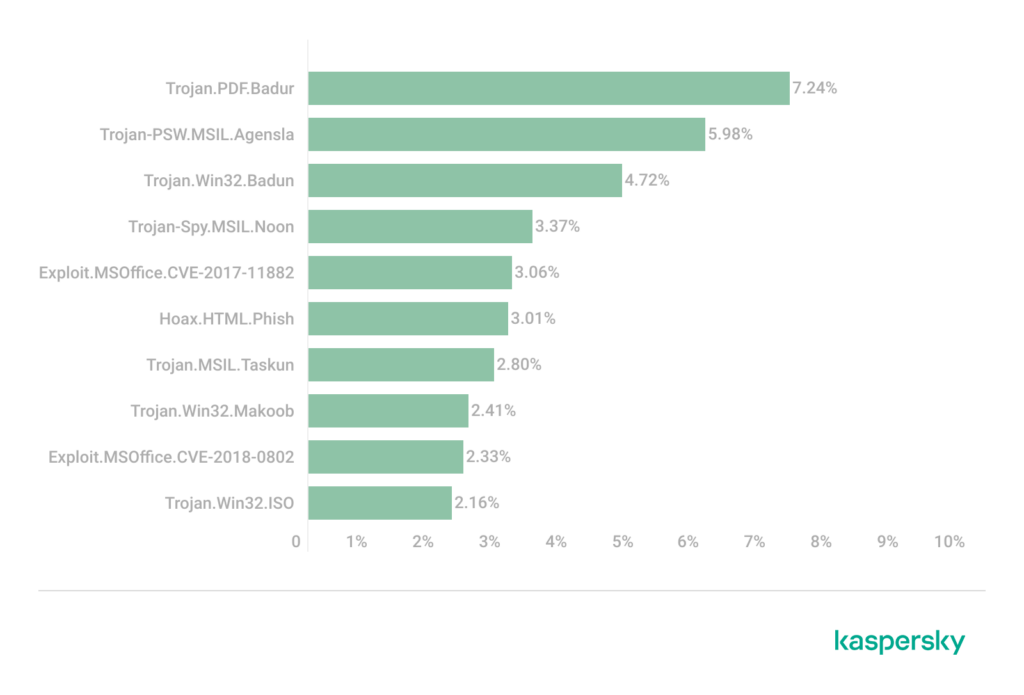

تروجان هایی که آنتی ویروس ها اغلب در ایمیل با آنها مواجه می شوند از خانواده Badur (24/7 درصد) بودند. آنها فایل های PDF با لینک هایی به منابع وب مشکوک هستند. Agensla(98/5 درصد) در رتبه دوم ربایندگان قرار گرفت که سهم آنها همچنان رو به کاهش است. خانواده تروجان Badun (72/4 درصد) که در قالب اسناد الکترونیکی ظاهر از طریق آرشیو منتشر میشوند، جایگاه سوم را حفظ کردند.

خانواده نرم افزارهای جاسوسی Noon (37/3 درصد) به رتبه چهارم سقوط کردند، در حالی که اکسپلویتها برای آسیب پذیری ها در کامپوننت Equation Editor دوباره جای خود را تغییر دادند CVE-2017-11882 (06/3) و از جایگاه پنجم، CVE-2018-0802 ، (33/2 درصد) به رتبه نهم سقوط کردند.

مهاجمان در سال 2023، اغلب فرم های فیشینگ را به عنوان پیوست های HTML ارسال می کردند که آنتی ویروس های کسپرسکی آنها را به عنوان Hoax.HML.Phish (01/3 درصد) تشخیص می دهند. همچنین در تصویر، تروجان های Makoob (41/2 درصد) وجود داشتند که پیش تر جزو رایج ترین پیوست های ایمیل نبودند. علاوه بر این، سهم پیوست های حاوی Taskun (80/2 درصد) اندکی افزایش یافت. ویژگی بارز این خانواده ایجاد پروسس های مخرب در Task Scheduler است. در مقابل، تصاویر مخرب دیسک ISO (16/2 درصد) نسبت به سال 2022 در بین مهاجمان محبوبیت کمتری داشتند.

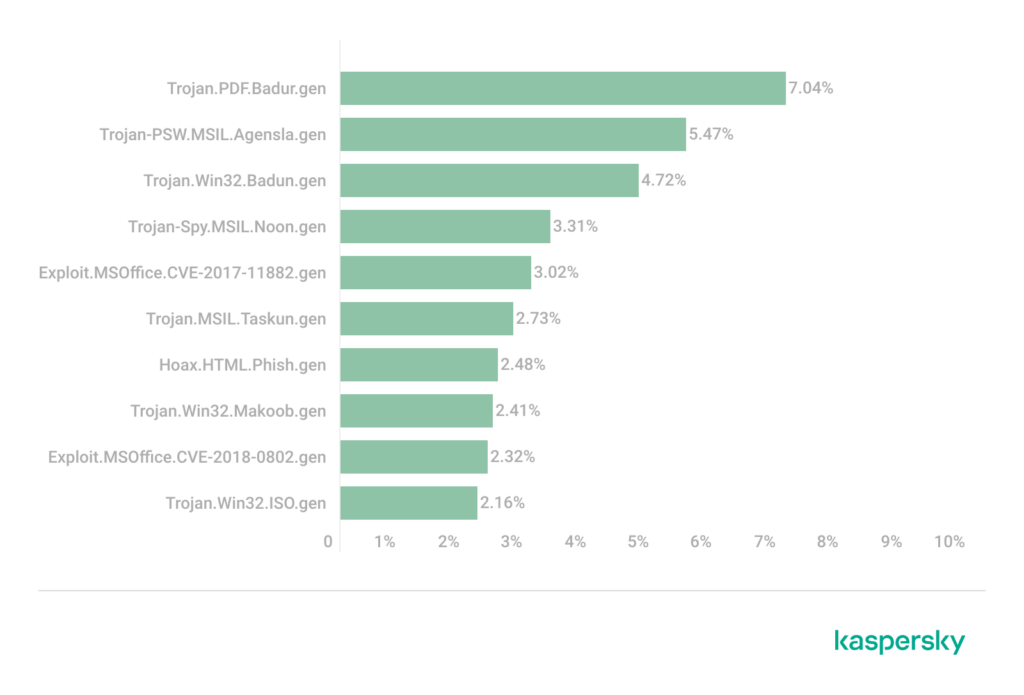

طبق معمول، توزیع تهدیدهای خاص تقریباً با توزیع خانواده بدافزارها یکسان است. تنها تفاوت این است که رایج ترین عضو خانواده Taskun (73/2 درصد) بیشتر از رایج ترین نوع پیوست HTML فیشینگ (2.48 درصد) ارسال شده است.

کشورها و مناطقی که توسط پست های مخرب مورد هدف قرار گرفتند

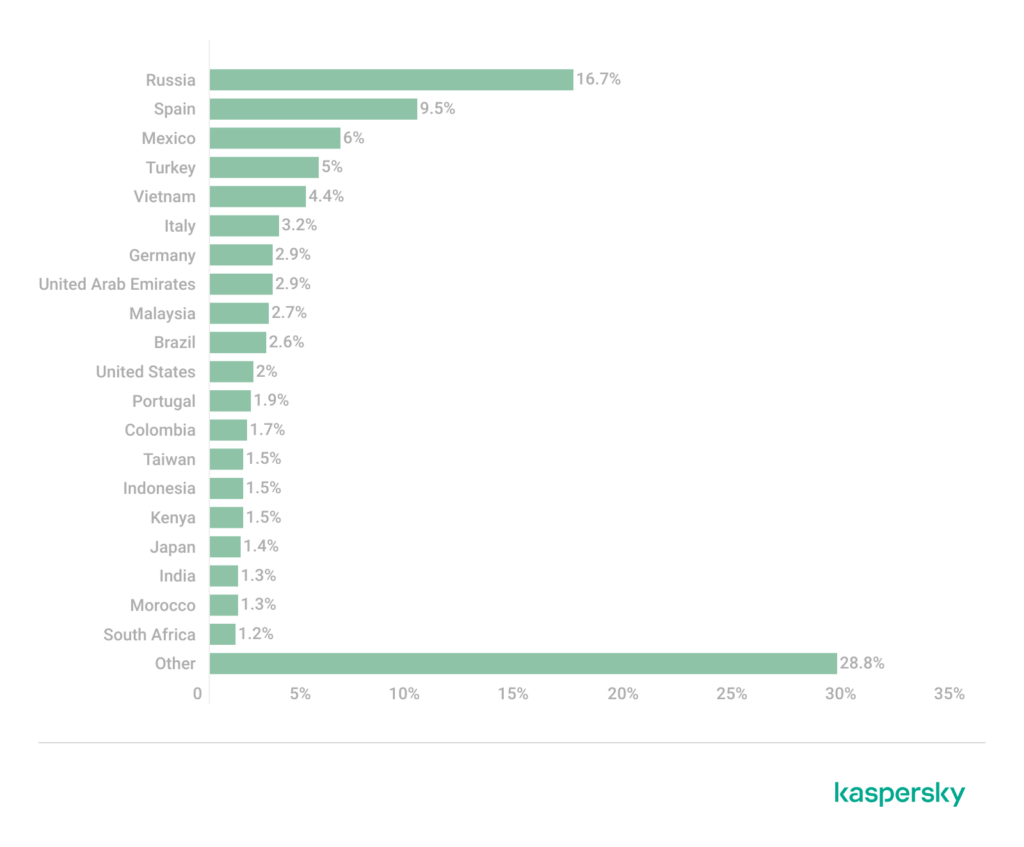

آنتی ویروس ایمیل در سال 2023، اغلب در دستگاه های واقع در روسیه (16.72 درصد) فعال شده بود. سهم این کشور از تمام اهداف هرزنامه های مخرب از سال 2022 بیش از دو برابر افزایش یافته است. اسپانیا (9.53 درصد) علیرغم افزایش سهم به رتبه دوم سقوط کرد. کاربران مکزیکی (5.99 درصد) تقریباً به اندازه سال قبل با پیوست های مخرب مواجه شدند، در حالی که سهم برزیل (2.63 درصد) بود.

ترکیه (5.04 درصد) از نظر تعداد شناسایی آنتی ویروس ایمیل در سال 2023 رتبه چهارم را کسب کرد. ویتنام (4.37 درصد) و ایتالیا (3.18 درصد) جای خود را عوض کردند، در حالی که آلمان (2.92 درصد)، امارات متحده عربی (2.90 درصد) و مالزی (2.70 درصد) پس از آنها قرار گرفتند و بطور کلی همه یک پله به سمت بالا حرکت کردند.

آمار: فیشینگ

حملات فیشینگ در سال 2023 مجددا افزایش یافت. آنتی ویروس های کسپرسکی 709،590،011 تلاش برای دنبال کردن لینک های مخرب را مسدود کردند. تعداد حملات به طور پیوسته در طول سال گذشته از افزایش فعالیت فیشینگ در ماه مه و ژوئن، افزایش یافت.

نقشه حملات فیشینگ

کاربران ویتنام (18.91 درصد) اغلب با فیشینگ مواجه شدند. پرو (16.74 درصد) در جایگاه دوم، و پس از آن تایوان (15.59 درصد)، لسوتو (15.42 درصد) و اکوادور (15.29 درصد) قرار گرفتند. یونان با 14.97 درصد در رتبه ششم و مالاوی با 14.91 درصد در رتبه هفتم قرار دارد. پرتغال (14.07 درصد)، سریلانکا (14.04 درصد) و فلسطین (13.89 درصد) در رتبه بندی 10 کشور و منطقه برتر از نظر حملات فیشینگ قرار دارند.

کشور | *سهم کاربران مورد حمله |

ویتنام | 18.91% |

پرو | 16.74% |

تایوان | 15.59% |

لسوتو | 15.42% |

اکوادور | 15.29% |

یونان | 14.97% |

مالاوی | 14.91% |

پرتغال | 14.07% |

سری لانکا | 14.04% |

فلسطین | 13.89% |

* سهم کاربرانی که با فیشینگ مواجه شده اند از تعداد کل کاربران کسپرسکی در کشور/منطقه، در سال 2023

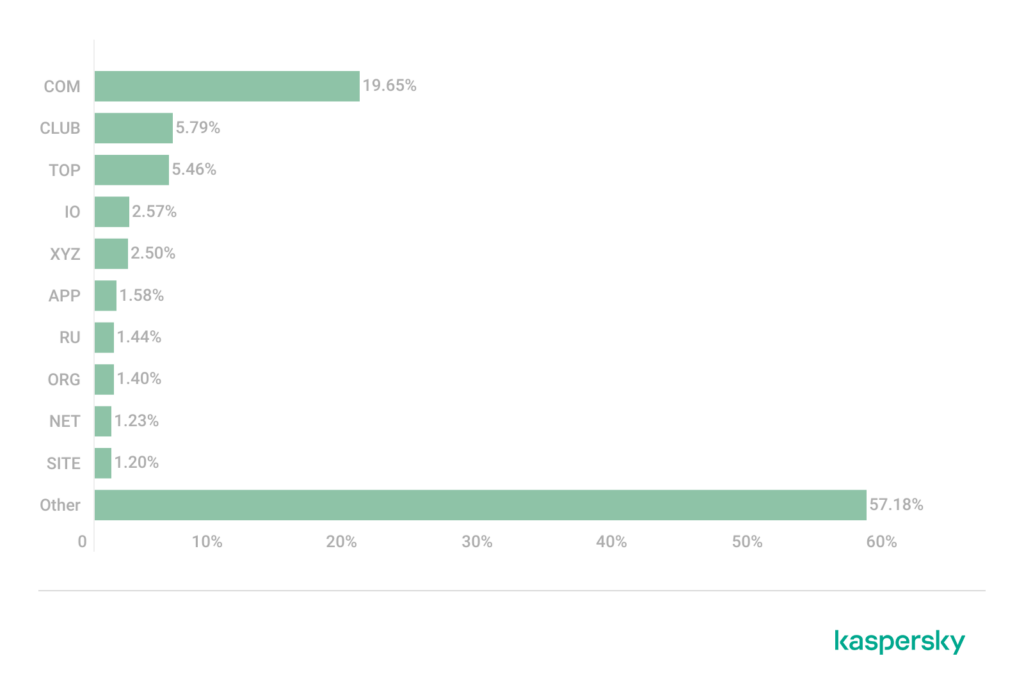

دامنه های سطح بالا

منطقه دامنه COM (65/19 درصد)، به عنوان رایج ترین دامنه برای میزبانی سایت های فیشینگ در سال 2023، باقی ماند و دامنه CLUB (79/5 درصد) در رتبه دوم قرار داشت که قبلاً در بین مجرمان سایبری محبوبیت نداشت.TOP (46/5 درصد) نیز در رتبه سوم و IO (57/2 درصد) در رتبه چهارم قرار گرفت.

پنجمین منطقه پر تقاضا در میان مهاجمان XYZ (50/2 درصد) است. سایت های فیشینگ نیز اغلب در منطقهAPP (58/1 درصد) میزبانی می شوند، که Google آن را به عنوان منطقه دامنه برای برنامه های کاربردی وب، و همچنین در منطقه روسیه RU (44/1 درصد) و در دامنه های جهانی ORG (40/1 درصد)،NET (23/1 درصد) و SITE (20/1 درصد) قرار میدهد.

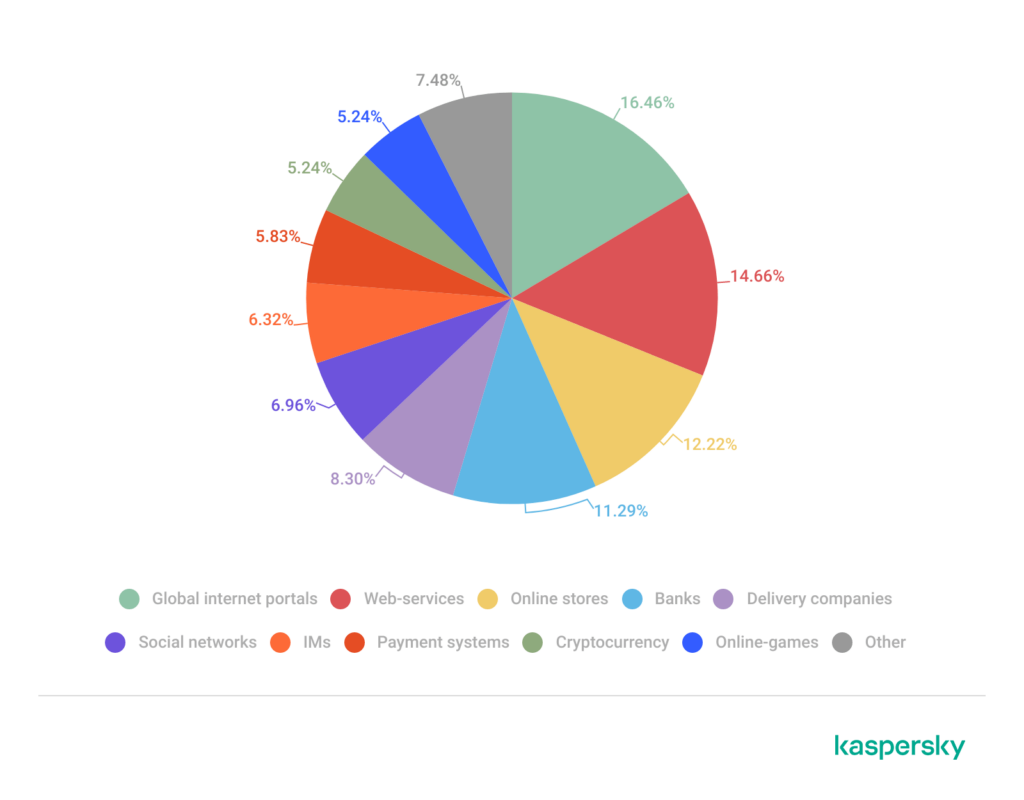

سازمان هایی که مورد هدف حملات فیشینگ قرار گرفتند

رتبه بندی سازمان هایی که توسط فیشرها مورد هدف قرار میگیرند، بر اساس تشخیص مؤلفه قطعی در سیستم ضد فیشینگ در رایانه های کاربر است. این مؤلفه تمام صفحات حاوی محتوای فیشینگ را که کاربر سعی کرده است با دنبال کردن لینک در یک پیام ایمیل یا در وب باز کند، تا زمانی که لینک های این صفحات در پایگاه داده کسپرسکی وجود دارد، شناسایی میکند.

صفحات فیشینگ در سال 2023، با تقلید از درگاه های اینترنتی جهانی (16.46 درصد) رتبه اول را از نظر تعداد دفعات تغییر مسیر مجدد به دست آوردند. کاربران خدمات وب کوچکتر (14.66 درصد) نیز مورد توجه عوامل تهدید بودند. 12.22 درصد دیگر از حملات فیشینگ، کاربران فروشگاه های آنلاین را مورد هدف قرار دادند.

بانک ها (11.29 درصد) در رتبه چهارم و خدمات تحویل در رتبه پنجم (8.30 درصد) در سال 2023، قرار گرفتند. علاوه بر این، مهاجمان در شبکه های اجتماعی (6.96 درصد)، برنامه های پیام رسانی فوری (6.32 درصد) و بازی های آنلاین (5.24 درصد) شکار شدند. همچنین در میان 10 دسته از سایتهایی که بیشتر مورد هدف کلاهبرداران قرار گرفتهاند، سیستمهای پرداخت (5.83 درصد) و وبسایتهای ارزهای دیجیتال (5.24 درصد) بودند.

فیشینگ تلگرام

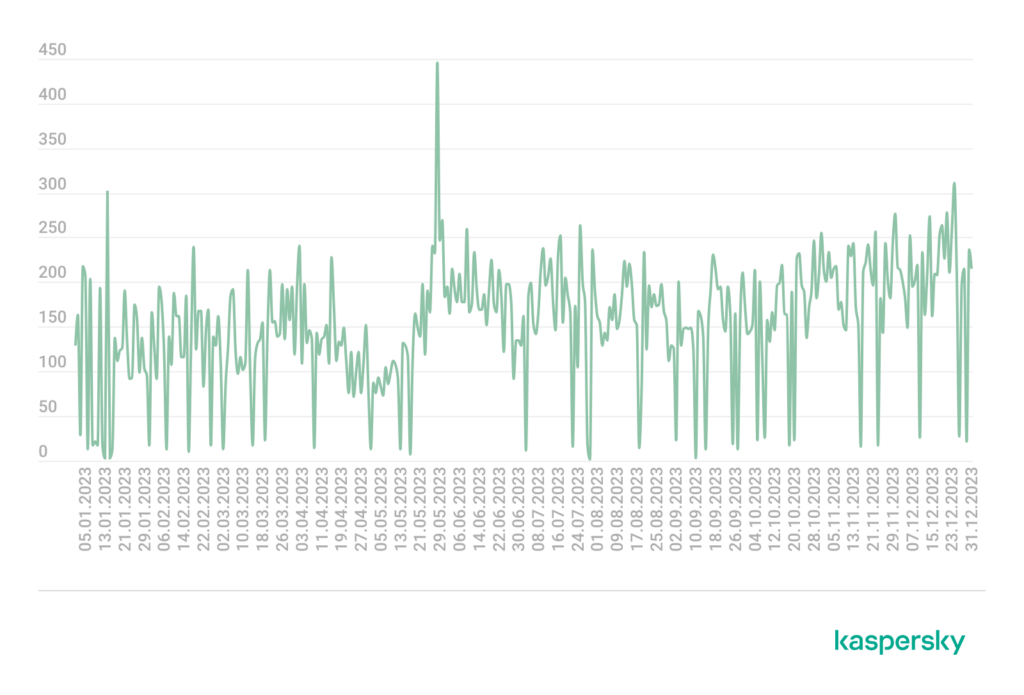

آمار مربوط به فیشینگ پیامرسان ها از داده های ناشناس از مؤلفه SafeMessaging از Kaspersky Internet Security برای اندروید به دست میآید که به طور داوطلبانه توسط کاربران به اشتراک گذاشته میشود. SafeMessaging پیام های دریافتی را اسکن نموده و تلاش برای دنبال کردن لینک های فیشینگ یا کلاهبرداری را مسدود میکند.

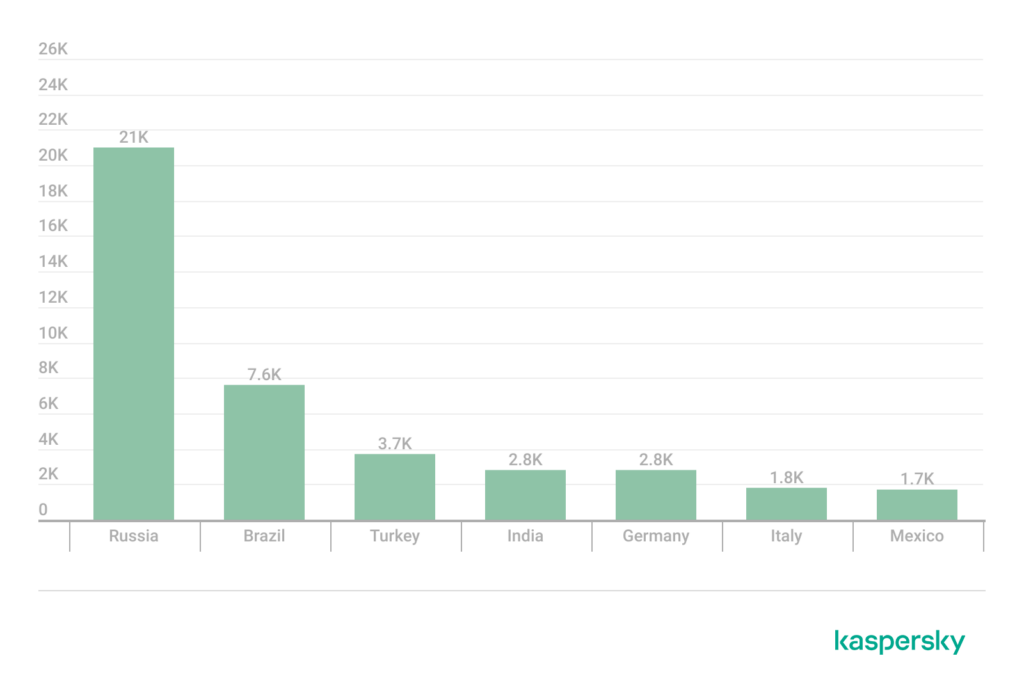

آنتی ویروس های کسپرسکی در سال 2023، از ۶۲,۱۲۷ تغییر مسیر از طریق لینک های فیشینگ و کلاهبرداری در تلگرام جلوگیری کرد که 22 درصد بیشتر از سال 2022 بوده است. به طور متوسط روزانه 170 حمله فیشینگ مسدود شده است. فعالیت فیشینگ در تلگرام در طول سال به جز یک افزایش در اواخر ماه می، تغییر چندانی نکرده است.

این افزایش ممکن است مربوط به تلاش های فیشینگ برای ربودن حساب های تلگرام باشد، همانطور که داده های کسپرسکی نشان می دهد، این آمار از نوزدهم می تا پنجم ژوئن ۲۰۲۳ به میزان قابل توجهی افزایش یافته است. مهاجمان معمولاً لینک های جعلی با هدف ربودن حساب در چت ها و کانال های تلگرام خود ارسال می کنند.

بیشتر تلاش ها برای تغییر مسیر از طریق لینک های فیشینگ و کلاهبرداری، مانند سال گذشته، توسط آنتی ویروس های کسپرسکی در دستگاه های متعلق به کاربران روسیه مسدود شده است. برزیل با دو برابر شدن تعداد حملات فیشینگ مسدود شده در جایگاه دوم قرار گرفت و پس از آن ترکیه، هند، آلمان و ایتالیا قرار گرفتند که فعالیت فیشینگ مبتنی بر تلگرام نیز در آنجا رشد کرد. رتبه هفتم این بار به کاربران مکزیکی رسید که جایگاه پیشین عربستان سعودی را تصاحب کره است.

سخن پایانی

پذیرش گسترده فناوریها با چتهای GPT به کلاهبرداران، موضوعات جدیدی برای سوءاستفاده ارائه میدهد. به احتمال زیاد در آینده نزدیک بیشتر با چنین طرح هایی مواجه خواهیم شد. در عین حال، بعید است که مهاجمان تکنیک های آزمایش شده خود را کنار بگذارند. رویدادهای پرمخاطب برای فیشرها و کلاهبرداران قابل توجه هستند زیرا سایت های جعلی آن هایی را فریب می دهند که می خواهند به محصولی سریع تر یا ارزان تر دست یابند.

کسانی که از ارزهای دیجیتال و سایر سرمایه گذاری ها کسب درآمد می کنند نیز باید مراقب خود باشند، زیرا تشخیص پلتفرم های تقلبی از پلتفرم های قانونی به طور فزاینده ای دشوار شده است. توصیه می شود که هنگام فروش در مقیاس بزرگ هوشیار باشید: وقتی کاربران عجله دارند، فریب دادن آنها بسیار آسان تر خواهد بود. در نهایت، با گسترش ابزارهای پیامرسان، به تدریج پیام رسان ها شبکه های اجتماعی را کنار خواهند گذاشت. این تقاضای فزاینده برای پیامرسان باعث افزایش علاقه مجرمان سایبری خواهد شد.

عوامل تهدید در بخش سازمانی، احتمالاً به ارسال ایمیل های فیشینگ و BEC به زبان های مختلف که با کمک LLM تولید می شوند، ادامه خواهند داد. پیام های حاوی پیوست مخرب از صندوق های پستی تحت نفوذ همچنان در کمپین های فیشینگ مخرب و هدفمند مورد استفاده قرار می گیرند. دامنه بدافزارهای توزیع شده به نظر می رسد در آینده، گسترش یابد.