محققان امنیت سایبری آزمایشگاه Elastic Security، جزئیات یک حمله فیشینگ در حال انجام را فاش کردند که از فرصتهای شغلی و استخدامی برای ارائه یک بدافزار مبتنی بر ویندوز به نام بکدور WARMCOOKIE استفاده میکند.

به نظر میرسد WARMCOOKIE، یک ابزار بکدور اولیه است که برای شناسایی شبکههای قربانی و استقرار پیلودهای بیشتر استفاده میشود. هر نمونه با یک آدرس IP هاردکد شده [متعلق به سرور فرماندهی و کنترل] و کلید RC4 کامپایل میشود.

بکدور WARMCOOKIE، دارای قابلیتهایی برای شناسایی دستگاههای آلوده، گرفتن اسکرین شات و استقرار برنامههای مخرب است. آزمایشگاه Elastic Security، این فعالیت را تحت نام REF6127 دنبال میکند.

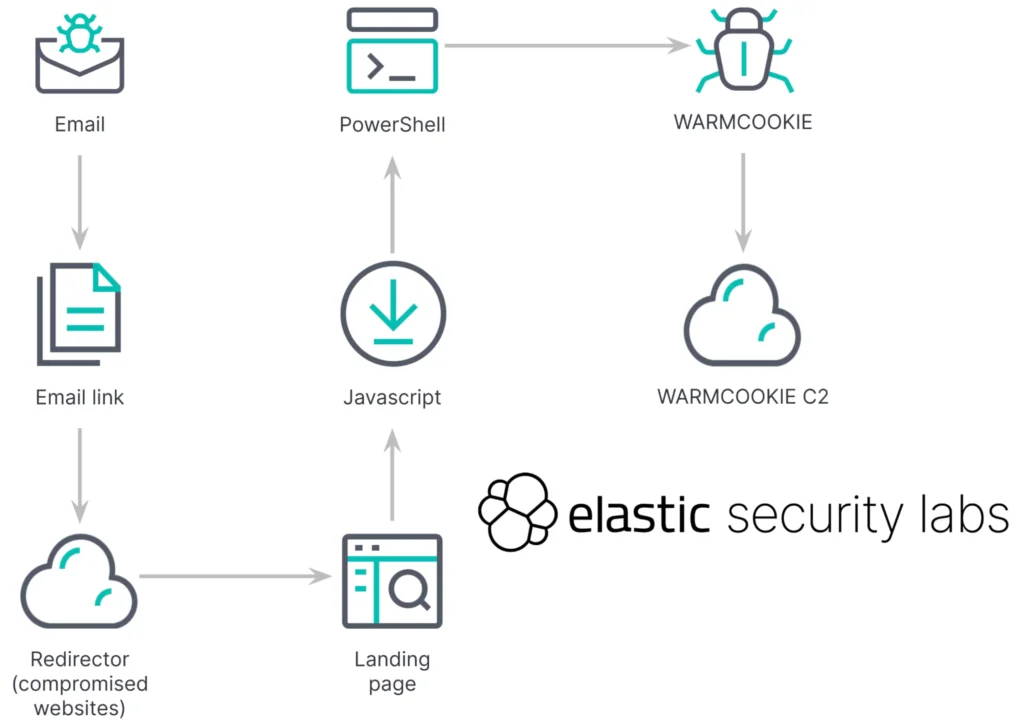

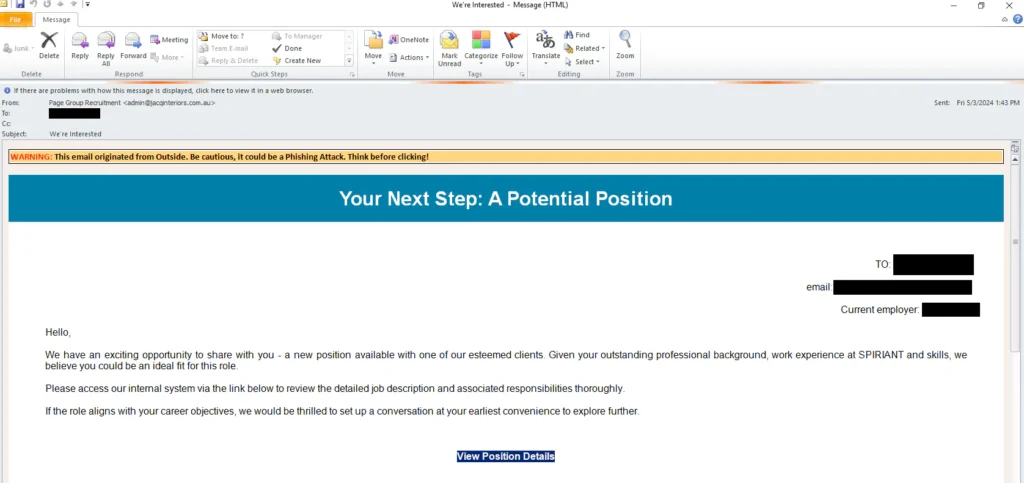

زنجیرههای حملهای که از اواخر آوریل مشاهده شدهاند شامل استفاده از پیامهای ایمیلی هستند که ظاهراً از سوی شرکتهای استخدامی مانند Hays، Michael Page و PageGroup ارسال میشوند. این ایمیلها از گیرندگان درخواست میکنند تا برای مشاهده جزئیات یک فرصت شغلی، بر روی لینک ارائه شده کلیک کنند.

قربانی پس از کلیک بر روی لینک، میبایست یک کد CAPTCHA را وارد نماید تا یک سند دانلود گردد. با اجرای این سند مخرب، یک فایل جاوا اسکریپت ” Update_23_04_2024_5689382.js” بر روی دستگاه قربانی مستقر خواهد شد.

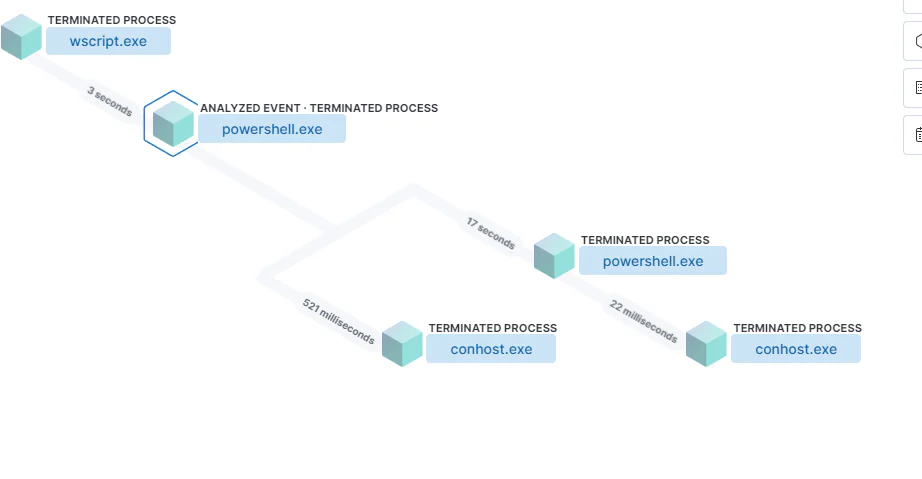

این اسکریپت مبهم، PowerShell را اجرا میکند که در اولین قدم، WARMCOOKIE را بارگیری خواهد کرد. اسکریپت PowerShell از سرویس انتقال هوشمند پسزمینه (BITS[1]) برای دانلود WARMCOOKIE سوء استفاده میکند.

یکی از کامپوننتهای حیاتی این حمله، استفاده از زیرساخت آسیب دیده (آلوده به بدافزار) برای میزبانی URL اولیه فیشینگ است که برای هدایت قربانیان به صفحه اولیه سایت استفاده میشود.

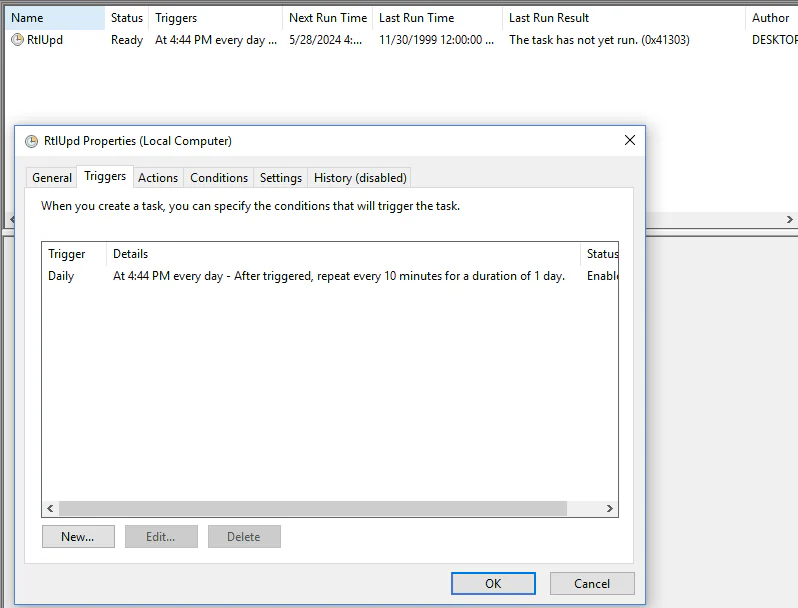

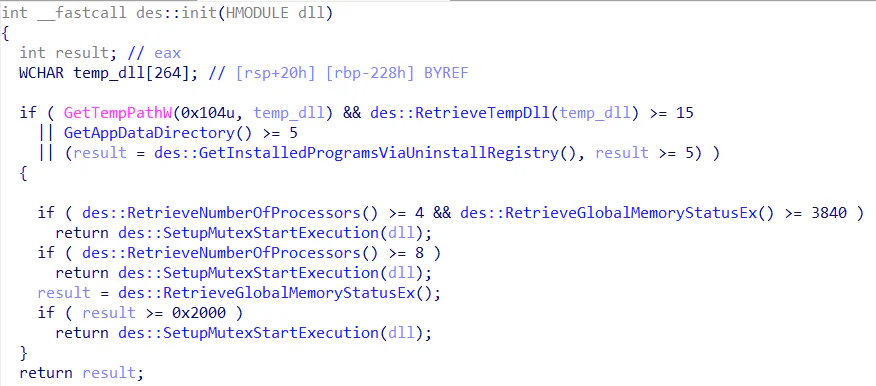

بکدور WARMCOOKIE، یک فرآیند دو مرحلهای را دنبال میکند که اجازه میدهد با استفاده از یک تسک زمانبندی شده، تداوم دسترسی ایجاد گردد و عملکرد اصلی راهاندازی شود. توجه به این نکته ضروری است که پیش از انجام هر فرآیندی، یک سری بررسیهای ضد تجزیه و تحلیل برای دور زدن نرم افزارهای امنیتی و مکانیزم شناسایی و تشخیص انجام میشود.

بکدور WARMCOOKIE به گونه ای طراحی شده است که اطلاعات مربوط به میزبان آلوده را به شیوهای مشابه آبجکت مورد استفاده در حمله Resident دریافت کند. Resident، پیشتر سازمانهای تولیدی، تجاری و بهداشتی را مورد هدف قرار داده بود.

بکدور WARMCOOKIE همچنین از دستورات خواندن و نوشتن در فایلها، اجرای دستورات با استفاده از cmd.exe، دریافت فهرست برنامههای نصب شده و گرفتن اسکرین شات پشتیبانی میکند.

شناسه فرمان | توضیح |

1 | استخراج جزئیات دستگاه قربانی |

2 | تهیه اسکرین شات از دستگاه قربانی |

3 | دریافت لیست برنامه های نصب شده از طریق مسیر Uninstall رجیستری |

4 | اجرای خط فرمان (cmd.exe /c) |

5 | نوشتن فایل در ماشین قربانی |

6 | خواندن فایل از ماشین قربانی |

10 | حذف تداوم دسترسی از طریق حذف تسک زمان بندی شده |

تیم Elastic Security بر این باور است که بکدور WARMCOOKIE، یک تهدید بزرگ میباشد که امکان دسترسی به محیط هدف را فراهم میآورد و پس از آن، انواع دیگری از بدافزارها را بر روی دستگاه قربانی مستقر میکند.

بکدور تازه کشف شده WARMCOOKIE، مورد استقبال مهاجمان سایبری قرار گرفته و هم اکنون در حملات فیشینگ مشابه استفاده میشود.

جالب است بدانید که بدافزار دیگری به نام more_eggs، اخیرا در قالب رزومه استخدامی در لینکدین توزیع شده است و کارفرمایان را مورد هدف قرار میدهد. بدافزار More_eggs که گمان میرود توسط گروه Golden Chickens (معروف به Venom Spider) توسعه یافته باشد، یک بکدور ماژولار است که قادر به جمع آوری اطلاعات حساس همچون نام کاربری و گذرواژه حسابهای بانکی شرکت، حسابهای ایمیل و حسابهای administrator میباشد. More_eggs تحت مدل بدافزار به عنوان یک سرویس (MaaS[2]) در دارک وب توزیع میشود. گزارش کامل مربوط به این بدافزار را میتوانید از اینجا بخوانید.

[1] Background Intelligent Transfer Service

[2] Malware-as-a-Service