باج افزار Medusa در اواخر سال ۲۰۲۲ به عنوان پلتفرم باج افزار به عنوان یک سرویس (RaaS) ظاهر شد و در اوایل سال ۲۰۲۳ به شهرت رسید و عمدتاً محیطهای ویندوز را مورد هدف قرار میدهد. گروه باج افزار Medusa، باجافزار خود را غالبا از طریق اکسپلویت و سوء استفاده از سرویسهای آسیبپذیر (مانند داراییهای عمومی یا برنامههای کاربردی با آسیب پذیریهای شناسایی شده اما وصله نشده) و ربودن حسابهای قانونی، با استفاده از واسطهای دسترسی اولیه برای نفوذ، منتشر میکند.

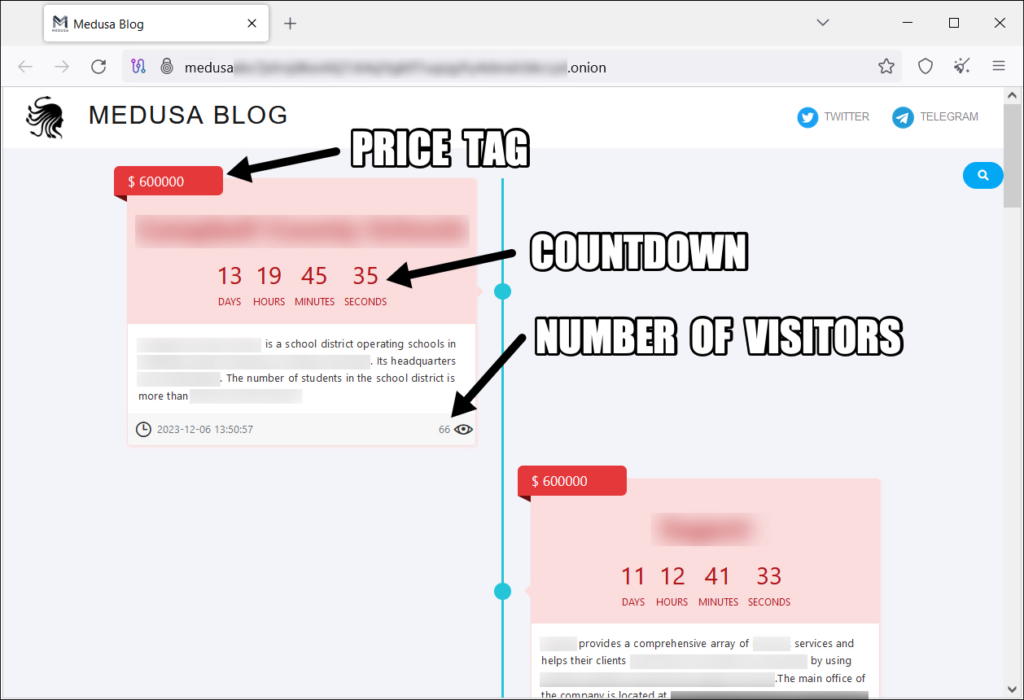

عوامل تهدید مرتبط با باجافزار Medusa پس از راهاندازی یک سایت نشت داده اختصاصی در دارک وب در فوریه ۲۰۲۳ برای انتشار دادههای حساس قربانیانی که تمایلی به موافقت با خواستههای آنها نداشتند، فعالیتهای خود را افزایش دادند. این گروه به عنوان بخشی از استراتژی چند گانه اخاذی خود، زمانی که دادههای قرباینان را در سایت فاش کردند، چندین گزینه مانند تمدید زمان، حذف داده یا دانلود تمام داده را در اختیار آنها قرار دادند. همه این گزینهها بسته به سازمانی که تحت نفوذ این گروه قرار میگیرد، برچسب قیمت متفاوتی دارند.

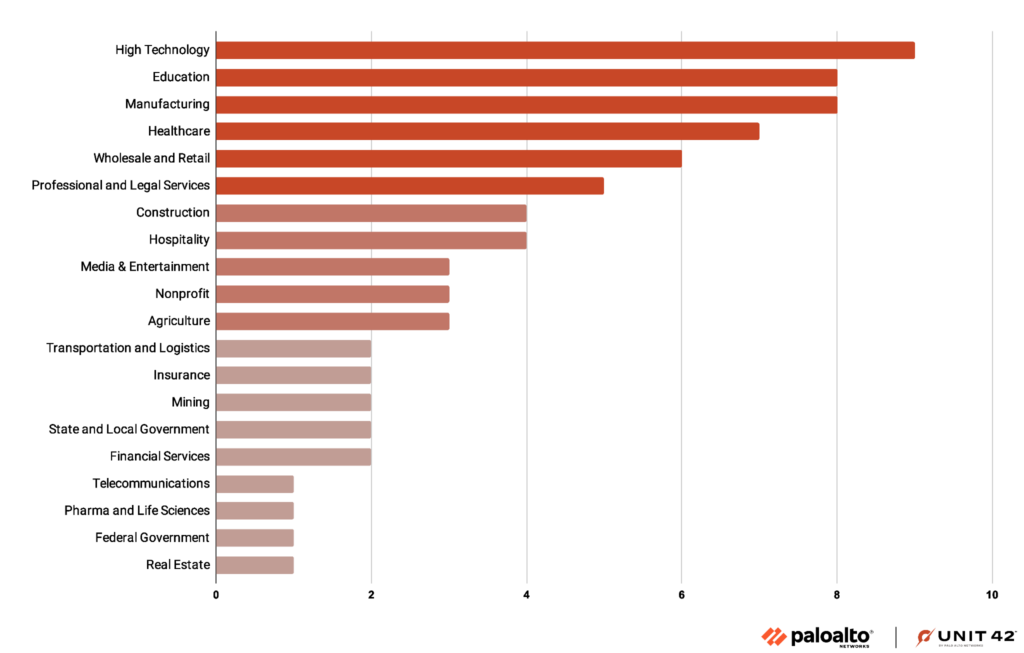

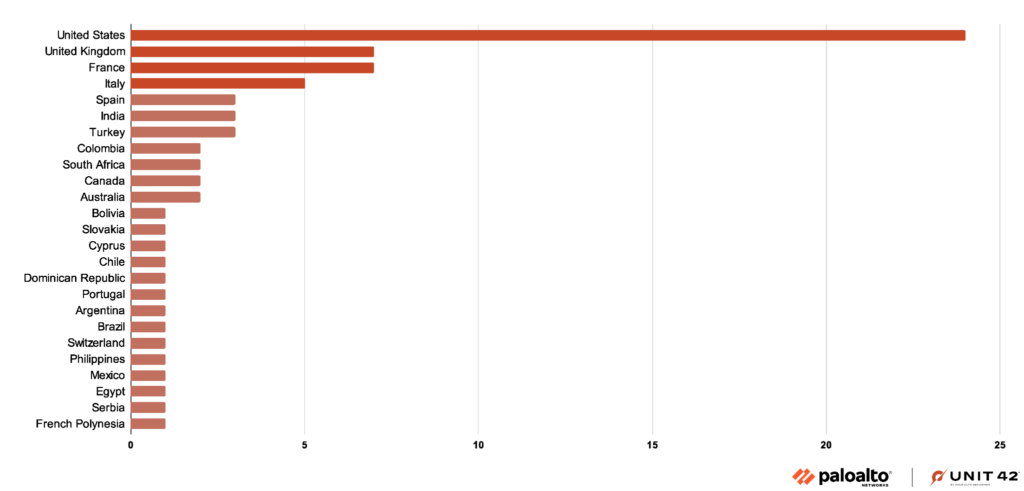

Medusa (که نباید با MedusaLocker اشتباه گرفته شود) به دلیل نفوذ فرصت طلبانه به طیف گستردهای از صنایع مانند فناوریهای پیشرفته، آموزش، تولید، مراقبتهای بهداشتی و خرده فروشی شناخته شده است. تخمین زده میشود که ۷۴ سازمان، عمدتاً در ایالات متحده، بریتانیا، فرانسه، ایتالیا، اسپانیا و هند در سال ۲۰۲۳ تحت تأثیر این باج افزار قرار گرفتهاند.

یکی از جنبههای قابل توجه نفوذها، تکیه بر تکنیکهای LotL برای تلفیق با فعالیتهای قانونی و تشخیص جانبی است. همچنین استفاده از یک جفت درایور کرنل (kernel driver) برای خاتمه دادن به لیست هاردکد شده محصولات امنیتی مشاهده شده است.

حمله LotL، یک حمله سایبری را توصیف می کند که در آن مهاجمان از نرم افزارهای قانونی و عملکردهای موجود در سیستم برای انجام اقدامات مخرب بر روی آن استفاده می کنند. اپراتورهای حمله سایبری LotL در سیستم های هدف برای یافتن ابزارهایی مانند کامپوننت های سیستم عامل یا نرم افزارهای نصب شده جستجو می کنند که می توانند برای دستیابی به اهداف خود از آنها استفاده نمایند.

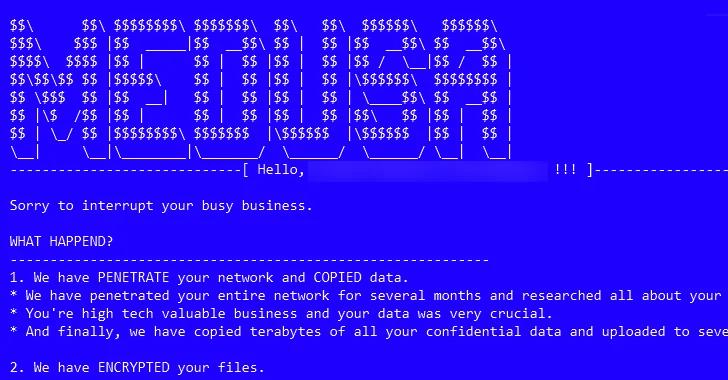

مرحله دسترسی اولیه با کشف و شناسایی شبکه آسیب دیده دنبال میشود و مهاجمان در نهایت باجافزار را برای شمارش و رمزگذاری (با پسوندهای medusa.، dll.، exe. و lnk.) همه فایلهای ذخیره شده پیاده سازی و اجرا میکنند.

سایت نشت دادهMedusa ، برای هر قربانی هک شده به منظور اعمال فشار حداکثری بر قربانی، اطلاعاتی درباره آن شرکت، میزان باج درخواستی، مدت زمان باقی مانده تا انتشار عمومی دادههای ربوده شده و تعداد بازدیدها را نمایش میدهد. مهاجمان همچنین گزینههای مختلفی را به قربانی پیشنهاد میکنند که همگی شامل نوعی اخاذی برای حذف یا دانلود دادههای ربوده شده و جستجوی تمدید زمانی به منظور جلوگیری از انتشار دادهها است.

از آنجایی که این باجافزار همچنان به عنوان یک تهدید گسترده به کار خود ادامه میدهد و شرکتهای فناوری، مراقبتهای بهداشتی، زیرساختهای حیاتی و همه چیز را مورد هدف قرار میدهد، عوامل تهدید در پشت آن با تاکتیکهای خود گستاختر شده و با توسل به تهدید به خشونت فیزیکی و حتی کانالهای روابط عمومی اختصاصی فراتر از نام بردن و شرمساری علنی سازمانها پیش میروند.

Medusa، علاوه بر یک تیم رسانهای از یک کانال تلگرام عمومی به نام «پشتیبانی اطلاعات» استفاده میکند، جایی که فایلهای سازمانهای هک شده به اشتراک گذاشته میشوند و میتوان از طریق clearnet به آنها دسترسی داشت. این کانال در جولای ۲۰۲۱ راه اندازی شده است.