یک نقص در بخش نظرات گیت هاب (GitHub)، توسط مهاجمان برای توزیع بدافزار با استفاده از URLهای مرتبط با مخازن مایکروسافت مورد سوء استفاده قرار گرفته است.

در حالی که اغلب فعالیتهای بدافزار، حول آدرسهای اینترنتی گیت هاب مایکروسافت بوده است، این نقص میتواند با هر مخزن عمومی در گیت هاب مورد سوء استفاده قرار گیرد و به مهاجمان اجازه دهد تا طعمههای فریبنده و بسیار متقاعد کنندهای ایجاد نمایند.

McAfee، نوزدهم آوریل ۲۰۲۴ گزارشی در خصوص یک لودر بدافزار جدید LUA منتشر کرد که از طریق مخازن قانونی گیت هاب مایکروسافت معروف به vcpkg و کتابخانه STL توزیع شده بود. URLهای نصبکننده بدافزار که در زیر نشان داده شدهاند، به وضوح بیان میکنند که به مخازن مایکروسافت تعلق دارند، اما محققان نتوانستند هیچ مرجعی از فایلها در کد منبع پروژه بدست آورند.

https://github[.]com/microsoft/vcpkg/files/14125503/Cheat.Lab.2.7.2.zip

https://github[.]com/microsoft/STL/files/14432565/Cheater.Pro.1.6.0.zip

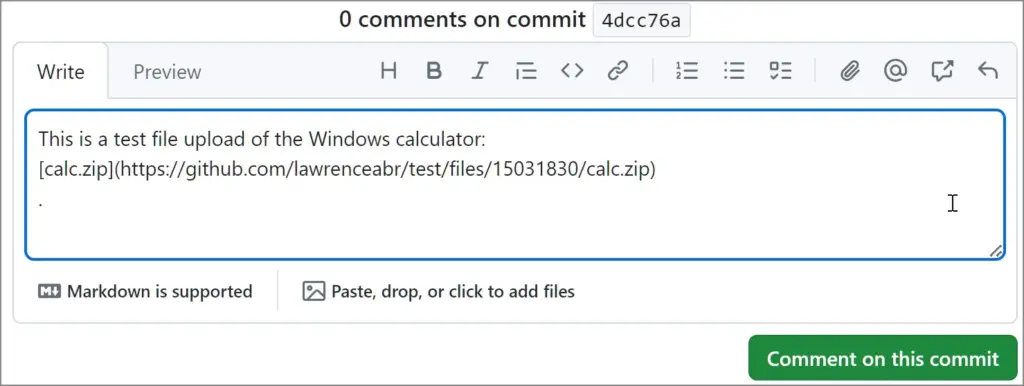

بررسیهای BleepingComputer حاکی از آن است که فایلها بخشی از vcpkg نیستند، بلکه به عنوان قسمتی از کامنتهای (نظرات) گذاشته شده در خصوص یک commit یا مشکل در پروژه آپلود شده، میباشند.

کاربر گیت هاب هنگام گذاشتن کامنت، میتواند فایلی (آرشیو، اسناد و غیره) را ضمیمه کند که در CDN گیت هاب آپلود میگردد و با استفاده از یک URL منحصربهفرد و مرتبط با پروژه در فرمت زیر مشخص میشود:

” https://www.github.com/{project_user}/{repo_name}/files/{file_id}/{file_name}“

فایلهای فیلم و تصاویر نیز در مسیر ” /assets/” ذخیره میشوند.

گیت هاب به جای ایجاد URL پس از ارسال کامنت، لینک دانلود را به طور خودکار پس از افزودن فایل به کامنتِ ذخیره نشده، ایجاد میکند. این شرایط، به مهاجمان اجازه میدهد تا بدافزار خود را به هر مخزنی متصل کنند.

شما حتی اگر تصمیم بگیرید کامنت را ارسال نکنید و یا آن را پس از ارسال حذف کنید، فایلها از CDN گیت هاب حذف نخواهند شد و URLهای دانلود، برای همیشه باقی خواهند ماند.

از آنجایی که URL فایل، حاوی نام مخزنی است که کامنت در آن ایجاد شده است و تقریباً هر شرکت نرمافزاری از گیت هاب استفاده میکند، این نقص میتواند به مهاجمان اجازه دهد تا طعمههای فریبنده و قابل اطمینانی ایجاد کنند.

به عنوان مثال، مهاجم میتواند یک بدافزار قابل اجرا در مخزن نصب درایور NVIDIA آپلود نماید که وانمود میکند درایور جدیدی است که مشکلات یک بازی محبوب را برطرف میکند. مهاجم همچنین میتواند فایلی را در بخش کامنت کد منبع Google Chromium آپلود نماید و وانمود کند که نسخه آزمایشی جدیدی از مرورگر وب است.

متأسفانه، حتی اگر شرکتی متوجه شود که مخازن آنها برای توزیع بدافزار مورد سوء استفاده قرار گرفته است، احتمالا نخواهد توانست فایلهای پیوست شده به پروژههای خود را مدیریت کند (چنین تنظیماتی تاکنون مشاهده نشده است).

شما مطابق با تنظیمات گیت هاب، فقط میتوانید به طور موقت، کامنت ها را برای حداکثر شش ماه غیرفعال نمایید. با این حال، محدود ساختن نظرات، میتواند تأثیر منفی قابل توجهی بر توسعه پروژه داشته باشد چرا که کاربران نخواهند توانست اشکالات یا پیشنهادات پروژه را گزارش دهند.