محققان ESET یک سناریوی حمله جدید و منحصر به فرد را بررسی کردهاند که روشهای شناخته شده مانند فیشینگ را با یک تکنیک بدافزار جدید برای انتقال ترافیک NFC از کارتهای پرداخت فیزیکی قربانیان به دستگاه تلفن همراه اندروید مهاجمان ترکیب میکند.

این بدافزار که NGate نام دارد، هکرها را قادر میسازد تا کارتهای قربانیان را شبیه سازی کنند و پرداختهای غیرمجاز یا برداشت وجه نقد از دستگاههای خودپرداز را به انجام رسانند.

این حملات که از نوامبر 2023 آغاز شده است، متمرکز بر استفاده روزافزون از برنامه وب پیشرونده (PWA) و WebAPK برای سرقت اعتبار بانکی از کاربران جمهوری چک میباشد.

شرکت امنیت سایبری Eset اعلام کرد که بدافزار NGate در برخی موارد برای انجام سرقت مستقیم پول نقد نیز مورد استفاده قرار گرفته است.

سرقت اطلاعات کارت از طریق تراشه NFC

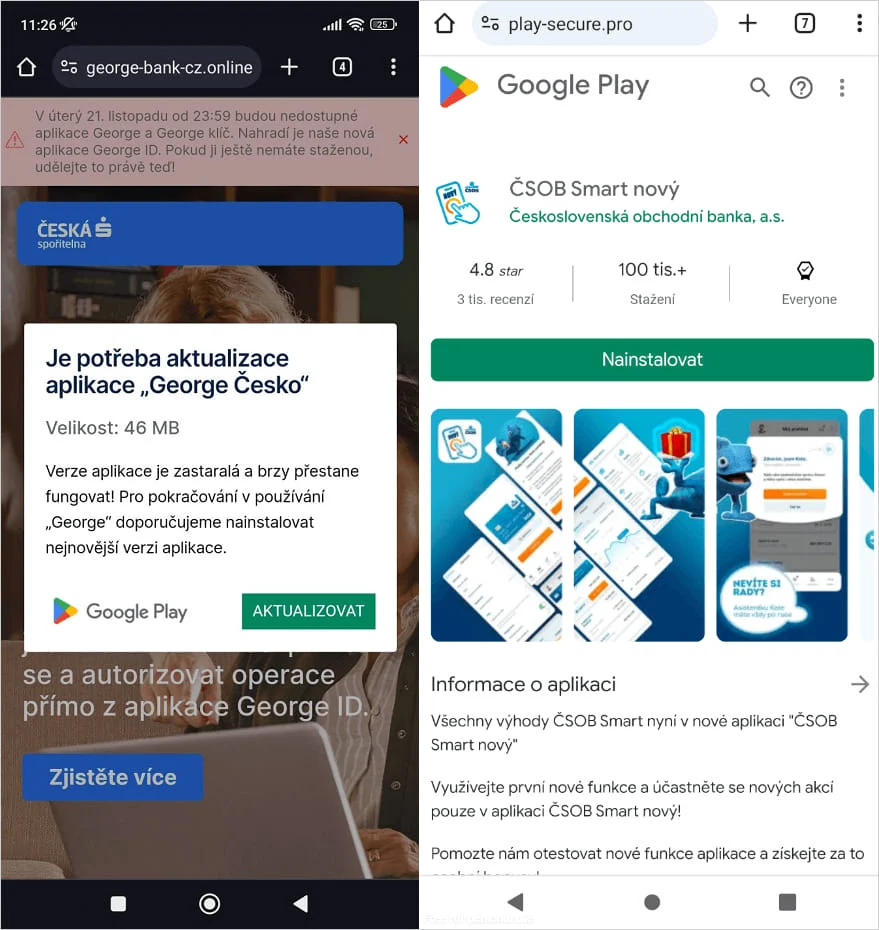

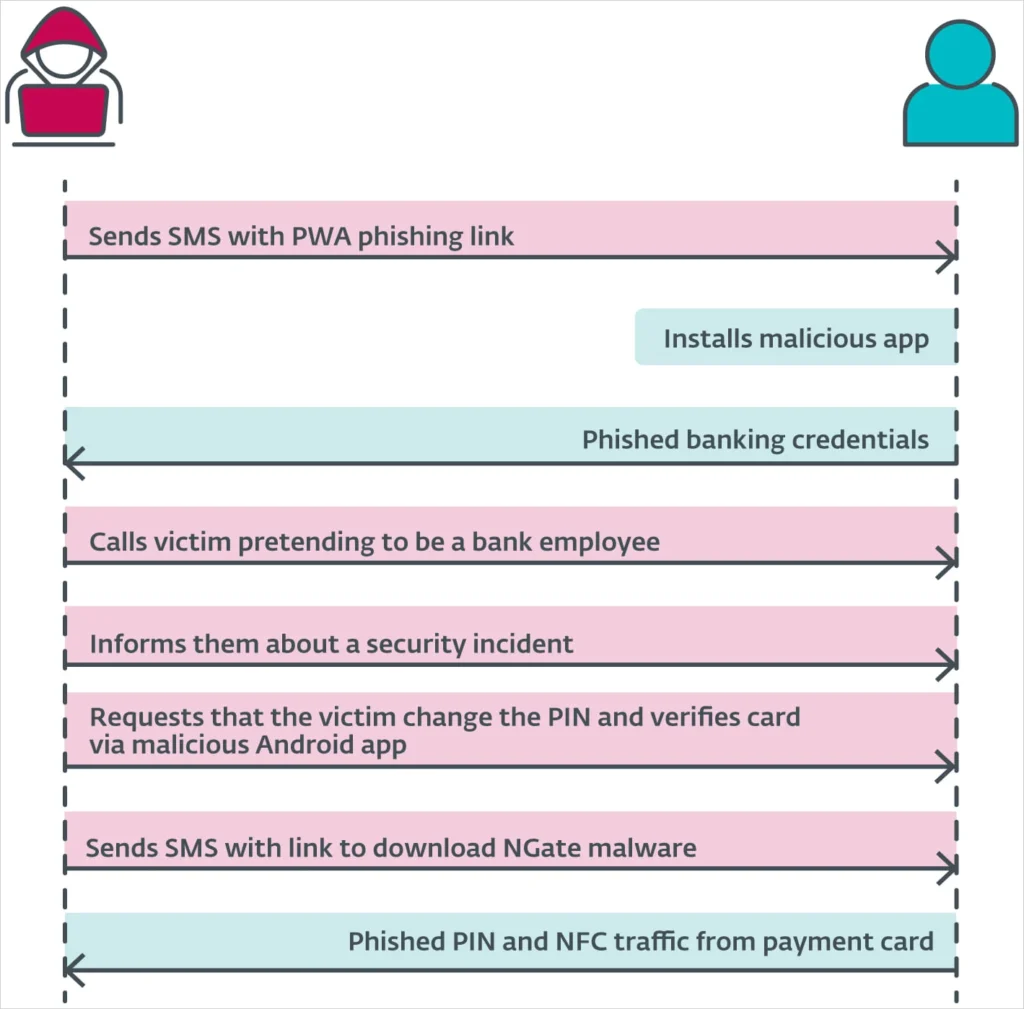

این حملات توسط پیامها و تبلیغات مخرب، تماسهای خودکار همراه با پیامهای از پیش ضبط شده برای فریب قربانیان به منظور نصب یک PWA مخرب و سپس WebAPK بر روی دستگاه آنها آغاز میشوند.

این اپلیکیشنهای وب در قالب به روزرسانیهای امنیتی فوری تبلیغ میشوند و از آیکون رسمی و اینترفیس لاگین به سیستم بانک مورد نظر برای سرقت دادههای لاگین مشتری استفاده میکنند.

این برنامهها به هنگام نصب، نیازی به مجوز ندارند و از API مرورگر وبی که برنامه در آن اجرا میشود سوء استفاده میکنند تا دسترسی لازم به اجزای سخت افزاری دستگاه را بدست آورند. هنگامی که مرحله فیشینگ از طریق WebAPK با موفقیت انجام میشود، آنگاه بدافزار NGate نصب خواهد شد.

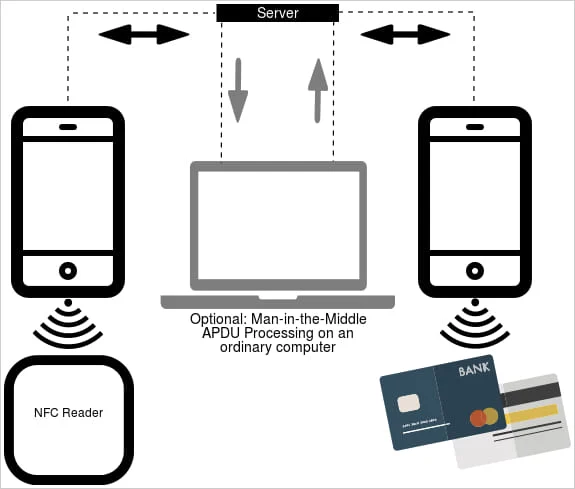

این بدافزار پس از نصب، یک کامپوننت منبع باز به نام “NFCGate” را فعال میکند که توسط محققان دانشگاه برای آزمایش NFC توسعه داده شده است.

این ابزار از ویژگیهای ضبط، بازپخش و شبیهسازی بر روی دستگاه پشتیبانی میکند و نیازی به root بودن دستگاه ندارد.

بدافزار NGate از ابزار NFCGate برای گرفتن دادههای NFC از کارتهای پرداخت در مجاورت دستگاه آلوده استفاده میکند و سپس آنها را مستقیماً و یا از طریق سرور به دستگاه مهاجم انتقال میدهد.

مهاجم ممکن است این دادهها را به عنوان یک کارت مجازی در دستگاه خود ذخیره کند و سیگنال را در دستگاههای خودپردازی که از NFC برای برداشت پول نقد استفاده میکنند، پخش نماید و یا در یک دستگاه PoS پرداخت کند.

لوکاس استفانکو، محقق بدافزار ESET در یک دمو، نشان داد که چگونه میتوان از کامپوننت NFCGate در NGate برای اسکن و ضبط دادههای کارت در کیف پول و کولهپشتی استفاده کرد. مهاجم در این سناریو، در یک فروشگاه حضور دارد و میتواند دادهها را از طریق یک سرور دریافت کند و با استفاده از کارت قربانی، پرداخت بدون تماس را انجام دهد.

بدافزار NGate همچنین میتواند برای شبیه سازی شناسههای منحصر به فرد برخی از کارتهای دسترسی NFC و توکنهای ورود به مناطق محدود استفاده شود.

دریافت پین کارت

برداشت وجه نقد در اکثر دستگاههای خودپرداز به کد پین کارت نیاز دارد که به گفته محققان، این کد با استفاده از مهندسی اجتماعی قربانی به دست میآید.

پس از انجام مرحله فیشینگ PWA/WebAPK، کلاهبرداران با قربانی تماس گرفته و وانمود میکنند که کارمند بانک هستند و وی را از یک رویداد امنیتی که متوجه اوست، مطلع میکنند.

هکرها سپس یک پیام کوتاه همراه با لینکی برای دانلود بدافزار NGate ارسال میکنند، برنامهای که ظاهراً برای تأیید کارت پرداخت و پین موجود آنها استفاده میشود.

هنگامی که قربانی کارت را با دستگاه خود اسکن کرده و پین را برای “تأیید” آن در اینترفیس فیشینگ بدافزار وارد میکند، اطلاعات حساس به مهاجم منتقل شده و امکان برداشت فراهم میگردد.

از آنجایی که این تاکتیک ممکن است مورد توجه قرار گیرد، خطرات نگران کنندهای، کاربران اندروید را تهدید میکند.

از دست دادن مستقیم پول تنها خبر بد این ماجرا نیست چرا که امکان شبیهسازی تگهای دسترسی منطقه، بلیطهای حملونقل، کارتهای عضویت و سایر فناوریهای مبتنی بر NFC وجود دارد.

چند نکته برای مقابله با این تهدید

تضمین ایمنی در برابر چنین حملات پیچیدهای مستلزم استفاده از مراحل محافظتی خاص در برابر تاکتیکهایی مانند فیشینگ، مهندسی اجتماعی و بدافزارهای اندرویدی است. این مراحل عبارتند از:

- اصالت وب سایت را مورد بررسی قرار دهید. این مورد را میتوان با نگاه به URL انجام داد تا مطمئن شوید که وب سایتی که در آن حضور دارید، نسخه جعلی وب سایت اصلی نیست.

- برنامههای مورد نیاز را فقط از منابع رسمی، مانند فروشگاه گوگل پلی دانلود کنید. این اقدام احتیاطی، خطر نصب ناآگاهانه نرم افزارهای مخرب را به میزان قابل توجهی کاهش میدهد.

- پین کدهای کارت پرداخت خود را مخفی نگاه دارید. این اطلاعات مهم میبایست همیشه بصورت امن نگهداری شوند.

- استفاده از برنامههای امنیتی در دستگاههای تلفن همراه، راهکار موثری است چرا که میتوانند از دانلود و نصب نرمافزارها و بدافزارهای احتمالی ناخواسته مانند NGate جلوگیری کنند. این برنامههای امنیتی با اسکن و نظارت مداوم تهدیدها، یک لایه دفاعی اضافی ایجاد میکنند.

- چنانچه به طور فعال از NFC استفاده نمیکنید، میتوانید با غیرفعال کردن تراشه NFC دستگاه خود، خطرات این تهدید را کاهش دهید. به منظور انجام این کار در اندروید، به بخش Settings > Connected devices > Connection preferences > NFC بروید و کلید را در موقعیت خاموش (غیرفعال) قرار دهید.

- اگر نیاز دارید NFC همیشه فعال باشد، تمام مجوزهای برنامه را بررسی کنید و دسترسی را تنها به برنامههایی که به آن نیاز دارند، محدود کنید.

- با ایجاد موانعی که اسکنهای RFID ناخواسته را مسدود میکنند، میتوان مانع از سرقت دادههای NFC از کارت شد.

- استفاده از نسخههای دیجیتال کارتهای فیزیکی در گوشیهای هوشمند، راهکار موثری است. کارتهای مجازی به طور ایمن بر روی دستگاه ذخیره میشوند و میتوانند با اقدامات امنیتی اضافی، مانند احراز هویت بیومتریک، محافظت شوند و جایگزینی امنتر و راحتتر برای کارتهای پلاستیکی سنتی باشند.

کاربران اندروید بهطور خودکار در برابر نسخههای شناخته شده بدافزار NGate توسط Google Play Protect محافظت میشوند. این سرویس بهطور پیشفرض در دستگاههای اندروید دارای Google Play روشن است.