Red Hat، بیست و هشتم مارس ۲۰۲۴ یک هشدار امنیتی فوری منتشر کرد و اعلام نمود که دو نسخه از یک کتابخانه فشرده سازی داده محبوب به نام XZ Utils (LZMA Utils سابق) حاوی کد مخرب جهت دسترسی غیرمجاز از راه دور طراحی شده است.

XZ Utils مجموعه ای است که به طور گسترده در سیستم های سازگار با POSIX مانند لینوکس و یونیکس برای پردازش فایل های xz. از جمله کامپوننتهایی مانند liblzma و xz استفاده می شود که در مخازن توزیع مانند Debian، Ubuntu و Centos ادغام شدهاند.

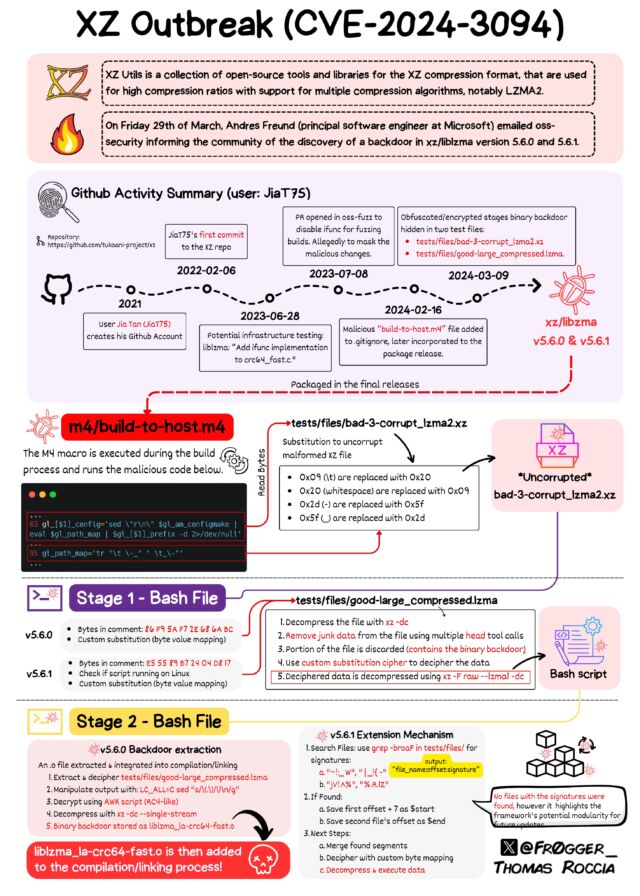

حمله به زنجیره تامین نرم افزار که با شناسه CVE-2024-3094 دنبال می شود، دارای امتیاز CVSS 10.0 است که نشان دهنده حداکثر شدت آسیب پذیری است. این بکدور XZ Utils نسخه 5.6.0 (منتشر شده در بیست و چهارم فوریه) و 5.6.1 (منتشر شده در نهم مارس) را تحت تأثیر قرار می دهد.

از آنجایی که لایه زیرین SSH به liblzma متکی است، مهاجم میتواند از این آسیبپذیری برای دور زدن احراز هویت SSH و دسترسی غیرمجاز به سیستمهای آسیب دیده استفاده کند و امکان اجرای کد دلخواه را فراهم نماید.

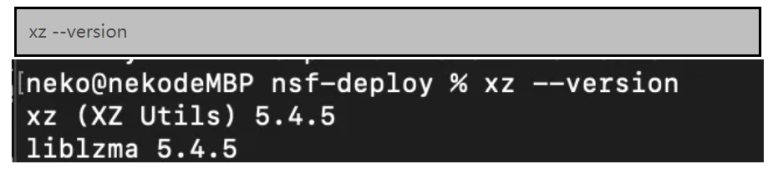

شناسایی نسخه آسیب پذیر

میتوان از دستور ” nsf-deploy % xz –version” برای تعیین اینکه xz یک نسخه آسیب دیده را اجرا میکند یا خیر، استفاده کرد:

بررسی آلوده بودن سیستم

همچنین میتوان از اسکریپتهای منتشر شده در Openwall برای بررسی آلوده بودن سیستم استفاده کرد:

#! /bin/bash

set -eu

# find path to liblzma used by sshd

path="$(ldd $(which sshd) | grep liblzma | grep -o '/[^ ]*')"

# does it even exist?

if [ "$path" == "" ]

then

echo probably not vulnerable

exit

fi

# check for function signature

if hexdump -ve '1/1 "%.2x"' "$path" | grep -q f30f1efa554889f54c89ce5389fb81e7000000804883ec28488954241848894c2410

then

echo probably vulnerable

else

echo probably not vulnerable

fi

exit

بررسی کلی آسیب پذیری

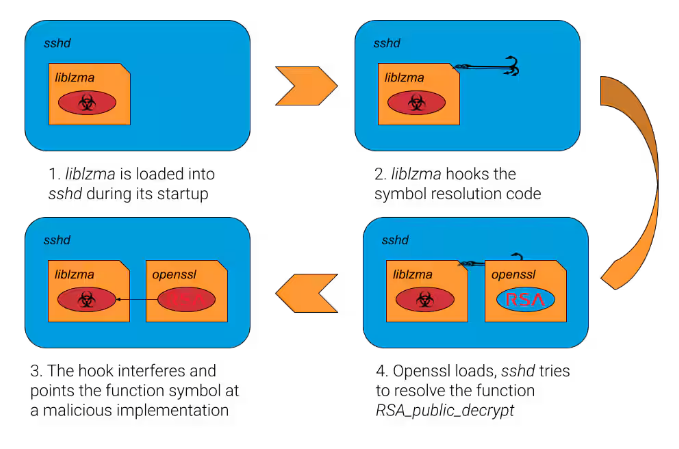

Red Hat، زیرمجموعه IBM، طی اعلانیهای در بیست و نهم مارس اذعان داشت که از طریق مبهم سازی های پیچیده، فرآیند ساخت liblzma یک آبجکت از پیش ساخته شده را از یک فایل آزمایشی موجود در کد منبع استخراج می کند که سپس برای تغییر عملکردهای خاص در کد liblzma مورد استفاده قرار می گیرد.

این تغییر منجر به اصلاح کتابخانه liblzma می شود که می تواند توسط هر نرم افزار مرتبط با این کتابخانه مورد سوء استفاده قرار گیرد و تعامل داده ها با این کتابخانه را رهگیری و اصلاح کند.

به طور خاص، کد مخرب قرار داده شده در برنامه به گونه ای طراحی شده است که از طریق مجموعه نرم افزار systemd در فرآیند سرویس sshd برای SSH (Secure Shell) تداخل داشته باشد و به طور بالقوه مهاجم را قادر می سازد تا احراز هویت sshd را دور بزند و از راه دور دسترسی غیرمجاز به سیستم را به دست آورد.

JFrog نیز طی گزارشی در سی و یکم مارس، اظهار داشت که هدف نهایی بکدور معرفی شده توسط CVE-2024-3094، تزریق کد به سرور OpenSSH (SSHD) است که بر روی ماشین قربانی اجرا می شود و به مهاجم از راه دور که دارای یک کلید خصوصی منحصر به فرد است، اجازه ارسال دلخواه را می دهد. پیلودهای ارسال شده از طریق SSH که قبل از مرحله احراز هویت اجرا می شوند به طور موثر کل ماشین قربانی را ربوده اند.

مهندس مایکروسافت و توسعه دهنده PostgreSQL، آندرس فروند (Andres Freund) مسئول کشف و گزارش این نقص در روز بیست و نهم مارس است. گفته می شود که این کد مخربِ به شدت مبهم سازی شده، توسط کاربری به نام Jia Tan (JiaT75) طی یک سری کد منبع به پروژه Tukaani در GitHub معرفی شده است.

این کاربر با توجه به فعالیت های هفتگی، یا مستقیماً مسئول این حمله است یا سیستم او به خطر افتاده و مورد سوء استفاده قرار گرفته است ( مورد دوم کمتر محتمل می باشد).

GitHub متعلق به مایکروسافت، از آن زمان به دلیل نقض شرایط سرویس GitHub، مخزن XZ Utils را که توسط پروژه Tukaani نگهداری می شود غیرفعال کرده است. در حال حاضر هیچ گزارشی از بهره برداری فعال از این آسیب پذیری وجود ندارد.

شواهد نشان می دهد که پکیج ها فقط در Fedora 41 و Fedora Rawhide وجود دارند و بر توزیع هایی مانند Alpine Linux، Amazon Linux، Debian Stable، Gentoo Linux، Linux Mint، Red Hat Enterprise (RHEL)، SUSE Linux Enterprise و Leap و Ubuntu تأثیر نمی گذارند.

از روی احتیاط به کاربران Fedora Linux 40 توصیه شده است که سیستم عامل خود را به نسخه 5.4 تنزل دهند. برخی دیگر از توزیع های لینوکس که تحت تأثیر حمله زنجیره تأمین قرار گرفته اند در زیر آمده اند:

- Arch Linux (نسخه نصب 03.01، ایمیجهای ماشین مجازی 20240301.218094 و 20240315.221711، و تصاویر کانتینر ایجاد شده بین و شامل 2024-02-24 و 2024-03-28)

- Kali Linux (بین بیست و ششم و بیست و نهم مارس)

- openSUSE Tumbleweed و openSUSE MicroOS (بین هفتم و بیست و هشتم مارس)

- نسخه های آزمایشی، ناپایدار و آزمایشی Debian (از 5.1alpha-0.1 تا 5.6.1-1)

چگونه ایمن بمانیم؟

این توسعه باعث شده است که آژانس امنیت سایبری و امنیت زیرساخت ایالات متحده (CISA) هشداری صادر کنند و از کاربران بخواهد که XZ Utils را به یک نسخه بدون خطر مانند XZ Utils 5.4.6 Stable تنزل دهند.

منابع

https://thehackernews.com/2024/03/urgent-secret-backdoor-found-in-xz.html

https://www.kaspersky.com/blog/cve-2024-3094-vulnerability-backdoor/50873

https://access.redhat.com/security/cve/CVE-2024-3094

https://nsfocusglobal.com/xz-utils-backdoor-vulnerability-cve-2024-3094-advisory

https://jfrog.com/blog/xz-backdoor-attack-cve-2024-3094-all-you-need-to-know