یک آسیب پذیری بحرانی در روتر D-Link DIR-859 شناسایی شده است که توسط هکرها برای جمع آوری اطلاعات اکانت دستگاه مورد سوء استفاده قرار میگیرد.

این مشکل امنیتی که در ژانویه فاش شد (CVE-2024-0769)، یک نقص پیمایش مسیر است که منجر به افشای اطلاعاتی مانند پسوردها میشود. پشتیبانی از مدل روتر D-Link DIR-859 به پایان عمر خود رسیده است و دیگر هیچگونه بهروزرسانی از جانب فروشنده منتشر نخواهد شد.

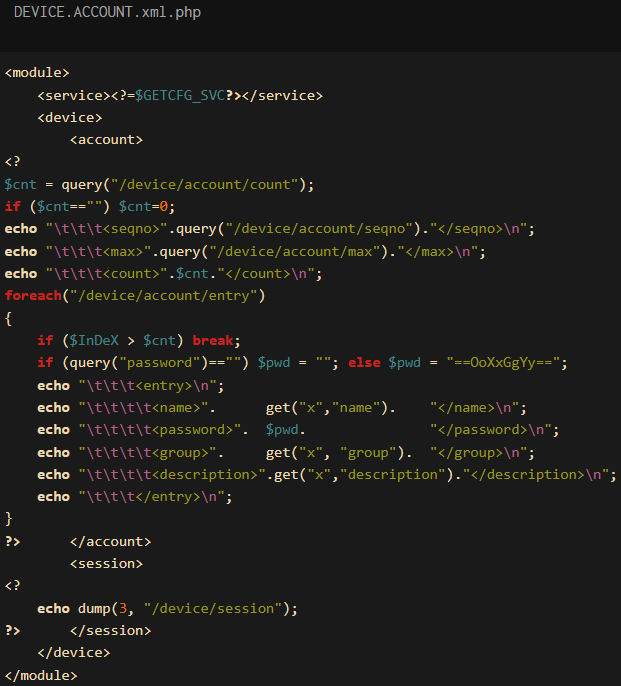

این نقص امنیتی در فایل ” fatlady.php” دستگاه وجود دارد و بر تمامی نسخههای فریمور تأثیر میگذارد. CVE-2024-0769 به مهاجمان اجازه میدهد تا دادههای نشست را فاش کنند، سطح دسترسی خود را افزایش دهند و کنترل کامل روتر را از طریق پنل مدیریت به دست آورند.

انتظار نمیرود که D-Link وصله امنیتی برای CVE-2024-0769 منتشر کند، بنابراین دارندگان دستگاه باید در اسرع وقت، روتر خود را با مدل جدیدی که پشتیبانی میشود، جایگزین کنند.

بررسی یک نمونه سوء استفاده شناسایی شده از روتر D-Link DIR-859

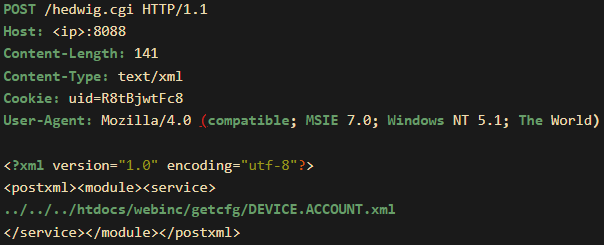

پلتفرم نظارت بر تهدید GreyNoise، بهره برداری فعال از CVE-2024-0769 را در حملاتی مشاهده کرده است. هکرها در این حمله، فایل “DEVICE.ACCOUNT.xml” را مورد هدف قرار میدهند تا تمام نام اکانتها، گذرواژهها، گروههای کاربری و توضیحات کاربران موجود در دستگاه را استخراج کنند.

این حمله از یک درخواست مخرب POST به ” /hedwig.cgi” استفاده میکند و آسیب پذیری CVE-2024-0769 را نیز به منظور دسترسی به فایلهای پیکربندی حساس (“getcfg”) از طریق فایل ” fatlady.php” مورد توجه قرار میدهد که به طور بالقوه حاوی اطلاعات کاربری یوزر است.

هر اطلاعاتی که از روتر فاش میشود، تنها تا زمانی که دستگاه متصل به اینترنت باشد برای مهاجمان با ارزش خواهد بود. انگیزه مهاجمان هنوز مشخص نیست اما تمرکز بر گذرواژههای کاربر نشان میدهد که مهاجمان قصد کنترل دستگاه را دارند.

PoC عمومی که حملات فعلی به آن متکی است، فایل “DHCPS6.BRIDGE-1.xml” را به جای “DEVICE.ACCOUNT.xml” مورد هدف قرار میدهد، بنابراین میتوان از آن برای نفوذ به سایر فایلهای پیکربندی استفاده کرد. این فایلها عبارتند از:

- ACL.xml.php

- ROUTE.STATIC.xml.php

- INET.WAN-1.xml.php

- WIFI.WLAN-1.xml.php

این فایلها میتوانند پیکربندی NAT، لیست کنترل دسترسی (ACL)، تنظیمات فایروال و حسابهای دستگاه را در اختیار هکرها قرار دهند.

GreyNoise، لیست بزرگتری از فایلهایی را که میتوان در این حملات مورد سوء استفاده قرار داد، فراهم کرده است. فایل مورد نظر از اینجا قابل دسترس میباشد.