سیسکو تالوس (Cisco Talos) اخیراً یک کمپین جدید توسط گروه Lazarus (لازاروس) کشف کرده است و آن را تحت عنوان کمپین Operation Blacksmith (عملیات آهنگر) ردیابی میکند. این کمپین شامل سوء استفاده فرصت طلبانه از نقصهای امنیتی در Log4j به منظور استقرار تروجانهای دسترسی از راه دور (RAT) ناشناخته بر روی میزبانهای هک شده است.

کمپین Operation Blacksmith حداقل از سه خانواده بدافزار جدید مبتنی بر DLang استفاده مینماید که دو مورد از آنها تروجان های دسترسی از راه دور هستند و یکی از آنها از ربات های تلگرام استفاده میکند. کانال ها نیز به عنوان سرور فرمان و کنترل (C2) عمل میکنند. تالوس این RAT مبتنی بر تلگرام را به عنوان “NineRAT” و RAT غیر مبتنی بر تلگرام را به عنوان “DLRAT” دنبال میکند و همچنین دانلودر مبتنی بر DLang را به عنوان “BottomLoader” شناسایی کرده است.

این تاکتیکها با فعالیتهای گروهی تحت عنوان Andariel (معروف به Onyx Sleet یا Silent Chollima) همپوشانی دارند، یک گروه فرعی که در زیرمجموعه Lazarus ردیابی میشود. Andariel معمولاً وظیفه ایجاد دسترسی اولیه، شناسایی و حفظ دسترسی طولانی مدت برای جاسوسی در حمایت از منافع ملی دولت کره شمالی را بر عهده دارد.

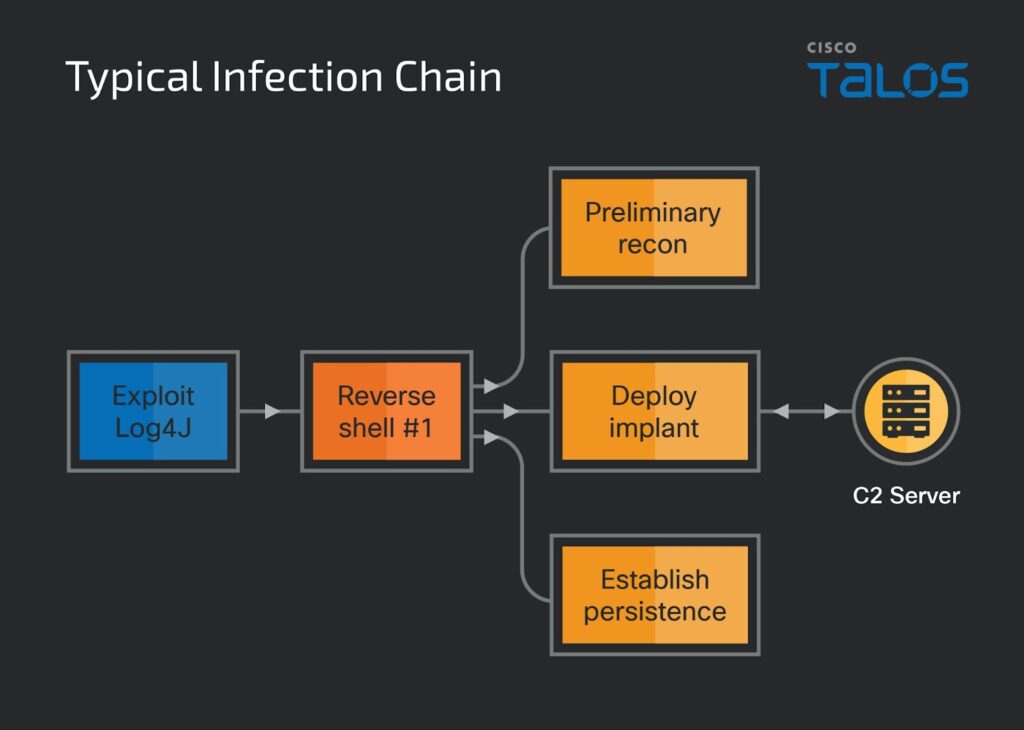

زنجیره حمله شامل اکسپلویت آسیب پذیری CVE-2021-44228 (معروف به Log4Shell) علیه سرورهای در دسترس عموم VMWare Horizon به منظور استقرار NineRAT در این سرورها میباشد. برخی از بخشهای برجسته مورد هدفِ این آسیب پذیری شامل صنایع تولید، کشاورزی و امنیت فیزیکی میباشد.

طبق گزارش Veracode، سوء استفاده از Log4Shell تعجب آور نیست زیرا ۲.۸ درصد از برنامهها پس از گذشت دو سال از افشای عمومی این آسیب پذیری، همچنان از نسخههای آسیب پذیر کتابخانه (2.0-beta9 تا 2.15.0) و ۳.۸ درصد دیگر برنامهها از Log4j نسخه 2.17.0 استفاده میکنند که اگرچه دارای آسیب پذیری CVE-2021-44228 نمیباشند، اما از آسیب پذیری CVE-2021-44832 برخوردار هستند.

NineRAT ابتدا در ماه می ۲۰۲۲ توسعه یافت، این بدافزار در اوایل مارس ۲۰۲۳ در حملهای به یک سازمان کشاورزی آمریکای جنوبی و سپس در سپتامبر ۲۰۲۳ به یک شرکت تولیدی اروپایی مورد استفاده قرار گرفت. NineRAT با استفاده از یک سرویس پیام رسان قانونی مانند تلگرام برای ارتباطات C2، اقدام به دور زدن مکانیزمهای امنیتی به منظور جلوگیری از شناسایی میکند.

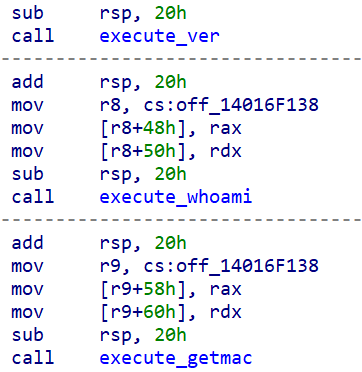

بدافزار NineRAT به عنوان ابزار اصلی تعامل با endpoint تحت نفوذ عمل میکند و مهاجمان را قادر میسازد تا دستوراتی را جهت جمع آوری اطلاعات سیستم، آپلود فایلهای مورد نظر، دانلود فایلهای اضافی و حتی حذف نصب و ارتقای سطح دسترسی خود ارسال نمایند.

هنگامی که NineRAT فعال گردد، دستورات اولیه را از کانال C2 مبتنی بر تلگرام دریافت میکند تا دوباره سیستمهای تحت نفوذ را شناسایی کند. شناسایی مجدد سیستمهای تحت نفوذ نشان میدهد که داده های جمع آوری شده توسط گروه Lazarus از طریق بدافزار NineRAT، ممکن است با سایر گروههای APT به اشتراک گذاشته شود و اساساً در یک مخزن متفاوت از دادههای جمع آوری شده توسط Lazarus در مرحله ایجاد دسترسی اولیه و استقرار ایمپلنت قرار خواهند گرفت.

همچنین یک ابزار پروکسی سفارشی به نام HazyLoad پس از شناسایی اولیه در حملات استفاده میشود که پیشتر توسط مایکروسافت به عنوان بخشی از نفوذهایی که نقصهای امنیتی حیاتی در JetBrains TeamCity را مورد استفاده قرار میدهد، شناسایی شده بود (CVE-2023-42793، امتیاز CVSS: 9.8). HazyLoad توسط بدافزار دیگری به نام BottomLoader دانلود و اجرا میگردد.

علاوه بر این، طی عملیات Blacksmith مشاهده شده است که این کمپین، بدافزار DLRAT مستقر میکند که هم دانلودر و هم یک RAT مجهز به شناسایی سیستم، استقرار بدافزارهای اضافی و بازیابی دستورات از C2 و اجرای آنها در سیستم های تحت نفوذ می باشد.

DLRAT، تکرار دیگری در روند Lazarus است که بر پایه MagicRAT ایجاد گشته و از زبانها و فریمورکهای غیر متداول همراه با بدافزارهای ماژولار برای جلوگیری از شناسایی استفاده میکند.

استفاده از ابزارهای متعددی که امکان استقرار بکدور را فراهم میکنند، باعث میشود در صورت کشف یک ابزار، گروه Lazarus بتواند با استفاده از ابزار دیگری دسترسی خود را حفظ نماید که تداوم دسترسی طولانی مدت را امکان پذیر میسازد.

بهره برداری از Log4Shell توسط Andariel پدیده جدیدی نیست، زیرا گروه هک از این آسیب پذیری به عنوان یک بردار دسترسی اولیه در گذشته جهت ارائه یک تروجان دسترسی از راه دور به نام EarlyRat استفاده کرده است.

این افشاگری در حالی صورت میپذیرد که مرکز پاسخ اضطراری امنیتی AhnLab (ASEC) جزئیات استفاده Kimsuky (کیمسوکی) از نسخههای AutoIt بدافزار مانند Amadey و RftRAT و توزیع آنها از طریق حملات فیشینگ هدفمند با پیوستها و لینکهای مخرب را در تلاش برای دور زدن محصولات امنیتی ارائه کرده است.

Kimsuky که با نامهای APT43، ARCHIPELAGO، Black Banshee، Emerald Sleet (Thallium سابق)، Nickel Kimball و Velvet Chollima نیز شناخته میشود، عاملی است که زیر نظر اداره کل شناسایی (RGB) کره شمالی، که گروه Lazarus نیز در آن قرار دارد، فعالیت میکند. وزارت خزانه داری ایالات متحده آمریکا این گروه را به دلیل جمع آوری اطلاعات برای حمایت از اهداف استراتژیک کره شمالی در سی اُم نوامبر ۲۰۲۳ تحریم کرد.

گروه Kimsuky پس از در دست گرفتن کنترل سیستم تحت نفوذ برای استخراج اطلاعات، بدافزارهای مختلفی مانند کیلاگر و همچنین ابزارهایی را به منظور استخراج حسابها و کوکیها از مرورگرهای وب نصب میکند.

کمپین فیشینگ جدید دیگری اخیرا مرتبط با Konni کشف شده است که از یک فایل اجرایی مخرب بهره میجوید که به عنوان یک فایل مایکروسافت وُرد مخفی شده است تا بکدوری را ارائه نماید که فرمانهای مبهم سازی شده را از عامل تهدید دریافت و آنها را در قالب XML اجرا میکند.

IoCها

IOCهای این تحقیق را میتوانید در مخزن GitHub سیسکو تالوس در اینجا مشاهده کنید.

هشها

HazyLoad

000752074544950ae9020a35ccd77de277f1cd5026b4b9559279dc3b86965eee

NineRAT

534f5612954db99c86baa67ef51a3ad88bc21735bce7bb591afa8a4317c35433

ba8cd92cc059232203bcadee260ddbae273fc4c89b18424974955607476982c4

47e017b40d418374c0889e4d22aa48633b1d41b16b61b1f2897a39112a435d30

f91188d23b14526676706a5c9ead05c1a91ea0b9d6ac902623bc565e1c200a59

5b02fc3cfb5d74c09cab724b5b54c53a7c07e5766bffe5b1adf782c9e86a8541

82d4a0fef550af4f01a07041c16d851f262d859a3352475c62630e2c16a21def

BottomLoader

0e416e3cc1673d8fc3e7b2469e491c005152b9328515ea9bbd7cf96f1d23a99f

DLRAT

e615ea30dd37644526060689544c1a1d263b6bb77fe3084aa7883669c1fde12f

9a48357c06758217b3a99cdf4ab83263c04bdea98c347dd14b254cab6c81b13a

IoCهای شبکه

tech[.]micrsofts[.]com

tech[.]micrsofts[.]tech

hxxp://27[.]102[.]113[.]93/inet[.]txt

hxxp[://]162[.]19[.]71[.]175:7443/sonic/bottom[.]gif

hxxp[://]201[.]77[.]179[.]66:8082/img/lndex[.]php

hxxp[://]201[.]77[.]179[.]66:8082/img/images/header/B691646991EBAEEC[.]gif

hxxp[://]201[.]77[.]179[.]66:8082/img/images/header/7AEBC320998FD5E5[.]gif