Kimsuky (کیمسوکی) یک گروه سایبری تحت حمایت کره شمالی است که عمدتاً نهادهای کره جنوبی از جمله اتاقهای فکر، مؤسسات دولتی و بخش دانشگاهی را مورد هدف قرار میدهد. این گروه اخیرا با استفاده از افزونه TRANSLATEXT در مرورگر گوگل کروم، اطلاعات حساس دانشگاهیان کره جنوبی را به سرقت برده است.

نکات کلیدی:

- Kimsukyافزونه TRANSLATEXT را در مخزن GitHub تحت کنترل خود در هفتم مارس 2024 آپلود کرده است.

- افزونه TRANSLATEXT میتواند اقدامات امنیتی چندین ارائه دهنده خدمات ایمیل مانند Gmail، Kakao و Naver را برای سرقت اطلاعات دور بزند.

- افزونه TRANSLATEXT به طور خاص برای سرقت آدرسهای ایمیل، نام کاربری، گذرواژه، کوکیها و گرفتن اسکرین شات از مرورگر استفاده میشود.

- تحقیقات آزمایشگاه Zscaler نشان میدهد که اهداف اصلی این حمله؛ حوزه دانشگاهی کره جنوبی به ویژه کسانی است که در تحقیقات سیاسی مرتبط با امور کره شمالی شرکت دارند.

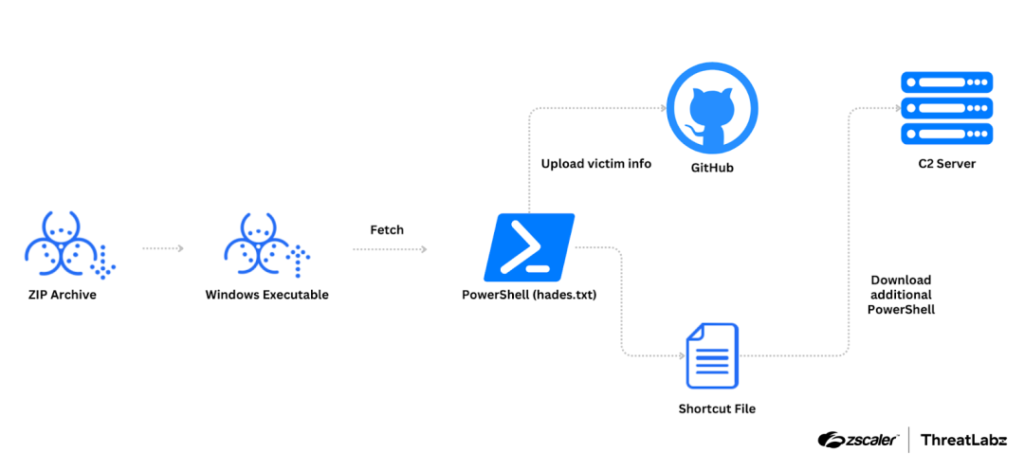

زنجیره نفوذ

نقطه آغاز حمله، یک آرشیو ZIP با عنوان “مروری بر تاریخ نظامی کره” میباشد. این آرشیو حاوی دو فایل است:

- اسناد HWP (فرمت فایل آفیس رایج در کره جنوبی)

- یک فایل اجرایی ویندوز

راهاندازی فایل اجرایی منجر به بازیابی یک اسکریپت PowerShell از یک سرور تحت کنترل مهاجم میشود که به نوبه خود، اطلاعات مربوط به قربانی را به یک مخزن GitHub ارسال کرده و کد PowerShell اضافی را با استفاده از یک فایل شورتکات ویندوز (LNK) دانلود میکند.

اسکریپت PowerShell تازه کشف شده نشان میدهد که Kimsuky با استفاده از کلید رجیستری ویندوز که در ادامه آورده شده است، وجود افزونههای نصب شده در مرورگر کروم را بررسی میکند:

HKCU\Software\Policies\Google\Chrome\ExtensionInstallForcelist

این کلید رجیستری توسط کروم برای اجرای افزونههای خاص بدون اجازه یا دخالت کاربر استفاده میشود.

تحلیل و بررسی افزونه TRANSLATEXT

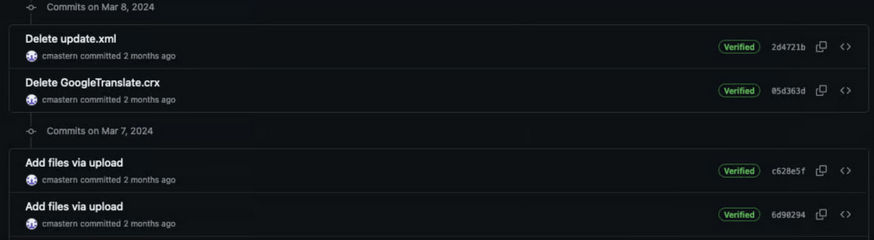

محققانZscaler علاوه بر افزونه TRANSLATEXT، یک فایل XML را نیز در اکانت GitHub مهاجم مشاهده کردند. این فایلها در هفتم مارس 2024 در مخزن آپلود گشته و روز بعد نیز حذف شدند؛ به این معنا که Kimsuky این افزونه مخرب را با هدف نفوذ به افراد خاص و برای مدت کوتاه طراحی کرده است.

جدولِ زمانیِ فعالیتِ کاربر GitHub به شرح زیر است:

- ۱۳ فوریه ۲۰۲۴: اکانت GitHub ایجاد شد.

- ۷ مارس ۲۰۲۴: اولین مخزن به نام ” motorcycle ” ایجاد گردید و فایلهای TRANSLATEXT یعنی xml و GoogleTranslate.crx در مخزن آپلود شدند.

- ۸ مارس ۲۰۲۴: xml و GoogleTranslate.crx از مخزن GitHub حذف شدند.

- ۱۸ مارس ۲۰۲۴: ایجاد motorcycle/calc.

- ۴ آوریل ۲۰۲۴: ایجاد یک motorcycle/laxi/ter.txt که حاوی ” sfsadfsadfa” است.

همانطور که از نام آن پیداست، فایل update.xml شامل پارامترهای لازم برای به روزرسانی افزونه TRANSLATEXT مطابق کد زیر است:

<?xml version='1.0' encoding='UTF-8'?>

<gupdate xmlns='http://www.google.com/update2/response' protocol='2.0'>

<app appid='gibabegbpcndhaoegbalnmgkeoaopajp'>

<updatecheck codebase='hxxps://github[.]com/cmastern/motorcycle/raw/main/GoogleTranslate.crx' version='1.5.2' />

</app>

</gupdate>

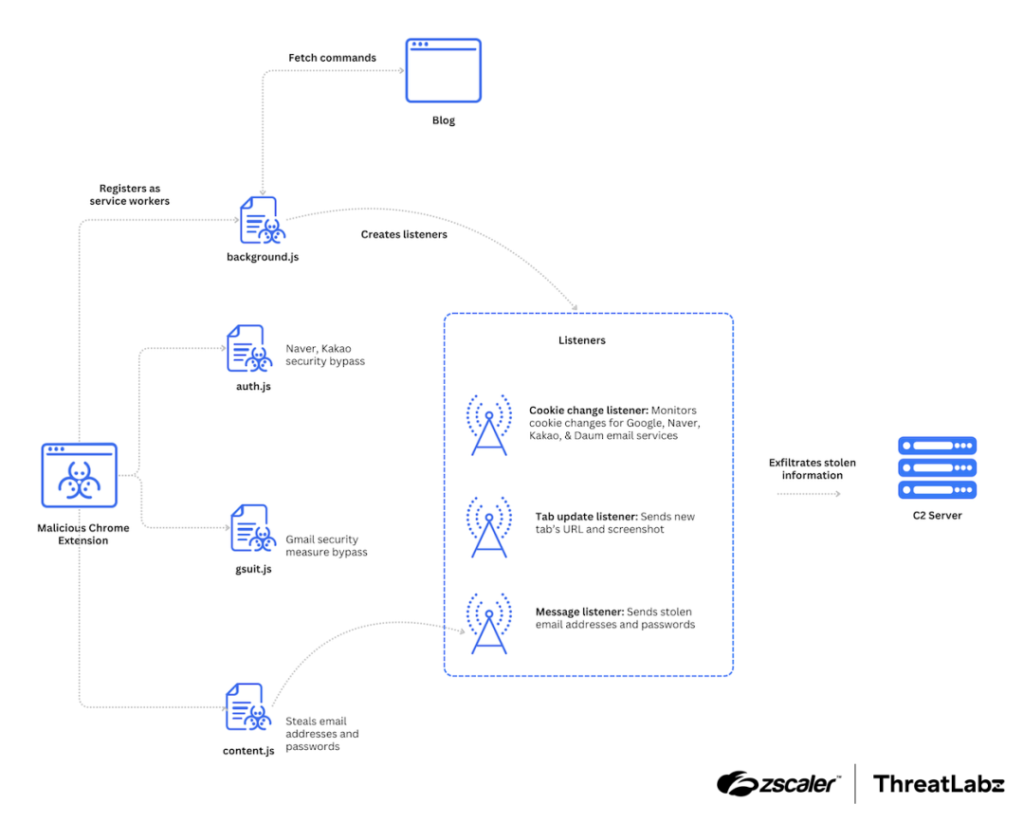

TRANSLATEXT به عنوان “GoogleTranslate.crx”، یک افزونه ترجمه گوگل در GitHub آپلود شده است. افزونه TRANSLATEXT در واقع شامل چهار فایل جاوا اسکریپت مخرب برای دور زدن اقدامات امنیتی سرویسهای ایمیل مانند Google، Kakao و Naver، سرقت آدرسهای ایمیل، گواهیهای اعتبار، کوکیها، گرفتن اسکرین شات از مرورگر و استخراج دادههای ربوده شده میباشد.

شکل زیر نقش هر فایل جاوا اسکریپت را در سرقت و ارسال اطلاعات به سرور C2 نشان میدهد:

TRANSLATEXT همچنین برای واکشی دستورات از URL Blogger Blogspot و به منظور گرفتن اسکرین شات از برگههای تازه باز شده و حذف تمام کوکی ها از مرورگر طراحی شده است.

یکی از اهداف اولیه گروه Kimsuky، نظارت بر کارکنان دانشگاهی و دولتی به منظور جمع آوری اطلاعات ارزشمند میباشد. بطور کلی، خودداری از نصب برنامهها از منابع نامعتبر برای حفظ امنیت و جلوگیری از نفوذ احتمالی ضروری است.