یک عامل تهدید جدید DNS به نام Savvy Seahorse از تکنیک های پیچیده برای جذب اهداف به پلتفرمهای سرمایه گذاری جعلی و سرقت وجوه سوء استفاده میکند. Savvy Seahorse در واقع یک عامل تهدید DNS است که قربانیان را متقاعد میسازد تا در پلتفرم های سرمایه گذاری جعلی حساب ایجاد کرده، به یک حساب شخصی سپرده گذاری کنند و سپس آن سپرده ها را به بانکی در روسیه انتقال دهند.

اهداف کمپینها شامل روسی، لهستانی، ایتالیایی، آلمانی، چکی، ترکی، فرانسوی، اسپانیایی و انگلیسی زبانها میباشد که نشان میدهد عوامل تهدید، شبکه گستردهای را در حملات خود به کار گرفتهاند.

کاربران از طریق تبلیغات در پلتفرمهای رسانههای اجتماعی مانند فیسبوک اغوا میشوند تا اطلاعات شخصی خود را در ازای فرصتهای سرمایهگذاری با بازدهی بالا از طریق رباتهای جعلی ChatGPT و WhatsApp وارد کنند.

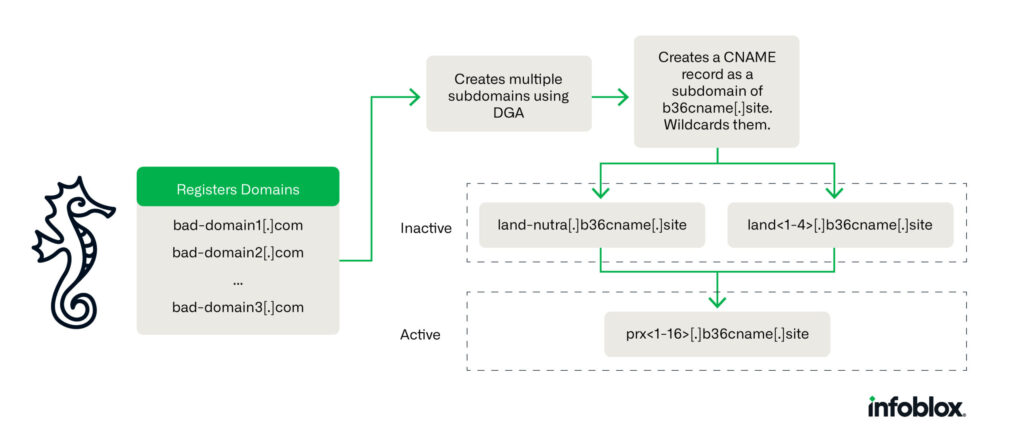

کمپین های کلاهبرداری مالی به دلیل استفاده از رکوردهای DNS CNAME برای ایجاد یک سیستم توزیع ترافیک (TDS ) قابل توجه هستند، از این رو به عوامل تهدید اجازه دادهاند تا حداقل از اوت 2021 مکانیزم شناسایی را دور بزنند.

رکورد CNAME برای نگاشت یک دامنه یا زیر دامنه به دامنهای دیگر (یعنی نام مستعار) به جای اشاره به یک آدرس IP استفاده میشود. یکی از مزایای این روش آن است که وقتی آدرس IP میزبان تغییر میکند، فقط رکورد DNS A برای دامنه روت (root) بایستی به روز رسانی شود.

Savvy Seahorse با ثبت چندین زیردامنه کوتاه مدت که یک رکورد CNAME (و در نتیجه یک آدرس IP) به اشتراک میگذارند، از این تکنیک به نفع خود استفاده میکند. این زیر دامنههای خاص با استفاده از یک الگوریتم تولید دامنه (DGA) ایجاد میشوند که با دامنه کمپین اولیه مرتبط میباشند.

ماهیت در حال تغییر دامنهها و آدرسهای IP همچنین باعث میشود که زیرساخت در برابر تلاشهای حذف مقاوم باشد و به عوامل تهدید اجازه میدهد تا به طور مداوم دامنههای جدیدی ایجاد کنند و یا سوابق CNAME خود را به آدرس IP دیگری تغییر دهند چرا که سایتهای فیشینگ آنها مختل میشود.

در حالی که عوامل تهدید مانند VexTrio از DNS به عنوان یک TDS استفاده میکنند، این مورد اولین بار است که از رکوردهای CNAME برای چنین اهدافی استفاده میشود.

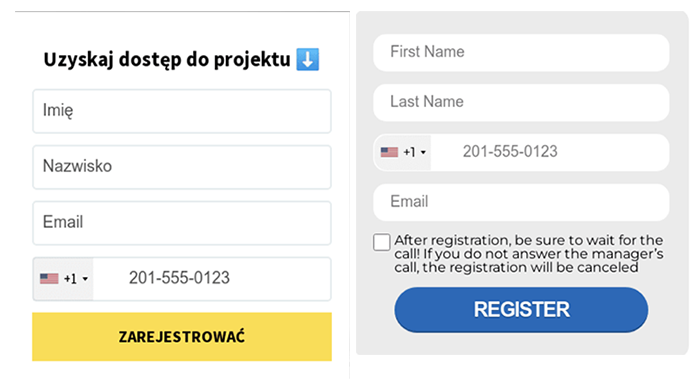

قربانیانی که در نهایت روی پیوندهای تعبیه شده در تبلیغات فیس بوک کلیک میکنند، از آنها خواسته میشود نام، آدرس ایمیل و شماره تلفن خود را ارائه دهند که پس از آن برای افزودن وجوه به کیف پول خود به پلتفرم تجاری جعلی هدایت خواهند شد.

Infoblox طی گزارشی در بیست و هشتم فوریه ۲۰۲۴، اذغان داشت که جزئیات مهمی وجود دارد که میبایست به آن توجه کرد. جزئیات از این قرار است که عوامل تهدید، اطلاعات کاربر را تایید میکنند تا ترافیک را از لیست از پیش تعریف شده کشورها از جمله اوکراین، هند، فیجی، تونگا، زامبیا، افغانستان و مولداوی مستثنی کنند، هرچند دلیل آنها برای انتخاب این کشورهای خاص نامشخص است.

این توسعه زمانی صورت پذیرفت،که آزمایشگاه Guardio فاش کرد که هزاران دامنه متعلق به برندها و موسسات قانونی با استفاده از تکنیکی به نام تصاحب CNAME (CNAME takeover) برای انتشار کمپینهای هرزنامه ربوده شدهاند.