گروه باج افزار Qilin در حملات اخیر خود از یک تاکتیک جدید استفاده کردند. این گروه، یک بدافزار رباینده سفارشی را برای سرقت اطلاعات حساب ذخیره شده در مرورگر گوگل کروم به کار گرفته است.

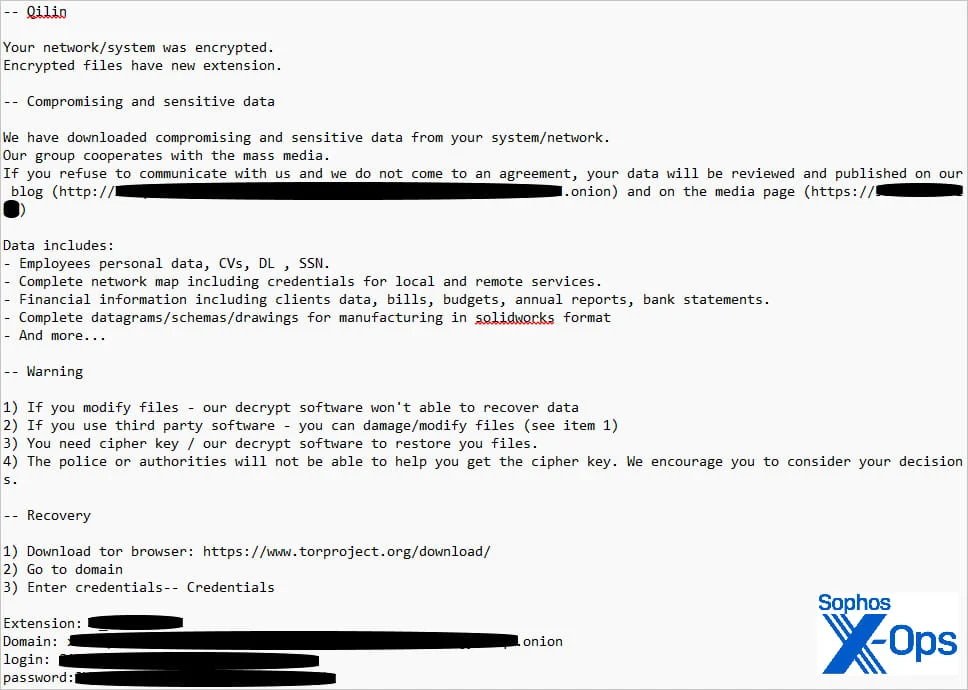

باج افزار Qilin برای اولین بار در ژوئیه 2022 مشاهده شد. Qilin به زبان Golang نوشته شده است و به آن ” Agenda ” نیز می گویند. باج افزار Qilin از رویکرد اخاذی مضاعف استفاده میکند و از چند حالت رمزگذاری پشتیبانی مینماید که تمامی آنها توسط اپراتور کنترل میشوند.

نمای کلی حمله باج افزار Qilin

این حمله با دسترسی باج افزار Qilin به یک شبکه توسط دادههای لاگین هک شده متعلق به یک پورتال VPN که فاقد احراز هویت چند عاملی (MFA) است، آغاز شده است.

هکرها پس از این نفوذ، به مدت 18روز هیچگونه فعالیتی نداشتند. به گفته کارشناسان، مکث طولانی مدت آنها ممکن است به این دلیل باشد که هکرها دسترسی به شبکه را از یک کارگزار دسترسی اولیه خریداری کردهاند و یا ممکن است در این مدت اپراتورهای Qilin به بررسی شبکه قربانی، انجام عملیات شناسایی از جمله شناسایی منابع حیاتی پرداخته باشند.

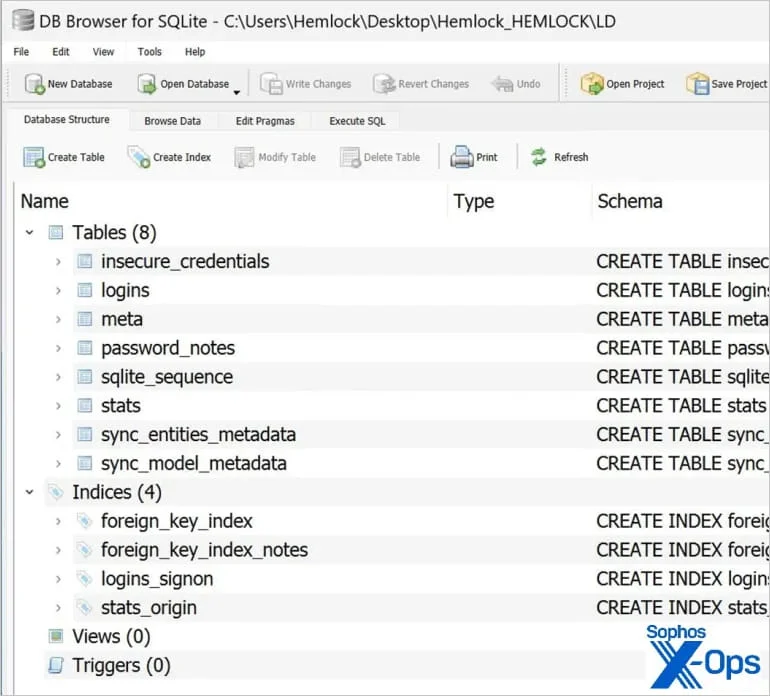

هکرها پس از 18 روز به صورت جانبی به کنترل کننده دامنه (DC[1]) منتقل شدند و [2]GPO را تغییر دادند تا یک اسکریپت پاورشل به نام IPScanner.ps1 را در تمام ماشینهای موجود در شبکه اجرا کنند.

این اسکریپت که توسط اسکریپت logon.bat موجود در GPO اجرا شد، به منظور جمع آوری اطلاعات کاربری ذخیره شده در مرورگر گوگل کروم طراحی شده است.

این اسکریپت به گونهای پیکربندی شده است که هر زمان کاربر وارد سیستم میشود، اجرا گردد و اسکریپت پاورشل را اجرا کند. دادههای لاگین ربوده شده در پوشه SYSVOL با نامهای LD و temp.log ذخیره میشوند.

باج افزار Qilin پس از ارسال فایلها به سرور فرماندهی و کنترل (C2)، کپیهای لوکال و لاگ رخدادهای مربوطه را پاک میکند تا این فعالیت مخرب پنهان بماند. Qilin در نهایت، پیلود باج افزار خود را بر روی سیستم قربانی مستقر و شروع به رمزگذاری دادهها میکند.

شواهد حاکی از آن است که هکرها از گروپ پالیسی (GPO) و یک اسکریپت Batch دیگر به نام run.bat برای دانلود و اجرای باج افزار در تمامی دستگاههای موجود در شبکه استفاده کردهاند.

مکانیزم دفاعی

رویکرد باج افزار Qilin برای هدف قرار دادن اطلاعات حساب ذخیره شده در مرورگر گوگل کروم، شرایط نگران کنندهای را ایجاد میکند که میتواند محافظت در برابر حملات باج افزاری را چالشبرانگیزتر کند.

از آنجایی که GPO برای همه ماشینهای موجود در دامنه اعمال میشود، هر دستگاه موجود در شبکه، مشمول فرآیند استخراج و سرقت داده میشود.

چنین نفوذهایی میتوانند حملات بعدی را فعال کنند و منجر به نفوذ گسترده در چندین پلتفرم و سرویس شوند.

کارشناسان امنیت سایبری برای مقابله با این قبیل بدافزارها اعلام کردهاند که کاربران میبایست تمامی گذرواژههای اکتیو دایرکتوری و سایتهایی که ترکیب نام کاربری و رمز عبور خود را در مرورگر کروم ذخیره کردهاند، تغییر دهند.

سازمانها میتوانند با اعمال سیاستهای سختگیرانه برای منع ذخیره رمز عبور در مرورگرهای وب، این قبیل خطرات را کاهش دهند. علاوه بر این، اجرای احراز هویت چند عاملی در محافظت از حسابها در برابر هک شدن، حتی در صورت افشا یا سرقت نام کاربری و رمز عبور، راهکار موثری است.

در نهایت، ارائه حداقل سطح دسترسی به هر کاربر و بخش بندی شبکه میتواند به طور قابلتوجهی مانع دسترسی هکرها به سایر بخشهای شبکه شود.

[1] Domain controller

[2] Group Policy Object