مجرمان سایبری که در حوزه حملات باج افزاری تخصص دارند، همیشه خودشان نویسنده آن باج افزار نیستند بلکه آنها در برخی موارد این قبیل بدافزارها را از فضای دارک وب و یا گروههای وابسته به دیگر باج افزارها خریداری میکنند.

کد منبع بدافزارها غالبا در گیت هاب منتشر میشود و هکرها میتوانند با مجموعهای از ابزارهای استاندارد و یک نمونه باج افزار جدید و گاهی اوقات همان باج افزر قدیمی اما کمی تغییر یافته، قربانیان جدید را جستجو کرده و فعالیتهای مخرب خود را گسترش دهند.

گروه باج افزار SEXi

آوریل گذشته، IxMetro مورد حمله سایبری قرار گرفت که از یک نوع باج افزار جدید به نام “SEXi” در آن استفاده شده بود. همانطور که از نام این باج افزار پیداست، تمرکز این گروه بر روی سرورها و نسخههای پشتیبان VMware ESXi میباشد و آنها را رمزگذاری کرده است.

در هر یک از موارد بررسی شده، مشخص شد که قربانیان نسخههای پشتیبانی نشده ESXi را اجرا میکردند و فرضیات مختلفی در مورد نحوه نفوذ اولیه وجود دارد.

این گروه، بسته به پلتفرم مورد نظر (ویندوز یا لینوکس)، نوع متفاوتی از رمزگذاری را انتخاب میکند. چنانچه پلتفرم قربانی، لینوکس باشد؛ باج افزار از مکانیزم رمزگذاری Babuk استفاده میکند و برای پلتفرم ویندوز نیز از نسخه فاش شده Lockbit برای رمزگذاری استفاده خواهد کرد.

این اولین باری است که گروهی را مشاهده میکنیم که از انواع باج افزارهای فاش شده مختلف برای رمزگذاری پلتفرم قربانیان خود استفاده میکند.

یکی دیگر از مواردی که این گروه را متمایز کرده است، روش تماس آنهاست. مهاجمان معمولاً یادداشتی با آدرس ایمیل یا نشانی وب سایت در سیستم قربانی قرار میدهند اما در این مورد، یادداشت گروه SEXi حاوی شناسه کاربری برنامه پیامرسان Session است.

شناسه متعلق به مهاجمان بوده و در حملات خود و ارائه به قربانیان باج افزار استفاده شده است. این نشان دهنده عدم حرفهای بودن این گروه و نداشتن سرور میزبانی شده در TOR است.

Key Group

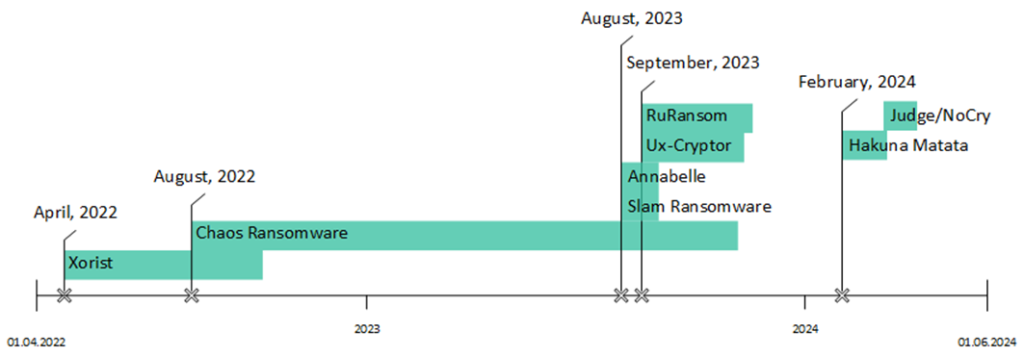

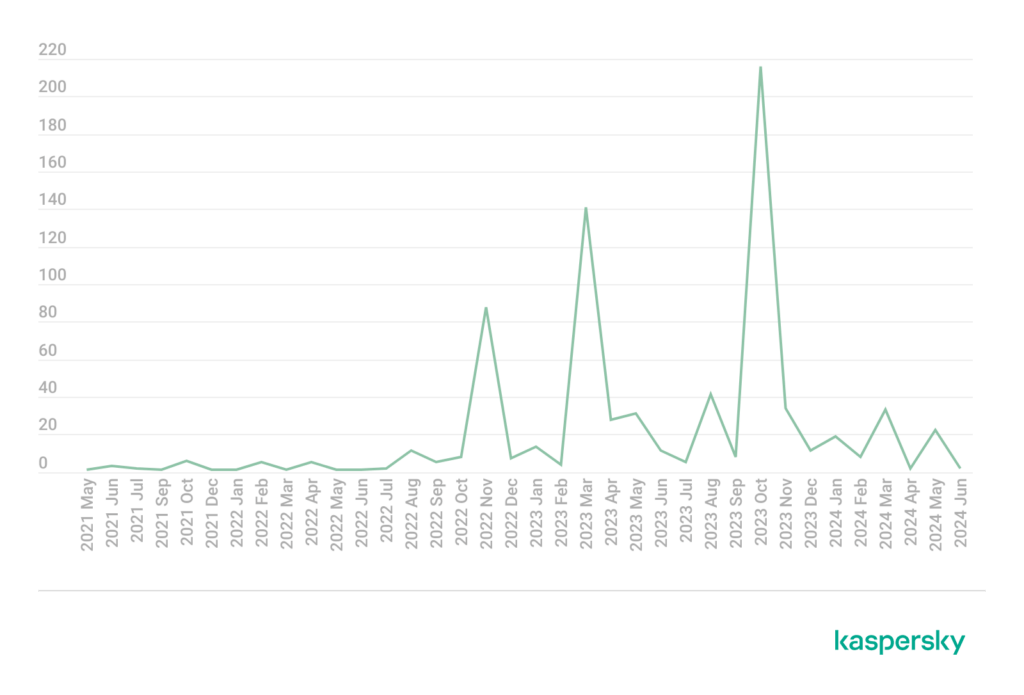

در حالی که گروه SEXi از انواع باج افزارهای شناخته شده از دو خانواده بدافزاری مختلف استفاده کرده است، گروههای دیگر این رویکرد را در سطح کاملا متفاوتی مورد استفاده قرار دادهاند. Key Group، با نام مستعار keygroup777، در طول حیات نسبتا کوتاه خود (از آوریل 2022) از هشت خانواده مختلف باج افزار استفاده کرده است.

در مدت حدودا دو سالی که این گروه فعال بوده است، آنها TTPهای خود را با هر نوع باج افزار جدیدی تنظیم کردهاند. به عنوان مثال، Key Group مکانیزم تداوم دسترسی خود را همیشه از طریق رجیستری تنظیم کرده است، اما اجرای دقیق آن بر اساس نوع خانواده باج افزار، متفاوت میباشد.

Key Groupاغلب اوقات برای اجرا از autorun استفاده میکند. به عنوان مثال، UX-Cryptor در یک نمونه، خود را مطابق کد زیر به رجیستری اضافه کرده است:

HKU\$usersid\Software\Microsoft\Windows NT\CurrentVersion\Winlogon

"Shell" = "$selfpath"

HKU\$usersid\Software\Microsoft\Windows\CurrentVersion\Run

"WindowsInstaller" = "$selfpath -startup"

"MSEdgeUpdateX" = "$selfpath"

HKU\$usersid\Software\Microsoft\Windows\CurrentVersion\RunOnce

"System3264Wow" = "$selfpath --init"

"OneDrive10293" = "$selfpath /setup"

"WINDOWS" = "$selfpath --wininit"

در حالی که باج افزار Chaos خود را در $user\$appdata\cmd.exe کپی کرده و یک فرآیند جدید را راهاندازی میکند، فرآیند جدید، یک فایل جدید در پوشه startup ایجاد میکند: $user\$appdata\Microsoft\Windows\Start Menu\ Programs\Startup\cmd.url.

این فایل شامل مسیر فایل باج افزار میباشد: URL=file:///$user\$appdata\cmd.exe.

گروههای روسی زبان معمولاً در خارج از روسیه فعالیت میکنند، اما Key Group از این قاعده مستثنی است. عملیات آنها و همچنین SEXi بسیار حرفهای نیست و نشان دهنده فقدان مهارتهای جامع میباشد.

به عنوان مثال، کانال اصلی C2 این گروه (Key Group)، یک مخزن GitHub است که ردیابی آنها را آسانتر میکند و ارتباطات خود را به جای سرور اختصاصی در شبکه TOR، از طریق تلگرام برقرار میکنند.

Mallox

باج افزار Mallox که با نامهای Fargo، TargetCompany و Mawahelper نیز شناخته میشود، از اواسط سال 2021 فعال میباشد. عملکرد این گروه در انتقال به مدل توزیع RaaS از اواسط سال 2022 مشاهده شد.

گروه Mallox بر اخاذیهای چندگانه متمرکز است، دادههای قربانیان خود را رمزگذاری کرده و تهدید میکند که آنها را در سایتهای عمومی مبتنی بر TOR خود منتشر خواهد کرد.

اخیرا انواع لینوکسی باج افزار Mallox مشاهده است. مهاجمان از اسکریپتهای پایتون سفارشی برای تحویل پیلود و استخراج اطلاعات قربانی استفاده میکنند. بدافزار، دادههای کاربر را رمزگذاری کرده و پسوند locked. را به انتهای آنها اضافه میکند.

جالب است بدانید که Mallox تنها با گروههای روسی زبان همکاری دارد و از تازه کارها نیز استقبال نمیکند. این گروه همچنین دارای یک استراتژی در مورد نوع سازمانهایی است که مورد نفوذ قرار میدهد.

طبق این استراتژی، Mallox به سازمانهای دارای درآمد کمتر از 10 میلیون دلار، بیمارستانها و مؤسسات آموزشی حمله نمیکند. Mallox در سال 2023، دارای 16 شریک فعال بود که با یکدیگر همکاری داشتنند.

شواهد حاکی از آن است که در سال 2024، تنها هشت مورد از زیرمجموعههای اصلی Mallox همچنان فعال هستند و هیچ عضو جدید را نپذیرفتهاند. Mallox همچنین دارای یک سایت افشای داده و یک سرور میزبانی شده در TOR است.

چگونه از حملات باج افزاری جلوگیری کنیم

بهترین راهکارها بطور خلاصه به شرح زیر میباشند:

- مسدود نمودن شکلهای رایج ورود، ایجاد طرحی برای وصله سریع و به موقع آسیب پذیریها در سیستمهای متصل به اینترنت و همچنین غیرفعال یا سخت کردن ایجاد دسترسی از راه دور توسط پروتکلهایی مانند RDP و VPN بسیار ضروری و حائز اهمیت میباشند.

- بهره گیری از نرم افزار امنیت endpoint میتواند در شناسایی بدافزارها کمک شایانی داشته باشد.

- تشخیص نفوذ با بخشبندی شبکهها و تخصیص حقوق دسترسی محتاطانه، کار مهاجمان وبدافزارها را در داخل سازمان دشوار خواهد کرد. از این رو بهتر است از EDR یا MDR به منظور تشخیص فعالیتهای غیرعادی پیش از وقوع حمله استفاده نمود.

- متوقف ساختن رمزگذاریهای مخرب، یکی دیگر از راهکارهای پیشنهادی است. نرمافزارهای MDR و EDR از چندین تکنیک تشخیص مختلف برای شناسایی باج افزار و بازگشت باج افزار به منظور بازیابی فایلهای سیستم آسیب دیده استفاده میکنند.

- پشتیبان گیری (BackUp) دورهای و منظم از جمله توصیههای امنیتی است. فایلهای پشتیبانگیری شده بایستی خارج از سایت و بصورت آفلاین، دور از دسترس مهاجمان نگهداری شوند.

- پس از شناسایی اولین نشانههای حمله میبایست نسبت به متوقف ساختن آن اقدام کرد و هر اثری از مهاجمان، بدافزارها، ابزارها و روشهای ورود آنها را حذف نمود تا حمله مجدد صورت نگیرد.