تحلیلگران ESET یک بکدور لینوکسی جدید به نام Wolfsbane را کشف کردهاند که توسط گروه هک چینی “Gelsemium” استفاده میشود. گمان میرود که Wolfsbane، نمونه لینوکسی بدافزار ویندوزی Gelsevirine است.

گروه Gelsemium حداقل از سال 2014 فعال میباشد و در ابتدای امر بر روی مناطق شرق آسیا و خاورمیانه متمرکز بوده است. طبق دادههای Virus Total، این گروه در حملات سال ۲۰۲۳ خود، کشورهای تایوان، فیلیپین و سنگاپور را توسط بکدور FireWoodمورد هدف قرار داده است.

FireWood یکی دیگر از بدافزارهای لینوکس است که به نظر میرسد با بدافزار ویندوزی ” Project Wood ” مرتبط میباشد.

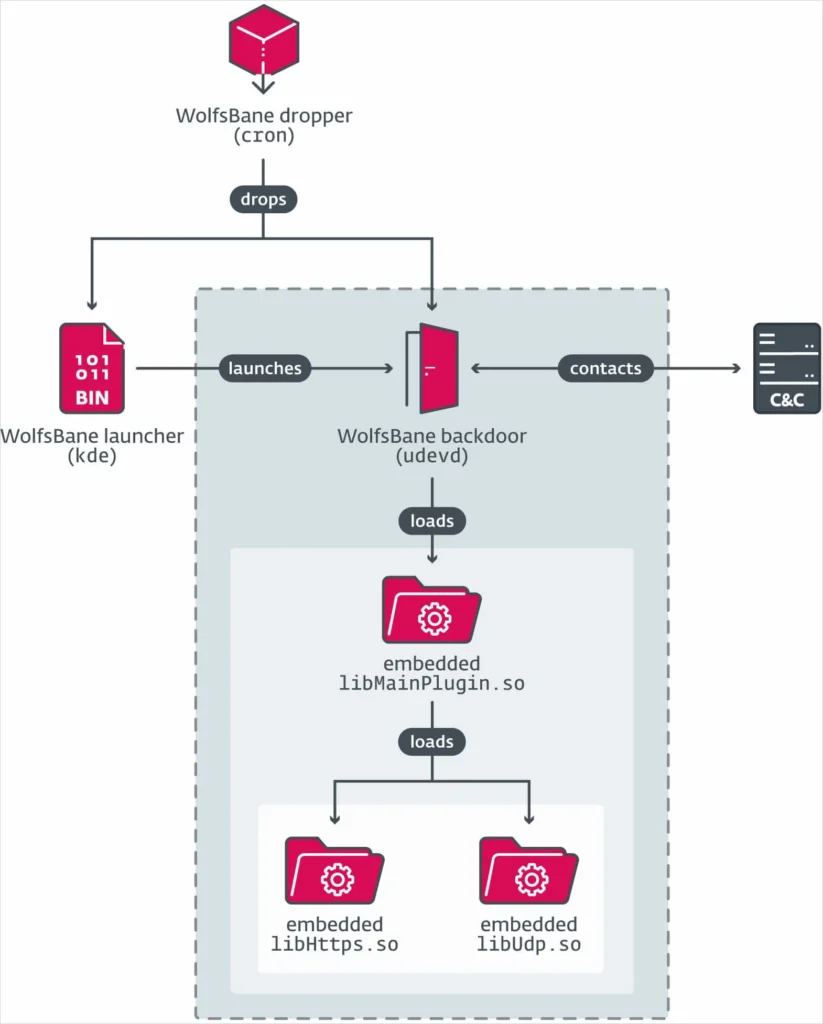

Wolfsbane یک بدافزار کامل شامل نصب کننده بدافزار (دراپر یا dropper)، لانچر (dropper) و یک بکدور است و از یک روت کیت منبع باز برای جلوگیری از شناسایی استفاده میکند.

هنوز مشخص نیست که چگونه نفوذ اولیه رخ داده است اما محققان معتقدند که مهاجمان از برخی آسیب پذیریها در برنامههای وب برای ایجاد دسترسی اولیه سوء استفاده میکنند.

شواهد حاکی از آن است که Wolfsbane از طریق یک دراپر به نام “Cron” در سیستم قربانی مستقر میشود که کامپوننت لانچر را به عنوان یک کامپوننت دسکتاپ KDE نصب میکند.

بکدور Wolfsbane بسته به سطح دسترسی که با آن اجرا میشود، SELINUX را غیرفعال کرده، فایلهای سیستمی را ایجاد میکند و فایلهای پیکربندی کاربر را به منظور ایجاد تداوم دسترسی تغییر میدهد.

لانچر سپس کامپوننت حریم خصوصی بدافزار یعنی “UDEVD” را بارگیری میکند. این کامپوننت، سه کتابخانه رمزگذاری شده حاوی عملکرد اصلی و پیکربندی ارتباطات سرور فرماندهی و کنترل (C2) را لود خواهد کرد.

در نهایت، یک نسخه اصلاح شده از روت کیت Beurk Userland از طریق ” /etc/ld.so.so.preload” در سیستم قربانی بارگیری میشود تا به پنهان کردن فرآیندها ، فایلها و ترافیک شبکه مربوط به فعالیتهای Wolfsbane کمک کند.

روت کیت Wolfsbane Hider بسیاری از عملکردهای اصلی کتابخانه C مانند STAT ، ReadDir و Access را هوک می کند.

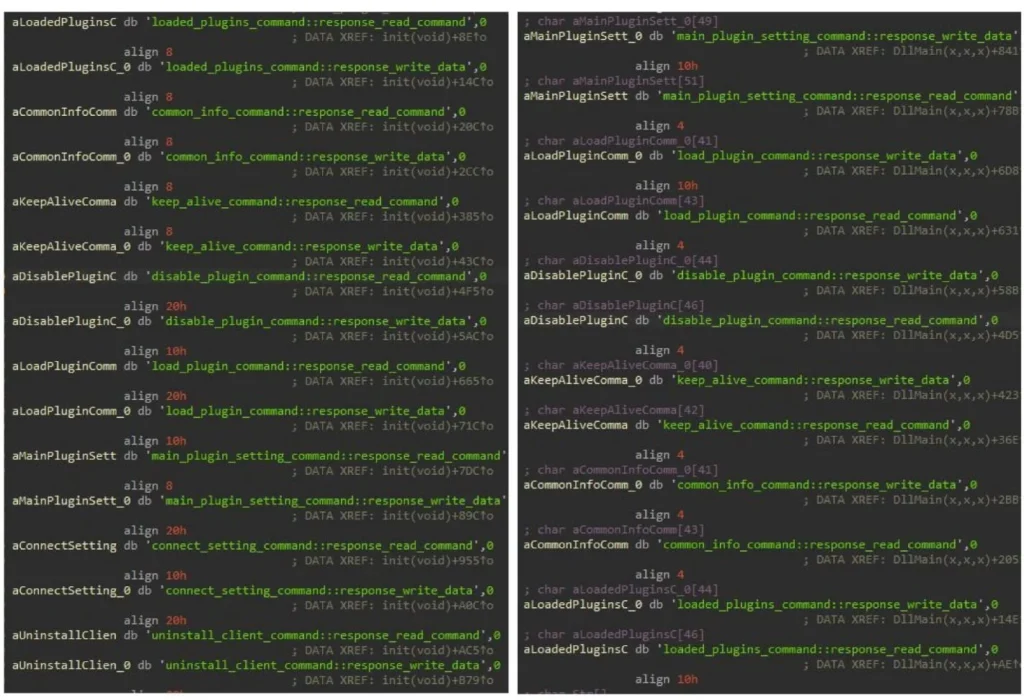

وظیفه اصلی بکدور Wolfsbane، اجرای دستورات دریافت شده از سرور C2 مهاجمان با استفاده از نقشههای از پیش تعریف شده است.، این وظایف، همان دستوراتی هستند که در نمونههای ویندوزی این بکدور نیز مشاهده شدهاند.

از جمله این دستورات، میتوان به اجرای عملیات روی فایلها، استخراج دادهها و دستکاریهای مختلف سیستمی که کنترل کامل Gellemium را بر روی دستگاههای هک شده فراهم میآورد، اشاره کرد.

تکامل و تغییر روند گروههای APT با تمرکز بر سیستم عامل لینوکس هر روز افزایش مییابد. به نظر میرسد که ریشه این تغییر رویکرد در بهبود مکانیزمهای امنیتی و endpointهای ویندوزی مانند استفاده از ابزارهای تشخیص و پاسخ (EDR) همراه با استراتژی پیش فرض مایکروسافت برای غیرفعال سازی ماکروهای VBA است.

در نتیجه، آسیب پذیریهای موجود در زیرساختهای اینترنت، به ویژه سیستمهای مبتنی بر لینوکس به طور فزاینده مورد هدف قرار میگیرند. این بدان معناست که سیستمهای لینوکس به اهداف جدیدی برای هکرها تبدیل شدهاند.