محققان ESET یک مجموعه ابزار جدید به نام CloudScout را شناسایی کردهاند که توسط گروه Evasive Panda یا پاندای فراری برای دسترسی به سرویسهای ابری و بازیابی دادهها از آنها توسعه یافته و استفاده شده است.

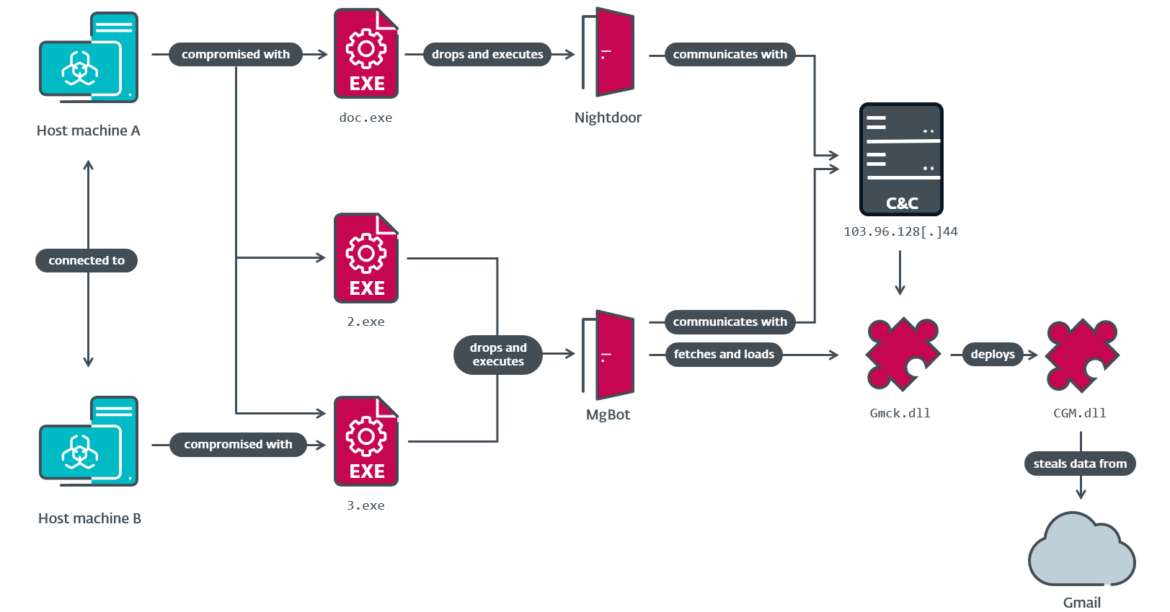

CloudScout در واقع یک مجموعه ابزار دات نت میباشد که توسط این گروه برای سرقت دادههای ذخیره شده در سرویسهای ابری استفاده میشود. این ابزار به عنوان یک افزونه برای فریمورک MgBot پیاده سازی شده است و از تکنیک pass-the-cookie برای ربودن نشستهای تأیید شده از مرورگرهای وب استفاده میکند.

ویژگیهای کلیدی ابزار CloudScout عبارتند از:

- ادغام یکپارچه با MgBot، فریمورک بدافزار اصلی گروه پاندای فراری؛

- دسترسی به سرویسهای ابری هدفمند با شبیه سازی نشستهای تایید شده کاربر؛

- استخراج خودکار دادهها از Google Drive، Gmail و Outlook بدون نیاز به دادههای احراز هویت کاربر.

فریمورک داخلی CloudScout به منظور پردازش وظایف پیچیده از جمله پیکربندی، مدیریت و رمزگشایی کوکیهای مورد نیاز برای ماژولها در ایجاد درخواستهای وب، مهندسی شده است.

CloudScout قادر است دادهها را از سرویسهای ابری مختلف با استفاده از کوکیهای نشست وب ربوده شده بازیابی و استخراج کند و سپس این دادهها را توسط افزونههای فریمورک MgBot برای دسترسی به حسابهای Google Drive، Gmail و Outlook بدون نیاز به احراز هویت مستقیم استفاده نماید.

پاندای فراری، یک گروه APT همسو با منافع چین است که حداقل از سال 2012 فعال میباشد. هدف این گروه، جاسوسی سایبری علیه کشورها و سازمانهایی است که با منافع چین در تضاد هستند. شواهد حاکی از آن است که مجموعه ابزار CloudScout، یک نهاد دولتی و سازمان مذهبی را از سال 2022 تا 2023 در تایوان مورد نفوذ قرار داده است.

پاندای فراری فهرست قابل توجهی از بردارهای حمله را در کارنامه خود دارد. اپراتورهای آن، TTPهای پیچیدهای مانند حملات زنجیره تامین، watering-hole و DNS hijacking را به کار گرفتهاند. علاوه بر این، آنها از جدیدترین CVEهایی که بر برنامههای مایکروسافت آفیس، Confluence و وب سرور تأثیر میگذارند سوء استفاده کردهاند.

این گروه همچنین توانایی چشمگیری در توسعه بدافزار دارد و در حملات خود از بکدورهای چند پلتفرمی برای ویندوز، macOS و اندروید استفاده کرده است.

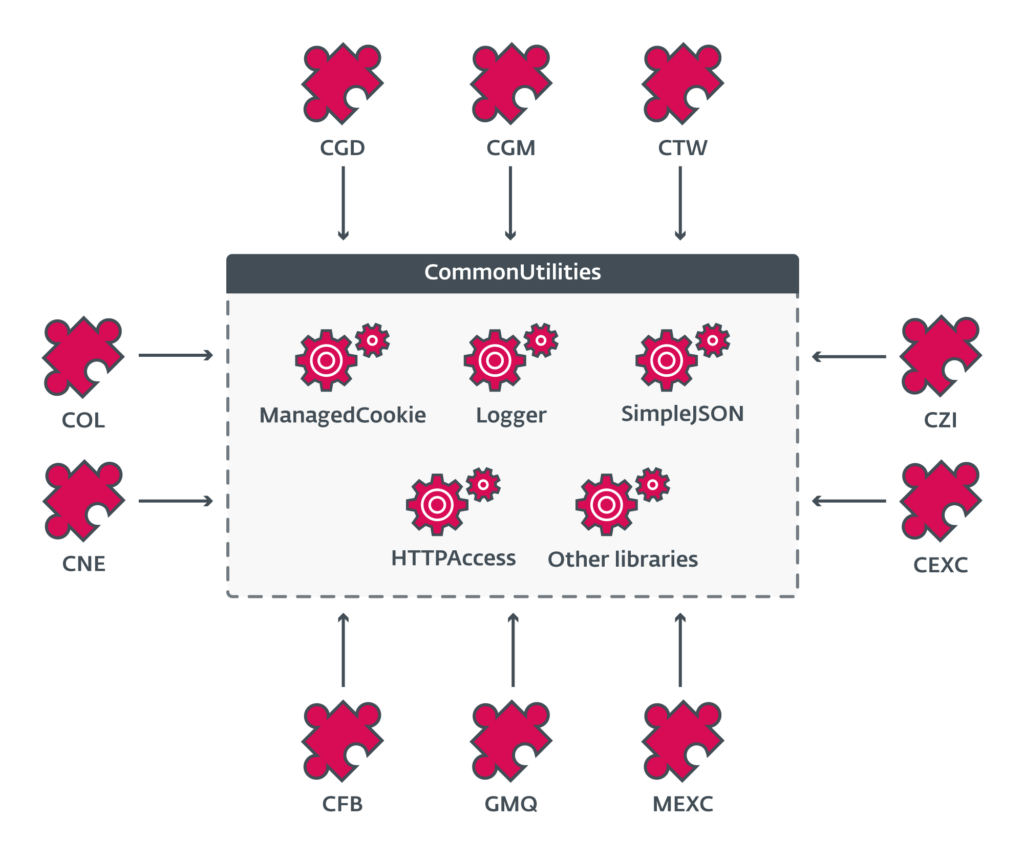

درون هر ابزار CloudScout ، یک پکیج CommonUtilities وجود دارد که تمام کتابخانههای سطح پایین لازم را برای اجرای ماژولها فراهم میآورد. این پکیج در قسمت منابع ماژولهای CloudScout ذخیره میشود و در ابتدای تابع ModuleStart بارگذاری میگردد.

پکیج CommonUtilities حاوی تعداد کمی کتابخانههای سفارشی سازی شده است. این کتابخانهها به توسعه دهندگان انعطاف پذیری و کنترل بیشتری بر روی عملکرد داخلی ایمپلنت خود میدهند. نمونههایی از این کتابخانههای سفارشی HTTPAccess ، ManagedCookie، Logger و SimpleJSON هستند.

HTTPAccess، کتابخانهای است که توابعی را برای مدیریت ارتباطات HTTP فراهم میآورد و ManagedCookie کتابخانهای است که توابعی را به منظور مدیریت کوکیها برای درخواستهای وب بین CloudScout و سرویس مورد نظر ارائه میدهد.

محققان ESET سه ماژول CGD ، CGM و COL از CloudScout را شناسایی کردهاند که به زبان C# نوشته شدهاند و همانطور که گفته شد، هدف آنها سرقت اطلاعات از Google Drive، Gmail و Outlook است. محققان ESET معتقدند که حداقل هفت ماژول دیگر نیز وجود دارد.

اطلاعات جمعآوری شده از دایرکتوریهای پوشه ایمیل، پیامهای ایمیل از جمله پیوستها و فایلهای مطابق با پسوندهای خاص همچون doc.، .docx، xls.، xlsx.، ppt.، pptx.، pdf. و txt. توسط سه ماژول مذکور در یک فایل آرشیو ZIP قرار میگیرند و توسط فریمورک MgBot یا بکدور Nightdoor برای سرور C2 (فرماندهی و کنترل) ارسال میشوند.

CloudScout در مرحله آخر یک پاکسازی کامل انجام میدهد و تمام آرتیفکتهای تولید شده در طول چرخه جمعآوری داده را (به جز فایلهای آرشیو) حذف میکند تا شواهدی از فرآیند نفوذ باقی نماند.

به نظر میرسد که CloudScout دارای ماژولهای بیشتری است که رسانه های اجتماعی مانند فیسبوک و توییتر را نیز مورد هدف قرار میدهند اما این ماژولها تاکنون مشاهده نشدهاند.

گوگل در سال 2023، پروژه Device Bound Session Credentials (DBSC) را در GitHub و در سال 2024، ویژگی App-Bound Encryption را در آپدیت کروم 127 منتشر کرد اما این متدها نیز نتواسنتد محافظت کافی را در برابر بدافزارهای رباینده کوکی مانند CloudScout پیاده سازی کنند.

ویژگی رمزگذاری محدود به اپلیکیشن (app-bound) به منظور محافظت بهتر از کوکیها در سیستمهای ویندوز و حفاظت بهبود یافته در برابر حملات بدافزارهای رباینده اطلاعات (infostealer) به مرورگر کروم (Chrome 127) اضافه شده است.

اما متاسفانه یک محقق امنیتی به نام الکساندر هاگنا ابزاری را برای دور زدن ویژگی رمزگذاری App-Bound گوگل و دسترسی به کوکیها، استخراج توکنهای احراز هویت و دادههای لاگین ذخیره شده از مرورگر وب کروم در گیت هاب منتشر کرده است.

این ابزار “Chrome-App-Bound-Encryption-Decryption” نام دارد و کلیدهای رمزگذاری شده App-Bound را که در فایل Local State Chrome ذخیره شدهاند با استفاده از سرویس داخلی IElevator مبتنی بر COM کروم رمزگشایی میکند.